UserID — технология прозрачной аутентификации пользователей. Источниками данных для однозначной идентификации пользователей являются журналы безопасности операционных систем доменных контроллеров, данные журналов серверов приложений и доступа, в которых пользователи уже аутентифицированы.

Чтобы создавать политики, включающие пользователей и группы, межсетевому экрану необходимо сопоставить IP-адреса с пользователями, получившими эти адреса и извлечь информацию о группах, в которые они входят. UserID предоставляет несколько методов, позволяющих выполнить такое сопоставление. Например, для получения информации о пользователях UserID может просматривать журналы на серверах в поисках сообщений от служб аутентификации. Те пользователи, чьи имена не удалось сопоставить с IP-адресами, могут быть перенаправлены на специальный портал (Captive Portal) для прохождения аутентификации. Для получения информации о группах межсетевой экран подключается напрямую к серверам LDAP.

В качестве источников данных для аутентификации в UserID используются журналы Microsoft Active Directory, данные, полученные по syslog или сообщения RADIUS accounting (в версии 7.2.0 и выше).

Для конечных пользователей работа UserID полностью прозрачна, то есть пользователям нет необходимости в явном виде проходить аутентификацию на UserGate NGFW.

Принцип работы UserID

В зависимости от сценария использования и настройки UserID-агент получает данные о событиях, связанных с аутентификацией пользователей, одним из следующих способов:

-

Непосредственное получение данных узлом с UserID-агентом от источников данных аутентификации с помощью настроенных коннекторов:

-

UserID-агент может подключаться к контроллеру домена AD с помощью технологии WMI и считывать журналы событий безопасности;

-

UserID-агент может принимать со сторонних серверов сообщения по протоколу syslog;

-

UserID-агент может принимать со сторонних RADIUS NAS-серверов сообщения RADIUS accounting.

-

-

Получение данных через посредника — специального программного агента, который устанавливается на контроллер домена или сервер-сборщик событий (WEC):

Программный агент UserID для AD/WEC устанавливается на контроллер домена (AD) или сервер-сборщик событий домена (WEC), читает необходимую для идентификации пользователя информацию из журналов безопасности Windows и пересылает ее в формате syslog на коллектор UserID на UserGate Log Analyzer (подробнее об агенте читайте в статье UserID-агент для AD/WEC ).

Главные достоинства данного способа получения данных из домена AD:

-

Не требуется предоставлять доступ извне в контроллер домена для сбора данных об аутентификации пользователей, как это необходимо при доступе по технологии WMI.

-

Не требуется создавать в домене специальный аккаунт с особыми привилегиями для узлов, на которых работает UserID-агент.

Рассмотрим принцип работы технологии UserID на примере сценария взаимодействия с Active Directory в качестве источника данных для аутентификации пользователей через технологию WMI.

На контроллере домена AD работает аудит событий безопасности, который записывает события по настроенным категориям в специальный журнал аудита.

После создания и настройки коннектора UserID-агента "Microsoft Active Directory", UserID-агент начинает периодически отправлять на контроллер AD WMI-запросы для извлечения следующих событий по Event ID из журнала аудита:

-

4624 — успешный вход в систему;

-

4768 — запрос билета аутентификации Kerberos TGT;

-

4769 — запрос билета аутентификации Kerberos TGS;

-

4770 — обновление билета аутентификации Kerberos TGS;

-

4627 — сведения о членстве в группах.

Данные события позволяют UserID-агенту получать информацию о регистрации пользователей и членстве в группах. Полученная информация записывается в специальную системную базу данных на UserGate Log Analyzer.

Информация из Microsoft AD о выходе пользователя из системы в настоящий момент не обрабатывается.

UserID-агент периодически обращается к этой базе данных, извлекает из записей имя пользователя, домен, SID, IP-адрес, список групп пользователя. Эти данные кэшируются. Интервал поиска записей в базе данных можно задать в настройках UserID-агента. Время жизни данных о пользователе в кэше устанавливается в настройках коннектора UserID-агента.

В случае, если список групп, в которые входит пользователь, не был получен, UserID-агент обращается к контроллеру домена по протоколу LDAP в соответствии с настроенным профилем аутентификации для получения информации о группах.

В сценарии с использованием в качестве источника данных аутентификации пользователей серверов-источников данных syslog принцип работы аналогичен, только UserGate Log Analyzer в этом случае выступает в роли syslog listener — принимает сообщения от отправителя syslog (номер порта и протокол устанавливаются в настройках сборщика логов, по умолчанию порт TCP 514) и затем отфильтровывает нужные события из потока принятых данных с помощью настроенных фильтров из библиотеки Syslog фильтры UserID-агента. В этом случае в базу данных сохраняются: имя пользователя, IP-адрес, SID (опционально). Для получения информации о группах, в которых зарегистрирован пользователь, UserID-агент обращается к контроллеру домена по LDAP протоколу в соответствии с настроенным профилем аутентификации.

В сценарии с использованием сообщений RADIUS accounting в качестве источника данных аутентификации пользователей принцип работы в целом схож. UserGate Log Analyzer в этом сценарии выступает в роли пропускного RADIUS-сервера — принимает сообщения RADIUS accounting от серверов NAS (по порту UDP 1813) и проверяет пользователя на контроллере домена AD по LDAP в соответствии с настроенным профилем аутентификации.

Использование UserID-агента на UserGate Log Analyzer позволяет масштабировать технологию UserID на другие устройства сети. Найденные в собранных данных события отправляются на узлы UserGate NGFW в соответствии с политикой UserID Sharing на основании настроенных профилей редистрибуции (подробнее о профилях — в разделе «Профили редистрибуции»). Данная политика позволяет при необходимости отправлять разные данные на разные узлы UserGate NGFW. На NGFW отправляются только GUID пользователя, его IP-адрес и список идентификаторов групп, участником которых он является. Такая архитектура позволяет использовать один или несколько серверов UserGate Log Analyzer для централизованного сбора информации о пользователях с различных источников и далее централизованно и избирательно распространять эту информацию на узлы UserGate NGFW в сети.

В кластерной конфигурации UserGate Log Analyzer «активный-пассивный» функциональность UserID работает исключительно на активном узле кластера (Мастер). Тем не менее, настройки UserID распространяются на все узлы в кластере. Данные о пользователях, полученные за время работы активного узла, синхронизируются в коллектор UserGate Log Analyzer и поступают также на пассивный узел кластера. Смена роли в кластере проходит без потери данных.

Алгоритм настройки UserID

Для настройки работы UserID необходимо выполнить ряд действий как на стороне источников данных аутентификации, так и на UserGate Log Analyzer.

Настройка на стороне источников данных:

-

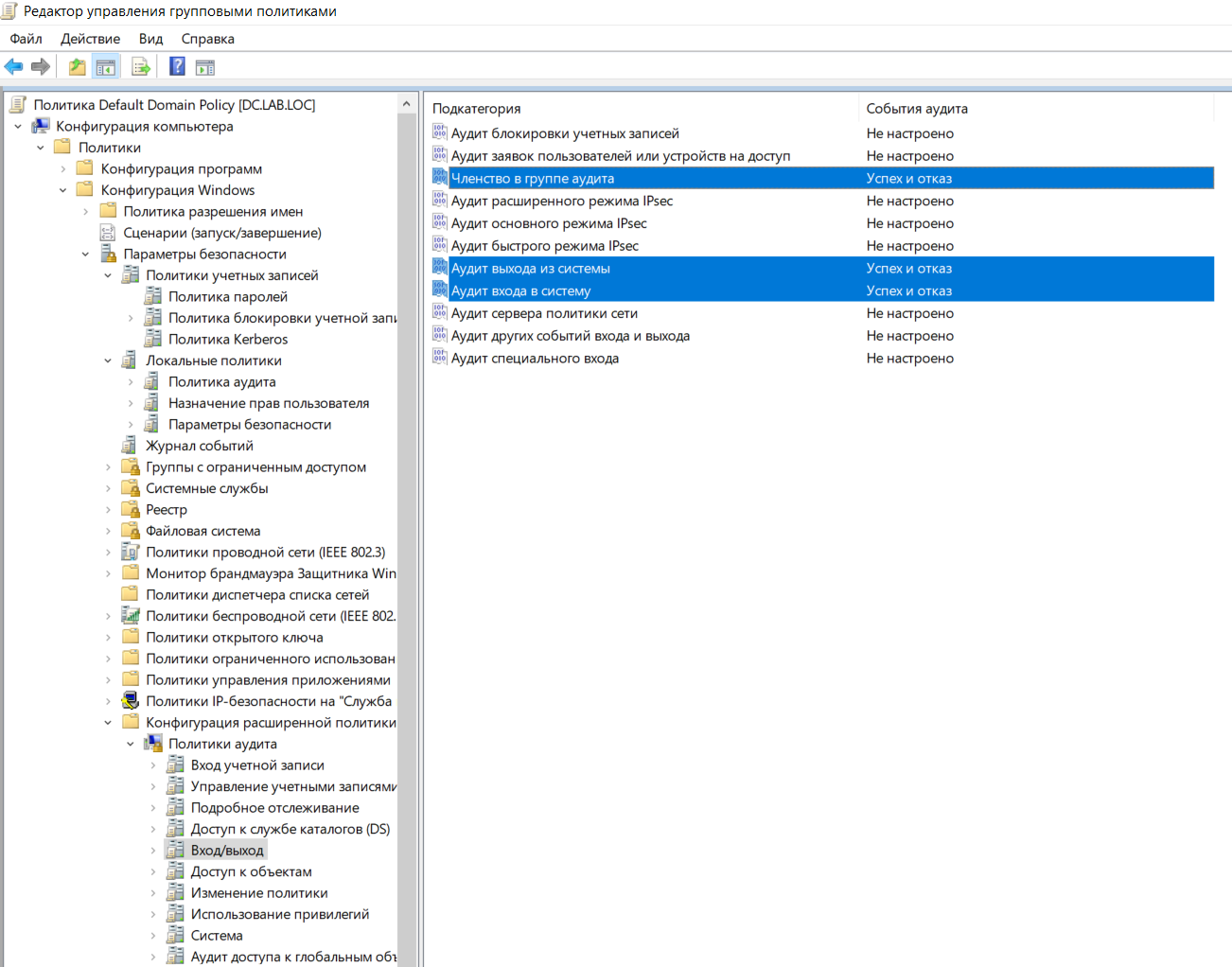

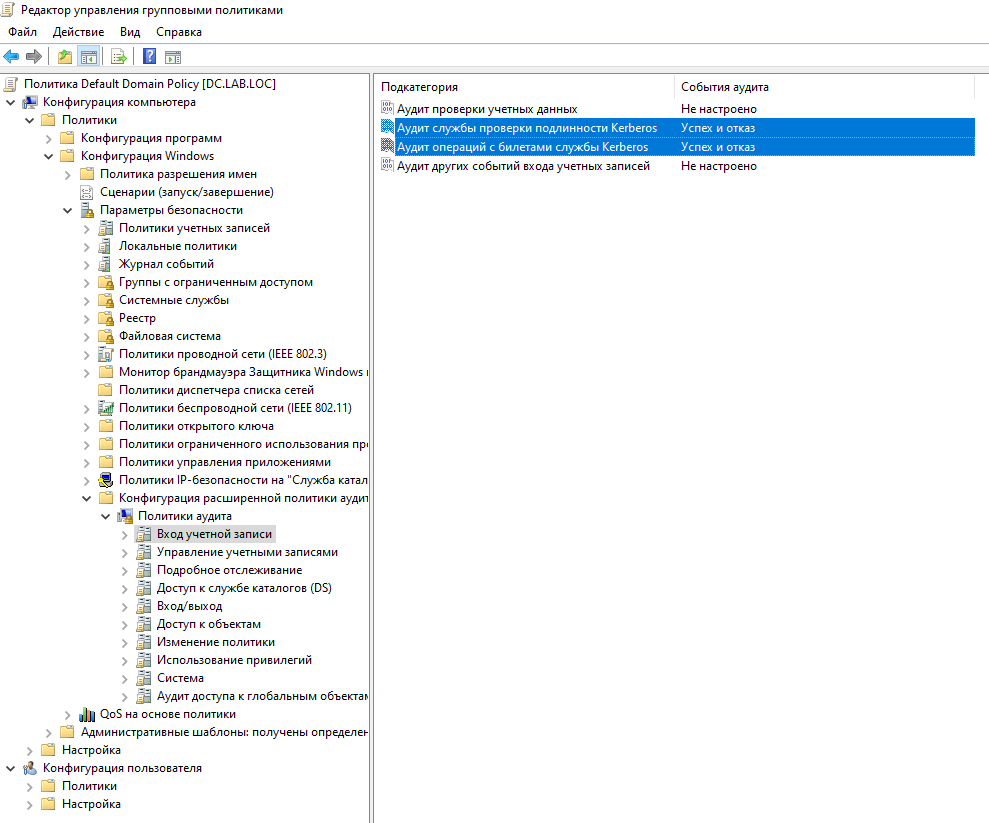

При работе с Active Directory в качестве источника данных об аутентификации пользователей включите аудит событий безопасности. Потребуются следующие категории:

-

Audit LogOn;

-

Audit LogOff;

-

Audit Kerberos Authentication Service;

-

Audit Group Membership;

-

Audit Kerberos Service Ticket Operations.

-

-

При работе с серверами-источниками данных syslog настройте отправку журналов на адрес UserID-агента (то есть на IP-адрес UserGate NGFW; номер порта и протокол устанавливаются в настройках UserID-агента, по умолчанию порт TCP 514).

-

При работе с серверами RADIUS NAS настройте отправку сообщений RADIUS accounting на адрес UserID-агента (то есть на IP-адрес UserGate NGFW, порт UDP 1813).

Настройка на стороне UserGate Log Analyzer:

-

Создайте сервер аутентификации для UserID-агента. Подробнее о создании и настройке серверов аутентификации — в разделе «Серверы аутентификации».

-

Создайте профиль аутентификации для UserID-агента. Подробнее о создании и настройке профилей аутентификации — в разделе «Профили аутентификации».

-

Для сценария с серверами-источниками данных syslog активируйте сервис Сборщик логов в параметрах контроля доступа зоны, где будет находиться отправитель syslog. Для сценария с RADIUS NAS-серверами активируйте сервис Агент аутентификации в настройках контроля доступа зон, где будет находиться серверы RADIUS NAS. Подробнее о создании и настройке зон — в разделе «Настройка зон».

-

Создайте коннектор UserID-агента в соответствии с методом получения данных аутентификации.

-

Настройте общие параметры UserID-агента.

Создание коннектора UserID-агента

Коннектор UserID-агента в веб-консоли UserGate Log Analyzer создается в разделе Настройки ➜ Пользователи и устройства ➜ UserID-агент коннекторы. Нажмитеь Добавить на панели инструментов и выберите тип создаваемого коннектора:

-

Microsoft Active Directory;

-

Отправитель syslog;

-

RADIUS-сервер.

Microsoft AD

В случае, если в качестве источника информации выступает Microsoft Active Directory:

1. Настройте источник событий.

2. Настройте параметры коннектора UserID-агента для мониторинга AD.

Для включения аудита событий на сервере AD отредактируйте Политики Аудита в Политике домена по умолчанию и Конфигурацию расширенной политики, как указано на следующих снимках экрана, используя оснастку gpedit.msc:

Для выполнения WMI-запросов создайте пользователя с соответствующими привилегиями по процедуре, указанной ниже.

1. Создайте учетную запись пользователя на контроллере домена:

-

Перейдите в меню Пуск ➜ Диспетчер серверов ➜ Средства ➜ Active Directory — пользователи и компьютеры.

-

В соответствующем Подразделении (OU) создайте Нового пользователя для UserID.

2. Настройте членство в группах для новой учетной записи пользователя:

-

Нажмите правой кнопкой мыши на новой учетной записи пользователя UserID и выберите Свойства.

-

Перейдите на вкладку Членство в группах.

-

Нажмите Добавить ➜ Дополнительно ➜ Поиск.

-

Выберите следующие группы:

-

Пользователи DCOM;

-

Пользователи журналов производительности;

-

Пользователи удаленного рабочего стола;

-

Читатели журнала событий.

-

-

Нажмите OK.

3. Назначьте права Distributed Component Object Model (DCOM):

-

Перейдите в меню Windows Пуск ➜ Администрирование ➜ Службы компонентов. Откроется окно Службы компонентов.

-

Раскройте Службы компонентов ➜ Компьютеры ➜ Мой компьютер.

-

Нажмите правой кнопкой мыши на Мой компьютер и выберите Свойства. Откроется окно Свойства: Мой компьютер.

-

Перейдите на вкладку Безопасность COM.

-

В области Права доступа нажмите Изменить ограничения.

-

Убедитесь, что для Пользователи DCOM выбрано: Локальный доступ и Удаленный доступ.

-

Нажмите OK, чтобы сохранить параметры.

-

В окне Свойства: Мой компьютер нажмите в разделе Разрешения на запуск и активацию на Изменить ограничения.

-

Убедитесь, что для Пользователи DCOM выбрано: Локальный запуск, Удаленный запуск, Локальная активация и Удаленная активация.

-

Нажмите OK, чтобы сохранить настройки; еще раз нажмите OK, чтобы закрыть окно Свойства: Мой компьютер.

-

Выберите Файл ➜ Выход, чтобы закрыть окно Службы компонентов.

4. Настройте назначения защиты пространства имен WMI:

-

Перейдите в меню Пуск ➜ Выполнить.

-

Введите wmimgmt.msc и нажмите OK.

-

Нажмите правой кнопкой мыши на Элемент управления WMI (локальный) и выберите Свойства.

-

Перейдите на вкладку Безопасность.

-

Нажмите Безопасность ➜ Добавить ➜ Дополнительно ➜ Поиск.

-

Выберите новую учетную запись пользователя, нажмите OK, пока вы не вернетесь в окно Безопасность для Root.

-

Нажмите Дополнительно и выберите добавленную учетную запись пользователя.

-

Нажмите Изменить.

-

В меню Применяется к: выберите Данное пространство и подпространство имен.

-

Убедитесь, что выбрано Выполнение методов, Включить учетную запись, Включить удаленно и Прочесть безопасность.

-

Нажмите OK, пока вы не вернетесь в окно wmimgmt.

-

Выберите Файл ➜ Выход, чтобы закрыть окно wmimgmt.

Path : HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Ole\AppCompat

Value Name: "RequireIntegrityActivationAuthenticationLevel"

Type: dword

Value Data: 0x00000000При использовании серверов AD в качестве источников событий UserID-агент выполняет WMI-запросы для поиска событий, связанных с успешным входом в систему (идентификатор события 4624), событий Kerberos (события с номерами: 4768, 4769, 4770) и события членства в группах (идентификатор события 4627).

В веб-консоли UserGate Log Analyzer в разделе Настройки ➜ Пользователи и устройства ➜ UserID-агент коннекторы нажмите Добавить и выберите тип создаваемого коннектора: Microsoft AD.

Укажите следующие параметры:

-

Включено — включение и отключение получения журналов с источника.

-

Название — название источника.

-

Описание — описание источника (опционально).

-

Адрес сервера — адрес сервера Microsoft Active Directory.

-

Протокол — протокол доступа к AD (WMI).

-

Пользователь — имя пользователя для подключения к AD.

-

Пароль — пароль пользователя для подключения к AD.

-

Профиль аутентификации — название созданного ранее профиля аутентификации, с помощью которого производится поиск пользователей, найденных в журналах AD.

-

Время жизни аутентифицированного пользователя (сек.) — период времени, по истечении которого сессия пользователя будет завершена, то есть информация о нем будет удалена из кеш-памяти на UserGate Log Analyzer. Значение по умолчанию – 2700 секунд (45 минут).

-

Профиль редистрибуции UserID — выберите профиль редистрибуции для определения круга устройств UserGate, на которые отправляется информация о найденных UserID-агентом пользователях.

На вкладке Каталоги пользователей выберите каталоги, в которых происходит поиск пользователя, найденного в журналах AD:

Syslog

В случае, если в качестве источника информации выступает сервер-источник данных syslog:

1. Настройте источник событий.

Для корректной работы коннектора UserID-агента syslog, настройте сервер-источник данных syslog для отправки журналов на адрес UserID-агента. Подробнее см. документацию на отправитель syslog.

Общие настройки syslog-сервера на устройстве UserGate Log Analyzer находятся в разделе Настройки ➜ Сборщик логов ➜ Syslog. Нажмите Настроить сервер в панели инструментов.

В окне настроек syslog-сервера устанавливаются параметры соединения по syslog:

Для протокола TCP:

-

Включено — включение или отключение протокола TCP для приема журналов syslog.

-

Порт — номер порта, используемого для сбора syslog-событий. По умолчанию — порт 514.

-

Максимальное количество сессий — максимальное количество устройств, подключенных одновременно с целью отправки сообщений.

-

Безопасное соединение — включение или отключение шифрования потока данных.

-

Файл сертификата УЦ — сертификат удостоверяющего центра, который используется для установления безопасного соединения.

-

Файл сертификата — сертификат, созданный пользователем и подписанный удостоверяющим центром.

-

Разрешенные соседи — список устройств, с которых UserGate Log Analyzer будет получать информацию при использовании безопасного соединения.

Для протокола UDP:

-

Включено — включение или отключение протокола UDP для приема журналов syslog.

-

Порт — номер порта, используемого для сбора syslog-событий. По умолчанию — порт 514.

2. Разрешите сбор информации с удаленных устройств по протоколу syslog.

В настройках контроля доступа зоны, в которой находится отправитель syslog, разрешите сервис Сборщик логов.

3. Настройте параметры коннектора UserID-агента для отправителя syslog.

В веб-консоли UserGate Log Analyzer в разделе Настройки ➜ Пользователи и устройства ➜ UserID-агент коннекторы нажмите Добавить и выберите тип создаваемого коннектора Отправитель syslog. Далее укажите следующие данные:

-

Включено — включение или отключение получения журналов с источника.

-

Название — название источника.

-

Описание — описание источника (опционально).

-

Адрес сервера — адрес узла, с которого UserGate Log Analyzer будет получать события по протоколу syslog.

-

Домен по умолчанию — название домена, который используется для поиска найденных в журналах syslog пользователей.

-

Часовой пояс — часовой пояс, установленный на источнике. При использовании UserID-агента для AD/WEC в syslog-коннекторе всегда должно быть время в UTC независимо от настроек времени на контроллере домена.

-

Время жизни аутентифицированного пользователя (сек.) — период времени, по истечении которого сессия пользователя будет завершена, то есть информация о нем будет удалена из кэша. Значение по умолчанию – 2700 секунд (45 минут).

-

Профиль редистрибуции UserID — выбор профиля редистрибуции для определения круга устройств UserGate, на которые отправляется информация о найденных UserID-агентом пользователях.

На вкладке Фильтры выбираются фильтры для поиска необходимых записей журнала.

Фильтры создаются и настраиваются в разделе Библиотеки ➜ Syslog фильтры UserID-агента. Подробнее — в разделе «Syslog фильтры UserID-агента».

На вкладке Каталоги пользователей выбираются каталоги, в которых происходит поиск пользователя, найденного в логах syslog.

RADIUS accounting

В случае, если источником информации выступают сообщения RADIUS accounting (доступно в версии 7.2.0 и выше):

1. Настройте источник событий.

Для корректной работы коннектора UserID-агента, настройте NAS-сервер для отправки сообщений RADIUS accounting на адрес UserID-агента (порт UDP 1813). Подробнее см. документацию на NAS-сервер.

2. Разрешите получение запросов RADIUS accounting от удаленных устройств.

В параметрах контроля доступа зон, в которых находятся NAS-серверы, разрешите сервис Агент аутентификации.

3. Настройте параметры коннектора UserID-агента для RADIUS-сервера.

В веб-консоли UserGate Log Analyzer в разделе Настройки ➜ Пользователи и устройства ➜ UserID-агент коннекторы нажмите Добавить и выберите тип создаваемого коннектора: RADIUS-сервер. Укажите следующие данные:

-

Включено — включение и отключение получения журналов с источника.

-

Название — название источника.

-

Описание — описание источника (опционально).

-

Время жизни аутентифицированного пользователя (сек.) — период времени, по истечении которого сессия пользователя будет завершена, то есть информация о нем будет удалена из кеш-памяти. Значение по умолчанию – 2700 секунд (45 минут).

-

Атрибут для имени — номер radius attribute type, в котором находится имя пользователя. Значение по умолчанию: 1.

-

Атрибут для групп — номер radius attribute type, в котором находится группа пользователя, по умолчанию группа не проверяется.

-

Домен по умолчанию — имя домена, в котором будет производиться поиск пользователя в случае, если в запросе не было явно указано какому домену принадлежит пользователь.

-

Секретный код — общий ключ, используемый протоколом RADIUS для аутентификации.

-

Профиль редистрибуции UserID — профиль редистрибуции для определения круга устройств UserGate, на которые отправляется информация о найденных UserID-агентом пользователях.

На вкладке Адреса указываются адреса хостов (NAS-серверов), с которых UserID-агент будет получать события RADIUS accounting:

На вкладке Каталоги пользователей выбираются каталоги, в которых происходит поиск пользователя, найденного в логах RADIUS accounting:

Настройка UserID-агента

Настройка общих параметров UserID-агента производится в разделе Настройки ➜ Пользователи и устройства ➜ UserID-агент коннекторы. Необходимо нажать кнопку Настроить агент на панели инструментов:

На вкладке Общие настраиваются интервалы опроса данных:

-

Мониторинг Microsoft Active Directory. Интервал опроса (сек) — период опроса серверов Active Directory. Значение по умолчанию – 120 секунд.

-

Интервал мониторинга syslog (сек) — период опроса базы данных для поиска событий начала/завершения сеанса пользователей syslog-источников. Значение по умолчанию – 60 секунд.

-

Интервал мониторинга RADIUS (сек) — период опроса базы данных для поиска событий начала/завершения сеанса пользователей по RADIUS-логу (доступно в версии 7.2.0 и выше). Значение по умолчанию – 120 секунд.

На вкладке Ignore network list указываются списки IP-адресов, события от которых будут проигнорированы UserID-агентом. Запись об игнорировании источника появится в журнале UserID:

Список может быть создан в разделе Библиотеки ➜ IP-адреса, или при настройке агента (кнопка Создать и добавить новый объект). Подробнее о создании и настройке списков IP-адресов — в разделе «IP-адреса».

Данная настройка является глобальной и относится ко всем источникам.

На вкладке Ignore user list указываются имена пользователей, события от которых будут проигнорированы UserID-агентом. Поиск производится по Common Name (CN) пользователя AD:

Данная настройка является глобальной и относится ко всем источникам. Запись об игнорировании пользователя появится в журнале UserID.

Журналирование

UserID-агент периодически обращается к настроенным источникам данных. Полученные события сохраняются в служебной базе данных без каких-либо изменений. Содержимое данной базы можно посмотреть в соответствующих журналах:

-

Конечные устройства ➜ Журнал событий (события из AD);

-

Syslog;

-

RADIUS.

В веб-консоли UserGate Log Analyzer их можно посмотреть в разделе Журналы и отчеты ➜ Журналы.

UserID-агент периодически обращается к служебной базе данных и извлекает из записей событий имя пользователя, SID, домен, IP-адрес, списки групп. Результаты обработки записей событий заносятся в журнал UserID. Посмотреть его можно в том же разделе: Журналы и отчеты ➜ Журналы.

О журналах источников данных и UserID-агента — в разделе «Журналы».

Описание форматов экспорта журналов UserID доступно в Приложении в разделе «Описание форматов журналов».

.svg)

.svg)

.svg)

.svg)