|

|

Конвертер конфигураций UserGate (версия 4.49)

Скачать

Исходные коды: GitHub

Исполняемый файл для Ubuntu: Ubuntu-ug_ngfw_converter

Исполняемый файл для AstraLinux: AstraLinux-ug_ngfw_converter

Исполняемый файл для РЕД ОС: RedOS-ug_ngfw_converter

Исполняемый файл для AltLinux: AltLinux-ug_ngfw_converter

Описание

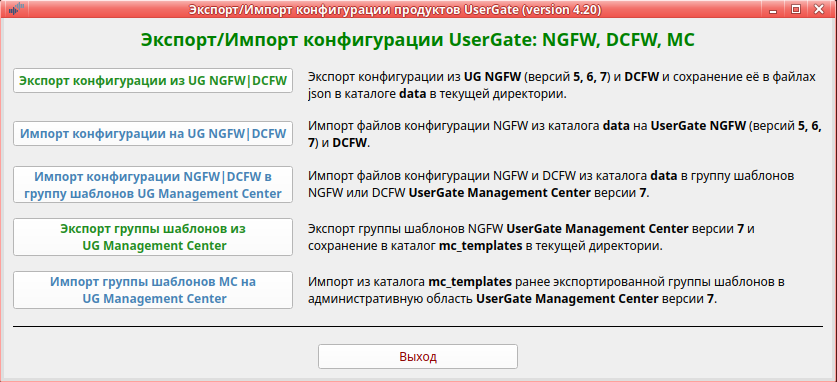

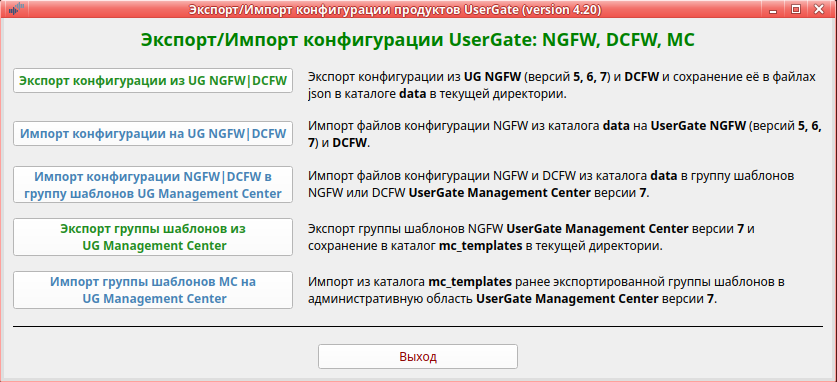

Программа предназначена для переноса конфигурации из DCFW и NGFW (версий 5, 6, 7) на DCFW и NGFW (версий 5, 6, 7) и МС версии 7.1 и выше.

Программа работает только в графическом режиме. Доступны исполняемые файлы для:

- Ubuntu версии 24.04 или выше.

- AstraLinux версии 1.8.

- РЕД ОС версии 8.0.

Для работы программы на зоне интерфейса, используемого для веб-косоли администратора, необходимо включить сервис xml-rpc. Если используется зона Management, то это делать не надо, так как сервис xml-rpc на интерфейсе Management включён по умолчанию. Исключением является версия 5. На ней необходимо включить данный сервис на зоне Management.

- Открыть веб-консоль администратора таким образом: https://<usergate_ip>:8001/?features=zone-xml-rpc

- В настройках нужной зоны активировать сервис "XML-RPC для управления".

Экспорт конфигурации из UG NGFW и DCFW:

- Скачайте архив ug_ngfw_converter.zip и распакуйте его. Файл ug_ngfw_converter сделайте исполняемым.

- Запустите программу ug_ngfw_converter. Программа выполняется в графической среде. В текущей директории будет создан каталог data для хранения всех выгруженных конфигураций.

- Выбрать пункт - Экспорт конфигурации из UG NGFW|DCFW.

- Далее программа попросит выбрать или ввести название каталога для экспорта конфигурации, затем появиться окно авторизации. Проверьте, что у администратора, логин которого используете, в профиле включены разрешения для API. Укажите ip-адрес NGFW/DCFW и login/пароль администратора.

- Можно экспортировать всю конфигурацию, только выбранную группу разделов или отдельный раздел.

- После экспорта проверьте вывод программы на предмет обнаруженных ошибок. Исправьте текущую конфигурацию и повторите экспорт.

- Можно сохранить лог в файл export.log. Файл создаётся в выбранном каталоге экспорта конфигурации.

Импорт конфигурации на NGFW и DCFW:

- Перед началом работы на новой версии UserGate NGFW или DCFW необходимо настроить DNS, интерфейс Untrusted (для выхода в интернет), шлюз, произвести активацию корректным ПИН-кодом. После этого дождаться обновления библиотек и списков.

- Запустить программу ug_ngfw_converter.

- Выбрать пункт - Импорт конфигурации на UG NGFW|DCFW.

- Программа попросит выбрать каталог для импорта конфигурации, затем появиться окно авторизации. Проверьте, что у администратора, логин которого используете, в профиле включены все разрешения для API. Укажите ip-адрес NGFW/DCFW и login/пароль администратора.

- Можно импортировать всю конфигурацию, только выбранную группу разделов или отдельный раздел.

- Импорт сертификатов имеет ряд особенностей. Смотрите раздел "Импорт сертификатов".

- Если у Вас используются сервера аутентификации (LDAP, NTLM, RADIUS, TACACS, SAML), то необходимо в первую очередь импортировать настройки DNS, затем используемые сервера аутентификации и профили аутентификации. После этого ввести пароль в серверах аутентификации, загрузить keytab-файл, если используется авторизация kerberos и проверить работу данных серверов аутентификации.

- Если вы сделали экспорт с кластера NGFW/DCFW, то в файле конфигурации будут настройки сети с каждого узла кластера. При импорте будет предложено выбрать узел, настройки которого необходимо импортировать.

- Если вы импортируете конфигурацию на NGFW/DCFW/MC версии 7.1 и выше с NGFW версий 5, 6 и 7.0, не импортируются Серверные и Клиентские профили безопасности VPN. Так как в этих версиях таких профилей безопасности нет. Старые профили перенести нельзя, так как в последних версиях профили безопасности сильно изменились. Необходимо сделать соответствующие профили руками (с именами, которые используются в серверных и клиентских правилах) и затем импортировать правила.

- Импорт некоторых разделов конфигурации может идти долго. Не надо думать что "программа зависла". Надо дождаться окончания импорта.

- После импорта проверьте вывод программы на наличие сообщений, выделенных цветом. Исправьте конфигурацию в соответствие с рекомендациями.

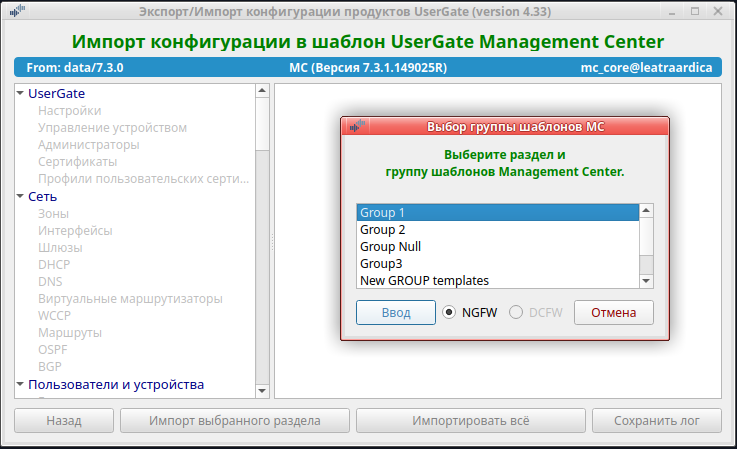

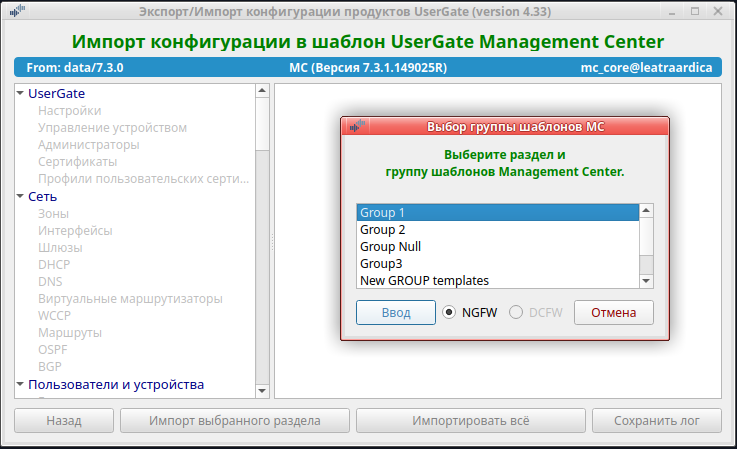

Импорт конфигурации NGFW и DCFW в группу шаблонов NGFW и DCFW Management Center

- Перед импортом в области надо создать группу шаблонов и поместить в неё необходимые шаблоны. Так как основной смысл шаблонов и групп шаблонов в переиспользовании объектов, хорошей практикой является отсутствие дублирования объектов в одинаковых разделах конфигурации шаблонов в группе шаблонов. В соответствии с этим принципом, конвертер проверяет наличие дублирования объектов во всех шаблонах группы шаблонов. При обнаружении объектов с совпадающими именами в одинаковых разделах конфигурации выводится предупреждение и для импорта будет использован первый найденный объект. Это может привести не к тому результату, который вы ожидаете. Поэтому, пожалуйста, соблюдайте правило: один объект определённого раздела конфигурации на всю группу шаблонов. Кроме того, это в будущем облегчит работу с шаблонами и группами шаблонов.

- Перед импортом каждого объекта в шаблон, происходит поиск по его имени во всех шаблонах указанной группы шаблонов. Если такой объект найден в каком то из шаблонов данной группы шаблонов, то он не импортируется. При этом выдаётся соответствующее сообщение с указанием шаблона в котором объект присутствует. Шаблоны их других групп не проверяются. Это относится к объектам библиотеки, некоторым объектам раздела "Сеть" и другим объектам, которые являются общими для различных правил. Поэтому, если у вас есть некий универсальный шаблон с общими библиотечными объектами, перед импортом поместите его в данную группу шаблонов.

- В версиях меньше чем МС 7.2.0 при импорте объектов не учитывается регистр символов. То есть одинаковые имена в разных регистрах считаются одинаковыми! МС выдаёт сообщение, что такой объект уже существует и не импортирует его.

- В версиях МС до 7.3 в списках морфологии слова добавляются не корректно. К слову добавляется его вес через символ табуляции.

- Если у вас используются сервера аутентификации LDAP, то необходимо настроить LDAP-коннектор в разделе "Управление областью/Каталоги пользователей" и проверить его работу. Данный LDAP-коннектор будет использоваться для поиска доменных пользователей и групп в правилах.

- Если вы не используете режим "Импортировать всё", а импортируете отдельные пункты раздела "Сеть", перед импортом убедитесь, что в группе шаблонов существуют необходимые интерфейсы и зоны. Они необходимы для создания subnet DHCP и VRF. Если нет интерфейсов, то subnet DHCP не будут созданы, а в VRF настройки OSPF и RIP будут не полными. В этом случае рекомендуется в первую очередь импортировать зоны, затем создать необходимые интерфейсы для будущих subnet DHCP и VRF (или сделать импорт интерфейсов) и только затем импортировать остальные пункты раздела "Сеть".

- Импорт сертификатов имеет ряд особенностей. Смотрите раздел "Импорт сертификатов".

- После импорта раздела UserGate/Настройки, включите синхронизацию необходимых подразделов.

- Если при импорте правил в шаблон МС произошли ошибки, то данное правило становиться не активным и в описание правила добавляются сообщения о произошедших ошибках. После импорта проверьте все не активные правила на предмет ошибок импорта.

- Правила МЭ, КФ и т.д. добавляются в конец списка правил. Это надо учитывать если вы повторно импортируете конфигурацию в шаблон после изменений в файлах json. Не меняйте имена правил, иначе правила продублируются в конец списка правил.

- Импорт свойств агента UserID не пройдёт, если вы экспортировали их конвертером версии 3.1 и ниже.

- Если вы импортируете конфигурацию на MC с NGFW версий 5, 6 и 7.0, не импортируются Серверные и Клиентские профили безопасности VPN. Так как в этих версиях таких профилей безопасности нет. Старые профили перенести нельзя, так как в последних версиях профили безопасности сильно изменились. Необходимо сделать соответствующие профили руками (с именами, которые используются в серверных и клиентских правилах) и затем импортировать правила.

Экспорт группы шаблонов UG MC:

- В настоящее время возможен экспорт только групп шаблонов NGFW и DCFW.

- Так как к конкретному устройству, которым управляет МС, привязывается именно группа шаблонов, а не отдельный шаблон, хорошей практикой является отсутствие дублирования объектов во всех шаблонах группы шаблонов. В соответствии с этим принципом, конвертер проверяет наличие дублирования объектов во всех шаблонах, выбранной группы шаблонов. При обнаружении объектов с совпадающими именами в одинаковых разделах конфигурации, выводится предупреждение и для экспорта будет использован первый найденный объект. Шаблоны, не входящие в выбранную группу шаблонов, не проверяются на наличие объектов. Поэтому, если объект не найден в данной группе шаблонов или это не предустановленный объект из шаблона "UserGate Libraries template", то будет выдано предупреждающее сообщение и такой объект не будет экспортирован.

Импорт ранее экспортированной группы шаблонов МС на UG MC:

- В настоящее время возможен импорт только групп шаблонов NGFW и DCFW.

- Перед импортом необходимо создать нужные области и администраторов для каждой области.

- Перед импортом убедитесь, что в разделе в который вы импортируете ("NGFW" или "DCFW") нет шаблонов с такими же именами, как у импортируемой группы. Если импортируемой группы шаблонов не существует, то она будет создана. Если такая группа шаблонов уже есть, то новые шаблоны будут добавлены в неё. Хорошей практикой является импорт группы шаблонов целиком (со всеми её шаблонами). Есть возможность импорта отдельных шаблонов в разные группы - но это для тех, кто знает что делает и зачем.

- Перед импортом каждого объекта в шаблон, происходит поиск по его имени во всех шаблонах указанной группы шаблонов. Если такой объект найден в каком то из шаблонов данной группы шаблонов, то он не импортируется. При этом выдаётся соответствующее сообщение с указанием шаблона в котором объект присутствует. Шаблоны их других групп не проверяются. Это относится к объектам библиотеки, некоторым объектам раздела "Сеть" и другим объектам, которые являются общими для различных правил. Поэтому, если у вас есть некий универсальный шаблон с общими библиотечными объектами, перед импортом поместите его в данную группу шаблонов.

- Если у вас используются сервера аутентификации LDAP, то необходимо настроить LDAP-коннектор в разделе "Управление областью/Каталоги пользователей" и проверить его работу. Данный LDAP-коннектор будет использоваться для импорта доменных пользователей и групп в правилах.

- Импорт сертификатов имеет ряд особенностей. Смотрите раздел "Импорт сертификатов".

- Если при импорте правил произошла ошибка, такое правило будет не активным. Поэтому, после импорта необходимо проверить все правила. У правил, импортированных с ошибками, скорректируйте настройки и включите их.

Импорт сертификатов:

Важно понимать что сертификаты экспортируются без приватного ключа. Поэтому при импорте ранее экспортированной конфигурации возникает ряд ограничений:

- Если конкретный сертификат уже существует, то он не импортируется. В логе импорта будет соответствующая запись.

- Сертификаты без приватного ключа не импортируются. В каталоге сертификата должен присутствовать приватный ключ (key.pem или key.der).

- Сертификаты с ролью "SSL инспектирование (корневой)" и "SSL инспектирование (промежуточный)" импортируются даже в случае отсутствия приватного ключа, так как для корректной работы необходим только открытый ключ данного сертификата.

- Если в каталоге с сохранённым сертификатом удалить файлы cert.pem и cert.der, то будет создан новый сертификат на основе информации файла certificate.list. Ему назначается его роль. В лог конвертера выдаётся сообщение о возможных проблемах и необходимости заново установить его на клиентских устройствах (ПК админов и пользователей и т.д.).

- Если вы импортировали сертификат для SSL инспектирования (например CA Default) или создали его заново, то необходимо обновить его у всех пользователей.

- Если вы используете собственные сертификаты и они были экспортированы, то в каталоги с экспортированными сертификатами необходимо поместить их приватные ключи (key.pem или key.der). В противном случае перед импортом необходимо загрузить ваши сертификаты или создать с теми же именами.

- Если у импортируемого или вновь созданного сертификата имеется роль, которая уже используется в существующем сертификате, то такому сертификату роль не будет назначена.

- В общем случае, если ничего не предпринимать, то сертификаты не будут импортированы. Возможно это будет лучшим решением.

- В любом случае, после импорта проверьте раздел конфигурации "UserGate/Сертификаты" и, в случае необходимости, внесите соответствующие изменения.

Ограничения:

- Экспортируются настройки всех интерфейсов, но на NGFW/DCFW импортируются только интерфейсы VLAN, VPN, Tunnel, BRIDGE и BOND. Все остальные надо будет сделать руками. В шаблоны МС импортируются все интерфейсы.

- На версиях 6 и меньше 7.1.1 нельзя добавить более 8 полос пропускания в библиотеку. При добавлении большего количества получим ошибку.

- На NGFW/DCFW настройки VRF в кластерной конфигурации не импортируются.

- Для версии 5:

4.1. Если вы делаете экспорт из версии 5, то выгрузка из правил доменных пользователей и доменных групп для дальнейшего переноса возможна только при использовании версии UTM равной 5.0.6.4973. Если у вас версия 4825, поставьте update до версии 4973, который можно запросить в техподдержке UG.

Не используйте версию 4973 для работы в боевом режиме. Она предназначена только для экспорта конфигурации.

4.2. При экспорте Captive-профилей, не экспортируются дата и время окончания регистрации гостевых пользователей.

4.3. Нельзя сделать экспорт/импорт терминальных серверов.

4.4. На версию 5 не импортируются VLAN-ы, Маршруты, OSPF, BGP.

4.5. При импорте с версий 7.0 и выше не переносятся группы сервисов, так как в версии 5 группы сервисов не поддерживаются.

4.6. На версию 5 не возможно импортировать содержимое календарей. Содержимое надо добавить руками.

4.7. На версию 5 не возможно импортировать содержимое URL категорий. Содержимое надо добавить руками.

4.8. Импорт профилей СОВ на версию 5 не поддерживается.

4.9. При импорте правил SNMP с версии 7.1, правила v.3 импортируются как v.2

- Для версии 6:

5.1. Конвертер не работает с UG NGFW версии 6 если она старее 6.1.7. В этом случае обновитесь до последней версии 6.

5.2. При импорте с версий 7.0 и выше не переносятся группы сервисов, так как в версии 6 группы сервисов не поддерживаются.

5.3. Импорт профилей СОВ версии 7.1 и выше на версию 6 не поддерживается.

5.4. При импорте правил SNMP с версии 7.1, правила v.3 импортируются как v.2

- Для версии 7.0:

6.1. При импорте с более старых версий в правила не переносятся отдельные приложения т.к. в этой версии разрешены только группы приложений и категории приложений.

6.2. Импорт профилей СОВ версии 7.1 и выше на версию 7.0 не поддерживается.

6.3. При импорте правил SNMP с версии 7.1, правила v.3 импортируются как v.2

- Для версии 7.1:

7.1. При импорте с более старых версий в правила не переносятся приложения, группы приложений и категории приложений т.к. в этой версии используются профили приложенй.

7.2. Импорт профилей СОВ более старых версии не поддерживается.

7.3. При импорте правил SNMP с более старых версий, правила v.3 импортируются как v.2

- Для версии 8.0:

8.1. В библиотеку не импортируются HIP объекты и HIP профили.

Примечание:

- Если вы не используете режим "Импортировать всё", а импортируете отдельный раздел, убедитесь что ранее были импортированы все элементы, входящие в конфигурацию этого раздела. Например, перед импортом правил межсетевого экрана, необходимо импортировать списки IP-адресов, списки URL, сервисы, группы сервисов, календари, профили СОВ, профили приложений, сценарии, зоны и HIP-профили, если они используются в правилах.

- Если у Вас используются сервера аутентификации (LDAP, NTLM, RADIUS, TACACS, SAML), то необходимо в первую очередь импортировать настройки DNS, затем используемые сервера аутентификации и профили аутентификации. После этого ввести пароль в серверах аутентификации, загрузить keytab-файл, если используется авторизация kerberos и проверить работу данных серверов аутентификации. Эти сервера аутентификации будут использоваться для поиска доменных пользователей и доменных групп в правилах (если вы это не сделаете, будете получать ошибку при импорте каждого правила, в котором используются доменные пользователи и доменные группы). После этого можно импортировать всё.

- Если вы импортируете конфигурацию на версию 7, то имена групп, серверов аутентификации, различных профилей, правил, всех списков библиотеки и всего-всего должны быть ТОЛЬКО в английском регистре. Русские буквы допустимы только в описании. Перед экспортом, замените русские символы в именах на английские.

- Начиная с версии 7.1 в именах запрещены многие спец.символы. При экспорте с любой версии будет произведено их удаление.

- Имена всех объектов не должны превышать длину в 64 символа. Если имя содержит более 64 символов, то такой объект не импортируется.

- После импорта профилей администраторов, необходимо проверить доступ к разделам, так как в версии 6 и 7 были добавлены новые разделы. При импорте доступ к разделам не меняется и, следовательно, доступ к новым разделам не предоставляется. Профили с русскими именами не переносятся в версию 7 (в ней запрещены русские имена). Перед экспортом, замените имена профилей на английские.

- Если существуют правила МЭ с одинаковыми именами, то при конвертации к имени такого правило добавляется номер, что бы имена были уникальными.

- Пробелы в начале и конце имён правил, списков и т.д. при конвертации удаляются.

- При экспорте списков IP-адресов типа "10.10.10.0/24" такой список сохраняется в файл "10.10.10.0_24" так как при переносе каждый список записывается в отдельный файл, а в файловой системе Linux прямой слэш является разделителем пути к файлу. Имя самого списка не меняется.

- После импорта настроек BGP в свойсвах каждого из bgp-соседей надо заново ввести пароль.

- Если вы сделали экспорт с кластера NGFW, то в файле конфигурации будут настройки сети с каждого узла кластера. При импорте будет предложено выбрать узел, настройки которого необходимо импортировать.

- Никакие пароли (локальных пользователей, PPPoE, VPN, серверов аутентификации и т.д.) не переносятся. Необходимо заново вручную ввести пароль. Это ограничение API - невозможно выгрузить парольную информацию.

- Локальным администраторам при импорте устанавливается статус "disabled". Полосе импорта активируйте их и установите пароль.

- При импорте интерфейсов VLAN им прописываются IP-адреса из сохранённой конфигурации. Необходимо проследить, чтобы не было конфликта IP-адресов. В общем случае можно в файле выгруженной конфигурации data/Network/Interfaces/config_interfaces.json поменять ip-адрес на каждом интерфейсе.

- Раздел Библиотеки "Профили СОВ" для версий меньше 7.1: не импортируются сигнатуры профилей СОВ так как в разных версиях структура и состав сигнатур кардинально меняется. Для версии 7.1 и выше экспортируются/импортируются пользовательские сигнатуры.

- Сертификаты экспортируются, но при импорте возможны ньюансы. См. раздел "Импорт сертификатов".

- Правила экспорта настроек на сервера FTP, SSH пока не переносятся. Это надо сделать руками.

- При экспорте шаблонов страниц библиотеки выгружается файл HTML только изменённых страниц шаблона.

- При импорте, правила МЭ, КФ и т.д. добавляются в конец списка правил. Если правило уже существует, то оно обновляется и его порядковый номер не меняется. Это надо учитывать, если вы повторно импортируете конфигурацию после изменения в файлах json. Не меняйте имена правил, иначе правила про дублируются в конец списка правил.

- Если при импорте правил произошли ошибки, то данное правило становиться не активным и в описание правила добавляются сообщения о произошедших ошибках. После импорта проверьте все не активные правила на предмет ошибок импорта.

- Если вы обнаружили ошибку в программе или у вас что то не получается, пожалуйста, откройте тикет в тех.поддержку компании UserGate.

Errors:

-

На ПК с видеокартами NVIDIA возможна ошибка: "libEGL warning: failed to create dri2 screen"

В этом случае необходимо:

- sudo apt-get install libnvidia-egl-wayland1

- Перезагрузить компьютер.

-

На виртуальных машинах возможна ошибка: "libEGL.so.1: cannot open shared object file: No such file or directory"

Может помочь: apt update && apt install -y libopencv-dev && apt clean && rm -rf /var/lib/apt/lists/*

Список изменений:

15.01.2026 Исправлена ошибка импорта тэгов для правил на NGFW.

14.01.2026 Исправлен импорт на NGFW/DCFW раздела конфигурации "Сеть".

08.12.2025 Реализована поддержка кластерной конфигурации при импорте на NGFW/DCFW шлюзов и VRF.

02.12.2025 Реализована поддержка кластерной конфигурации при импорте на NGFW/DCFW интерфейсов и DHCP subnet.

02.12.2025 Исправлен импорт правил ФК в шаблон МС.

28.11.2025 Исправлен экспорт администраторов для NGFW версии 5.

25.11.2025 Исправлен импорт сертификатов. Сделан импорт интерфейсов Bridge на NGFW/DCFW.

05.11.2025 Сделана совместимость с universal_converter в части импорта полученной конфигурации на UserGate.

24.10.2025 Исправлен экспорт/импорт вышестоящих прокси для NGFW и MC версий меньше 7.4.

22.10.2025 Добавлен экспорт/импорт раздела UserGate/Администраторы для NGFW, DCFW и MC.

22.10.2025 Добавлена проверка наличия конфигурации при импорте в шаблон МС.

17.10.2025 Исправлен экспорт/импорт VRF для NGFW и MC. И ещё мелкие исправления.

11.09.2025 Добавлен экспорт/импорт раздела конфигурации "Вышестоящие прокси" для шаблонов МС NGFW.

29.08.2025 Добавлен экспорт/импорт раздела конфигурации "Вышестоящие прокси" для NGFW версии 7.4 и выше.

28.08.2025 Добавлена совместимость с сервисом "API XML RPC поверх HTTPS" в зонах для версий 7.4 и выше.

27.08.2025 Исправлен вывод в лог при импорте устройств в шаблонах МС.

26.08.2025 Исправлена ошибка импорта групп с доменными пользователями в шаблоны МС.

19.08.2025 Исправлена ошибка экспорта шаблонов NGFW для МС версий менее 7.3.

23.07.2025 Исправлена ошибка не корректного запроса шаблонов DCFW для МС версий менее 7.4.

11.07.2025 Сделан экспорт групп шаблонов DCFW из МС.

09.07.2025 Исправлена ошибка импорта правил МЭ в шаблон DCFW MC.

07.07.2025 Сделан импорт на МС ранее экспортированной группы шаблонов DCFW или NGFW. Импорт возможен в разделы DCFW и NGFW.

03.07.2025 Исправлены ошибки импорта в группу шаблонов МС.

01.07.2025 Сделан импорт на МС конфигурации NGFW и DCFW в разделы NGFW и DCFW.

27.06.2025 Исправлен импорт настроек OSPF NGFW версий менее 7.3 в шаблон МС.

23.06.2025 Сделан импорт на МС ранее экспортированной группы шаблонов NGFW MC.

23.06.2025 Сделана совместимость с версией 7.4.

09.06.2025 Исправлен импорт зон на NGFW.

04.06.2025 Добавлена совместимость с DCFW beta 8.0.0.154928R.

29.05.2025 Исправлена ошибка экспорта политик BYOD для NGFW версий 5 и 6.

21.05.2025 Сделана обработка ошибки выгрузки с МС детальной информации сертификата (при не корректном сертификате).

19.05.2025 Для DCFW отменена работа с тэгами.

16.05.2025 Сделан импорт интерфейсов bond.

25.04.2025 Произведён рефакторинг кода. Увеличена скорость работы.

16.04.2025 Сделан экспорт/импорт тэгов для правил.

Универсальный конвертер (версия 9.14)

Скачать

Исходные коды: GitHub

Исполняемый файл для Ubuntu: Ubuntu-universal_converter

Исполняемый файл для AstraLinux: AstraLinux-universal_converter

Исполняемый файл для РЕД ОС: RedOS-universal_converter

Исполняемый файл для AltLinux: AltLinux-universal_converter

Описание

Программа предназначена для переноса конфигурации с Blue Coat, Cisco ASA, Cisco FPR, Check Point, Fortigate, Huawei, Kerio, MikroTik, PaloAlto в формат UserGate. Импорт экспортированной конфигурации на продукты UserGate должен производиться конвертером конфигураций UserGate ug_ngfw_converter.

Программа работает только в графическом режиме. Доступны исполняемые файлы для:

- Ubuntu версии 24.04 или выше.

- AstraLinux версии 1.8.

- РЕД ОС версии 8.0.

Обращаем ваше внимание: Импорт экспортированной данным конвертером конфигурации на UserGate NGFW/DCFW/MC должен производиться конвертером ug_ngfw_converter.

Экспорт конфигурации:

- Скачайте ug_ngfw_converter.zip и распакуйте его, если не сделали это ранее.

- Скачайте архив universal_converter.zip и распакуйте его в каталог ug_ngfw_converter. Файл universal_converter сделайте исполняемым.

- Запустите программу universal_converter. Программа выполняется в графической среде. В текущей директории будет создан каталог other_vendors в котором будут созданы каталоги для конфигураций сторонних вендоров. Так же будет создан каталог ngfw_data для хранения конвертированных конфигураций, если он отсутствует.

- Создайте каталог для конкретной конфигурации в папке other_vendors/<имя_стороннего_вендора> и поместите в него исходную конфигурацию.

- Для Blue Coat:

- Переименуйте файл конфигурации Blue Coat в bluecoat.cfg и скопируйте его в каталог other_vendors/blue_coat/<имя_которое_вы_задали_на_предыдущем_шаге>

- Для Cisco ASA:

- Переименуйте файл конфигурации Cisco ASA в cisco_asa.cfg и скопируйте его в каталог other_vendors/cisco_asa/<имя_которое_вы_задали_на_предыдущем_шаге>

- Для Cisco FPR:

- Переименуйте файл конфигурации Cisco FPR в cisco_fpr.cfg и скопируйте его в каталог other_vendors/cisco_fpr/<имя_которое_вы_задали_на_предыдущем_шаге>

- Для Check Point версий 80.40 и выше:

- Выгрузите конфигурацию Check Point show package

- Разархивируйте полученный файл и скопируйте все файлы в каталог other_vendors/checkpoint/<имя_которое_вы_задали_на_предыдущем_шаге>.

- Запустите на CheckPoint команду save configuration config_cp.txt

- Файл config_cp.txt поместите в тот же каталог: other_vendors/checkpoint/<имя_которое_вы_задали_на_предыдущем_шаге>.

- Для Check Point версии 77.30:

- Выгрузите из каталога /opt/CPsuite-R77/fw1/conf/"hostname" Check Point файлы objects_5_0.C и rulebases_5_0.fw

- Скопируйте эти файлы в каталог other_vendors/checkpoint_old/<имя_которое_вы_задали_на_предыдущем_шаге>.

- Для Fortigate:

- Переименуйте файл конфигурации Fortigate в fortigate.cfg и скопируйте его в каталог other_vendors/fortigate/<имя_которое_вы_задали_на_предыдущем_шаге>

- Для Huawei:

- Переименуйте файл конфигурации Huawei в huawei.cfg и скопируйте его в каталог other_vendors/huawei/<имя_которое_вы_задали_на_предыдущем_шаге>

- Для Kerio:

- Выгрузите конфигурацию Kerio и скопируйте все файлы в каталог other_vendors/kerio/<имя_которое_вы_задали_на_предыдущем_шаге>

- Для MikroTik:

- Переименуйте файл конфигурации MikroTic в mikrotik.cfg и скопируйте его в каталог other_vendors/mikrotik/<имя_которое_вы_задали_на_предыдущем_шаге>

- Для PaloAlto:

- Переименуйте файл конфигурации PaloAlto в config.xml и скопируйте его в каталог other_vendors/paloalto/<имя_которое_вы_задали_на_предыдущем_шаге>

- Нажмите кнопку: "Экспорт конфигурации".

- Далее выберите вендора, конфигурацию которого экспортируете, и нажмите кнопку "Экспорт".

- Появиться окно, в котором необходимо указать каталог с экспортируемой конфигурацией и каталог, куда будут помещены файлы экспортированной конфигурации в формате UserGate. Если такие каталоги не существуют, они будут созданы.

- После экспорта проверьте вывод программы на предмет обнаруженных ошибок.

- Можно сохранить лог экспорта в файл export.log. Файл создаётся в выбранном каталоге экспорта конфигурации.

Ограничения:

- Экспортируются только интерфейсы VLAN. Все остальные интерфейсы перед импортом надо будет настроить руками.

Экспорт с Blue Coat:

- Переносятся настройки:

- Списки IP-адресов - "Библиотеки/IP-адреса"

- Списки URL - "Библиотеки/Списки URL"

- Сервисы - "Библиотеки/Сервисы"

- Временные интервалы - "Библиотеки/Календари"

- Правила межсетевого экрана - "Политики сети/Межсетевой экран"

Экспорт с Cisco ASA:

- Если на Cisco ASA в настройках подключения к AD Windows использовались криптографические пароли, то после последующего импорта серверов аутентификации LDAP необходимо в настройках соответствующего LDAP-адаптера ввести необходимый логин/пароль для коннектора. Если нет, то LDAP-коннектор сразу автоматически подключится к контроллеру домена. Проверьте работу LDAP-коннекторов, отключите лишние. Это важно для импорта правил, если в них используются доменные пользователи и группы.

- При импорте, интерфейсы VLAN получают IP-адреса из конфигурации Cisco ASA. Проследите, чтобы не было конфликта IP-адресов в ваших сетях.

- Интерфейсы VLAN после импорта будут находится в не активированном состоянии. Вам необходимо проверить все VLAN, по необходимости откорректировать их, удалить ненужные и добавить необходимые. После этого включить и проверить их работу.

- При импорте локальных пользователей, пароли не переносятся. Вам надо вручную задать пароли для всех пользователей или настроить авторизацию по IP/MAC/VLAN.

- При импорте локальных пользователей, тире и пробел в логине заменяются на символ подчёркивания. Точка, прямой и обратный слеши убираются.

- Доменные группы из Local User Groups не экспортируются, так как на UserGate нельзя задать доменные группы в локальных группах.

- При конвертации access-list не активные ACE пропускаются. Так же пропускаются access-list не привязанные к интерфейсу.

- ACE for Security-Based Matching (Cisco TrustSec) не конвертируются, так как данная технология отсутствует на UserGate. Поэтому security-group и object-group-security не обрабатываются и ACE с их использованием не обрабатываются (пропускаются).

- После импорта access листов в правила межсетевого экрана UserGate, межсетевой экран будет работать ожидаемо не так как это происходило на Cisco ASA. В UserGate межсетевой экран оперирует зонами, которые присваиваются определённым интерфейсам. Кроме того правила NAT и DNAT не требуют создания правил МЭ, так как сами создают скрытые, необходимые для работы, правила МЭ. Поэтому дополнительно разрешать данный трафик нет необходимости и соответствующие правила МЭ надо удалить.

- EtherType ACLs не поддерживаются.

- Standard ACLs не конвертируются. Необходимо создать соответствующие разрешения в протоколах маршрутизации виртуальных маршрутизаторов.

- ACE for URL Matching - данный тип преобразуется в правила контентной фильтрации. В связи с этим не поддерживаются протоколы: cifs://, citrix://, citrixs://, imap4://, nfs://, pop3://, smart-tunnel://, smtp://. Конвертируются только ACE с типом протокола http://, https:// и ftp://. Так же не поддерживается wildcards в протоколах, например htt* или *://example.com и символы "?" и квадратные скобки []. Для не поддерживаемых в правилах контентной фильтрации протоколов необходимо создать соответствующие правила МЭ.

- Если были импортированы правил фильтрации контента, обязательно проверьте импортированные правила. Отредактируйте их, укажите зоны и адреса источника/назначения, пользователей и другие параметры.

- Если вы будете делать импорт не всей конфигурации, то необходимо учитывать, что разделы конфигурации взаимосвязаны друг с другом. Поэтому импорт определённого раздела пройдёт без ошибок только если ранее был выполнен импорт всех предыдущих пунктов этого меню. Необходимо в первую очередь импортировать Библиотеку и затем импортировать разделы с первого до последнего, проверяя сообщения каждого раздела на предмет ошибок.

- Некоторые правила NAT (static) не будут конвертированы, так как идеология данных правил на UserGate отличается от Cisco. Вам необходимо проверить все правила, изменить существующие и создать недостающие.

- В общем случае, UserGate обладает гораздо большими возможностями по управлению трафиком чем Cisco ASA. Поэтому рекомендуется настроить SSL инспектирование, правила фильтрации контента и веб-безопасности, СОВ, защиту почтового трафика и DoS, а так же использовать другие возможности, предоставляемые данным решением.

- Переносятся настройки:

- Модули - "UserGate/Настойки/Модули"

- Часовой пояс - "UserGate/Настройки/Настройки интерфейса/Часовой пояс"

- Настройка NTP - "UserGate/Настройки/Настройка времени сервера"

- Списки IP-адресов - "Библиотеки/IP-адреса"

- Списки URL - "Библиотеки/Списки URL"

- Сервисы - "Библиотеки/Сервисы"

- Группы сервисов - "Библиотеки/Группы сервисов"

- Временные интервалы - "Библиотеки/Календари"

- Локальные Пользователи - "Пользователи и устройства/Пользователи"

- Локальные группы пользователей - "Пользователи и устройства/Группы"

- Radis, Tacacs+, LDAP - "Пользователи и устройства/Серверы аутентификации"

- Зоны - "Сеть/Зоны"

- Интерфейсы VLAN - "Сеть/Интерфейсы"

- Шлюзы - "Сеть/Шлюзы"

- DHCP - "Сеть/DHCP"

- Системные DNS - "Сеть/DNS/Системные DNS-серверы"

- Правила DNS - "Сеть/DNS/DNS-прокси/Правила DNS"

- Статические записи DNS - "Сеть/DNS/DNS-прокси/Статические записи"

- Статические маршруты - "Сеть/Виртуальные маршрутизаторы/Статические маршруты"

- Access-lists - "Политики сети/Межсетевой экран"

- NAT, DNAT, Port-форвардинг - "Политики сети/NAT и маршрутизация"

- Webtype ACLs - "Политики безопасности/Фильтрация контента"

Экспорт с Cisco FPR:

1. Переносятся настройки:

- Зоны - "Сеть/Зоны"

- Интерфейсы VLAN - "Сеть/Интерфейсы"

- Настройки шлюзов - "Сеть/Шлюзы"

- Системные DNS - "Сеть/DNS/Системные DNS-серверы"

- Правила DNS - "Сеть/DNS/DNS-прокси/Правила DNS"

- DHCP-relay - на интерфейсах VLAN

- Статические маршруты - "Сеть/Виртуальные маршрутизаторы"

- Списки IP-адресов - "Библиотеки/IP-адреса"

- Списки URL - "Библиотеки/Списки URL"

- Сервисы - "Библиотеки/Сервисы"

- Группы сетевых сервисов - "Библиотеки/Группы сервисов"

- Access-lists - "Политики сети/ Межсетевой экран"

- Временные интервалы - "Библиотеки/Календари"

Экспорт с Fortigate:

- При экспорте сервисов, поля "iprange" и "fqdn" не переносятся так как не поддерживаются в UserGate.

- При экспорте групп пользователей, доменные пользователи не переносятся так как не известно к какому домену они относятся.

- Ограничения по интерфейсам не переносятся, т.к. этот функционал отсутствует в UserGate.

- Если не указано имя правила МЭ, то оно заменяется на порядковый номер. Если имя правила состоит из одних спец.символов (например "-----"), то для имени генерируется произвольный код так как спец.символы запрещены в именах правил. В описание правила добавляется соответствующее сообщение.

- Правила NAT не переносятся так как идеология натирования в UserGate отличается от Fortigate.

- Правила межсетевого экрана с технологией Fortigate Hairpin NAT не экспортируются, так как проприетарные технологии Fortigate не существуют на UserGate.

- Правила раздела "config firewall vip" конвертируются в правила DNAT, Порт-форвардинга и балансировки нагрузки. Если в этих правилах использовались сертификаты, после импорта надо удалить соответствующие правила балансировки нагрузки и в ручную создать правила reverse-прокси, предварительно загрузив необходимые сертификаты.

- Если в правиле порт-форвардинга из раздела "config firewall vip" в полях "extport" или "mappedport" используется диапазон портов, то такое правило преобразуется в правило DNAT, так как диапазоны портов не допустимы в правилах порт-форвардинга UserGate.

- После импорта настроек BGP необходимо в настройках каждого BGP-соседа установить параметры "in/out" в соответствующих фильтрах BGP-соседей и Routemaps, так как данные параметры невозможно установить посредством API.

- После импорта правил межсетевого экрана необходимо в каждом правиле указать зоны источника/назначения. Создайте необходимое количество зон и присвойте соответствующую зону каждому интерфейсу.

- Если были импортированы правила балансировки нагрузки и DNAT, укажите в каждом правиле необходимые зоны.

- Переносятся настройки:

- Интерфейсы VLAN - "Сеть/Интерфейсы"

- Настройки DNS - "Сеть/DNS"

- Настройки шлюзов - "Сеть/Шлюзы"

- Настройки DHCP subnets - "Сеть/DHCP"

- Статические маршруты - "Сеть/Виртуальные маршрутизаторы"

- Настройки BGP - "Сеть/Виртуальные маршрутизаторы"

- Настройки NTP - "UserGate/Настройки/Настройки времени сервера"

- Серверы аутентификации (LDAP, RADIUS) - "Пользователи и устройства/Серверы аутентификации"

- Группы пользователей - "Пользователи и устройства/Группы"

- Локальные пользователи - "Пользователи и устройства/Пользователи"

- Правила межсетевого экрана - "Политики сети/Межсетевой экран"

- Правила DNAT и Порт-форвардинга - "Политики сети/NAT и маршрутизация"

- Правила балансировки нагрузки - "Политики сети/Балансировка нагрузки"

- Правила пропускной способности - "Политики сети/Пропускная способность"

- Ресурсы веб-портала - "Глобальный портал/Веб-портал"

- Списки IP-адресов - "Библиотеки/IP-адреса"

- Списки групп IP-адресов - "Библиотеки/IP-адреса"

- Списки URL - "Библиотеки/Списки URL"

- Сетевые сервисы - "Библиотеки/Сервисы"

- Группы сетевых сервисов - "Библиотеки/Группы сервисов"

- Полосы пропускания - "Библиотеки/Полосы пропускания"

- Почтовые адреса - "Библиотеки/Почтовые адреса"

- Профили оповещений - "Библиотеки/Профили оповещений"

- Временные интервалы - "Библиотеки/Календари"

Экспорт с Check Point:

- Настройки arp-proxy не переносятся, так как идеология данного функционала на UserGate отличается от CheckPoint. Если необходимо, настройте arp-proxy на интерфейсах через CLI.

- Настройки протоколов динамической маршрутизации (ospf, bgp) не переносятся. Необходимо настроить их на UserGate заново руками.

- Адреса IPV6 не поддерживаются. Поэтому объекты host, network с такими адресами не экспортируются.

- Длина имени IP или URL листов не должна превышать максимально допустимую длину имени файла в Linux (т.е. 255 байт). При превышении такой список не конвертируется и не будет использован в правилах.

- У всех объектов конфигурации CheckPoint должны быть имена. Если у объекта нет имени, при конвертации ему присвоится автоматически сгенерированное имя (например b2d0ddf1d78).

- Если в access-role имена пользователей указаны русскими буквами и не указан email, то такие пользователи не конвертируются и не будут использованы в правилах.

- Access-rule могут конвертироваться в 2 правила (МЭ и КФ). Если в access-rule используются сервисы и/или приложения, то правило попадает в раздел "Политики сети/Межсетевой экран". Если в access-rule используются URL и/или Категории URL, то создаётся правило в разделе "Политики безопасности/Фильтрация контента".

- Если сервис из access-rule трансформировался в категории URL и список URL в правиле контентной фильтрации, то правило сработает только при совпадении этих 2-х условий (логическое "И"). То есть правило будет работать не так как на CheckPoint, где это логическое "ИЛИ". В этом случае получившееся правило КФ надо разбить на два (в первом использовать категории URL, во втором список URL).

- Перед импортом создайте на UserGate необходимое количество зон, так как при импорте VLAN надо будет указать зону для каждого интерфейса.

- Переносятся настройки:

- Часовой пояс - "UserGate/Настройки/Часовой пояс"

- Настройки NTP - "UserGate/Настройки/Настройки времени сервера"

- Зоны - "Сеть/Зоны"

- Интерфейсы VLAN - "Сеть/Интерфейсы"

- Настройки DNS - "Сеть/DNS"

- Настройки шлюзов - "Сеть/Шлюзы"

- Статические маршруты - "Сеть/Виртуальные маршрутизаторы"

- Сетевые сервисы - "Библиотеки/Сервисы"

- Группы сетевых сервисов - "Библиотеки/Группы сервисов"

- Списки IP-адресов и групп IP-адресов - "Библиотеки/IP-адреса"

- Списки URL - "Библиотеки/Списки URL"

- Группы URL категорий - "Библиотеки/Категории URL"

- Группы приложений - "Библиотеки/Группы приложений"

- Календари - "Библиотеки/Календари"

- Правила межсетевого экрана - "Политики сети/Межсетевой экран"

- Правила контентной фильтрации - "Политики безопасности/Фильтрация контента"

Экспорт с Check Point версии 77.30:

- Адреса IPV6 не поддерживаются. Поэтому объекты host, network с такими адресами не переносятся.

- Длина имени IP листов не должна превышать максимально допустимую длину имени файла в Linux (т.е. 255 байт). При превышении такой список не конвертируется и не будет использован в правилах.

- Переносятся настройки:

- Настройки шлюзов - "Сеть/Шлюзы"

- Статические маршруты - "Сеть/Виртуальные маршрутизаторы"

- Сетевые сервисы - "Библиотеки/Сервисы"

- Группы сетевых сервисов - "Библиотеки/Группы сервисов"

- Списки IP-адресов и групп IP-адресов - "Библиотеки/IP-адреса"

- Правила межсетевого экрана - "Политики сети/Межсетевой экран"

Экспорт с Huawei:

- При экспорте правил security-policy, geo-location с обозначениями стран не экспортируется. После импорта на UserGate в соответствующих правилах межсетевого экрана необходимо руками указать нужные настройки GeoIP. Переносятся только настройки "geo-location user-defined".

- При экспорте правил security-policy, profile не конвертируются.

- При экспорте правил traffic-policy, указанные интерфейсы не конвертируются. После импорта на UserGate в соответствующих правилах пропускной способности необходимо указать зоны, соответствующие нужным интерфейсам.

- Правила policy-based-route не переносятся, так как в UserGate используется другая идеология для построения правил ПБР. В общем случае данные правила Huawei заменяются правилами статических маршрутов и общим правилом NAT из входящей зоны в исходящую.

- Правила МЭ и NAT/DNAT после импорта находятся в неактивном состоянии. Проверьте их и внесите необходимые изменения. На UserGate идеология применения правил NAT отличается от Huawei. Обычно создаются общие правила NAT между зонами, более детальный доступ настраивается правилами межсетевого экрана. Рекомендуется придерживаться данной стратегии.

- Переносятся настройки:

- Часовой пояс - "UserGate/Настройки/Часовой пояс"

- Зоны - "Сеть/Зоны"

- Интерфейсы VLAN - "Сеть/Интерфейсы"

- Настройки DNS - "Сеть/DNS"

- Настройки шлюзов - "Сеть/Шлюзы"

- Статические маршруты - "Сеть/Виртуальные маршрутизаторы"

- Правила межсетевого экрана - "Политики сети/Межсетевой экран"

- Правила NAT/DNAT - "Политики сети/NAT и маршрутизация"

- Правила пропускной способности - "Политики сети/Пропускная способность"

- Почтовые адреса - "Библиотеки/Почтовые адреса"

- Профили оповещений - "Библиотеки/Профили оповещений"

- Сетевые сервисы - "Библиотеки/Сервисы"

- Группы сервисов - "Библиотеки/Группы сервисов"

- Списки IP-адресов - "Библиотеки/IP-адреса"

- Списки групп IP-адресов - "Библиотеки/IP-адреса"

- Списки URL - "Библиотеки/Списки URL"

- Временные интервалы - "Библиотеки/Календари"

- Полосы пропускания - "Библиотеки/Полосы пропускания"

Экспорт с Kerio:

- Группы URL-листов не переносятся, так как данный функционал отсутствует на UserGate.

- Доменные пользователи в правилах не конвертируются.

- Правила NAT не конвертируются, так как идеология построения правил NAT в UserGate отличается. В общем случае данные правила Kerio должны быть заменены общими правилами NAT из входящей зоны в исходящую, а вся функциональность реализована правилами МЭ.

- После импорта укажите в правилах DNAT зоны источника.

- Переносятся настройки:

- Настройки NTP - "UserGate/Настройки/Настройки времени сервера"

- Зоны - "Сеть/Зоны"

- Системные DNS-серверы - "Сеть/DNS/Системные DNS-серверы"

- Статические записи DNS - "Сеть/DNS/Статические записи"

- Статические маршруты - "Сеть/Виртуальные маршрутизаторы"

- Списки морфологии - "Библиотеки/Морфология"

- Сетевые сервисы - "Библиотеки/Сервисы"

- Группы сервисов - "Библиотеки/Группы сервисов"

- Списки IP-адресов - "Библиотеки/IP-адреса"

- Списки групп IP-адресов - "Библиотеки/IP-адреса"

- Списки URL - "Библиотеки/Списки URL"

- Правила DNAT - "Политики сети/NAT и маршрутизация"

- Правила фильтрации контента - "Политики безопасности/Фильтрация контента"

Экспорт с MikroTik:

- Конфигурация конвертируется только для RouteOS версии 7 и выше. Если у вас более старая версия, обновите ваше устройство через "Check updates".

- При экспорте интерфейсов VLAN IP-адреса разных VLAN не должны принадлежать одной подсети. Это ограничение UserGate.

- После импорта шлюзов, для каждого шлюза укажите соответствующий порт.

- Правила МЭ со статусом "disabled" не переносятся.

- Правила МЭ с сервисами, отсутствующими на UserGate не переносятся.

- Если правила МЭ не содержат dst-address или src-address и назначены на конкретный интерфейс, то такие правила не переносятся. Для конвертации таких правил, назначьте в "interface list" имена и присвойте соответствующие имена интерфейсам.

- После конвертации, скорее всего, некоторые правила МЭ будут дублироваться. Это связано с идеологией построения правил МЭ на UserGate, которая отличается от низкоуровневого построения правил на MikroTik. После импорта Проверьте все правила, откорректируйте их, удалите дубликаты и включите нужные.

- Правила NAT не переносятся, так как идеология применения таких правил UserGate сильно отличается от MikroTik.

- Переносятся правила "netmap" с chain "dstnat". Такие правила конвертируются в правила DNAT и Port/Forwarding.

- Правила DNAT со статусом "disabled" не переносятся.

- Переносятся настройки:

- Часовой пояс - "UserGate/Настройки/Часовой пояс"

- Настройки NTP - "UserGate/Настройки/Настройки времени сервера"

- Зоны - "Сеть/Зоны"

- Интерфейсы IP-IP - "Сеть/Интерфейсы"

- Интерфейсы VLAN - "Сеть/Интерфейсы"

- Настройки шлюзов - "Сеть/Шлюзы"

- DHCP - "Сеть/DHCP"

- Системные DNS-серверы - "Сеть/DNS/Системные DNS-серверы"

- Статические записи DNS - "Сеть/DNS/Статические записи"

- Статические маршруты - "Сеть/Виртуальные маршрутизаторы"

- Списки IP-адресов - "Библиотеки/IP-адреса"

- Сетевые сервисы - "Библиотеки/Сервисы"

- Правила межсетевого экрана - "Политики сети/Межсетевой экран"

- Правила DNAT/PortForwarding - "Политики сети/NAT и маршрутизация"

Экспорт с PaloAlto:

- Конфигурация из PaloAlto Panorama так же конвертируется.

- Приложения в правилах МЭ не конвертируются, так как идеология использования приложений в UserGate не совместима с PaloAlto. Правила с приложениями будут отключены и в описании правил будут указаны исходные приложения. После импорта вам необходимо вручную создать профили необходимых приложений и вставить их в соответствующие правила.

- Если в правиле в поле "category" указаны URL-листы и/или URL-категории, то такое правило конвертируется в правило контентной фильтрации. Если указаны и URL-листы и URL-категории то создаются два правила КФ. Первое для URL-категорий и второе для URL-листов. Так как иначе правило сработает только в том случае, если URL будет и в URL-листе и в указанных категориях (логическое "И").

- В правилах инспектирования SSL сервисы не конвертируются.

- Если при экспорте правила (МЭ, NAT и т.д.) произошла ошибка, то в имя правила добавляется слово "ERROR", такое правило при импорте будет не активным и в его описание будет добавлено пояснение о причинах ошибки.

- После импорта правил NAT на UserGate, обязательно проверьте их, как как идеология построения правил NAT в PaloAlto сильно отличается от UserGate. Поэтому результат конвертации, скорее всего, будет не такой как вы ожидаете. Исправьте или удалите не рабочие правила.

- Переносятся настройки:

- Списки IP-адресов - "Библиотеки/IP-адреса"

- Списки групп IP-адресов - "Библиотеки/IP-адреса"

- Списки URL - "Библиотеки/Списки URL"

- Сервисы - "Библиотеки/Сервисы"

- Группы сервисов - "Библиотеки/Группы сервисов"

- Профили Netflow - "Библиотеки/Профили Netflow"

- Календари - "Библиотеки/Календари"

- Тэги - "Библиотеки/Тэги"

- Часовой пояс - "UserGate/Настройки/Часовой пояс"

- Настройки NTP - "UserGate/Настройки/Настройки времени сервера"

- Зоны - "Сеть/Зоны"

- Интерфейсы VLAN - "Сеть/Интерфейсы"

- Настройки шлюзов - "Сеть/Шлюзы"

- Системные DNS-серверы - "Сеть/DNS/Системные DNS-серверы"

- Статические маршруты - "Сеть/Виртуальные маршрутизаторы"

- Группы пользователей - "Пользователи и устройства/Группы"

- Локальные пользователи - "Пользователи и устройства/Пользователи"

- Серверы LDAP - "Пользователи и устройства/Серверы аутентификации"

- Правила межсетевого экрана - "Политики сети/Межсетевой экран"

- Правила NAT/DNAT/PortForwarding - "Политики сети/NAT и маршрутизация"

- Правила фильтрации контента - "Политики безопасности/Фильтрация контента"

- Правила инспектирования SSL - "Политики безопасности/Инспектирование SSL"

- Профили DoS - "Политики безопасности/Профили DoS"

- Правила защиты DoS - "Политики безопасности/Правила защиты DoS"

Примечание:

- Имена всех объектов не должны быть длиннее 64 символов. При экспорте длинные имена обрезаются до 60 символов. Это может привести к возникновению объектов конфигурации с одинаковыми именами. При импорте некоторые объекты с дублирующемся именем не перенесутся.

- Если при экспорте будут обнаружены правила МЭ, КФ с одинаковыми именами, то при конвертации к имени такого правило добавляется номер, что бы имена были уникальными.

- Пробелы в начале и конце имён правил, списков и т.д. при конвертации удаляются.

- При экспорте списков IP-адресов типа "10.10.10.0/24" такой список сохраняется в файл "10.10.10.0_24" так как при переносе каждый список записывается в отдельный файл, а в файловой системе Linux прямой слэш является разделителем пути к файлу. Имя самого списка не меняется.

- Никакие пароли (локальных пользователей, VPN, серверов аутентификации и т.д.) не будут импортированы. После импорта необходимо заново вручную ввести пароль. Это ограничение API - невозможно выгрузить парольную информацию.

- После экспорта интерфейсов VLAN у них будут IP-адреса из исходной конфигурации. Необходимо проследить, чтобы не было конфликта IP-адресов. В общем случае можно в файле выгруженной конфигурации ngfw_data/.../Network/Interfaces/config_interfaces.json поменять ip-адрес на каждом интерфейсе.

- Сертификаты не экспортируются. Если вы используете собственные сертификаты, необходимо загрузить и сконфигурировать их.

- Если вы будете импортировать конфигурацию на UserGate версии 7, то имена групп, серверов аутентификации, различных профилей, правил, всех списков библиотеки и всего-всего должны быть ТОЛЬКО в английском регистре. Специальные символы так же запрещены. Разрешается использовать только символы: "(", ")", "+", "-", "_", "." если они не являются первым символом имени. Русские буквы допустимы только в описании. Конвертер сам удалит все спецсимволы в начале имени. Не читаемые символы будут заменены на символ "Х". Перед экспортом, лучше заменить русские символы в именах на английские.

- Начиная с версии UserGate 7.1 в именах запрещены многие спец.символы. При экспорте конфигурации в формат UserGate будет произведено их удаление.

- После импорта конфигурации, устройству UserGate требуется время для компиляции списков сервисов, ip-листов, правил межсетевого экрана и т.д.. Во время этого процесса веб-консоль может быть недоступна некоторое время, так как данный процесс требует значительных вычислительных затрат. Время зависит от количества правил, объёма списков и мощности устройства. Необходимо дождаться завершения процесса.

- После конвертации сторонней конфигурации на UserGate, устройство UserGate скорее всего будет работать не совсем так как вы возможно ожидали. Это связано с несколько разной идеологией в архитектуре устройств, построении правил, отличающимися категориями URL, разным набором приложений и принципом работы с сигнатурами приложений и СОВ. Обязательно тщательно протестируйте все правила и при необходимости скорректируйте их.

- Если вы обнаружили ошибку в программе или у вас что то не получается, пожалуйста, обратитесь в тех.поддержку компании UserGate.

Errors:

-

На ПК с видеокартами NVIDIA возможна ошибка: "libEGL warning: egl: failed to create dri2 screen"

В этом случае необходимо:

- sudo apt-get install libnvidia-egl-wayland1

- Перезагрузить компьютер.

-

На виртуальных машинах возможна ошибка: "libEGL.so.1: cannot open shared object file: No such file or directory"

Может помочь: apt update && apt install -y libopencv-dev && apt clean && rm -rf /var/lib/apt/lists/*

-

qt.qpa.xcb: could not connect to display, qt.qpa.plugin: Could not load the Qt platform plugin "xcb" in "" even though it was found. - Попытка запустить конвертер на сервере без графического интерфейса. Конвертер работает только в графическом режиме. Установите GNOME, KDE, XFCE и т.д.

Список изменений:

13.01.2026 Добавлен выбор VDOM для экспорта для Fortigate.

12.01.2026 Исправлен экспорт имён доменных пользователей в правилах для Fortigate.

10.12.2025 Исправлена конвертация для PaloAlto если конфигурация содержит не unicode символы.

08.12.2025 Добавлена конвертация календарей для PaloAlto.

05.12.2025 Добавлена конвертация профилей DoS и правил защиты DoS, исправлена конвертация URL-листов для PaloAlto.

04.12.2025 Исправлена конвертация шлюзов, статических маршрутов и групп сервисов, добавлена конвертация dhcp-relay для VLAN в PaloAlto.

03.12.2025 Исправлены ошибки конвертации для PaloAlto.

02.12.2025 Исправлена конвертация правил МЭ для PaloAlto.

01.12.2025 Исправлена конвертация групп IP-листов для PaloAlto.

25.11.2025 Исправлена конвертации правил КФ для PaloAlto.

20.11.2025 Исправлены ошибки конвертации правил NAT и статических маршрутов PaloAlto, проявляющиеся в некоторых случаях.

18.11.2025 Исправлена ошибка конвертации конфигурации PaloAlto Panorama.

17.11.2025 Сделана конвертация конфигурации PaloAlto Panorama.

31.10.2025 Исправлен экспорт VLAN для Fortigate.

28.10.2025 Исправлена конвертация списков URL для CheckPoint.

28.10.2025 Исправлен экспорт вывода в лог при конвертации правил для Cisco ASA.

27.10.2025 Изменена концепция применения конвертера.Оставлена только конвертация конфигурации сторонних вендоров.

22.10.2025 Исправлена ошибка при отсутствии локальных пользователей и групп в конфигурации PaloAlto.

10.09.2025 Исправлена ошибка экспорта зон в шаблон NGFW MC.

09.09.2025 Исправлена ошибка экспорта конфигурации в шаблон NGFW MC.

05.09.2025 Исправлен экспорт часового пояса для CheckPoint.

02.09.2025 Значительно повышена производительность экспорта/импорта.

26.08.2025 Сделана конвертация конфигурации Kerio в формат UG NGFW.

25.08.2025 Исправлена ошибка конвертации правил DNAT для Fortigate.

24.07.2025 Сделана конвертация конфигурации PaloAlto в формат UG NGFW.

16.07.2025 Исправлена ошибка экспорта интерфейсов для Cisco ASA.

09.06.2025 Исправлена ошибка импорта интерфейсов на NGFW.

09.06.2025 Исправлена ошибка импорта зон на NGFW.

04.06.2025 Добавлена совместимость с DCFW beta 8.0.0.154928R.

26.05.2025 Сделана конвертация конфигурации CheckPoint версии 77.30.

|