UserGate NGFW использует защищенный протокол HTTPS для управления устройством, может перехватывать и расшифровать транзитный трафик пользователей, передаваемый по протоколу SSL (HTTPS, SMTPS, POP3S), а также производить авторизацию администраторов в веб-консоли на основе их сертификатов.

Для выполнения этих функций NGFW использует различные типы сертификатов.

|

Сертификат |

Описание |

|---|---|

|

SSL веб-консоли |

Используется для создания безопасного HTTPS-подключения администратора к веб-консоли NGFW |

|

SSL captive-портала |

Используется для создания безопасного HTTPS-подключения пользователей к странице авторизации captive-портала, отображения страницы блокировки и страницы Logout captive-портала, для работы прокси-сервера FTP. Этот сертификат должен быть выпущен со следующими параметрами:

По умолчанию используется сертификат, подписанный с помощью сертификата SSL-инспектирования и выпущенный для домена auth.captive, со следующими параметрами:

Если администратор не загрузил собственный сертификат для обслуживания этой роли, UserGate NGFW в автоматическом режиме перевыпускает такой сертификат при изменении администратором одного из доменов на странице Настройки (домены для auth.captive, logout.captive, block.captive, ftpclient.captive, sslvpn.captive). Внимание!Если администратор использует отдельный сертификат для домена captive-портала, необходимо в сертификате в расширении Subject Alternative name добавить не только свой домен Auth captive-портала, но также и фиксированный домен cert.captive. Если cert.captive не добавить, при аутентификации через сертификат в браузере будет выдаваться ошибка безопасности

|

|

SSL-инспектирование |

Сертификат класса удостоверяющего центра. Используется для генерации SSL-сертификатов для интернет-узлов, для которых производится перехват трафика HTTPS, SMTPS, POP3S. Например, рассмотрим перехват HTTPS-трафика сайта yahoo.com. Оригинальный сертификат выглядит следующим образом: Subject name = yahoo.com Issuer name = VeriSign Class 3 Secure Server CA — G3, Сертификат подменяется на: Subject name = yahoo.com Issuer name = <компания, указанная в сертификате удостоверяющего центра, заведенного в UserGate NGFW>. Этот сертификат также используется для создания сертификата по умолчанию для роли SSL captive-портала |

|

SSL-инспектирование (промежуточный) |

Промежуточный сертификат в цепочке удостоверяющих центров, которая использовалась для выдачи сертификата SSL-инспектирования. Для корректной работы необходим только открытый ключ сертификата |

|

SSL-инспектирование (корневой) |

Корневой сертификат в цепочке удостоверяющих центров, которая использовалась для выдачи сертификата SSL-инспектирования. Для корректной работы необходим только открытый ключ сертификата |

|

Пользовательский сертификат |

Сертификат, который назначается пользователю UserGate NGFW. Пользователь может быть как локальным, так и использующим LDAP-аутентификацию. Сертификат может быть использован для авторизации пользователей при их доступе к опубликованным ресурсам с помощью правил reverse-прокси |

|

УЦ для авторизации в веб-консоли |

Сертификат удостоверяющего центра для доступа к веб-консоли. Для успешной авторизации сертификат администратора должен быть подписан сертификатом этого типа |

|

SAML server |

Используется для работы UserGate NGFW с сервером SSO SAML IDP. Подробнее о настройке работы UserGate NGFW с сервером авторизации SAML IDP — в соответствующем разделе руководства |

|

Веб-портал |

Сертификат, используемый для веб-портала. Если сертификат не указан явно, UserGate NGFW использует сертификат SSL captive-портала, выпущенный сертификатом SSL-инспектирования. Подробнее о настройке веб-портала — в соответствующем разделе руководства |

Сертификатов для SSL веб-консоли, SSL captive-портала и SSL-инспектирования может быть несколько, но только один сертификат каждого типа может быть активным и использоваться для выполнения задач. Сертификатов типа УЦ для авторизации в веб-консоли может быть несколько, и каждый из них может быть использован для проверки подлинности сертификатов администраторов.

Создание сертификата

Чтобы создать новый сертификат:

-

В разделе Настройки ➜ UserGate ➜ Сертификаты нажмите Создать и укажите информацию о сертификате.

-

Укажите роль сертификата в UserGate NGFW: выделите необходимый сертификат в списке сертификатов, нажмите Редактировать и в поле Используется выберите тип сертификата. В случае если вы выбрали тип SSL веб-консоли, UserGate NGFW перезагрузит сервис веб-консоли и предложит подключиться уже с использованием нового сертификата. Сертификат SSL-инспектирования начинает работать сразу после того, как его выбрали. Подробнее об инспектировании HTTPS — в разделе «Инспектирование SSL».

Экспорт и импорт сертификатов

UserGate NGFW позволяет экспортировать созданные сертификаты и импортировать сертификаты, созданные на других системах, например сертификаты, выписанные доверенным удостоверяющим центром вашей организации.

Чтобы экспортировать сертификат:

-

В разделе Настройки ➜ UserGate ➜ Сертификаты выделите нужный сертификат в списке и нажмите Экспорт.

-

Выберите тип сертификата для экспорта:

-

Экспорт сертификата — экспортируются данные сертификата в DER-формате без экспортирования закрытого ключа сертификата. Используйте файл, полученный в результате экспорта сертификата для SSL-инспектирования, для его установки в качестве локального удостоверяющего центра на компьютеры пользователей. Подробнее об этом — в приложении «Установка сертификата локального удостоверяющего центра».

-

Экспорт CSR — экспортируется CSR сертификата, например для его подписи удостоверяющим центром.

Чтобы импортировать сертификат:

- В разделе Настройки ➜ UserGate ➜ Сертификаты нажмите Импорт.

- Заполните поля, указав необходимую информацию о сертификате.

Использование корпоративного УЦ для создания сертификата SSL-инспектирования

Если в компании уже существует внутренний УЦ или цепочка удостоверяющих центров, в качестве сертификата для SSL-инспектирования можно указать сертификат, созданный внутренним УЦ. В случае если внутренний УЦ является доверенным для всех пользователей компании, перехват SSL будет происходить незаметно, пользователи не будут получать предупреждения о подмене сертификата.

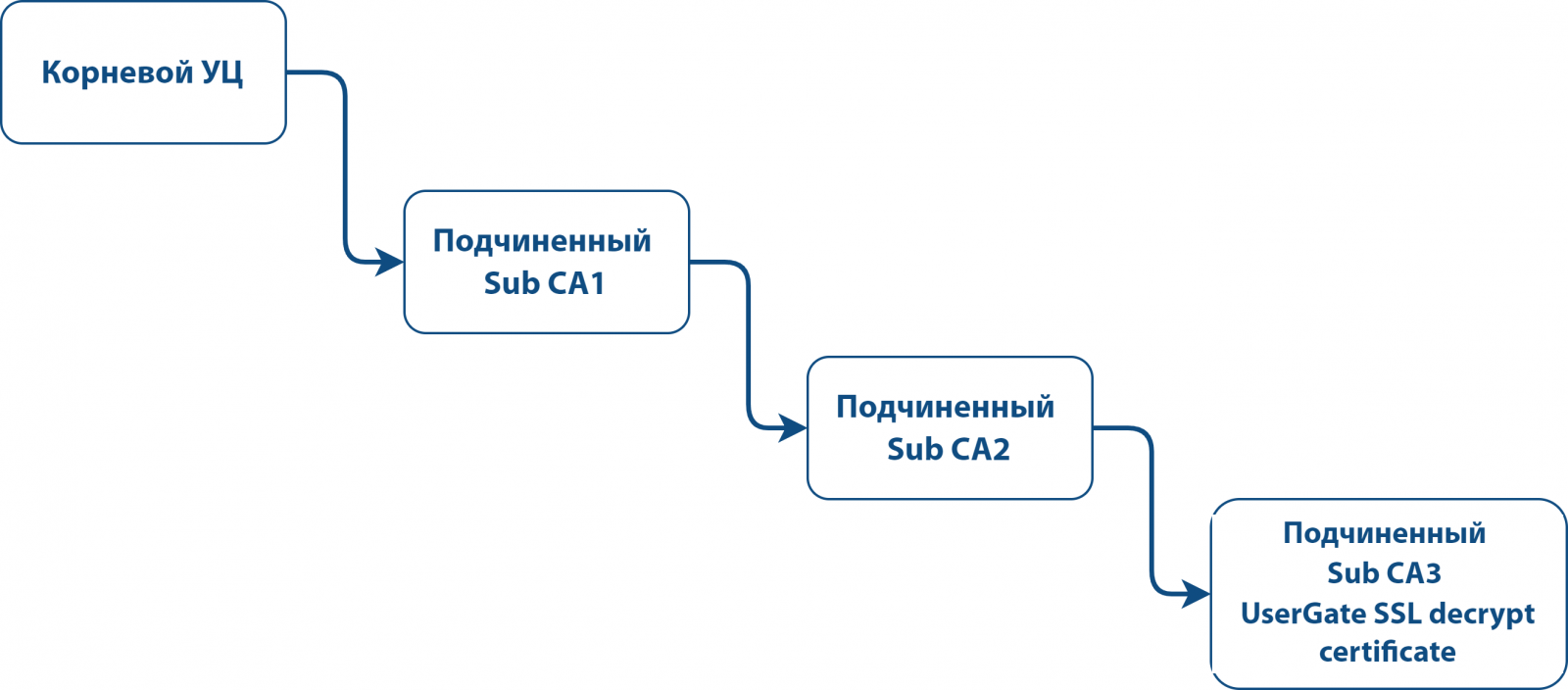

Рассмотрим более подробно процедуру настройки UserGate NGFW. Допустим, что в организации используется внутренний УЦ на базе Microsoft Enterprise CA, интегрированный в Active Directory. Структура УЦ следующая.

Необходимо выписать с помощью Sub CA2 сертификат для UserGate NGFW и настроить его в качестве сертификата для SSL-инспектирования. Также необходимо выписать сертификат UserGate SSL decrypt в качестве удостоверяющего центра.

В качестве сертификата для SSL-инспектирования могут быть использованы только те импортированные сертификаты, которые соответствуют требованиям ниже:

-

Сертификат относится к классу удостоверяющего центра (CA). В расширении X509v3 Basic Constraints (RFC 5280) сертификата должен быть атрибут CA:TRUE. В разделе Настройки ➜ UserGate ➜ Сертификаты консоли администратора такие сертификаты помечаются значком Файл сертификата УЦ слева от названия сертификата.

-

Ограничение использования сертификата не установлено или в его назначении в явном виде указаны атрибуты Digital signature и Certificate signing.

-

В сертификате не использованы никакие атрибуты расширения X509v3 Key Usage (RFC 5280). В столбце Назначение сертификата консоли администратора для такого сертификата будет указано Отсутствует.

-

Если в сертификате используется расширение X509v3 Key Usage, для SSL-инспектирования должны присутствовать атрибуты digitalSignature и keyCertSign. В столбце Назначение сертификата консоли администратора для такого сертификата будет указано Digital signature и Certificate signing.

Для выполнения этой задачи:

-

В разделе Настройки ➜ UserGate ➜ Сертификаты нажмите Новый CSR, заполните необходимые поля и создайте CSR.

Будут созданы закрытый ключ и файл запроса. -

В списке сертификатов выделите CSR и с помощью кнопки Экспорт скачайте файл запроса.

-

В Microsoft CA создайте сертификат на основе полученного CSR-файла с помощью утилиты certreq (certreq.exe -submit -attrib "CertificateTemplate:SubCA" HTTPS_csr.pem) или с помощью веб-консоли Microsoft CA, указав в качестве шаблона «Подчиненный центр сертификации». Вы получите сертификат (открытый ключ), подписанный УЦ Sub CA2.

-

Скачайте созданный сертификат из веб-консоли Microsoft CA.

-

В UserGate NGFW на вкладе Сертификаты выберите созданный ранее CSR-файл и нажмите Редактировать. Загрузите файл сертификата и нажмите Сохранить.

-

На вкладе Сертификаты повторно выберите созданный ранее CSR-файл и нажмите Редактировать. В поле Используется укажите SSL-инспектирование и нажмите Сохранить.

-

В веб-консоли Microsoft CA выберите и скачайте сертификаты для УЦ Sub CA1 и Sub CA2.

-

На вкладе Сертификаты с помощью кнопки Импорт загрузите скачанные на предыдущем шаге сертификаты для Sub CA1 и Sub CA2.

-

На вкладе Сертификаты для каждого из этих сертификатов нажмите Редактировать, в поле Используется укажите SSL-инспектирование (промежуточный) и нажмите Сохранить.

Дополнительно вы также можете с помощью кнопки Импорт загрузить корневой сертификат организации в UserGate NGFW. После загрузки выберите сертификат, нажмите Редактировать, в поле Используется укажите SSL-инспектирование (корневой)

.png)

.png)