Product: SIEM

Version: 7.x

Задача

Используя UserGate SIEM, настроить правило аналитики для поиска срабатываний правил защиты от DoS-атак и автоматического добавления адреса источника атаки в список блокируемых адресов на группу NGFW.

Решение

В данном примере будет рассмотрена настройка правила аналитики для группы NGFW, которое срабатывает при получении события о срабатывании правила защиты DOS на одном NGFW и отсылает команду на добавление IP-адреса источника в предварительно созданный на всех NGFW список адресов, который уже используется в правилах межсетевого экрана (МЭ) для блокировки нежелательных соединений. Данная конфигурация работает в режиме превентивной защиты.

Примечание Правило аналитики сработает после того, как условие, в нашем случае это нахождение в журнале срабатывания правила защиты от DoS, выполнится указанное количество раз. Опционально можно ограничить время выполнения условия, тогда правило аналитики сработает только в случае, если условие выполнится заданное количество раз за указанный отрезок времени.

-

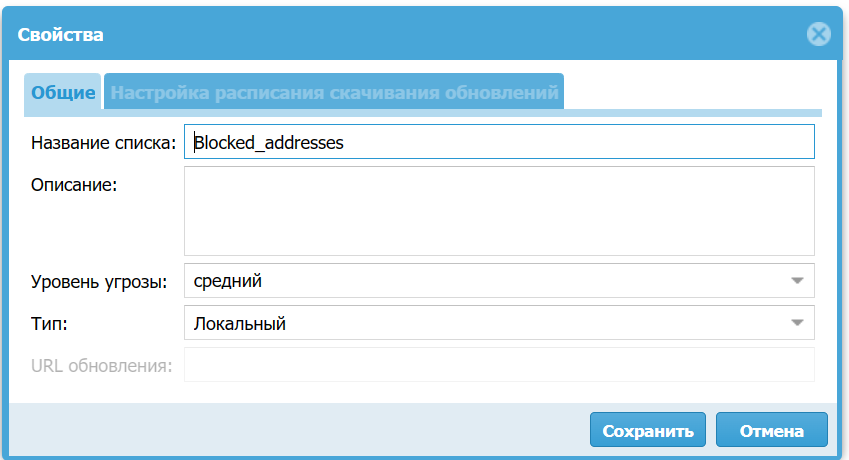

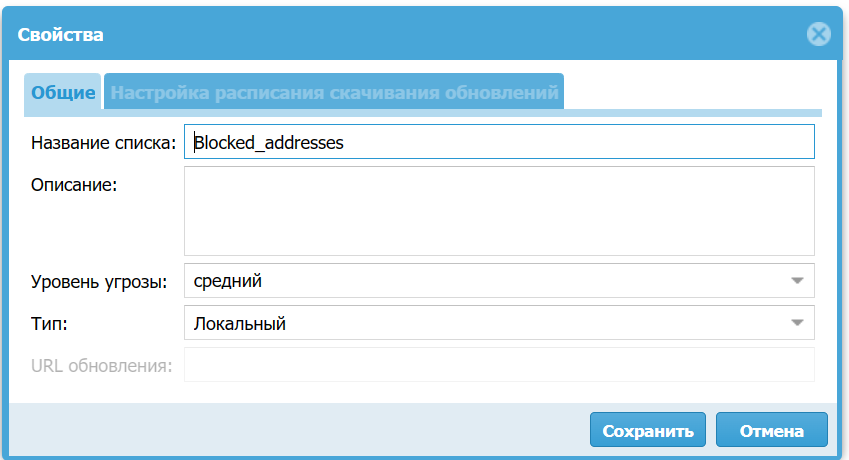

Создать список IP-адресов на NGFW.

В разделе Библиотеки ➜ IP-адреса на панели Группы нажать на кнопку Добавить, дать название списку IP-адресов, например, Blocked_addresses.

Выполнить аналогичную настройку на каждом из NGFW в группе.

-

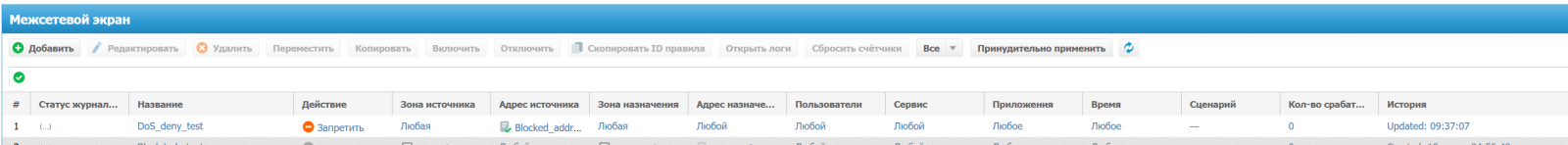

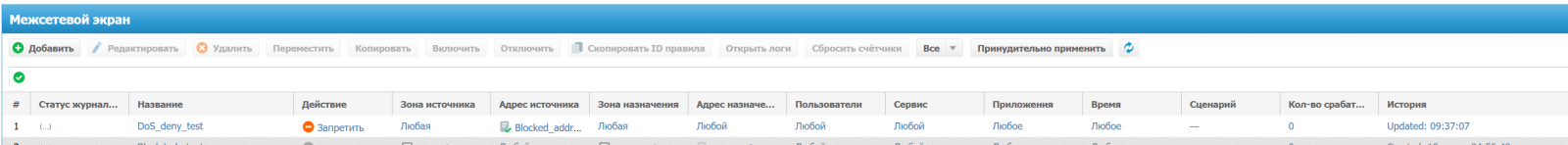

Создать правила МЭ на NGFW.

В разделе Политики сети ➜ Межсетевой экран создать запрещающие правила, используя созданный ранее список Blocked_addresses в качестве адреса источника.

Выполнить аналогичную настройку на каждом из NGFW в группе.

Подробнее о настройке правил читайте в разделе Межсетевой экран руководства администратора NGFW.

-

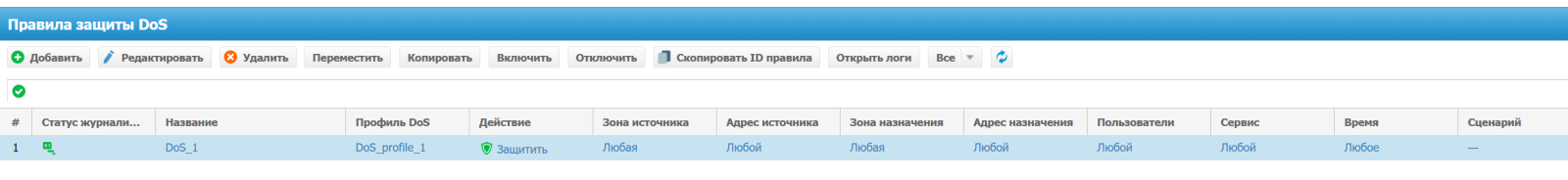

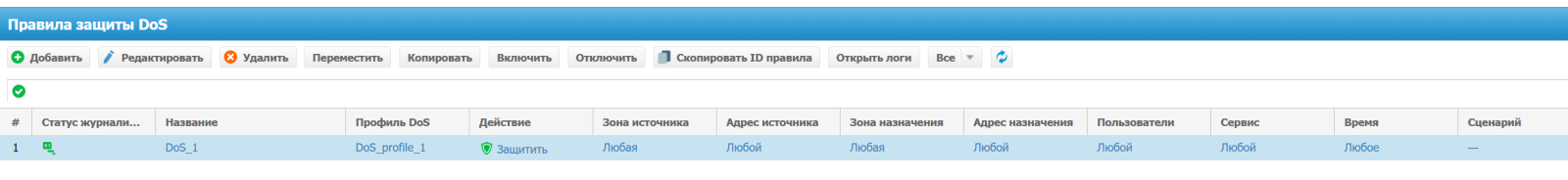

Создать правило защиты DoS на NGFW.

В разделе Политики безопасности ➜ Правила защиты DoS нажать на кнопку Добавить, создать правило с действием Защитить и включить журналирование.

Выполнить аналогичную настройку на каждом из NGFW в группе.

Подробнее о настройке правил защиты DOS читайте в разделе Защита от DoS атак руководства администратора NGFW.

-

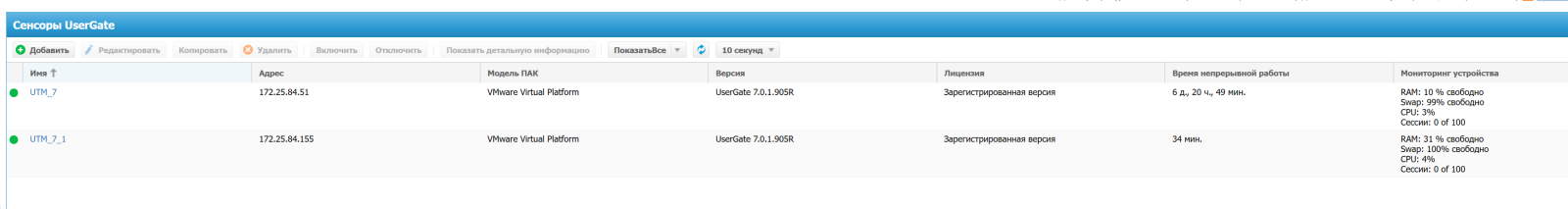

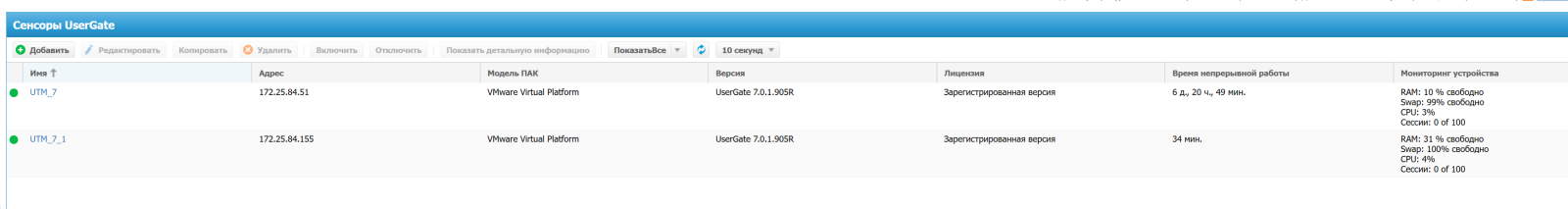

Подключить NGFW к SIEM.

В разделе Сенсоры ➜ Сенсоры UserGate нажать на кнопку Добавить, указать параметры NGFW.

Выполнить аналогичную настройку на каждом из NGFW в группе.

Подробнее о подключении NGFW к SIEM читайте в разделе Сенсоры.

-

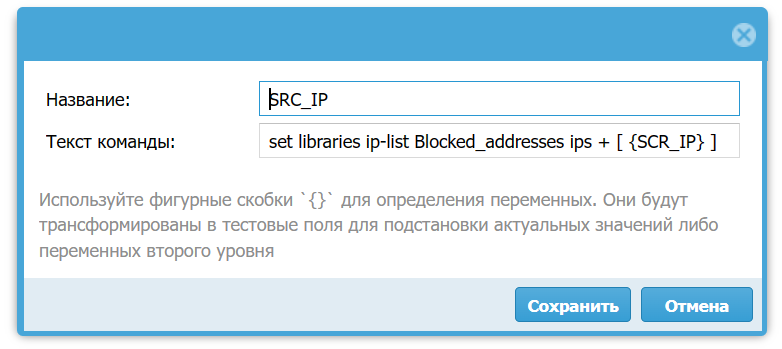

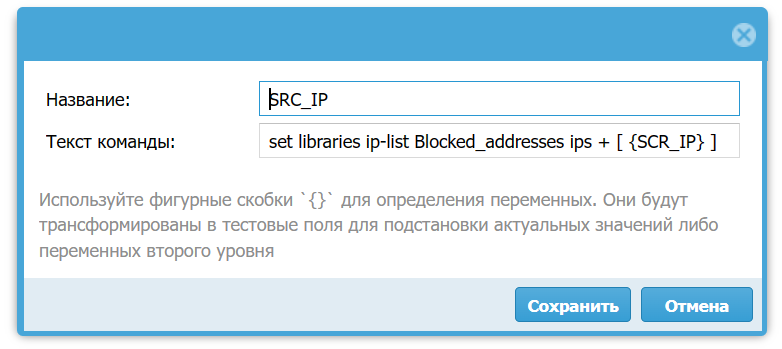

Создать список команд на SIEM.

На SIEM перейти в раздел Библиотеки ➜ Команды и создать группу команд (на панели Группы команд нажать Добавить и указать название). На панели Команды нажать Добавить и указать название и следующий текст команды (синтаксис команды аналогичен синтаксису команд CLI NGFW. Подробнее о командах CLI читайте в разделе Интерфейс командной строки руководства администратора NGFW):

set libraries ip-list Blocked_addresses ips + [ {SRC_IP} ]

Данная команда будет отправлена на NGFW в качестве действия реагирования на срабатывание правила аналитики. При написании команды использована переменная SRC_IP — адрес источника, который при отправке команды добавляет IP-адрес источника в список IP-адресов Blocked_addresses, созданный ранее на NGFW.

-

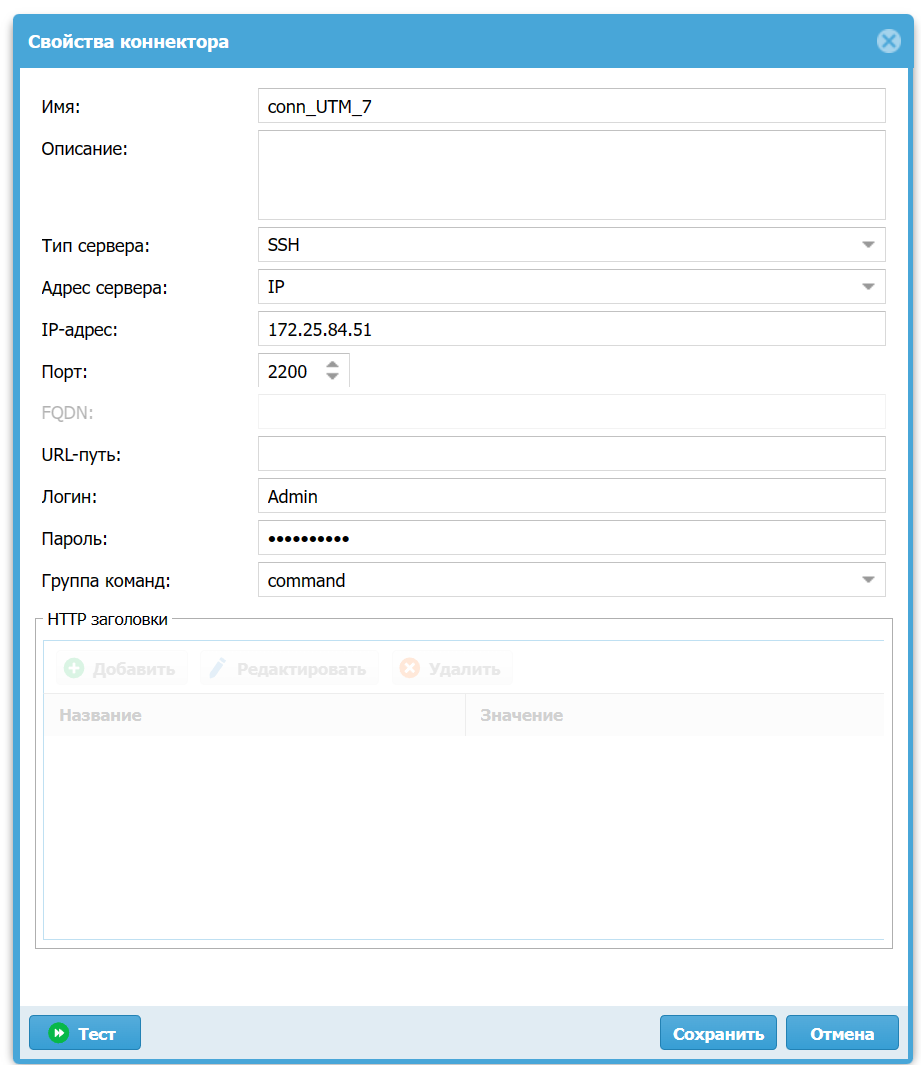

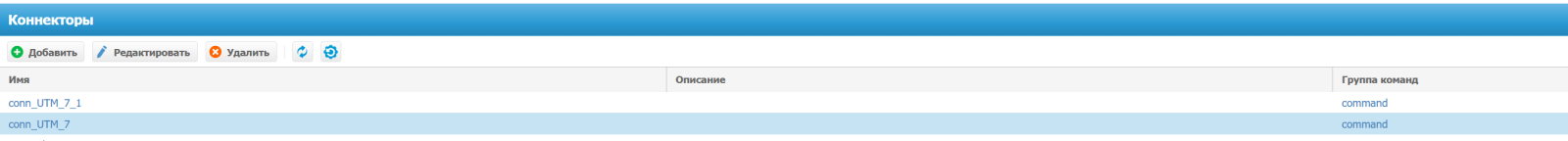

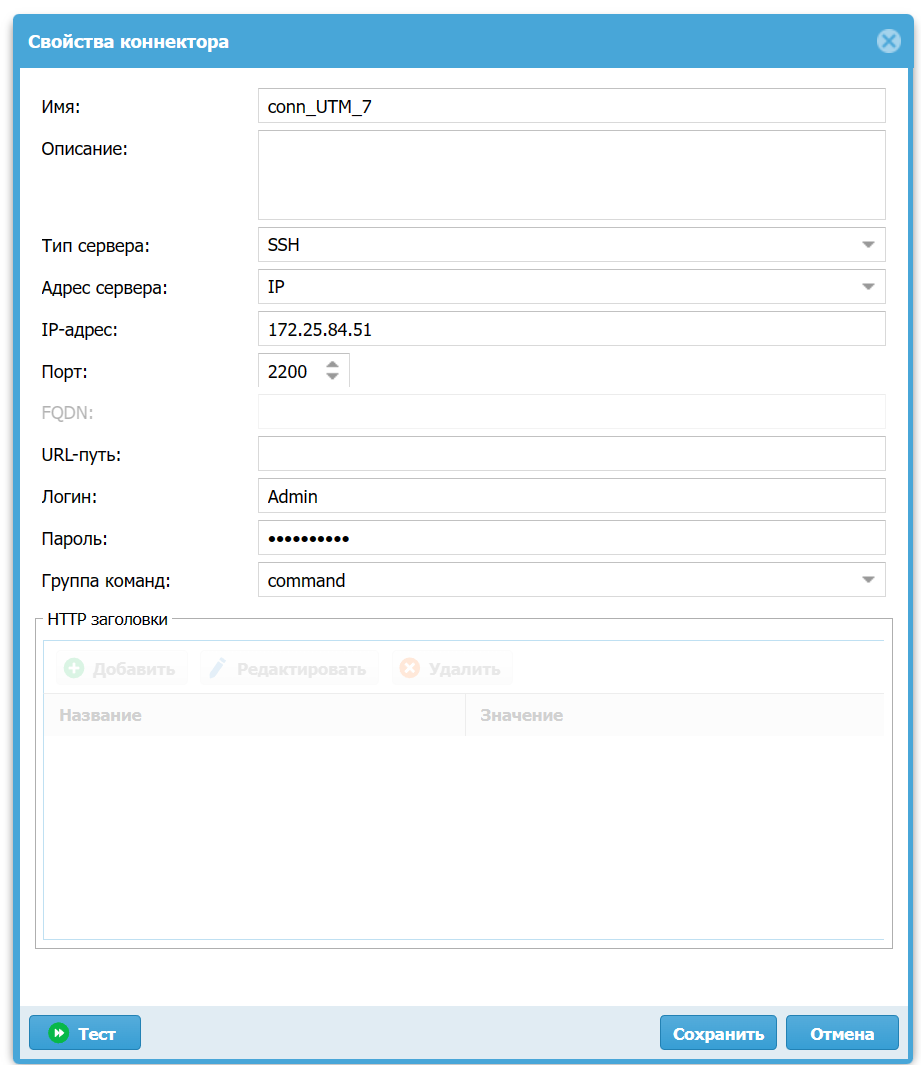

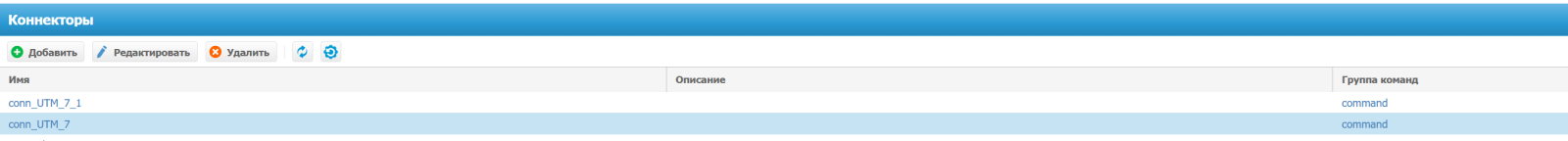

Создать коннектор на SIEM.

На SIEM в разделе Сенсоры ➜ Koннекторы нажать Добавить и указать свойства коннектора:

-

Имя: название коннектора;

-

Тип сервера: SSH;

-

Адрес сервера: IP;

-

IP-адрес: IP-адрес NGFW;

-

Порт: порт сервера;

-

Логин: логин пользователя для авторизации на коннекторе;

-

Пароль: пароль учётной записи пользователя, необходимый для авторизации на коннекторе;

-

Группа команд: группа команд, созданная на п.5.

Выполнить аналогичную настройку на каждом из NGFW в группе.

-

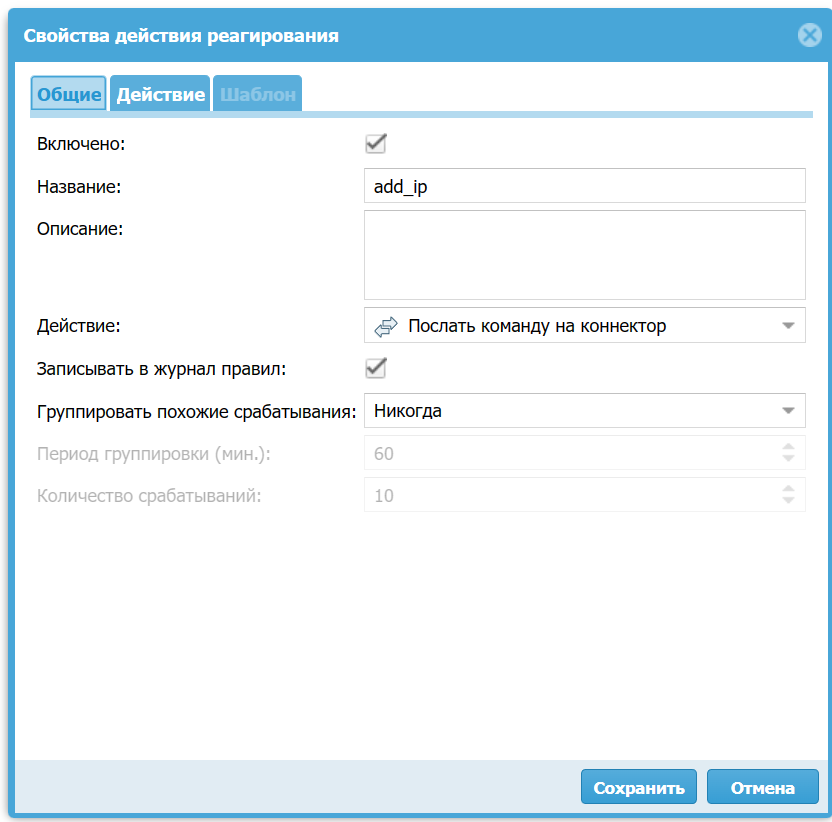

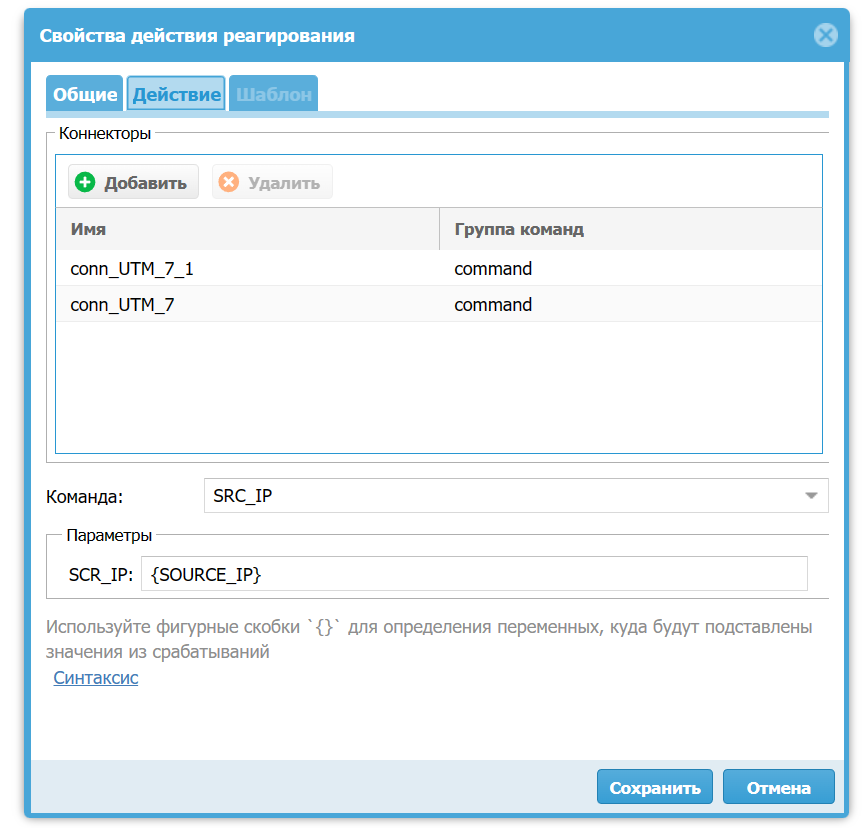

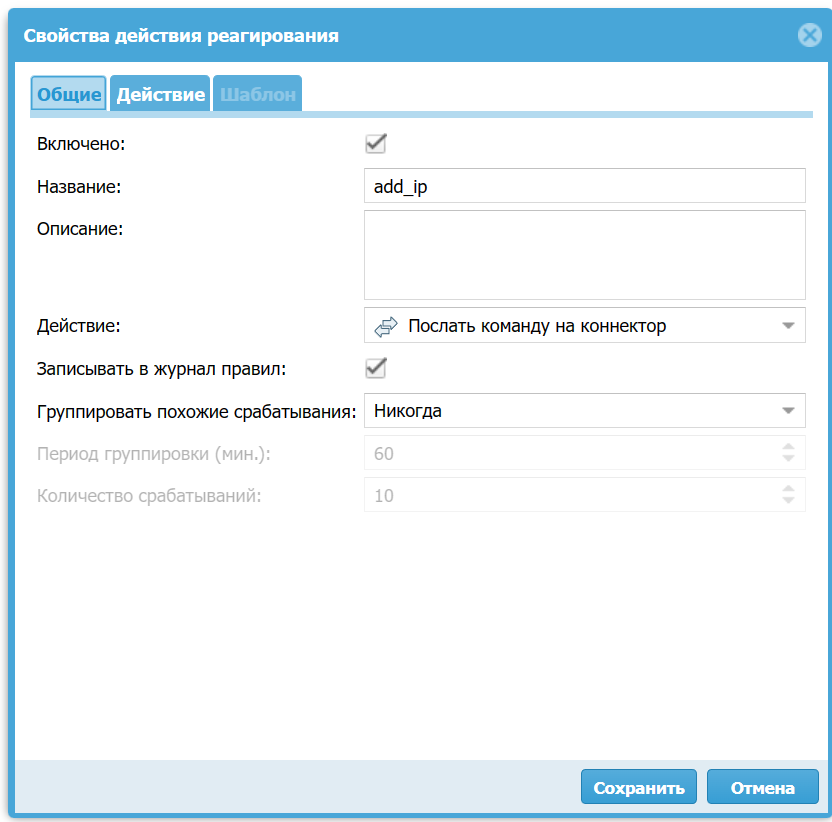

Создать действие реагирования на SIEM.

Действие реагирования также может быть создано при настройке правила аналитики во вкладке Действия реагирования (нажать Создать и добавить новый объект).

Перейти во вкладку Аналитика веб-интерфейса SIEM. Во вкладке Действия реагирования нажать Добавить и указать свойства действия реагирования:

-

Во вкладке Общие указать параметры:

-

поставить флажок Включено;

-

Название правила реагирования;

-

Действие: Послать команду на коннектор — отправка команды на выбранный коннектор.

-

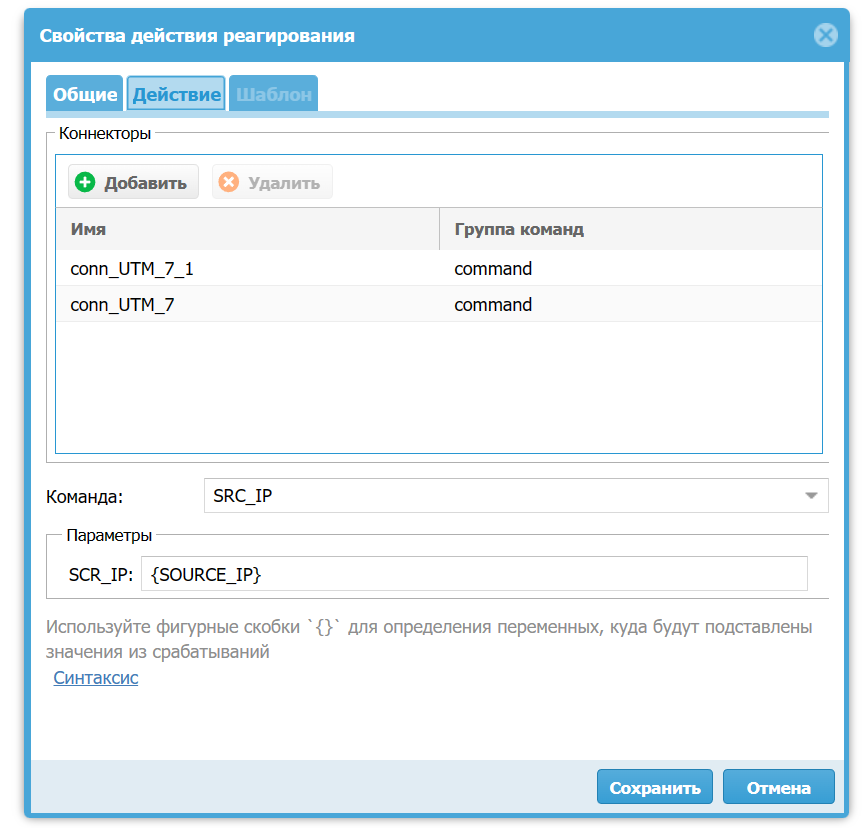

Во вкладке Действие добавить коннектор, созданный на шаге 6, и выбрать команду на добавления нового адреса в список Blocked_addresses. В появившемся поле Параметры указать {SOURCE_IP} в качестве значения переменной SRC_IP, использующейся в команде. Полный список переменных, относящихся к срабатываниям, смотрите в разделе Переменные для уведомлений и команд.

-

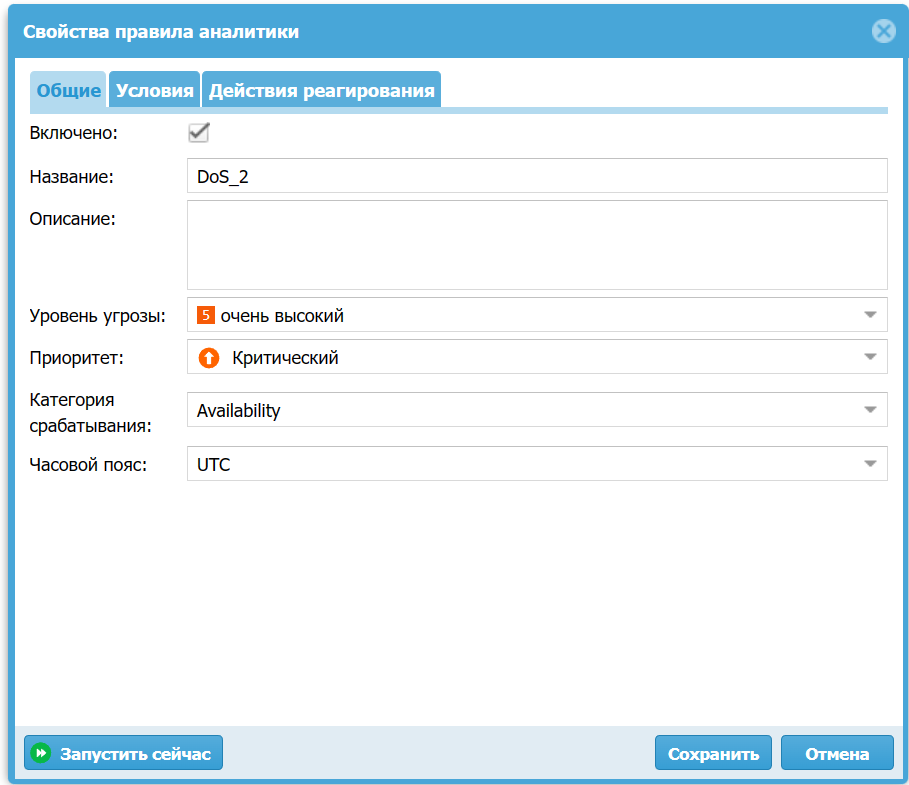

Настроить правило аналитики.

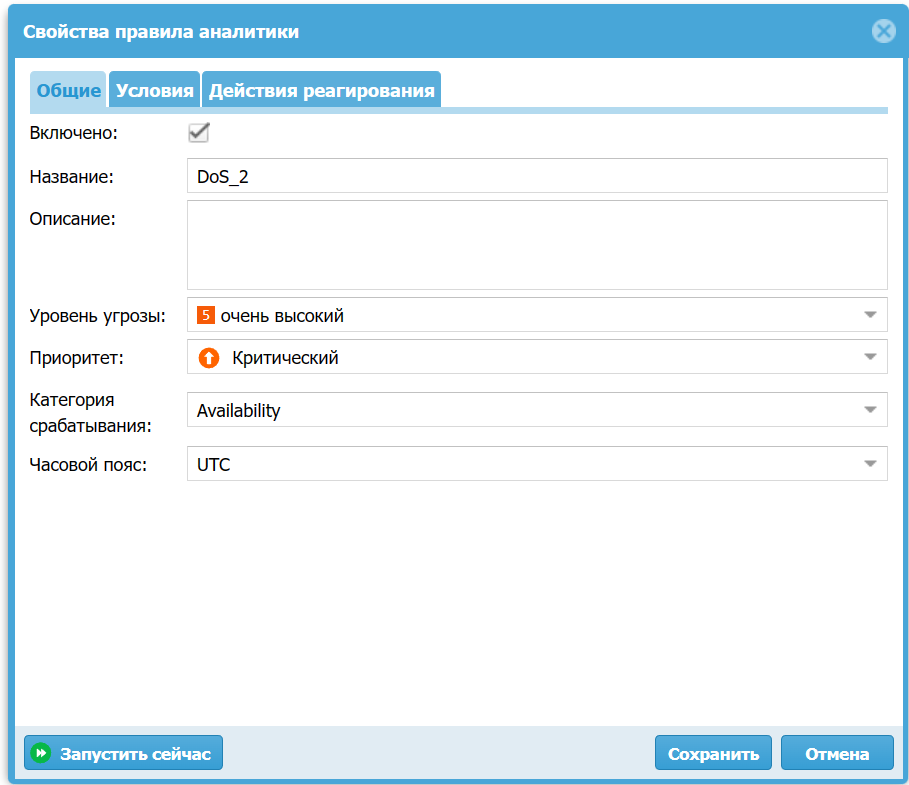

Перейти во вкладку Аналитика веб-интерфейса SIEM. В разделе Правила аналитики нажать Добавить и указать следующие параметры:

-

Во вкладке Общие:

-

Поставить флажок Включено;

-

Название правила аналитики;

-

Уровень угрозы, который будет отображаться при срабатывании правила;

-

Приоритет, установленный для срабатывания правила аналитики;

-

Категория срабатывания, к которой относится срабатывание.

-

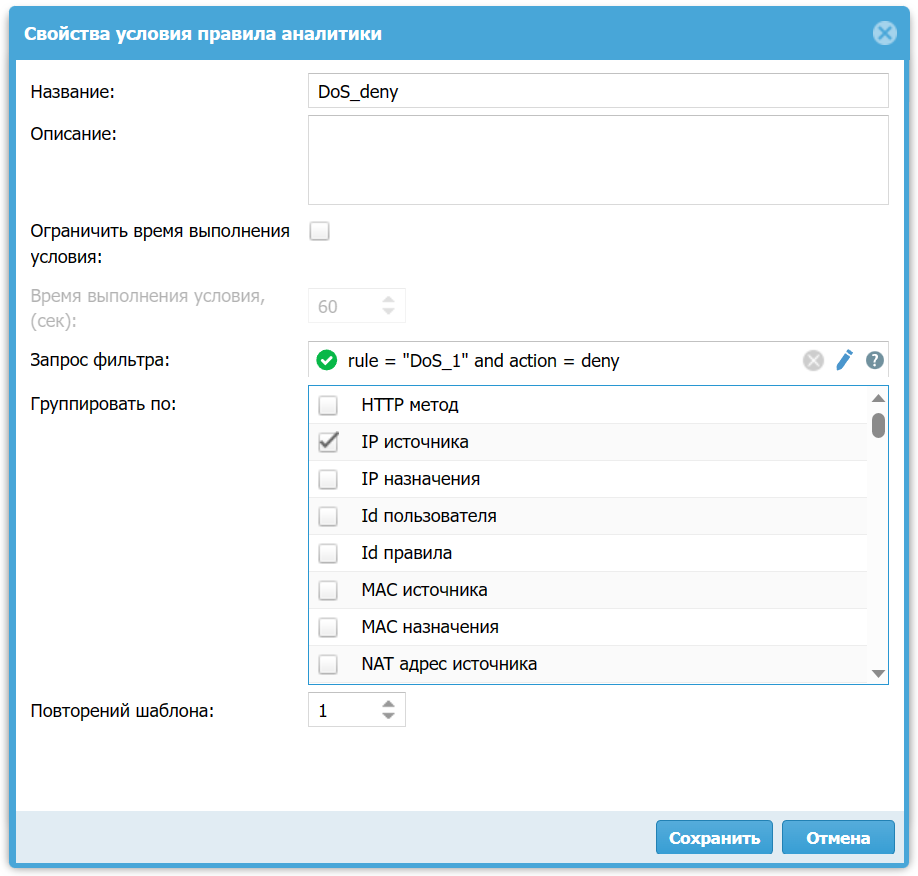

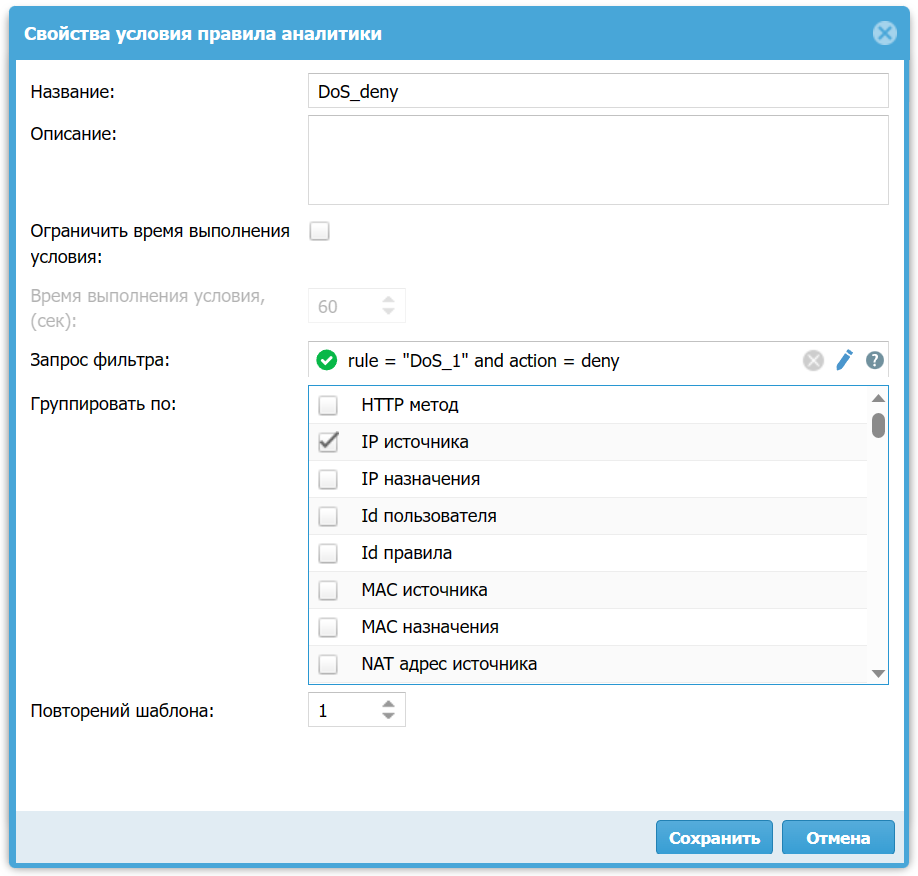

Во вкладке Условия:

-

Название условия правила аналитики;

-

Запрос фильтра: указать rule = "DoS_rule_1" and action = deny (где DoS_rule_1 — название правила защиты DoS, созданного в п.3);

-

Группировать по отображает список параметров, по которым могут быть сгруппированы правила и события в результате срабатывания; указать IP источника (указание параметра группировки обязательно);

-

Повторений шаблона: количество выполнений условия, необходимое для срабатывания правила. Данный параметр может быть использован совместно с параметром Ограничить время выполнения условия или без него.

За более детальной информацией по настройкам раздела Аналитика можно обратиться в руководство администратора SIEM.