В устройствах UserGate для корректной работы сервисов при наличии виртуальных маршрутизаторов (VRF) введены некоторые ограничения на доступ к сервисам зон.

Примечание Данные ограничения введены для следующих сервисов: SNMP, Кластер, VRRP, DNS, Агент авторизации, RIP, SNMP-прокси, SSH-прокси, NTP сервис.

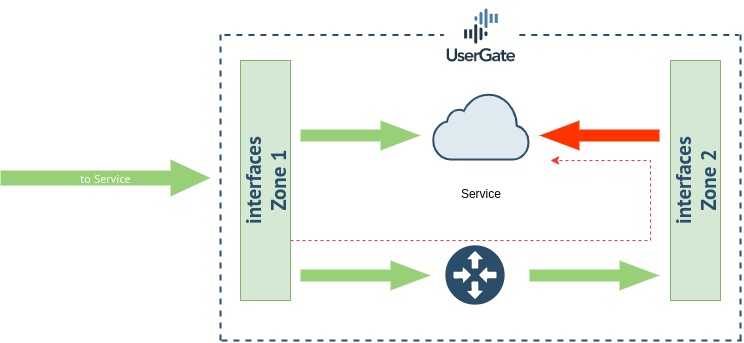

Пакет будет пропущен к сервису, если он поступил на интерфейс зоны, в которой разрешена работа данного сервиса. Если затем, в результате внутренней маршрутизации, пакет был перенаправлен на интерфейс другой зоны (например, запрос из одной зоны осуществляется по IP-адресу, находящемуся в другой зоне), то такой пакет будет заблокирован даже несмотря на наличие доступа к сервису обоих зон.