|

|

Установка сертификата локального удостоверяющего центра

Скачайте сертификат центра авторизации, который вы используете для перехвата HTTPS-трафика, как это описано в главе Управление сертификатами, и следуйте инструкциям по установке сертификата ниже в этом разделе.

Установка сертификата в браузеры Internet Explorer, Chrome в ОС Windows

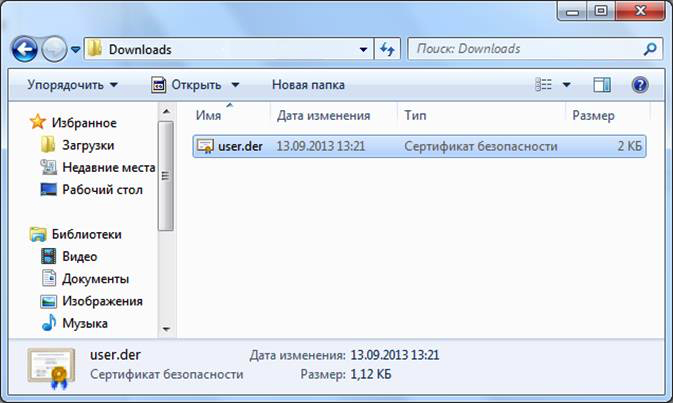

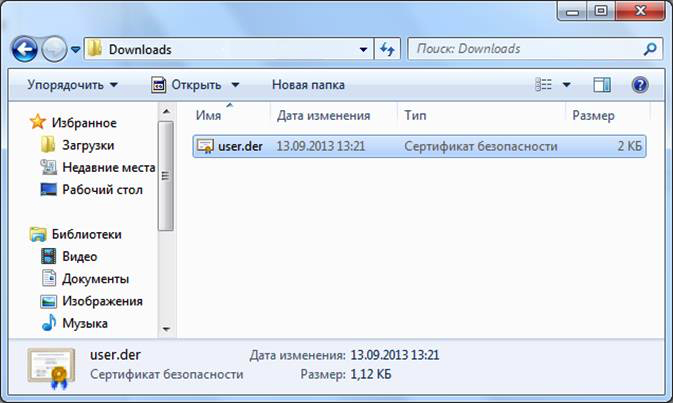

Откройте папку, куда вы скачали pem-сертификат, переименуйте его в user.der и дважды нажмите на него:

Рисунок 5 Выбор файла сертификата

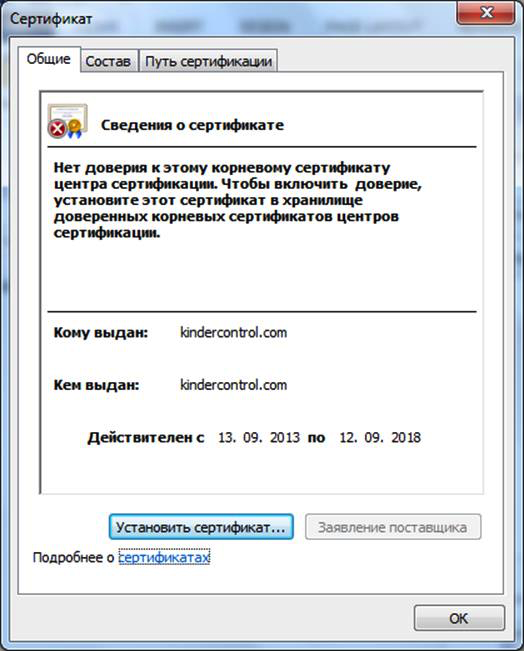

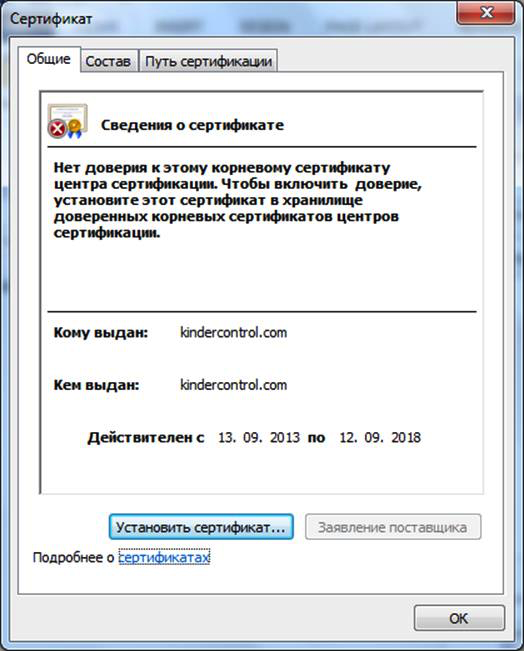

Откроется информация о сертификате. Нажмите на кнопку Установить сертификат:

Рисунок 6 Установка сертификата

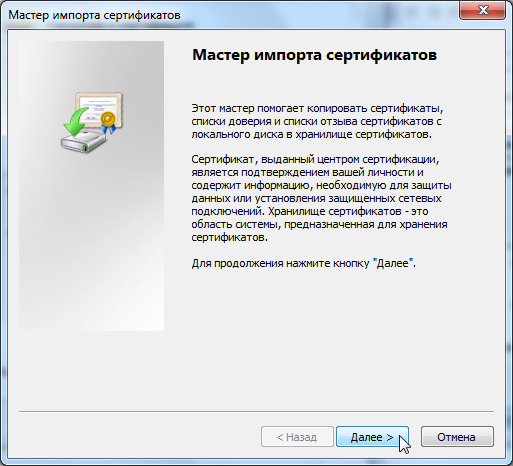

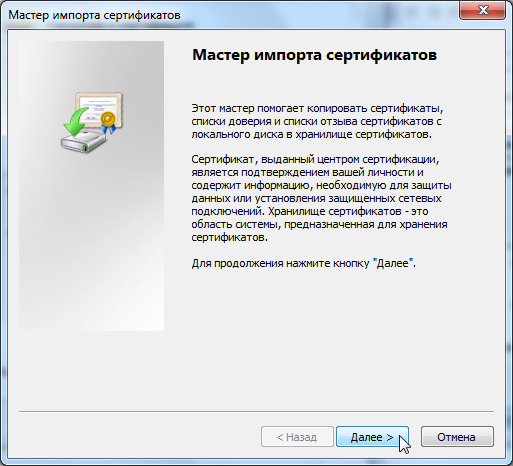

Запустится мастер импорта сертификатов. Выполните импорт, следуя всем рекомендациям, предлагаемым мастером импорта сертификатов:

Рисунок 7 Мастер импорта сертификатов

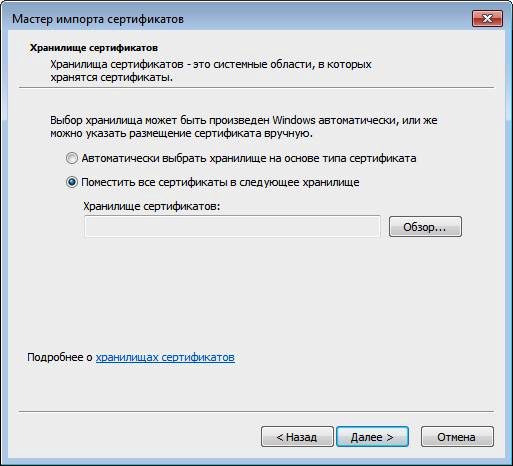

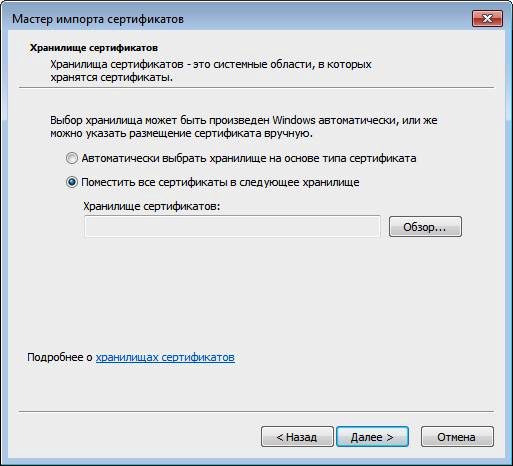

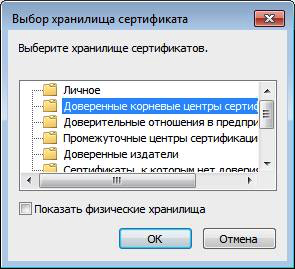

Выберите хранилище сертификата и нажмите кнопку Обзор:

Рисунок 8 Выбор хранилища

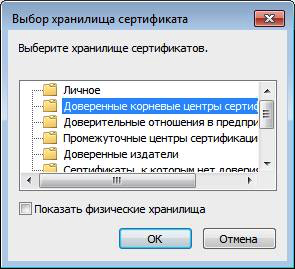

Выберите Доверенные корневые центры сертификации и нажмите кнопку ОК:

Рисунок 9 Выбор хранилища (продолжение)

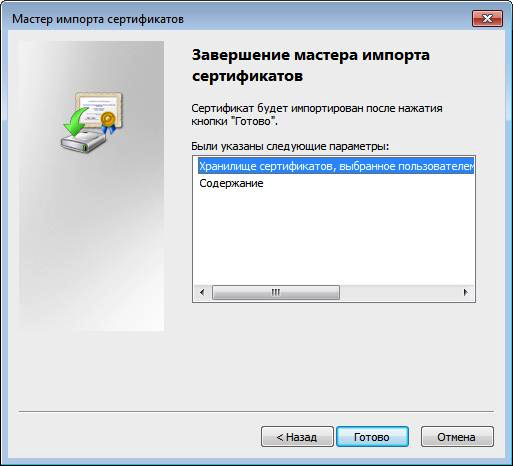

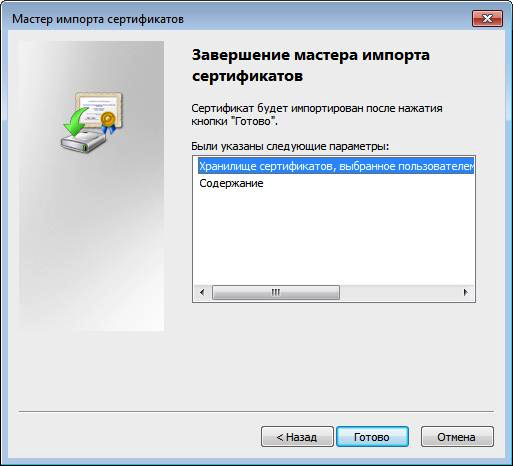

Нажмите кнопку «Готово»:

Рисунок 10 Завершение импорта

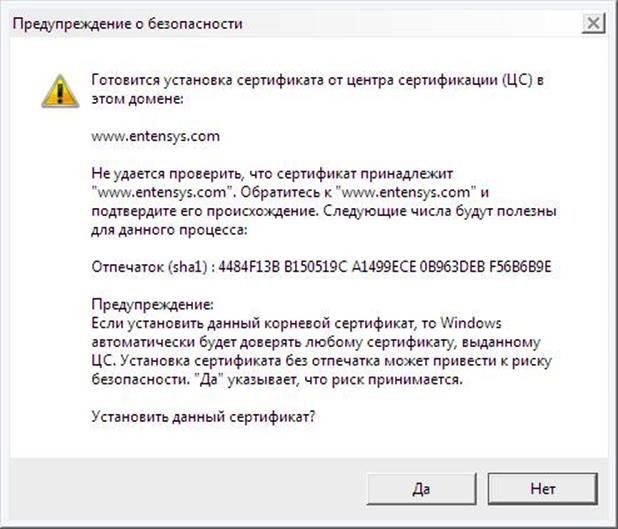

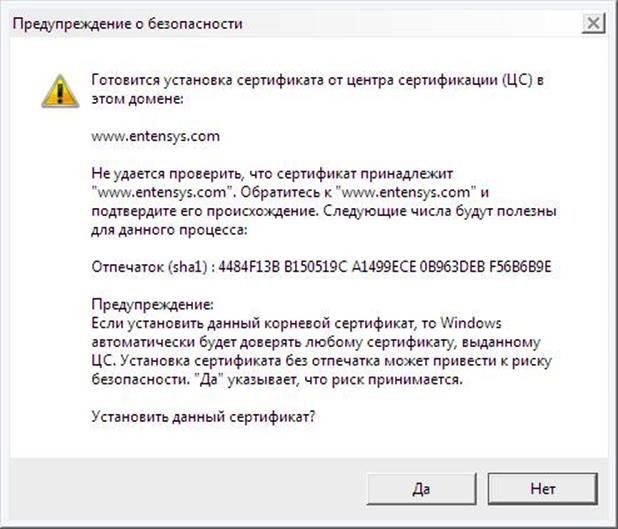

Когда появится предупреждение системы безопасности, нажмите кнопку Да:

Рисунок 11 Согласие на установку сертификата

Рисунок 12 Установка завершена

Установка сертификата завершена.

Установка сертификата в браузер Safari, Chrome в ОС MacOSX

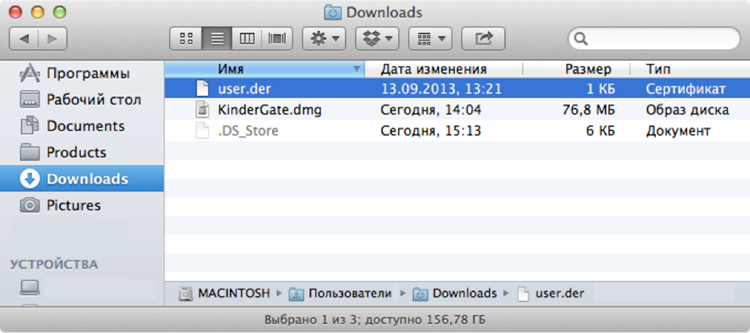

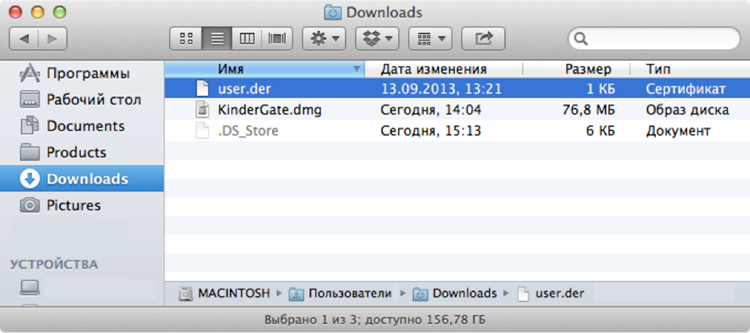

Перейдите в папку, куда вы скачали pem-сертификат и дважды нажмите на него:

Рисунок 13 Выбор файла сертификата

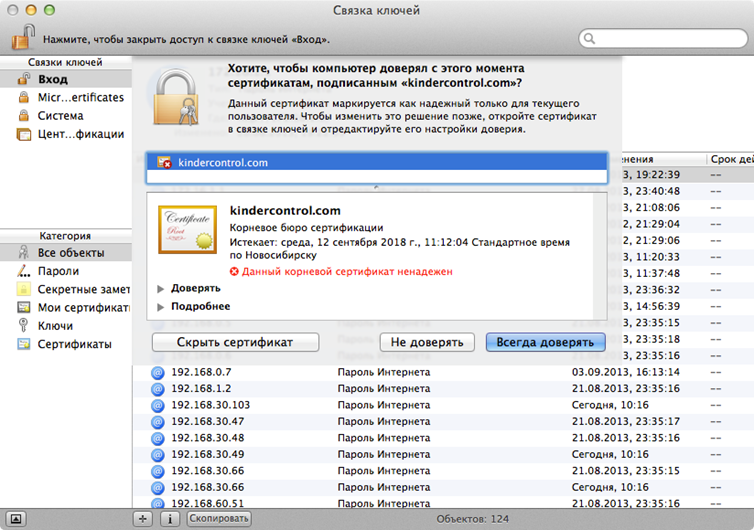

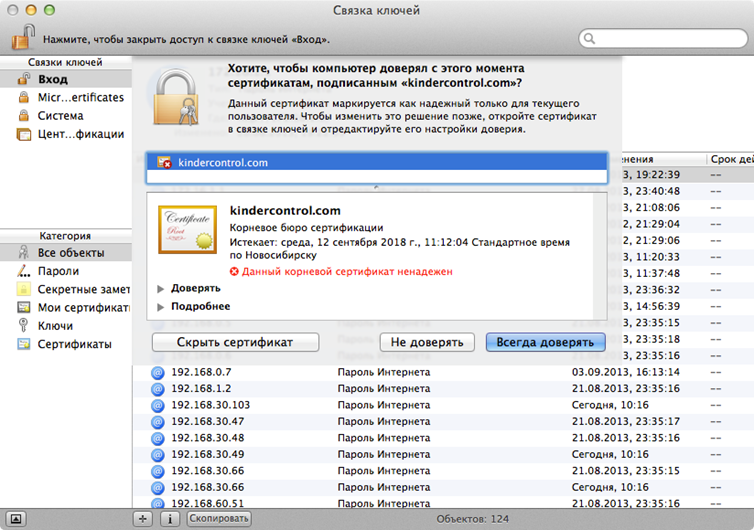

Запустится программа Связка ключей. Выберите Всегда доверять данному сертификату:

Рисунок 14 Доверие сертификату

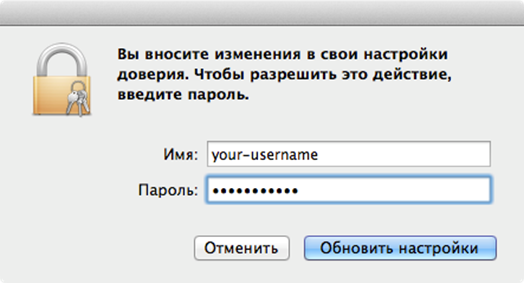

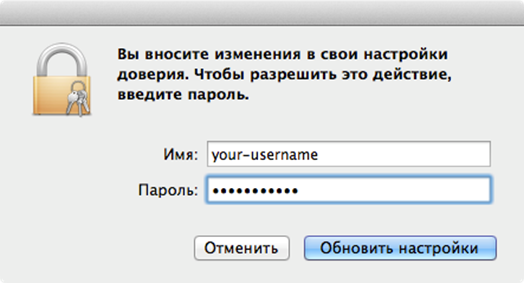

Введите свой пароль для подтверждения данной операции:

Рисунок 15 Ввод пароля

Сертификат установлен.

Установка сертификата в браузер Firefox

Установка сертификата в браузер Firefox выполняется аналогично для всех операционных систем. Рассмотрим установку на примере ОС Windows.

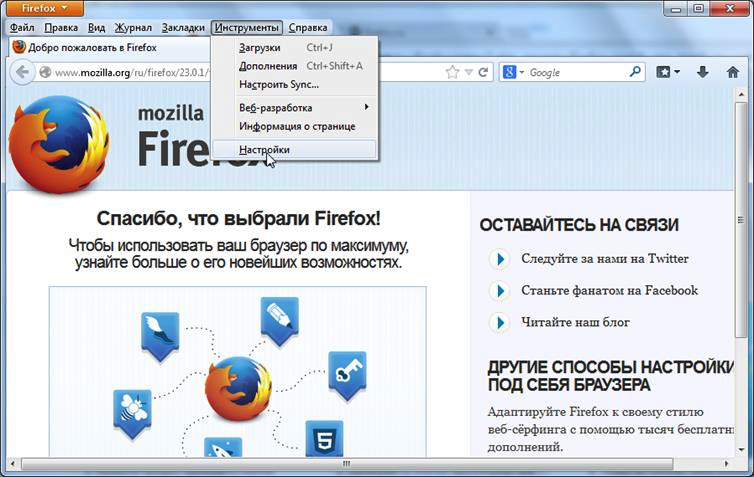

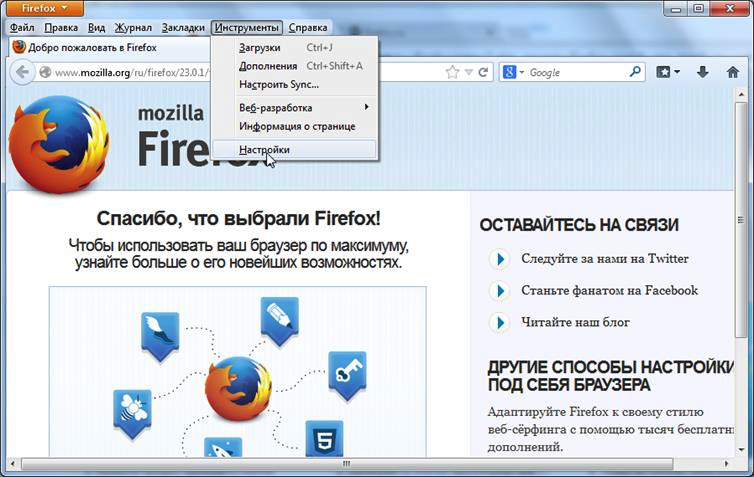

Откройте настройки браузера Firefox (Инструменты ➜ Настройки):

Рисунок 16 Вход в режим Настройки

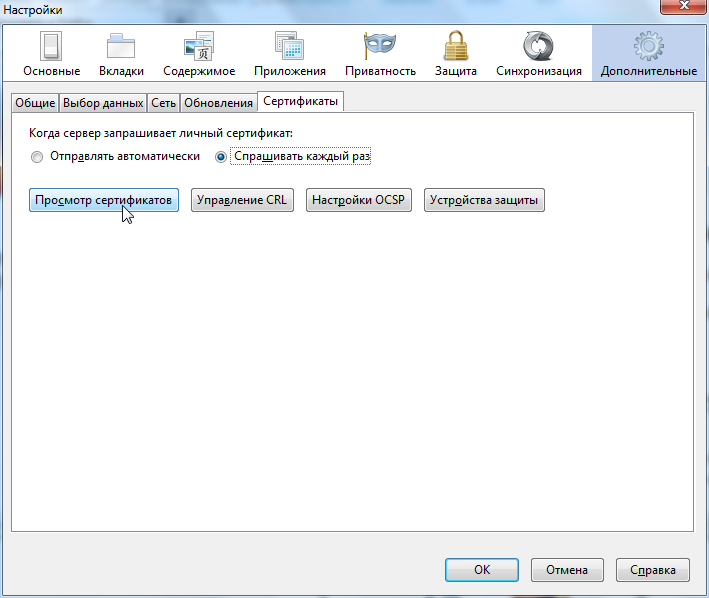

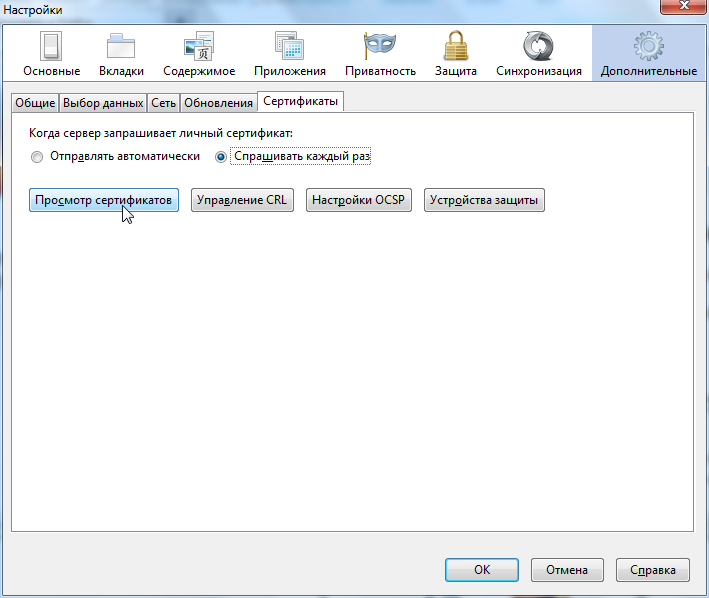

Перейдите в раздел Дополнительные и выберите закладку Сертификаты. Нажмите на кнопку Просмотр сертификатов:

Рисунок 17 Раздел Сертификаты

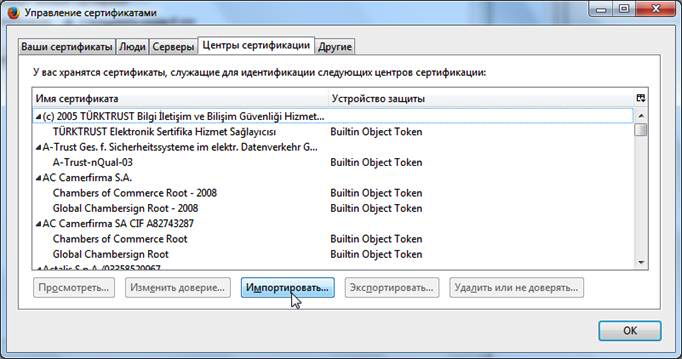

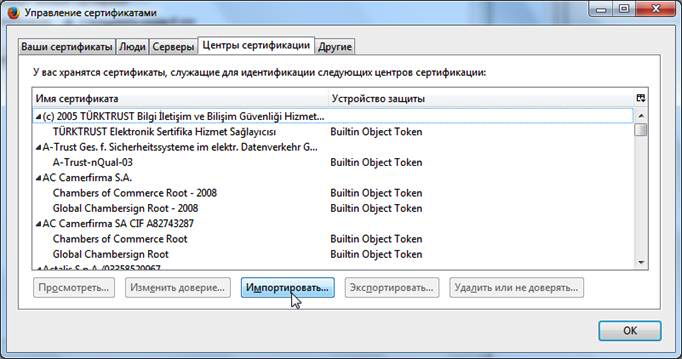

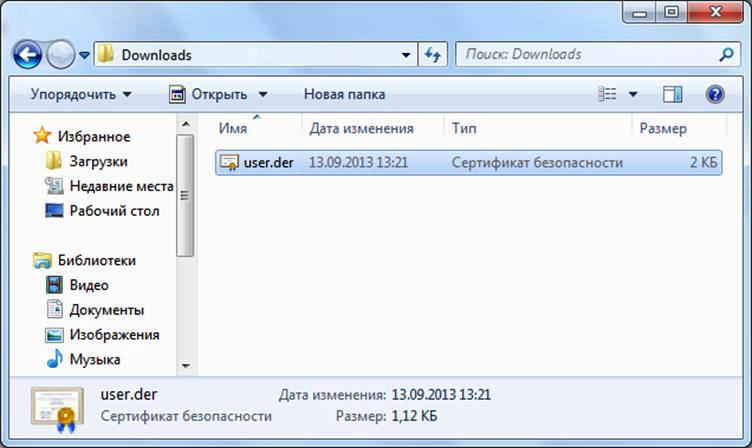

Нажмите кнопку Импортировать и укажите путь к скачанному pem-сертификату:

Рисунок 18 Список установленных сертификатов

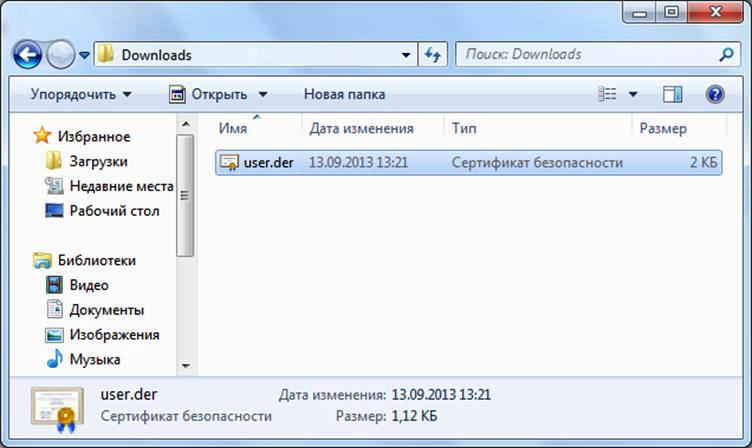

Рисунок 19 Выбор файла сертификата

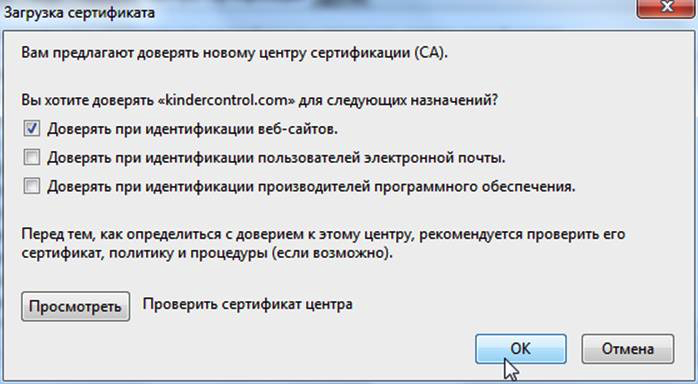

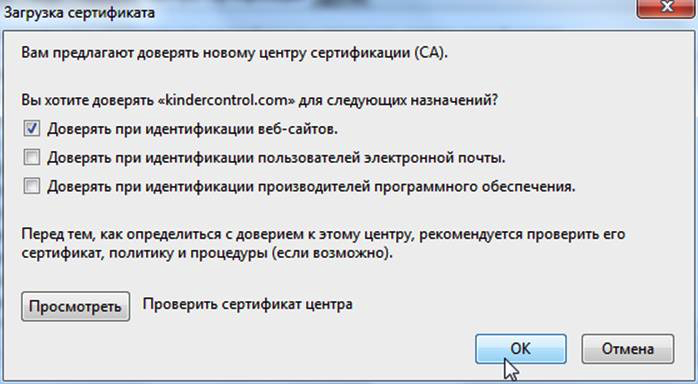

Установите галочку Доверять при идентификации веб-сайтов и нажмите OK:

Рисунок 20 Выбор типа доверия

Установка сертификата завершена.

Таблица соответствий категорий, указанных в требованиях Министерства Образования РФ к СКФ для образовательных учреждений, с категориями UserGate URL filtering 4.0

|

Категории Министерства Образования РФ

|

Категории UserGate URL filtering 4.0

|

|

Peer-To-Peer

|

Пиринговые сети

|

|

Алкоголь. Реклама алкоголя, пропаганда потребления алкоголя. Сайты компаний, производящих алкогольную продукцию

|

Алкоголь и табак

|

|

Баннеры и рекламные программы Баннерные сети, всплывающая реклама, рекламные программы

|

Реклама и всплывающие окна

|

|

Библиотеки

|

Искусство

|

|

Вождение и автомобили

|

Транспорт

|

|

Вредоносное программное обеспечение

|

Нелегальное ПО

|

|

Вредоносные программы

|

Ботнеты

|

|

Сайты сомнительного содержания

|

|

Вредоносное ПО

|

|

Сетевые ошибки

|

|

Фишинг и мошенничество

|

|

Спам-сайты

|

|

Хакерство

|

|

Досуг и развлечение

|

Поздравительные открытки

|

|

Развлечения

|

|

Мода и красота

|

|

Отдых и оздоровление

|

|

Рестораны и еда

|

|

Спорт

|

|

Путешествия

|

|

Здоровье и медицина

|

Здоровье и медицина

|

|

Половое воспитание

|

|

Злоупотребление свободой СМИ - информация с ограниченным доступом. Сведения о специальных средствах, технических приемах и тактике проведения контртеррористических операций

|

Оружие

|

|

Злоупотребление свободой СМИ - информация, содержащая скрытые вставки и иные технические способы воздействия на под-104№ п/п Тематическая категория Содержание скрытое воздействие сознание людей и (или) оказывающая вредное влияние на их здоровье

|

Сайты сомнительного содержания

|

|

Злоупотребление свободой СМИ - наркотические средства, сведения о способах, методах разработки, изготовления и использования, местах приобретения наркотических средств, психотропных веществ и их прекурсоров, пропаганда каких-либо преимуществ использования отдельных наркотических средств, психотропных веществ, их аналогов и прекурсоров

|

Ненависть и нетерпимость

|

|

Насилие

|

|

Злоупотребление свободой СМИ -экстремизм Информация, содержащая публичные призывы к осуществлению террористической деятельности, оправдывающая терроризм, содержащая другие экстремистские материалы

|

Ненависть и нетерпимость

|

|

Насилие

|

|

Знакомства

|

Знакомства

|

|

Информация с ограниченным доступом. Информация, составляющая государственную или иную охраняемую законом тайну

|

Политика

|

|

Правительство

|

|

Информация, пропагандирующая порнографию

|

Порнография и насилие

|

|

Компьютерные игры

|

Игры

|

|

Корпоративные сайты

|

Бизнес

|

|

Финансы

|

|

Общие

|

|

Недвижимость

|

|

Корпоративные сайты, интернет-представительства негосударственных учреждений

|

Некоммерческие и неправительственные организации

|

|

Личная и немодерируемая информация. Немодерируемые форумы, доски объявлений и конференции, гостевые книги, базы данных, содержащие личную информацию (адреса, телефоны и т. п.), личные странички, дневники, блоги

|

Персональные сайты

|

|

Частные IP-адреса

|

|

Социальные сети

|

|

Потоковое мультимедиа и загрузки

|

|

Веб-почта

|

|

Модерируемые доски объявлений (ресурсы данной категории, содержащие информацию, не имеющую отношения к образовательному процессу, модерируемые доски сообщений/объявлений, а также модерируемые чаты

|

Социальные сети

|

|

Чаты

|

|

Наркотические средства. Сведения о способах, методах разработки, изготовления и использования, местах приобретения наркотических средств, психотропных веществ и их прекурсоров, пропаганда каких-либо преимуществ использования отдельных наркотических средств, психотропных веществ, их аналогов и прекурсоров

|

Наркотики

|

|

Нелегальная помощь школьникам и студентам. Банки готовых рефератов, эссе, дипломных работ и пр.

|

Школьные мошенничества

|

|

Ненадлежащая реклама. Информация, содержащая рекламу алкогольной продукции и табачных изделий

|

Алкоголь и табак

|

|

Неприличный и грубый юмор. Неэтичные анекдоты и шутки, в частности обыгрывающие особенности физиологии человека

|

Сайты сомнительного содержания

|

|

Нижнее белье, купальники

|

Нудизм

|

|

Обеспечение анонимности пользователя, обход контентных фильтров. Сайты, предлагающие инструкции по обходу прокси и доступу к запрещенным страницам

|

Анонимайзеры

|

|

Переводчики

|

|

Образовательные ресурсы

|

Образование

|

|

Онлайн-казино и тотализаторы

|

Азартные игры

|

|

Отправка SMS с использованием интернет-ресурсов. Сайты, предлагающие услуги по отправке SMS-сообщений

|

Реклама и всплывающие окна

|

|

Платные сайты

|

Паркованные домены

|

|

Поиск работы, резюме, вакансии

|

Поиск работы

|

|

Преступления - Клевета (распространение заведомо ложных сведений, порочащих честь и достоинство другого лица или подрывающих его репутацию)

|

Преступная деятельность

|

|

Преступления-клевета, экстремизм

|

Преступная деятельность

|

|

Программное обеспечение

|

Компьютеры и технологии

|

|

Нелегальное ПО

|

|

Информационная безопасность

|

|

Пропаганда войны, разжигание ненависти и вражды, пропаганда порнографии и антиобщественного поведения. Информация, направленная на пропаганду войны, разжигание национальной, расовой или религиозной ненависти и вражды; информация, пропагандирующая порнографию, культ насилия и жестокости, наркоманию, токсикоманию, антиобщественное поведение

|

Ненависть и нетерпимость

|

|

Религии и атеизм

|

Религиозные культы

|

|

Религия

|

|

Система поиска изображений

|

Обмен картинками

|

|

Поисковые системы и порталы

|

|

СМИ

|

Форумы и новостные ленты

|

|

Новости

|

|

Табак, реклама табака, пропаганда потребления табака. Сайты, пропагандирующие потребление табака; реклама табака и изделий из него

|

Алкоголь и табак

|

|

Торговля и реклама

|

Реклама и всплывающие окна

|

|

Покупки

|

|

Убийства, насилие

|

Жестокое обращение с детьми

|

|

Насилие

|

|

Чаты

|

Чаты

|

|

Сервисы мгновенных сообщений

|

|

Экстремистские материалы или экстремистская деятельность (экстремизм)

|

Ненависть и нетерпимость

|

Описание форматов журналов

Экспорт журналов в формате CEF

Формат журнала событий

|

Тип поля

|

Название поля

|

Описание

|

Пример значения

|

|

CEF заголовок

|

CEF:Version

|

Версия CEF.

|

CEF:0

|

|

Device Vendor

|

Производитель продукта.

|

Usergate

|

|

Device Product

|

Тип продукта.

|

UTM

|

|

Device Version

|

Версия продукта.

|

6

|

|

Source

|

Тип журнала.

|

events

|

|

Origin

|

Модуль, в котором произошло событие.

|

admin_console

|

|

Severity

|

Важность события.

|

Может принимать значения:

-

1 — информационные.

-

4 — предупреждения.

-

7 — ошибки.

-

10 — критичные.

|

|

CEF [расширение]

|

rt

|

Время, когда было получено событие: миллисекунды с 1 января 1970 года.

|

1652344423822

|

|

deviceExternalId

|

Имя, которое однозначно идентифицирует устройство, генерирующее это событие.

|

utmcore@ersthetatica

|

|

suser

|

Имя пользователя.

|

Admin

|

|

cat

|

Компонент, в котором произошло событие.

|

console_auth

|

|

act

|

Тип события.

|

login_successful

|

|

src

|

IPv4-адрес источника.

|

192.168.117.254

|

|

cs1Label

|

Поле используется для указания деталей события.

|

Attributes

|

|

cs1

|

Детали события в формате JSON.

|

{"name":"MIME_BUILTIN_COMPOSITE","module":"nlist_import"}

|

Формат журнала веб-доступа

|

Тип поля

|

Название поля

|

Описание

|

Пример значения

|

|

CEF заголовок

|

CEF:Version

|

Версия CEF.

|

CEF:0

|

|

Device Vendor

|

Производитель продукта.

|

Usergate

|

|

Device Product

|

Тип продукта.

|

UTM

|

|

Device Version

|

Версия продукта.

|

6

|

|

Source

|

Название журнала.

|

webaccess

|

|

Name

|

Тип источника.

|

log

|

|

Threat Level

|

Уровень угрозы категории URL.

|

Может принимать значения 2, 4, 6, 8, 10 (установленный уровень угрозы, умноженный на 2); Unknown, если категория не определена.

|

|

CEF [расширение]

|

rt

|

Время, когда было получено событие: миллисекунды с 1 января 1970 года.

|

1652344423822

|

|

deviceExternalId

|

Имя, которое однозначно идентифицирует устройство, генерирующее это событие.

|

utmcore@ersthetatica

|

|

act

|

Действие, принятое устройством в соответствии с настроенными политиками.

|

captive

|

|

reason

|

Причина, по которой было создано событие, например, причина блокировки сайта.

|

{"id":39,"name":"Social Networking","threat_level":3}

|

|

suser

|

Имя пользователя.

|

user_example (Unknown, если пользователь неизвестен)

|

|

cs1Label

|

Поле используется для указания срабатывания правила.

|

Rule

|

|

cs1

|

Название правила, срабатывание которого вызвало событие.

|

Default Allow

|

|

src

|

IPv4 источника трафика.

|

10.10.10.10

|

|

spt

|

Порт источника.

|

Может принимать значения от 0 до 65535.

|

|

cs2Label

|

Поле используется для индикации зоны источника.

|

Source Zone

|

|

cs2

|

Название зоны источника.

|

Trusted

|

|

cs3Label

|

Поле используется для указания страны источника.

|

Source Country

|

|

cs3

|

Название страны источника.

|

RU (отображается двухбуквенный код страны)

|

|

dst

|

IPv4 адрес назначения трафика.

|

194.226.127.130

|

|

dpt

|

Порт назначения.

|

Может принимать значения от 0 до 65535.

|

|

cs4Label

|

Поле используется для индикации зоны назначения.

|

Destination Zone

|

|

cs4

|

Название зоны назначения.

|

Untrusted

|

|

cs5Label

|

Поле используется для указания страны назначения.

|

Destination Country

|

|

cs5

|

Название страны назначения.

|

RU (отображается двухбуквенный код страны)

|

|

cs6Label

|

Поле указывает было ли содержимое расшифровано.

|

Decrypted

|

|

cs6

|

Расшифровано или нет.

|

true, false

|

|

app

|

Протокол прикладного уровня и его версия.

|

HTTP/1.1

|

|

requestMethod

|

Метод, используемый для доступа к URL-адресу (POST, GET и т.п.).

|

GET

|

|

request

|

В случае HTTP-запроса поле содержит URL-адрес запрашиваемого ресурса с указанием используемого протокола.

|

http://www.secure.com

|

|

requestContext

|

URL источника запроса (реферер HTTP).

|

https://www.google.com/

|

|

requestClientApplication

|

Useragent пользовательского браузера.

|

Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:96.0) Gecko/20100101 Firefox/96.0

|

|

cn3Label

|

Поле указывает исходный ответ сервера.

|

Response

|

|

cn3

|

Код ответа HTTP.

|

302

|

|

flexString1Label

|

Поле указывает на тип контента.

|

Media type

|

|

flexString1

|

Тип контента.

|

text/html

|

|

flexString2Label

|

Поле указывает на категорию запрашиваемого URL-адреса.

|

URL Categories

|

|

flexString2

|

Категория URL.

|

Computers & Technology

|

|

in

|

Количество переданных входящих байтов; данные передаются в направлении источник — назначение.

|

231

|

|

out

|

Количество переданных исходящих байтов; данные передаются в направлении назначение — источник.

|

40

|

|

cn1Label

|

Поле используется для указания количества переданных пакетов в направлении источник — назначение.

|

Packets sent

|

|

cn1

|

Количество переданных пакетов в направлении источник — назначение.

|

3

|

|

cn2Label

|

Поле используется для указания количества переданных пакетов в направлении назначение — источник.

|

Packets received

|

|

cn2

|

Количество переданных пакетов в направлении назначение — источник.

|

1

|

Формат журнала трафика

|

Тип поля

|

Название поля

|

Описание

|

Пример значения

|

|

CEF заголовок

|

CEF:Version

|

Версия CEF.

|

CEF:0

|

|

Device Vendor

|

Производитель продукта.

|

Usergate

|

|

Device Product

|

Тип продукта.

|

UTM

|

|

Device Version

|

Версия продукта.

|

6

|

|

Source

|

Тип журнала.

|

traffic

|

|

Rule Type

|

Тип правила, срабатывание которого вызвало событие.

|

firewall

|

|

Threat Level

|

Уровень угрозы приложения.

|

Может принимать значения от 1 (если приложения нет) до 10 (указанный уровень угрозы, умноженный на 2).

|

|

CEF [расширение]

|

rt

|

Время, когда было получено событие: миллисекунды с 1 января 1970 года.

|

1652344423822

|

|

deviceExternalId

|

Имя, которое однозначно идентифицирует устройство, генерирующее это событие.

|

utmcore@ersthetatica

|

|

suser

|

Имя пользователя.

|

user_example (Unknown, если пользователь неизвестен)

|

|

act

|

Действие, принятое устройством в соответствии с настроенными политиками.

|

accept

|

|

cs1Label

|

Поле используется для указания срабатывания правила.

|

Rule

|

|

cs1

|

Название правила, срабатывание которого вызвало событие.

|

Allow trusted to untrusted

|

|

src

|

IPv4 источника трафика.

|

10.10.10.10

|

|

spt

|

Порт источника.

|

Может принимать значения от 0 до 65535.

|

|

cs2Label

|

Поле используется для индикации зоны источника.

|

Source Zone

|

|

cs2

|

Название зоны источника.

|

Trusted

|

|

cs3Label

|

Поле используется для указания страны источника.

|

Source Country

|

|

cs3

|

Название страны источника.

|

RU (отображается двухбуквенный код страны)

|

|

proto

|

Используемый протокол 4-го уровня.

|

TCP или UDP

|

|

dst

|

IPv4 адрес назначения трафика.

|

194.226.127.130

|

|

dpt

|

Порт назначения.

|

Может принимать значения от 0 до 65535.

|

|

cs4Label

|

Поле используется для индикации зоны назначения.

|

Destination Zone

|

|

cs4

|

Название зоны назначения.

|

Untrusted

|

|

cs5Label

|

Поле используется для указания страны назначения.

|

Destination Country

|

|

cs5

|

Название страны назначения.

|

RU (отображается двухбуквенный код страны)

|

|

sourceTranslatedAddress

|

Адрес источника после переназначения (если настроены правила NAT).

|

192.168.174.134 (0.0.0.0 — если нет)

|

|

sourceTranslatedPort

|

Порт источника после переназначения (если настроены правила NAT).

|

Может принимать значения от 0 до 65535 (0 — если нет)

|

|

destinationTranslatedAddress

|

Адрес назначения после переназначения (если настроены правила NAT).

|

192.226.127.130 (0.0.0.0 — если нет)

|

|

destinationTranslatedPort

|

Порт назначения после переназначения (если настроены правила NAT).

|

Может принимать значения от 0 до 65535 (0 — если нет)

|

|

in

|

Количество переданных входящих байтов; данные передаются в направлении источник — назначение.

|

231

|

|

out

|

Количество переданных исходящих байтов; данные передаются в направлении назначение — источник.

|

40

|

|

cn1Label

|

Поле используется для указания количества переданных пакетов в направлении источник — назначение.

|

Packets sent

|

|

cn1

|

Количество переданных пакетов в направлении источник — назначение.

|

3

|

|

cn2Label

|

Поле используется для указания количества пакетов, переданных в направлении назначение — источник.

|

Packets received

|

|

cn2

|

Количество пакетов, переданных в направлении назначение — источник.

|

1

|

Формат журнала СОВ

|

Тип поля

|

Название поля

|

Описание

|

Пример значения

|

|

CEF заголовок

|

CEF:Version

|

Версия CEF.

|

CEF:0

|

|

Device Vendor

|

Производитель продукта.

|

Usergate

|

|

Device Product

|

Тип продукта.

|

UTM

|

|

Device Version

|

Версия продукта.

|

6

|

|

Source

|

Тип журнала.

|

idps

|

|

Signature

|

Название сработавшей сигнатуры СОВ.

|

BlackSun Test

|

|

Threat Level

|

Уровень угрозы сигнатуры.

|

Может принимать значения от 2 до 10 (указанный уровень угрозы, умноженный на 2).

|

|

CEF [расширение]

|

rt

|

Время, когда было получено событие: миллисекунды с 1 января 1970 года.

|

1652344423822

|

|

deviceExternalId

|

Имя, которое однозначно идентифицирует устройство, генерирующее это событие.

|

utmcore@ersthetatica

|

|

suser

|

Имя пользователя.

|

user_example (Unknown, если пользователь неизвестен)

|

|

act

|

Действие, принятое устройством в соответствии с настроенными политиками.

|

accept

|

|

cs1Label

|

Поле используется для указания срабатывания правила.

|

Rule

|

|

cs1

|

Название правила, срабатывание которого вызвало событие.

|

IDPS Rule Example

|

|

msg

|

Уровень угрозы сигнатуры и её название.

|

[2] BlackSun

|

|

app

|

Протокол прикладного уровня.

|

HTTP

|

|

proto

|

Используемый протокол 4-го уровня.

|

TCP или UDP

|

|

src

|

IPv4 источника трафика.

|

10.10.10.10

|

|

spt

|

Порт источника.

|

Может принимать значения от 0 до 65535.

|

|

cs2Label

|

Поле используется для индикации зоны источника.

|

Source Zone

|

|

cs2

|

Название зоны источника.

|

Trusted

|

|

cs3Label

|

Поле используется для указания страны источника.

|

Source Country

|

|

cs3

|

Название страны источника.

|

RU (отображается двухбуквенный код страны)

|

|

dst

|

IPv4 адрес назначения трафика.

|

194.226.127.130

|

|

dpt

|

Порт назначения.

|

Может принимать значения от 0 до 65535.

|

|

cs4Label

|

Поле используется для индикации зоны назначения.

|

Destination Zone

|

|

cs4

|

Название зоны назначения.

|

Untrusted

|

|

cs5Label

|

Поле используется для указания страны назначения.

|

Destination Country

|

|

cs5

|

Название страны назначения.

|

RU (отображается двухбуквенный код страны)

|

|

in

|

Количество переданных входящих байтов; данные передаются в направлении источник — назначение.

|

231

|

|

out

|

Количество переданных исходящих байтов; данные передаются в направлении назначение — источник.

|

40

|

Формат журнала АСУ ТП

|

Тип поля

|

Название поля

|

Описание

|

Пример значения

|

|

CEF заголовок

|

CEF:Version

|

Версия CEF.

|

CEF:0

|

|

Device Vendor

|

Производитель продукта.

|

Usergate

|

|

Device Product

|

Тип продукта.

|

UTM

|

|

Device Version

|

Версия продукта.

|

6

|

|

Source

|

Название журнала.

|

scada

|

|

Name

|

Тип источника.

|

log

|

|

PDU Severity

|

Критичность АСУ ТП.

|

1

|

|

CEF [расширение]

|

rt

|

Время, когда было получено событие: миллисекунды с 1 января 1970 года.

|

1652344423822

|

|

deviceExternalId

|

Имя, которое однозначно идентифицирует устройство, генерирующее это событие.

|

utmcore@ersthetatica

|

|

act

|

Действие, принятое устройством в соответствии с настроенными политиками.

|

accept

|

|

cs1Label

|

Поле используется для указания срабатывания правила.

|

Rule

|

|

cs1

|

Название правила, срабатывание которого вызвало событие.

|

Scada Rule Example

|

|

src

|

IPv4 источника трафика.

|

10.10.10.10

|

|

spt

|

Порт источника.

|

Может принимать значения от 0 до 65535.

|

|

cs2Label

|

Поле используется для индикации зоны источника.

|

Source Zone

|

|

cs2

|

Название зоны источника.

|

Trusted

|

|

cs3Label

|

Поле используется для указания страны источника.

|

Source Country

|

|

cs3

|

Название страны источника.

|

RU (отображается двухбуквенный код страны)

|

|

dst

|

IPv4 адрес назначения трафика.

|

194.226.127.130

|

|

dpt

|

Порт назначения.

|

Может принимать значения от 0 до 65535.

|

|

cs4Label

|

Поле используется для индикации зоны назначения.

|

Destination Zone

|

|

cs4

|

Название зоны назначения.

|

Untrusted

|

|

cs5Label

|

Поле используется для указания страны назначения.

|

Destination Country

|

|

cs5

|

Название страны назначения.

|

RU (отображается двухбуквенный код страны)

|

|

app

|

Протокол прикладного уровня.

|

Modbus

|

|

cs6Label

|

Поле указывает на информацию об устройстве.

|

PDU Details

|

|

cs6

|

Информация об устройстве в формате JSON.

|

{"protocol":"modbus","pdu_severity":0,"pdu_func":"3","pdu_address":0, "mb_value":0,"mb_quantity":0,"mb_payload":"AAIAAA==", "mb_message":"response","mb_addr":0}

|

Формат журнала инспектирования SSH

|

Тип поля

|

Название поля

|

Описание

|

Пример значения

|

|

CEF заголовок

|

CEF:Version

|

Версия CEF.

|

CEF:0

|

|

Device Vendor

|

Производитель продукта.

|

Usergate

|

|

Device Product

|

Тип продукта.

|

UTM

|

|

Device Version

|

Версия продукта.

|

6

|

|

Source

|

Название журнала.

|

ssh

|

|

Name

|

Тип источника.

|

log

|

|

Threat Level

|

Уровень угрозы приложения.

|

Может принимать значения от 1 (если приложения нет) до 10 (указанный уровень угрозы, умноженный на 2).

|

|

CEF [расширение]

|

rt

|

Время, когда было получено событие: миллисекунды с 1 января 1970 года.

|

1652344423822

|

|

deviceExternalId

|

Имя, которое однозначно идентифицирует устройство, генерирующее это событие.

|

utmcore@ersthetatica

|

|

act

|

Действие, принятое устройством в соответствии с настроенными политиками.

|

accept

|

|

app

|

Протокол прикладного уровня.

|

SSH или SFTP

|

|

suser

|

Имя пользователя.

|

user_example (Unknown, если пользователь неизвестен)

|

|

cs1Label

|

Поле используется для указания срабатывания правила.

|

Rule

|

|

cs1

|

Название правила, срабатывание которого вызвало событие.

|

SSH inspection rule

|

|

src

|

IPv4 источника трафика.

|

10.10.10.10

|

|

spt

|

Порт источника.

|

Может принимать значения от 0 до 65535.

|

|

smac

|

MAC-адрес источника.

|

FA:16:3E:65:1C:B4

|

|

cs2Label

|

Поле используется для индикации зоны источника.

|

Source Zone

|

|

cs2

|

Название зоны источника.

|

Trusted

|

|

cs3Label

|

Поле используется для указания страны источника.

|

Source Country

|

|

cs3

|

Название страны источника.

|

RU (отображается двухбуквенный код страны)

|

|

dst

|

IPv4 адрес назначения трафика.

|

194.226.127.130

|

|

dpt

|

Порт назначения.

|

Может принимать значения от 0 до 65535.

|

|

cs4Label

|

Поле используется для индикации зоны назначения.

|

Destination Zone

|

|

cs4

|

Название зоны назначения.

|

Untrusted

|

|

cs5Label

|

Поле используется для указания страны назначения.

|

Destination Country

|

|

cs5

|

Название страны назначения.

|

RU (отображается двухбуквенный код страны)

|

|

cs6Label

|

Указание на команду, передаваемую по SSH.

|

Command

|

|

cs6

|

Команда, передаваемая по SSH, в формате JSON.

|

whoami

|

Экспорт журналов в формате JSON

Описание журнала событий

|

Название поля

|

Описание

|

Пример значения

|

|

user

|

Имя пользователя.

|

Admin

|

|

timestamp

|

Время получения события в формате: yyyy-mm-ddThh:mm:ssZ.

|

2022-05-12T08:11:46.15869Z

|

|

ip_address

|

IPv4-адрес источника события.

|

192.168.174.134

|

|

node

|

Имя, которое однозначно идентифицирует устройство, генерирующее это событие.

|

utmcore@ersthetatica

|

|

attributes

|

Детали события в формате JSON.

|

{"rule":{"logrotate":12,"attributes":{"timezone":"Asia/Novosibirsk"},"id":"66f9de9f-d698-4bec-b3b0-ba65b46d3608","name":"Example log export ftp"}

|

|

event_type

|

Тип события.

|

logexport_rule_updated

|

|

event_severity

|

Важность события.

|

info (информационные), warning (предупреждения), error (ошибки), critical (критичные).

|

|

event_origin

|

Модуль, в котором произошло событие.

|

core

|

|

event_component

|

Компонент, в котором произошло событие.

|

console_auth

|

Описание журнала веб-доступа

|

Название поля

|

Описание

|

Пример значения

|

|

timestamp

|

Время получения события в формате: yyyy-mm-ddThh:mm:ssZ.

|

2022-05-12T08:11:46.15869Z

|

|

url_categories

|

id

|

Идентификатор категории, к которой относится URL.

|

39

|

|

threat_level

|

Уровень угрозы категории URL.

|

Может принимать значения:

-

1 — очень низкий.

-

2 — низкий.

-

3 — средний.

-

4 — высокий.

-

5 — очень высокий.

|

|

name

|

Название категории, к которой относится URL.

|

Social Networking

|

|

bytes_sent

|

Количество байтов, переданных в направлении источник — назначение.

|

52

|

|

node

|

Имя, которое однозначно идентифицирует устройство, генерирующее это событие.

|

utmcore@ersthetatica

|

|

packets_recv

|

Количество байтов, переданных в направлении назначение — источник.

|

5

|

|

request_method

|

Метод, используемый для доступа к URL-адресу (POST, GET и т.п.).

|

GET

|

|

url

|

Поле содержит URL-адрес запрашиваемого ресурса с указанием используемого протокола.

|

http://www.secure.com

|

|

packets_sent

|

Количество пакетов, переданных в направлении источник — назначение.

|

2

|

|

action

|

Действие, принятое устройством в соответствии с настроенными политиками.

|

block

|

|

media_type

|

Тип контента.

|

application/json

|

|

host

|

Имя хоста.

|

www.google.com

|

|

session

|

Идентификатор сессии.

|

a7a3cd49-8232-4f1a-962a-3659af89e96f (если System: 00000000-0000-0000-0000-000000000000)

|

|

app_protocol

|

Протокол прикладного уровня и его версия.

|

HTTP/1.1

|

|

status_code

|

Код ответа HTTP.

|

302

|

|

bytes_recv

|

Количество пакетов, переданных в направлении назначение — источник.

|

100

|

|

http_referer

|

URL источника запроса (реферер HTTP).

|

https://www.google.com/

|

|

decrypted

|

Поле указывает было ли содержимое расшифровано.

|

true, false

|

|

reasons

|

Причина, по которой было создано событие, например, причина блокировки сайта.

|

"url_cats":[{"id":39,"name":"Social Networking","threat_level":3}]

|

|

useragent

|

Useragent пользовательского браузера.

|

Mozilla/5.0 (X11; Ubuntu; Linux x86_64; rv:96.0) Gecko/20100101 Firefox/96.0

|

|

source

|

zone

|

guid

|

Уникальный идентификатор зоны источника трафика.

|

d0038912-0d8a-4583-a525-e63950b1da47

|

|

name

|

Название зоны источника.

|

Trusted

|

|

country

|

Страна источника трафика.

|

RU (отображается двухбуквенный код страны)

|

|

ip

|

IPv4-адрес источника.

|

10.10.10.10

|

|

port

|

Порт источника.

|

Может принимать значения от 0 до 65535.

|

|

destination

|

zone

|

guid

|

Уникальный идентификатор зоны назначения трафика.

|

3c0b1253-f069-4060-903b-5fec4f465db0

|

|

name

|

Название зоны назначения трафика.

|

Untrusted

|

|

country

|

Страна назначения.

|

RU (отображается двухбуквенный код страны)

|

|

ip

|

IPv4-адрес назначения.

|

192.168.174.134

|

|

port

|

Порт назначения.

|

Может принимать значения от 0 до 65535.

|

|

rule

|

guid

|

Уникальный идентификатор правила, срабатывание которого вызвало создание события.

|

f93da24d-74f9-4f8c-9e9b-8e6d02346fb4

|

|

name

|

Название правила.

|

Default allow

|

|

user

|

guid

|

Уникальный идентификатор пользователя.

|

a7a3cd49-8232-4f1a-962a-3659af89e96f

|

|

name

|

Имя пользователя

|

user_name

|

|

groups

|

guid

|

Уникальный идентификатор группы, в которой состоит пользователь.

|

919878b2-e882-49ed-3331-8ec72c3c79cb

|

|

name

|

Название группы, в которой состоит пользователь.

|

Default Group

|

Описание журнала трафика

|

Название поля

|

Описание

|

Пример значения

|

|

timestamp

|

Время получения события в формате: yyyy-mm-ddThh:mm:ssZ.

|

2022-05-12T08:11:46.15869Z

|

|

bytes_sent

|

Количество байтов, переданных в направлении источник — назначение.

|

100

|

|

node

|

Имя, которое однозначно идентифицирует устройство, генерирующее это событие.

|

utmcore@ersthetatica

|

|

packets_recv

|

Количество пакетов, переданных в направлении назначение — источник.

|

1

|

|

proto

|

Используемый протокол 4-го уровня.

|

TCP или UDP

|

|

packets_sent

|

Количество пакетов, переданных в направлении источник — назначение.

|

1

|

|

action

|

Действие, принятое устройством в соответствии с настроенными политиками.

|

accept

|

|

session

|

Идентификатор сессии.

|

a7a3cd49-8232-4f1a-962a-3659af89e96f (если System: 00000000-0000-0000-0000-000000000000)

|

|

bytes_recv

|

Количество байтов, переданных в направлении назначение — источник.

|

6

|

|

signatures

|

id

|

Идентификатор сработавшей сигнатуры.

|

999999

|

|

threat_level

|

Уровень угрозы сработавшей сигнатуры.

|

Может принимать значения:

-

1 — очень низкий.

-

2 — низкий.

-

3 — средний.

-

4 — высокий.

-

5 — очень высокий.

|

|

name

|

Название сработавшей сигнатуры.

|

BlackSun Test

|

|

application

|

id

|

Идентификатор приложения.

|

195

|

|

threat_level

|

Уровень угрозы приложения.

|

Может принимать значения:

-

1 — очень низкий.

-

2 — низкий.

-

3 — средний.

-

4 — высокий.

-

5 — очень высокий.

|

|

name

|

Название приложения.

|

Youtube

|

|

source

|

zone

|

guid

|

Уникальный идентификатор зоны источника трафика.

|

d0038912-0d8a-4583-a525-e63950b1da47

|

|

name

|

Название зоны источника трафика.

|

Trusted

|

|

country

|

Название страны источника.

|

RU (отображается двухбуквенный код страны)

|

|

ip

|

IPv4-адрес источника трафика.

|

10.10.10.10

|

|

port

|

Порт источника.

|

Может принимать значения от 0 до 65535.

|

|

destination

|

zone

|

guid

|

Уникальный идентификатор зоны назначения трафика.

|

3c0b1253-f069-4060-903b-5fec4f465db0

|

|

name

|

Название зоны назначения трафика.

|

Untrusted

|

|

country

|

Название страны назначения.

|

RU (отображается двухбуквенный код страны)

|

|

ip

|

IPv4-адрес назначения трафика.

|

104.19.197.151

|

|

port

|

Порт назначения

|

Может принимать значения от 0 до 65535.

|

|

nat

|

source

|

ip

|

Адрес источника после переназначения (если настроены правила NAT).

|

192.168.117.85 (если NAT не настроен, то: "nat":null)

|

|

port

|

Порт источника после переназначения (если настроены правила NAT).

|

Может принимать значения от 0 до 65535 (если NAT не настроен, то: "nat":null)

|

|

destination

|

ip

|

Адрес назначения после переназначения (если настроены правила NAT).

|

64.233.164.198 (если NAT не настроен, то: "nat":null)

|

|

port

|

Порт источника после переназначения (если настроены правила NAT).

|

Может принимать значения от 0 до 65535 (если NAT не настроен, то: "nat":null)

|

|

rule

|

guid

|

Уникальный идентификатор правила, срабатывание которого создало событие.

|

59e38e06-533a-4771-9664-031c3e8b2e1f

|

|

type

|

Тип правила.

|

firewall

|

|

name

|

Название правила, срабатывание которого вызвало событие.

|

Allow trusted to untrusted

|

|

user

|

guid

|

Уникальный идентификатор пользователя. Если пользователь типа Unknown, то идентификатор: 00000000-0000-0000-0000-000000000000.

|

a7a3cd49-8232-4f1a-962a-3659af89e96f

|

|

name

|

Имя пользователя.

|

Admin

|

|

groups

|

guid

|

Уникальный идентификатор группы, в которых состоит пользователь.

|

919878b2-e882-49ed-3331-8ec72c3c79cb

|

|

name

|

Название группы, в которой состоит пользователь.

|

Default Group

|

Описание журнала СОВ

|

Название поля

|

Описание

|

Пример значения

|

|

timestamp

|

Время получения события в формате: yyyy-mm-ddThh:mm:ssZ.

|

2022-05-12T08:11:46.15869Z

|

|

session

|

Идентификатор сессии.

|

a7a3cd49-8232-4f1a-962a-3659af89e96f (если System: 00000000-0000-0000-0000-000000000000)

|

|

packets_sent

|

Количество пакетов, переданных в направлении источник — назначение.

|

1

|

|

packets_recv

|

Количество пакетов, переданных в направлении назначение — источник.

|

1

|

|

node

|

Имя, которое однозначно идентифицирует устройство, генерирующее это событие.

|

utmcore@ersthetatica

|

|

proto

|

Используемый протокол 4-го уровня.

|

TCP или UDP

|

|

bytes_sent

|

Количество байтов, переданных в направлении источник — назначение.

|

100

|

|

bytes_recv

|

Количество байтов, переданных в направлении назначение — источник.

|

6

|

|

action

|

Действие, принятое устройством в соответствии с настроенными политиками.

|

accept

|

|

application

|

id

|

Идентификатор приложения.

|

195

|

|

threat_level

|

Уровень угрозы приложения.

|

Может принимать значения:

-

1 — очень низкий.

-

2 — низкий.

-

3 — средний.

-

4 — высокий.

-

5 — очень высокий.

|

|

name

|

Название приложения.

|

Youtube

|

|

user

|

guid

|

Уникальный идентификатор пользователя. Если пользователь типа Unknown, то идентификатор: 00000000-0000-0000-0000-000000000000.

|

a7a3cd49-8232-4f1a-962a-3659af89e96f

|

|

name

|

Имя пользователя.

|

Admin

|

|

groups

|

guid

|

Уникальный идентификатор группы, в которых состоит пользователь.

|

919878b2-e882-49ed-3331-8ec72c3c79cb

|

|

name

|

Название группы, в которой состоит пользователь.

|

Default Group

|

|

rule

|

guid

|

Уникальный идентификатор правила, срабатывание которого создало событие.

|

59e38e06-533a-4771-9664-031c3e8b2e1f

|

|

name

|

Название правила, срабатывание которого вызвало событие.

|

Allow trusted to untrusted

|

|

signatures

|

id

|

Идентификатор сработавшей сигнатуры.

|

999999

|

|

threat_level

|

Уровень угрозы сработавшей сигнатуры.

|

Может принимать значения:

-

1 — очень низкий.

-

2 — низкий.

-

3 — средний.

-

4 — высокий.

-

5 — очень высокий.

|

|

name

|

Название сработавшей сигнатуры.

|

BlackSun Test

|

|

source

|

zone

|

guid

|

Уникальный идентификатор зоны источника трафика.

|

d0038912-0d8a-4583-a525-e63950b1da47

|

|

name

|

Название зоны источника трафика.

|

Trusted

|

|

country

|

Название страны источника.

|

RU (отображается двухбуквенный код страны)

|

|

ip

|

IPv4-адрес источника трафика.

|

10.10.10.10

|

|

port

|

Порт источника.

|

Может принимать значения от 0 до 65535.

|

|

destination

|

zone

|

guid

|

Уникальный идентификатор зоны назначения трафика.

|

3c0b1253-f069-4060-903b-5fec4f465db0

|

|

name

|

Название зоны назначения трафика.

|

Untrusted

|

|

country

|

Название страны назначения.

|

RU (отображается двухбуквенный код страны)

|

|

ip

|

IPv4-адрес назначения трафика.

|

104.19.197.151

|

|

port

|

Порт назначения

|

Может принимать значения от 0 до 65535.

|

Описание журнала АСУ ТП

|

Название поля

|

Описание

|

Пример значения

|

|

timestamp

|

Время получения события в формате: yyyy-mm-ddThh:mm:ssZ.

|

2022-05-12T08:11:46.15869Z

|

|

pdu_severity

|

Критичность АСУ ТП.

|

1

|

|

pdu_func

|

Код функции (говорит ведомому устройству, какие данные или выполнение какого действия требует от него ведущее устройство).

|

12

|

|

pdu_address

|

Адрес регистра, с которым необходимо провести операцию.

|

3154

|

|

node

|

Имя, которое однозначно идентифицирует устройство, генерирующее это событие.

|

utmcore@ersthetatica

|

|

details

|

pdu_varname

|

Имя переменной. Параметр, в основном, используется для обмена данными в режиме реального времени. Параметр относится к протоколу MMS.

|

VAR

|

|

pdu_device

|

Адрес устройства, используемый в протоколах MMS и OPCUA.

|

DEV

|

|

mb_write_quantity

|

Количество значений для записи (команда Read Write Register).

|

998

|

|

mb_write_addr

|

Начальный адрес регистра для записи (команда Read Write Register).

|

776

|

|

mb_value

|

Записываемое значение (для команд Write Single Coil, Write Single Register).

|

322

|

|

mb_unit_id

|

Адрес устройства.

|

186

|

|

mb_read_quantity

|

Количество значений для чтения (команда Read Write Register).

|

658

|

|

mb_read_addr

|

Начальный адрес регистра для чтения (команда Read Write Register).

|

122

|

|

mb_quantity

|

Количество значений для чтения.

|

875

|

|

mb_payload

|

Значения регистров (для команд Read Coil, Read Holding Registers, Read Input Registers, Read/Write Multiple registers, Write Multiple Coil).

|

75be5ecdc24f9883

|

|

mb_or_mask

|

Значение маски OR команды Mask Write Register.

|

1024

|

|

mb_message

|

Сообщение Modbus.

|

exception

|

|

mb_exception_code

|

Код ошибки. Актуален для типа сообщения error_response.

|

255

|

|

mb_and_mask

|

Значение маски AND команды Mask Write Register.

|

121

|

|

mb_addr

|

Адрес регистра.

|

3154

|

|

iec104_msgtype

|

Тип запроса.

|

request, response, error_response

|

|

iec104_ioa

|

Адрес объекта информации, который позволяет однозначно идентифицировать приёмной стороной тип события.

|

23

|

|

iec104_cot

|

Причина передачи протокольного блока данных прикладного уровня (Application Protocol Data Unit, APDU).

|

6

|

|

iec104_asdu

|

Адрес ASDU (COA — Common Object Address). Параметр относится к протоколу IEC-104.

|

123

|

|

app_protocol

|

Протокол прикладного уровня.

|

Modbus

|

|

action

|

Действие, принятое устройством в соответствии с настроенными политиками.

|

pass

|

|

source

|

zone

|

guid

|

Уникальный идентификатор зоны источника трафика.

|

d0038912-0d8a-4583-a525-e63950b1da47

|

|

name

|

Название зоны источника трафика.

|

Trusted

|

|

country

|

Название страны источника.

|

RU (отображается двухбуквенный код страны)

|

|

ip

|

IPv4-адрес источника трафика.

|

10.10.10.10

|

|

port

|

Порт источника.

|

Может принимать значения от 0 до 65535.

|

|

destination

|

zone

|

guid

|

Уникальный идентификатор зоны назначения трафика.

|

3c0b1253-f069-4060-903b-5fec4f465db0

|

|

name

|

Название зоны назначения трафика.

|

Untrusted

|

|

country

|

Название страны назначения.

|

RU (отображается двухбуквенный код страны)

|

|

ip

|

IPv4-адрес назначения трафика.

|

104.19.197.151

|

|

port

|

Порт назначения

|

Может принимать значения от 0 до 65535.

|

|

rule

|

guid

|

Уникальный идентификатор правила, срабатывание которого создало событие.

|

59e38e06-533a-4771-9664-031c3e8b2e1f

|

|

name

|

Название правила, срабатывание которого вызвало событие.

|

SCADA Sample Rule

|

Описание журнала инспектирования SSH

|

Название поля

|

Описание

|

Пример значения

|

|

timestamp

|

Время получения события в формате: yyyy-mm-ddThh:mm:ssZ.

|

2022-05-12T08:11:46.15869Z

|

|

node

|

Имя, которое однозначно идентифицирует устройство, генерирующее это событие.

|

utmcore@ersthetatica

|

|

command

|

Команда, передаваемая по SSH.

|

whoami

|

|

app_threat

|

Уровень угрозы приложения.

|

Может принимать значения от 2 до 10 (установленный уровень угрозы приложения, умноженный на 2)

|

|

app_protocol

|

Протокол прикладного уровня.

|

SSH или SFTP

|

|

app_id

|

Идентификатор приложения.

|

195

|

|

action

|

Действие, принятое устройством в соответствии с настроенными политиками.

|

block

|

|

source

|

zone

|

guid

|

Уникальный идентификатор зоны источника трафика.

|

d0038912-0d8a-4583-a525-e63950b1da47

|

|

name

|

Название зоны источника трафика.

|

Trusted

|

|

country

|

Название страны источника.

|

RU (отображается двухбуквенный код страны)

|

|

ip

|

IPv4-адрес источника трафика.

|

10.10.10.10

|

|

port

|

Порт источника.

|

Может принимать значения от 0 до 65535.

|

|

mac

|

MAC-адрес источника.

|

FA:16:3E:65:1C:B4

|

|

destination

|

zone

|

guid

|

Уникальный идентификатор зоны назначения трафика.

|

3c0b1253-f069-4060-903b-5fec4f465db0

|

|

name

|

Название зоны назначения трафика.

|

Untrusted

|

|

country

|

Название страны назначения.

|

RU (отображается двухбуквенный код страны)

|

|

ip

|

IPv4-адрес назначения трафика.

|

104.19.197.151

|

|

port

|

Порт назначения

|

Может принимать значения от 0 до 65535.

|

|

rule

|

guid

|

Уникальный идентификатор правила, срабатывание которого создало событие.

|

59e38e06-533a-4771-9664-031c3e8b2e1f

|

|

name

|

Название правила, срабатывание которого вызвало событие.

|

SSH Rule Example

|

|

user

|

guid

|

Уникальный идентификатор пользователя. Если пользователь типа Unknown, то идентификатор: 00000000-0000-0000-0000-000000000000.

|

a7a3cd49-8232-4f1a-962a-3659af89e96f

|

|

name

|

Имя пользователя.

|

Admin

|

|

groups

|

guid

|

Уникальный идентификатор группы, в которых состоит пользователь.

|

919878b2-e882-49ed-3331-8ec72c3c79cb

|

|

name

|

Название группы, в которой состоит пользователь.

|

Default Group

|

Формат значений опций соответствует RFC 2132.

|

Наименование

|

Описание

|

|

1

|

Маска подсети, из которой был получен адрес.

|

|

2

|

Разница во времени в подсети клиента относительно UTC (указывается в секундах).

|

|

3

|

Список IP-адресов доступных шлюзов.

|

|

6

|

Список DNS-серверов.

|

|

7

|

Список лог-серверов (MIT-LCS UDP).

|

|

9

|

Список LPR-серверов (RFC 1179).

|

|

13

|

Размер загрузочного образа для клиентов.

|

|

15

|

Имя домена.

|

|

16

|

Swap-сервер.

|

|

17

|

Путь корневого каталога для клиента.

|

|

18

|

Путь расширений BOOTP.

|

|

19

|

Применение пересылки IP-датаграмм.

|

|

20

|

Использование маршрутизации удаленного источника.

|

|

21

|

Политика фильтрации IP-адресов.

|

|

22

|

Максимальный размер датаграммы.

|

|

23

|

Значение TTL для IP по умолчанию.

|

|

26

|

Значение MTU для данного интерфейса.

|

|

27

|

Признак, что все подсети используют текущую конфигурацию MTU.

|

|

31

|

Определение использования сообщений ICMP для обнаружения маршрутизаторов.

|

|

32

|

Адрес, который используется для обращения к маршрутизатору.

|

|

33

|

Статичный список маршрутизации; состоит из пар «адрес назначения» — «адрес роутера».

|

|

34

|

Использование концевиков (trailers) при запросах ARP.

|

|

35

|

Тайм-аут кэш-памяти ARP.

|

|

36

|

Необходимость использования инкапсуляции данных Ethernet.

|

|

37

|

Значение TTL для TCP-пакетов.

|

|

38

|

Интервал отправки контрольных пакетов TCP (TCP keep-alive).

|

|

40

|

Домен NIS.

|

|

41

|

Список серверов NIS.

|

|

42

|

Список серверов времени NTP.

|

|

44

|

Список IP-адресов серверов NetBIOS.

|

|

45

|

Список IP-адресов серверов рассылки датаграмм NetBIOS.

|

|

46

|

Тип узла NetBIOS.

|

|

47

|

Область NetBIOS.

|

|

48

|

IP-адреса серверов шрифтов X Windows (X Window System Font).

|

|

49

|

Диспетчер дисплея X Windows.

|

|

58

|

Время Т1 - интервал времени, в течение которого клиент должен отправить запрос на обновление IP-адреса.

|

|

59

|

Время Т2 - интервал времени (в секундах), в течение которого клиент должен отправить запрос на повторное связывание.

|

|

60

|

Опция используется клиентом DHCP для указания поставщика.

|

|

64

|

Имя домена NIS+.

|

|

65

|

Список серверов NIS+.

|

|

66

|

Имя сервера TFTP.

|

|

67

|

Название загрузочного файла.

|

|

68

|

Адреса домашних агентов (Mobile IP Home Agent).

|

|

69

|

Список серверов SMTP.

|

|

70

|

Список серверов POP3.

|

|

71

|

Список серверов NNTP.

|

|

74

|

Список серверов IRC.

|

|

77

|

Класс пользователя.

|

|

80

|

Опция позволяет получать сетевые настройки от DHCP-сервера посредством быстрого обмена двумя сообщениями вместо стандартных четырех между Requesting Router (RR) и Delegating Router (DR).

|

|

93

|

Архитектура системы клиента DHCP.

|

|

94

|

Идентификатор сетевого интерфейса клиента DHCP.

|

|

97

|

Идентификатор клиента на основе UUID/GUID.

|

|

119

|

Список поиска DNS.

|

|

120

|

Список серверов SIP.

|

|

121

|

Список бесклассовых статических маршрутов.

|

|

125

|

Указание информации о поставщике.

|

|

255

|

Конец списка опций; обязательно должен присутствовать последним.

|

Требования к сетевому окружению

|

Сервис

|

Протокол

|

Порт

|

Исходящий/Входящий

|

Функция

|

|

Веб-консоль

|

TCP

|

8001

|

Входящий (до веб-консоли UserGate NGFW)

|

Доступ к веб-интерфейсу управления устройством.

|

|

CLI по SSH

|

TCP

|

2200

|

Входящий (к CLI по SSH)

|

Доступ к интерфейсу командной строки (CLI) UserGate по протоколу SSH.

|

|

XML-RPC

|

TCP

|

4040

|

Входящий (к UserGate по API)

|

Управление устройством UserGate по API.

|

|

Удалённый помощник

|

TCP

|

22

|

Исходящий (до серверов технической поддержки)

|

Удалённый доступ к серверам технической поддержки.

Доступ к серверам:

-

93.91.171.46;

-

178.154.221.222;

-

ra.entensys.com.

|

|

NTP

|

UDP

|

123

|

Исходящий (до сервера точного времени)/Входящий (от клиентов до сервера UserGate, если он используется в качестве сервера точного времени)

|

Синхронизация времени.

|

|

DNS

|

TCP/UDP

|

53

|

Входящий (от клиентов к серверу UserGate, если он выступает в качестве DNS-сервера)

|

Сервис получения информации (IP-адрес) о доменах.

|

|

UDP

|

53

|

Исходящий (до серверов DNS)

|

|

Регистрация сервера UserGate

|

TCP

|

443

|

Исходящий (до сервера регистрации)

|

Регистрация продуктов UserGate: доступ до сервера reg2.usergate.com.

|

|

Обновление ПО и библиотек

|

TCP

|

443

|

Исходящий (до серверов обновления)

|

Обновление программного обеспечения и элементов библиотек: доступ до сервера updates.usergate.com.

|

|

Репликация настроек

|

TCP

|

4369

|

Входящий (с первого узла кластера на второй и последующие узлы)

|

Сервис, необходимый для работы кластера конфигурации.

Установка управляющего соединения.

|

|

9000-9100

|

Входящий (приём конфигурации от первого узла кластера)

|

Передача информации об изменении конфигурации кластера (реплика настроек)

|

|

Связь с UserGate Management Center

|

TCP

|

9712

|

Исходящий (от UG NGFW до UGMC)

|

Первоначальная установка связи и обмен ключами шифрования с сервером UserGate Management Center.

|

|

2022

|

Исходящий (от UG NGFW до UGMC)

|

Построение SSH-туннеля для обмена данными с помощью полученных ключей.

|

|

Связь с UserGate Log Analyzer

|

TCP

|

9713

|

Входящий (от LogAn к UG NGFW)

|

Первоначальная установка связи и обмен ключами шифрования с сервером UserGate Log Analyzer.

|

|

2023

|

Входящий (от LogAn к UG NGFW)

|

Построение SSH-туннеля для обмена данными с помощью полученных ключей.

|

|

TCP

|

Для версий 6.1.х: 1269 (передача данных на LogAn 6.1.x), 22699 (передача данных на LogAn 7.x.x)

Для версий 7.0.х: 22699 (передача данных на LogAn 6.1.x), 22711 (передача данных на LogAn 7.x.x, с использованием SSL)

|

Исходящий (от UG NGFW к LogAn)

|

Передача журналов и телеметрии на сервер LogAn.

|

|

Подключение конечных устройств с установленным ПО UserGate Client (доступно начиная с версии 7.1.0)

|

TCP

|

4045

|

Входящий (от конечного устройства на UG NGFW)

|

Подключение конечных устройств и приём телеметрии для проверки комплаенса.

|

|

LDAP

|

TCP

|

389, 636

|

Исходящий (на LDAP-коннектор)

|

Выполнение запросов LDAP (389 – для LDAP и 636 - для LDAP over SSL).

|

|

Captive-портал и страница блокировки

|

TCP

|

80, 443, 8002

|

Входящий (от браузера клиента на UG NGFW)

|

Отображение страницы авторизации Captive-портала и страницы блокировки.

|

|

8043

|

При активации опции "HTTPS для страницы аутентификации".

|

|

Kerberos

|

TCP/UDP

|

88

|

Исходящий (на сервер аутентификации Kerberos)

|

Аутентификация пользователей по протоколу Kerberos.

|

|

NTLM

|

TCP

|

445

|

Исходящий (на сервер аутентификации NTLM)

|

Аутентификация пользователей по протоколу NTLM.

|

|

RADIUS

|

UDP

|

1812

|

Исходящий (на сервер аутентификации RADIUS)

|

Аутентификация пользователей по протоколу RADIUS.

|

|

TACACS+

|

TCP

|

49

|

Исходящий (на сервер аутентификации TACACS+)

|

Аутентификация пользователей по протоколу TACACS+.

|

|

Агент терминального сервиса

|

UDP

|

1812, 1813

|

Входящий (от агента на UG NGFW)

|

Доступ к серверу UserGate, необходимый для работы терминального агента.

|

|

Агент аутентификации для Windows

|

UDP

|

1812, 1813

|

Входящий (от агента на UG NGFW)

|

Доступ к серверу UserGate, необходимый для работы агента аутентификации доменных пользователей, работающих на ОС Windows.

|

|

Прокси-агент

|

UDP

|

8090

|

Входящий (от агента на UG NGFW)

|

Доступ к серверу UserGate, необходимый для работы прокси-агента, предоставляющего доступ в Интернет пользователям, работающим на ОС Windows.

|

|

SNMP

|

UDP

|

161

|

Входящий (до UserGate)

|

Доступ к серверу UserGate по протоколу SNMP.

|

|

SMTP

|

TCP

|

25

|

Исходящий (до почтового сервера)

|

Отправка уведомлений на электронную почту.

|

|

ICAP

|

TCP

|

1344

|

Исходящий (до серверов ICAP)

|

Сервис работы с серверами ICAP.

|

|

DHCP

|

UDP

|

67, 68

|

Исходящий (запрос на получение адреса от UserGate на сервер DHCP)/Входящий (UserGate выступает в качестве DHCP-сервера)

|

Сервис службы DHCP.

|

|

BGP

|

TCP

|

179

|

Исходящий (передача информации соседним BGP-маршрутизаторам)/Входящий (получение информации от соседних BGP-маршрутизаторов)

|

Сервис динамической маршрутизации BGP.

|

|

OSPF

|

89/OSPF

|

|

Исходящий (передача информации соседним OSPF-маршрутизаторам /Входящий (получение информации от соседних OSPF-маршрутизаторов)

|

Сервис динамической маршрутизации OSPF.

|

|

RIP

|

UDP

|

520

|

Исходящий (распространение соседним маршрутизаторам RIP-маршрутов)/Входящий (получение от соседних маршрутизаторов RIP-маршрутов)

|

Сервис динамической маршрутизации RIP.

|

|

FTP (экспорт журналов)

|

TCP

|

21

|

Исходящий (до сервера FTP)

|

Экспорт журналов на сервер FTP.

|

|

SSH (экспорт журналов)

|

TCP

|

22

|

Исходящий (до сервера SSH)

|

Экспорт журналов на сервер SSH.

|

|

Syslog (экспорт журналов)

|

TCP/UDP

|

514

|

Исходящий (до сервера Syslog)

|

Экспорт журналов на сервер Syslog.

|

|