|

ID статьи: 1624

Последнее обновление: 18 ноя, 2024

Product: DCFW Version: 8.x Technology: Identification and Authentication

UserID — технология прозрачной аутентификации пользователей на устройствах UserGate. Источниками данных для однозначной идентификации пользователей являются журналы безопасности операционных систем доменных контроллеров, данные журналов серверов приложений и доступа, в которых пользователи уже аутентифицированы. Для того, чтобы создавать политики, включающие пользователей и группы, межсетевому экрану необходимо сопоставить IP-адреса с пользователями, получившими эти адреса и извлечь информацию о группах, в которые они входят. UserID предоставляет несколько методов, позволяющие выполнить такое сопоставление. Например, для получения информации о пользователях UserID может просматривать журналы на серверах в поисках сообщений от служб аутентификации. Те пользователи, чьи имена не удалось сопоставить с IP-адресами, могут быть перенаправлены на специальный портал (Captive Portal) для прохождения аутентификации. Для получения информации о группах межсетевой экран подключается напрямую к серверам LDAP. В настоящий момент в качестве источников данных для аутентификации в UserID используются журналы Microsoft ActiveDirectory, данные, полученные по syslog, или сообщения RADIUS accounting (начиная с версии ПО 7.2.0). Для конечных пользователей работа UserID полностью прозрачна, то есть пользователям нет необходимости в явном виде проходить аутентификацию на DCFW. Принцип работы UserIDВ зависимости от сценария использования и настройки UserID агент получает данные о событиях, связанных с аутентификацией пользователей, одним из следующих способов: 1. Непосредственное получение данных узлом с UserID агентом от источников данных аутентификации с помощью настроенных коннекторов:

2. Работа c источником данных через посредника — специального программного агента, который устанавливается на контроллер домена или сервер-сборщик событий (WEC):

Главные достоинства данного способа получения данных из домена AD:

Рассмотрим принцип работы технологии UserID на примере сценария взаимодействия с Active Directory в качестве источника данных для аутентификации пользователей через технологию WMI. На контроллере домена AD работает аудит событий безопасности, который записывает события по настроенным категориям в специальный журнал аудита. После создания и настройки UserID агента и коннектора "Microsoft Active Directory" на DCFW, UserID агент начинает периодически отправлять на контроллер AD WMI-запросы для извлечения следующих событий по Event ID из журнала аудита:

Данные события позволяют UserID агенту получать информацию о регистрации пользователей и членстве в группах. Полученная информация записывается в специальную системную базу данных на DCFW. UserID агент периодически обращается к этой базе данных, извлекает из записей имя пользователя, домен, SID, IP-адрес, список групп пользователя. Эти данные кэшируются. Интервал поиска записей в базе данных можно задать в настройках UserID агента. Время жизни данных о пользователе в кэше устанавливается в настройках коннектора UserID агента на DCFW. В случае, если список групп, в которые входит пользователь, не был получен, UserID агент обращается к контроллеру домена по протоколу LDAP в соответствии с настроенным профилем аутентификации для получения информации о группах. При обработке сетевого трафика, в том случае, если в правилах настроены условия для определённых пользователей и групп, DCFW обращается к кэшу для поиска информации о том, какие пользователи зарегистрированы с какими IP-адресами. Эта информация используется для принятия решения о том, как будут обрабатываться пакеты. Завершение сессий пользователей может принудительно инициироваться администратором DCFW. Для этого администратор может выполнить сброс всех пользователей или сброс отдельного пользователя:

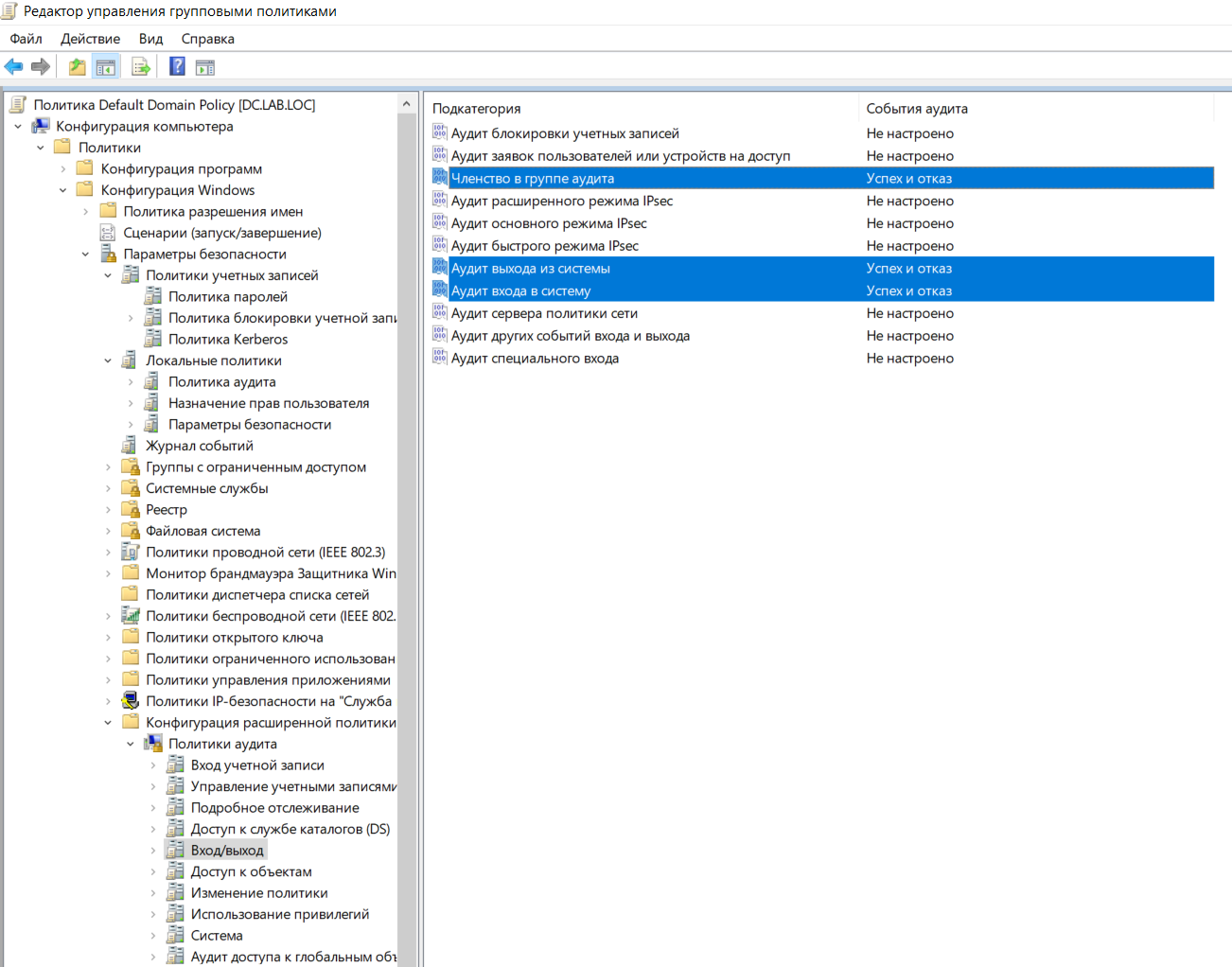

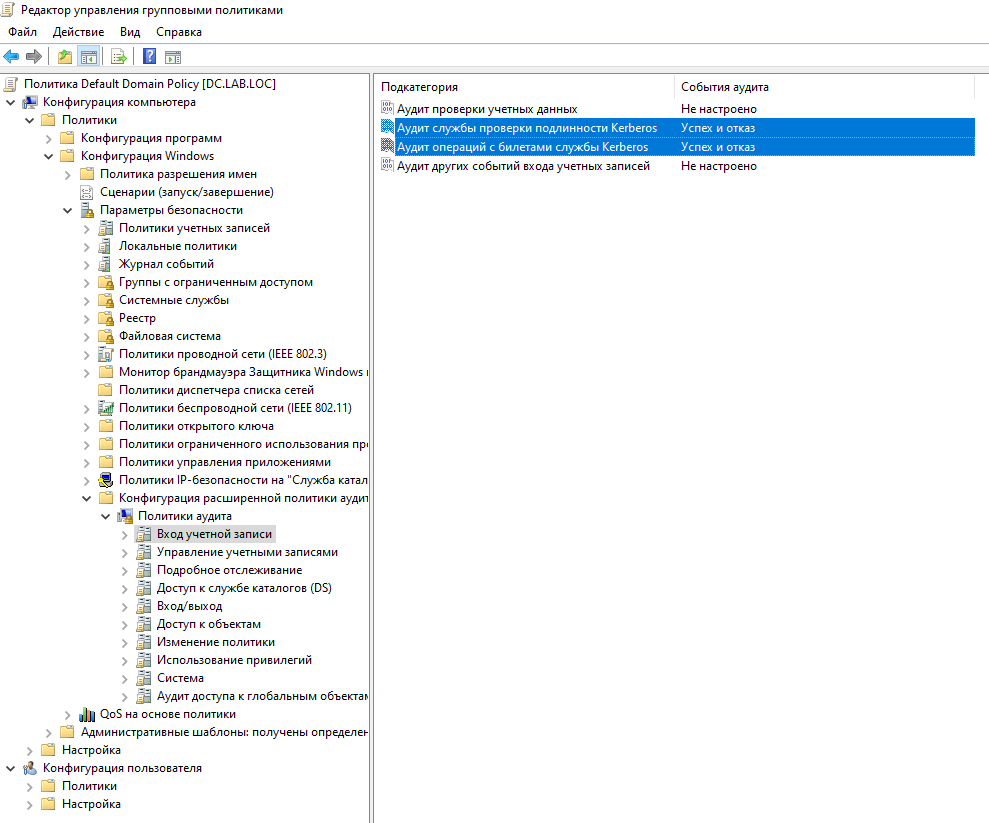

В сценарии с использованием в качестве источника данных аутентификации пользователей серверов-источников данных syslog принцип работы аналогичен, только DCFW в этом случае выступает в роли syslog listener — принимает сообщения от отправителя syslog (номер порта и протокол устанавливаются в настройках UserID агента, по умолчанию порт TCP 514) и затем отфильтровывает нужные события из потока принятых данных с помощью настроенных фильтров из библиотеки "Syslog фильтры UserID агента". В этом случае в базу данных сохраняются: имя пользователя, IP-адрес, SID (опционально). Для получения информации о группах, в которых зарегистрирован пользователь, UserID агент обращается к контроллеру домена по LDAP протоколу в соответствии с настроенным профилем аутентификации UserID агента. В сценарии с использованием сообщений RADIUS accounting в качестве источника данных аутентификации пользователей принцип работы в целом схож. DCFW в этом сценарии выступает в роли пропускного RADIUS-сервера — принимает сообщения RADIUS accounting от серверов NAS (по порту UDP 1813) и проверяет пользователя на контроллере домена AD по LDAP в соответствии с настроенным профилем аутентификации UserID агента. Настройка UserID агента на DCFW не является кластерной, а значит ее нужно производить на каждом узле отдельно. После настройки UserID агент будет работать самостоятельно и самостоятельно получать данные о событиях логин\логаут из журналов источников. Помимо DCFW UserID может работать на устройствах LogAn (Log Analyzer). Подробнее о работе UserID на LogAn читайте в руководстве администратора Log Analyzer. Использование LogAn позволяет масштабировать технологию UserID на другие устройства сети. Принцип работы UserID на устройстве LogAn аналогичен принципу работы на DCFW. Найденные в собранных данных события отправляются на другие DCFW в соответствии с политикой UserID Sharing на основании настроенных профилей редистрибуции. Данная политика позволяет при необходимости отправлять разные данные на разные узлы DCFW. На DCFW отправляются только GUID пользователя, его IP-адрес и список идентификаторов групп, участником которых он является. Такая архитектура позволяет использовать один или несколько серверов LogAn для централизованного сбора информации о пользователях с различных источников и далее централизованно и избирательно распространять эту информацию на узлы DCFW в сети. Алгоритм настройки UserIDДля настройки работы UserID необходимо выполнить ряд действий как на стороне источников данных аутентификации, так и на DCFW. На стороне источников данныхПри работе с Active Directory в качестве источника данных об аутентификации пользователей, необходимо включить аудит событий безопасности. Потребуются следующие категории:

При работе с серверами-источниками данных syslog необходимо на них настроить отправку журналов на адрес UserID агента (то есть на IP-адрес DCFW; номер порта и протокол устанавливаются в настройках UserID агента, по умолчанию порт TCP 514). При работе с серверами RADIUS NAS необходимо на серверах настроить отправку сообщений RADIUS accounting на адрес UserID агента (то есть на IP-адрес DCFW, порт UDP 1813). На стороне DCFWНа стороне DCFW необходимо выполнить следующие настройки:

Создание коннектора UserID агентаКоннектор UserID агента в веб-консоли администратора DCFW создаётся в разделе Настройки ➜ Пользователи и устройства ➜ UserID агент коннекторы. Необходимо нажать кнопку Добавить на панели инструментов и выбрать тип создаваемого коннектора:

Microsoft Active DirectoryВ случае, если в качестве источника информации выступает Microsoft Active Directory, необходимо: 1. Настроить источник событий. 2. Настроить параметры коннектора UserID агента для мониторинга AD. Для включения аудита событий на сервере AD необходимо отредактировать Политики Аудита в Политике домена по умолчанию и Конфигурацию расширенной политики, как указано на следующих снимках экрана, используя оснастку gpedit.msc:

Для выполнения WMI-запросов необходимо создать пользователя с соответствующими привилегиями по процедуре, указанной ниже. Внимание!Эти настройки нужны для подключения агента по WMI посредством учётной записи с ограниченными правами.

1. Создать учётную запись пользователя на контроллере домена:

2. Сконфигурировать членство в группах для новой учётной записи пользователя:

3. Назначить права Distributed Component Object Model (DCOM):

4. Сконфигурировать назначения защиты пространства имён WMI:

Внимание! Обновление Windows KB5014692 может привести к появлению ошибок доступа к WMI типа: NTSTATUS: NT_STATUS_ACCESS_DENIED. В этом случае можно попробовать добавить в реестр Windows следующую информацию:

Path : HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Ole\AppCompatПри использовании серверов AD в качестве источников событий UserID агент выполняет WMI-запросы для поиска событий, связанных с успешным входом в систему (идентификатор события 4624), событий Kerberos (события с номерами: 4768, 4769, 4770) и события членства в группах (идентификатор события 4627). В веб-консоли администратора DCFW в разделе Настройки ➜ Пользователи и устройства ➜ UserID агент коннекторы необходимо нажать кнопку Добавить на панели инструментов и выбрать тип создаваемого коннектора: Microsoft Active Directory. Далее указать следующие данные:

SyslogВ случае, если в качестве источника информации выступает отправитель syslog, необходимо: 1. Настроить источник событий. Для корректной работы коннектора UserID агента syslog, необходимо настроить сервер-источник данных syslog для отправки журналов на адрес UserID агента. Подробнее см. документацию на отправитель syslog. Параметры сервера syslog на DCFW можно посмотреть/скорректировать в общих настройках UserID агента. 2. Разрешить сбор информации с удалённых устройств по протоколу syslog. В настройках контроля доступа зоны, в которой находится отправитель syslog, разрешить сервис "UserID syslog коллектор". 3. Настроить параметры коннектора UserID агента для отправителя syslog. В веб-консоли администратора DCFW в разделе Настройки ➜ Пользователи и устройства ➜ UserID агент коннекторы необходимо нажать кнопку Добавить на панели инструментов и выбрать тип создаваемого коннектора: Отправитель syslog. Далее указать следующие данные:

На вкладке Фильтры выбираются фильтры для поиска необходимых записей журнала. Фильтры создаются и настраиваются в разделе Библиотеки ➜ Syslog фильтры UserID агента. Подробнее читайте в разделе Syslog фильтры UserID агента. RADIUS accounting(Доступно начиная с версии ПО 7.2.0). В случае, если источником информации выступают сообщения RADIUS accounting, необходимо: 1. Настроить источник событий. Для корректной работы коннектора UserID агента, необходимо настроить NAS-сервер для отправки сообщений RADIUS accounting на адрес UserID агента (порт UDP 1813). Подробнее см. документацию на NAS-сервер. 2. Разрешить получение запросов RADIUS accounting от удалённых устройств. В настройках контроля доступа зон, в которых находятся NAS-серверы, разрешить сервис "Агент аутентификации". 3. Настроить параметры коннектора UserID агента для RADIUS-сервера. В веб-консоли администратора DCFW в разделе Настройки ➜ Пользователи и устройства ➜ UserID агент коннекторы необходимо нажать кнопку Добавить на панели инструментов и выбрать тип создаваемого коннектора: RADIUS-сервер. Далее указать следующие данные:

На вкладке Адреса указываются адреса хостов (NAS-серверов), с которых UserID агент будет получать события RADIUS accounting: Настройка UserID агентаНастройка общих параметров UserID агента производится в разделе Настройки ➜ Пользователи и устройства ➜ Свойства агента UserID. Необходимо нажать кнопку Редактировать на панели инструментов: На вкладке Общие настраиваются интервалы опроса дынных:

На вкладке Протоколы syslog настраиваются параметры соединения с сервером syslog: Для протокола TCP:

Для протокола UDP:

На вкладке Списки Ignore server указываются списки IP-адресов, события от которых будут проигнорированы UserID агентом. Запись об игнорировании источника появится в журнале UserID: Список может быть создан в разделе Библиотеки ➜ IP-адреса, или при настройке UserID агента (кнопка Создать и добавить новый объект). Подробнее о создании и настройке списков IP-адресов читайте в разделе IP-адреса. Данная настройка является глобальной и относится ко всем источникам. На вкладке Списки Ignore user указываются имена пользователей, события от которых будут проигнорированы UserID агентом. Поиск производится по Common Name (CN) пользователя AD: Данная настройка является глобальной и относится ко всем источникам. Запись об игнорировании пользователя появится в журнале UserID. Важно! При задании имени допустимо использовать символ астериск (*), но только в конце строки. ПримечаниеПри подключении DCFW к Log Analyzer возможна одновременная работа UserID агентов, настроенных на обоих устройствах. Агенты устройств будут работать независимо друг от друга. События журналов UserID агента, полученные DCFW, как и события других журналов, будут переданы на LogAn.

ЖурналированиеUserID агент периодически обращается к настроенным источникам данных. Полученные события сохраняются в служебной базе данных без каких-либо изменений. Содержимое данной базы можно посмотреть в соответствующих журналах:

В веб-консоли администратора DCFW их можно посмотреть в разделе Журналы и отчеты ➜ Журналы ➜ Агент UserID: UserID агент периодически обращается к служебной базе данных и извлекает из записей событий имя пользователя, SID, домен, IP-адрес, списки групп. Результаты обработки записей событий заносятся в журнал "UserID агент события аутентификации". Посмотреть его можно в том же разделе: Журналы и отчеты ➜ Журналы ➜ Агент UserID. Описание журналов источников данных и UserID агента читайте в статье Агент UserID раздела "Журналы и отчёты". Описание форматов экспорта журналов UserID находится в Приложении в статье Описание форматов журналов.

Эта статья была:

Полезна |

Не полезна

ID статьи: 1624

Последнее обновление: 18 ноя, 2024

Ревизия: 3

Просмотры: 2826

Комментарии: 0

Теги

|

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)