|

ID статьи: 697

Последнее обновление: 15 дек, 2023

KnowledgeBase: Product: UserGate NGFW Version: 6.x, 7.x Technology: VPN

ОписаниеРассмотрим ситуацию, при которой необходимо объеденить две сети, одна из которых защищена с помощью UserGate NGFW, а другая NSX Edge. Предполагаем использование следующих адресов в данной ситуации:

Схема сети

Настройка на стороне NSX EdgeДля настройки VPN туннеля на стороне NSX Edge, необходимо в меню: vCloud Director ➜ Networking ➜ EDGE ➜ Services ➜ VPN ➜ IPsec VPN Sites, установить следующие значения:

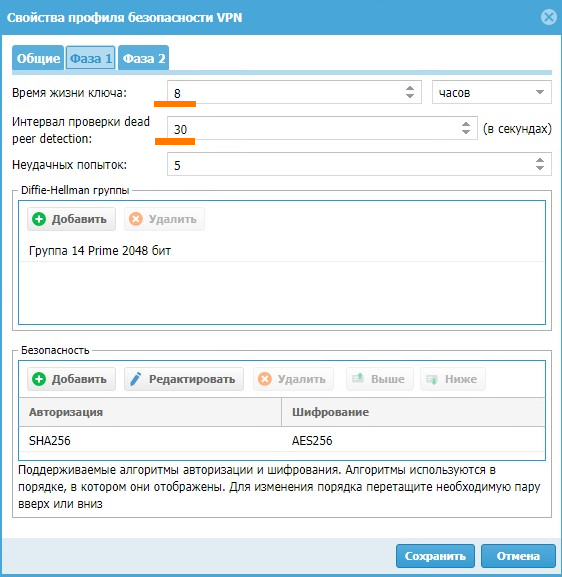

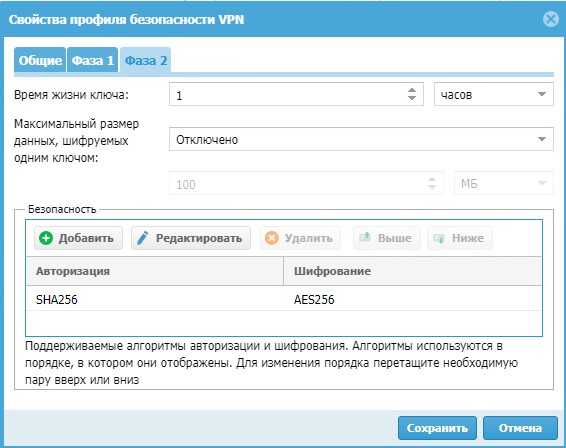

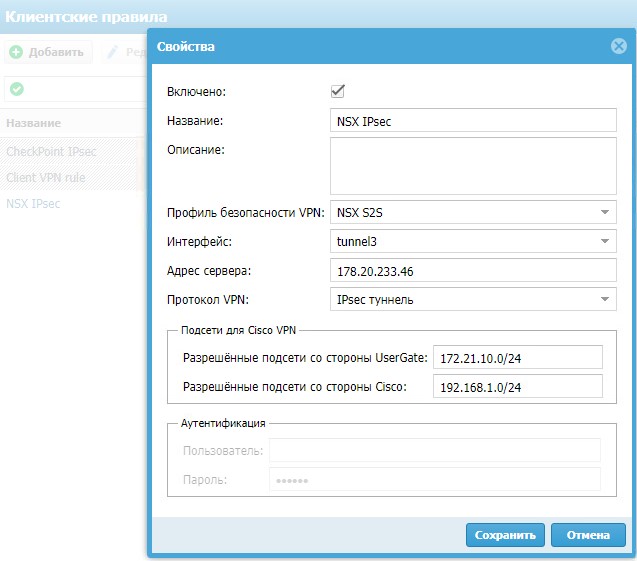

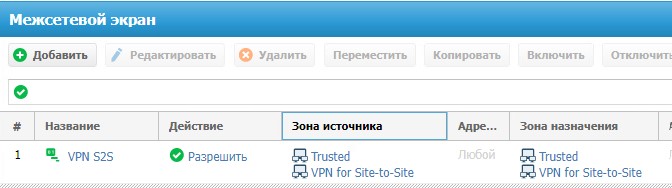

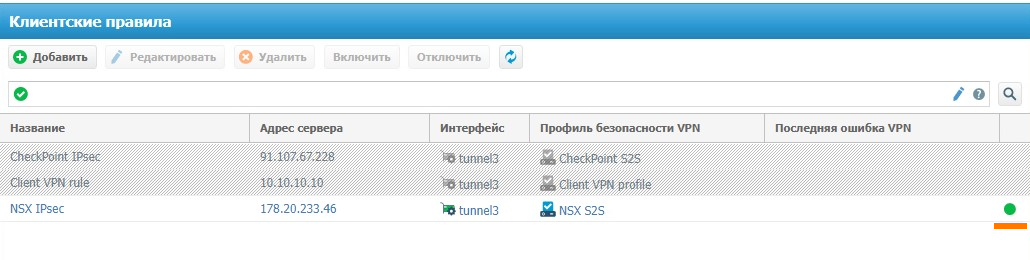

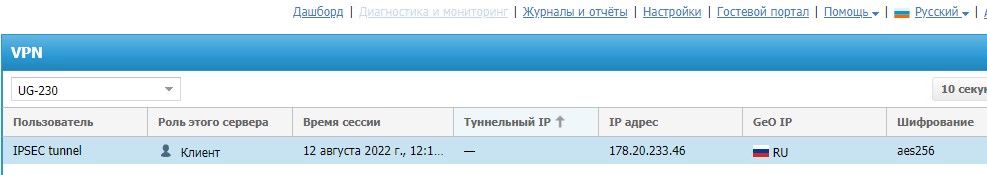

Настройка на стороне UserGateНа стороне UserGate необходимо изменить базовые настройки фаз IPsec, поскольку данные параметры зашиты в NSX Edge и не подлежат изменению.

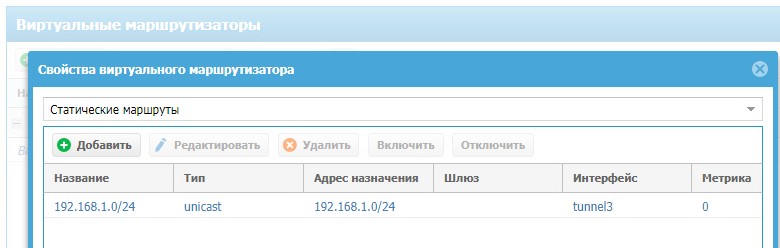

Порядок настройки VPN соединения на стороне UserGate следующий:

ПримечаниеПри наличии нескольких сетей защищаемых NSX Edge и UserGate NGFW, следует создавать маршруты для каждой из них. Плохой идеей будет создавать VPN тунель для каждой из таких сетей.

Настройка на стороне UserGate завершена.

Эта статья была:

Полезна |

Не полезна

ID статьи: 697

Последнее обновление: 15 дек, 2023

Ревизия: 16

Просмотры: 11726

Комментарии: 0

Теги

Также опубликовано в

|