|

ID статьи: 730

Последнее обновление: 15 дек, 2023

KnowledgeBase: Product: UserGate NGFW Version: 6.x, 7.x Technology: VPN

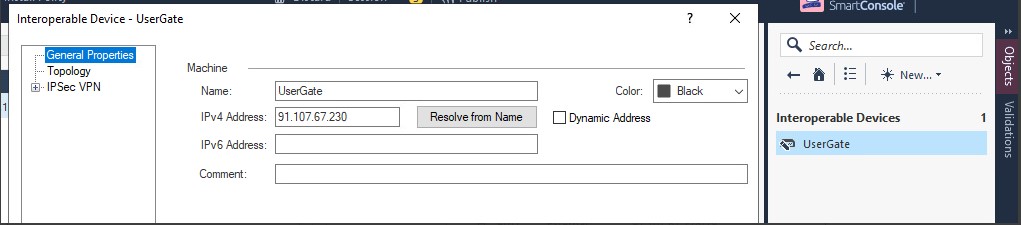

ОписаниеРассмотрим ситуацию, при которой необходимо объединить две сети, одна из которых защищена с помощью UserGate NGFW, а другая – с помощью CheckPoint. В данном примере предполагается использование следующих адресов:

Схема сети

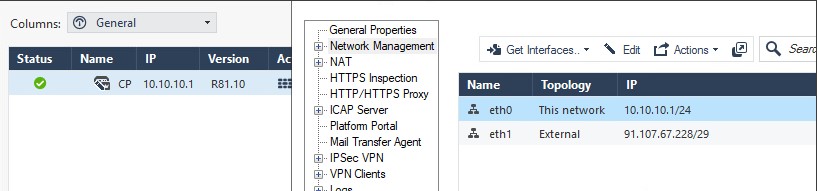

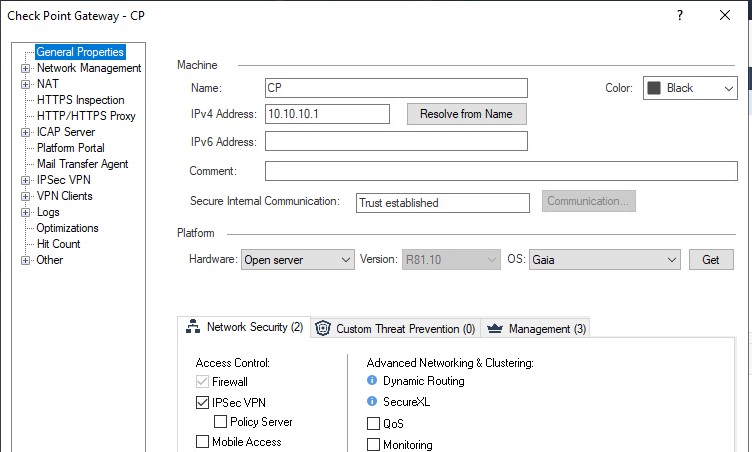

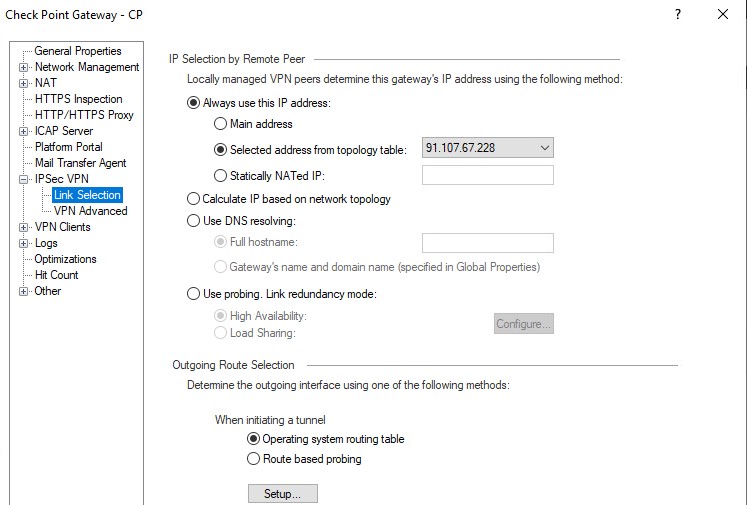

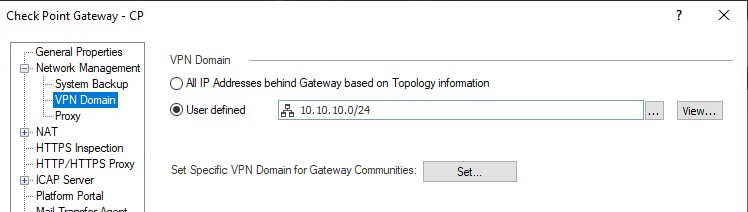

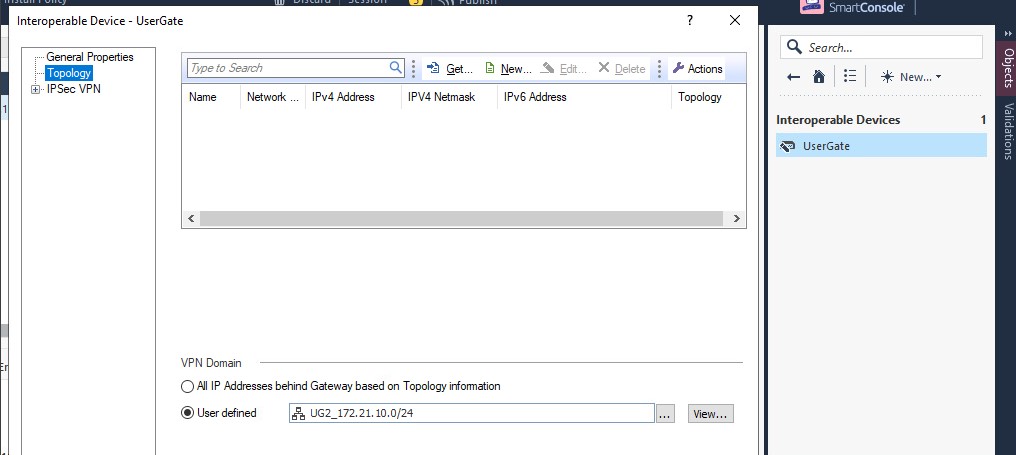

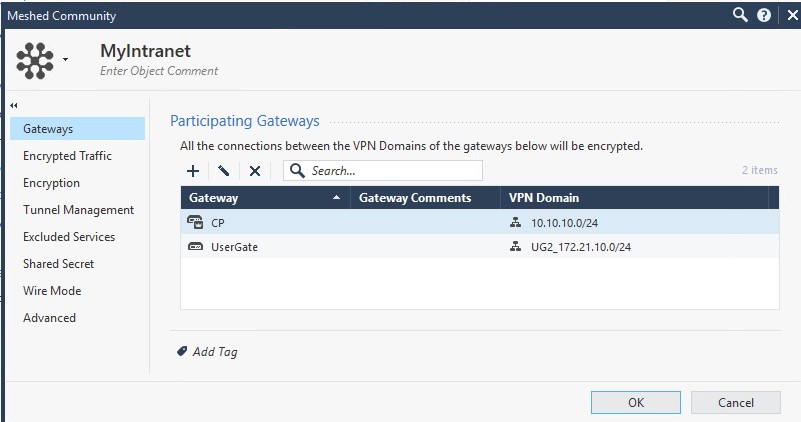

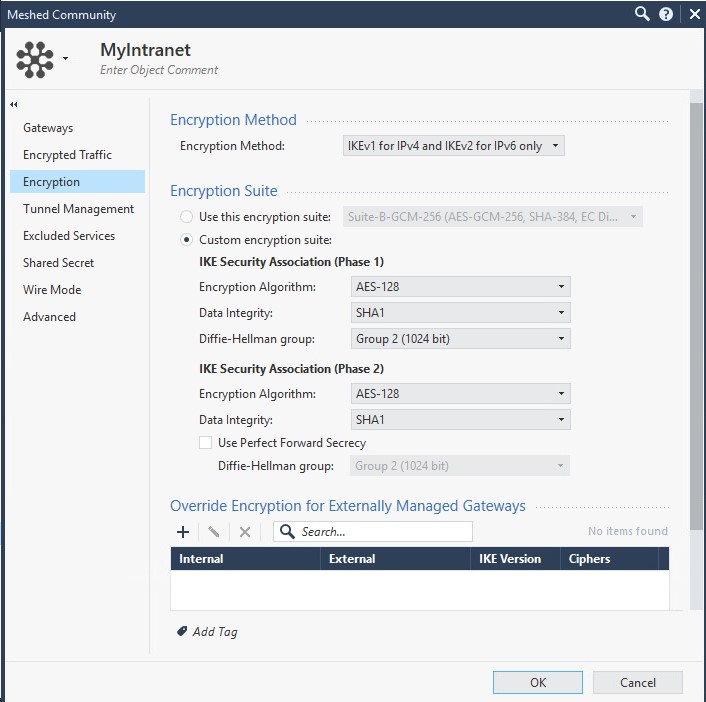

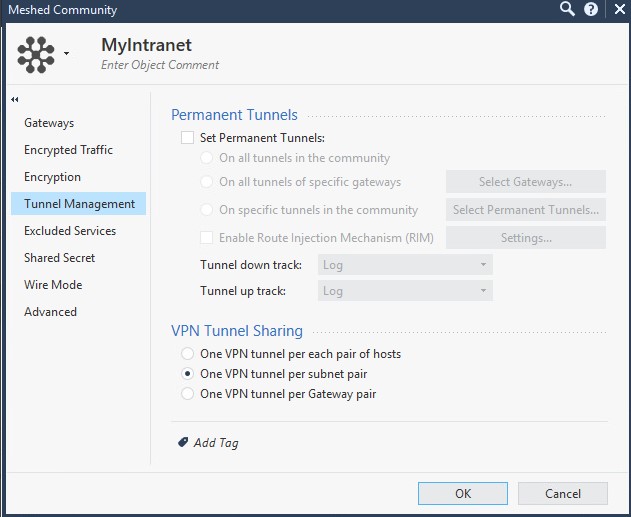

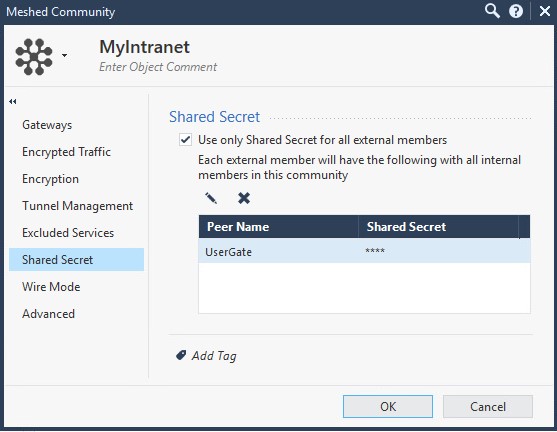

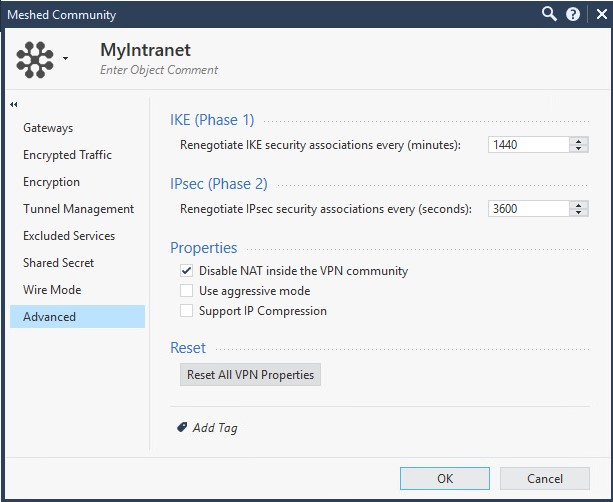

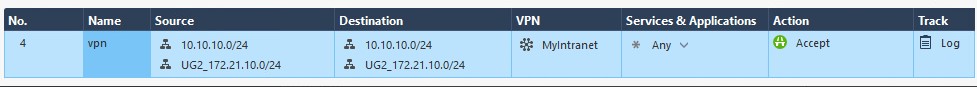

Настройка на стороне CheckPoint

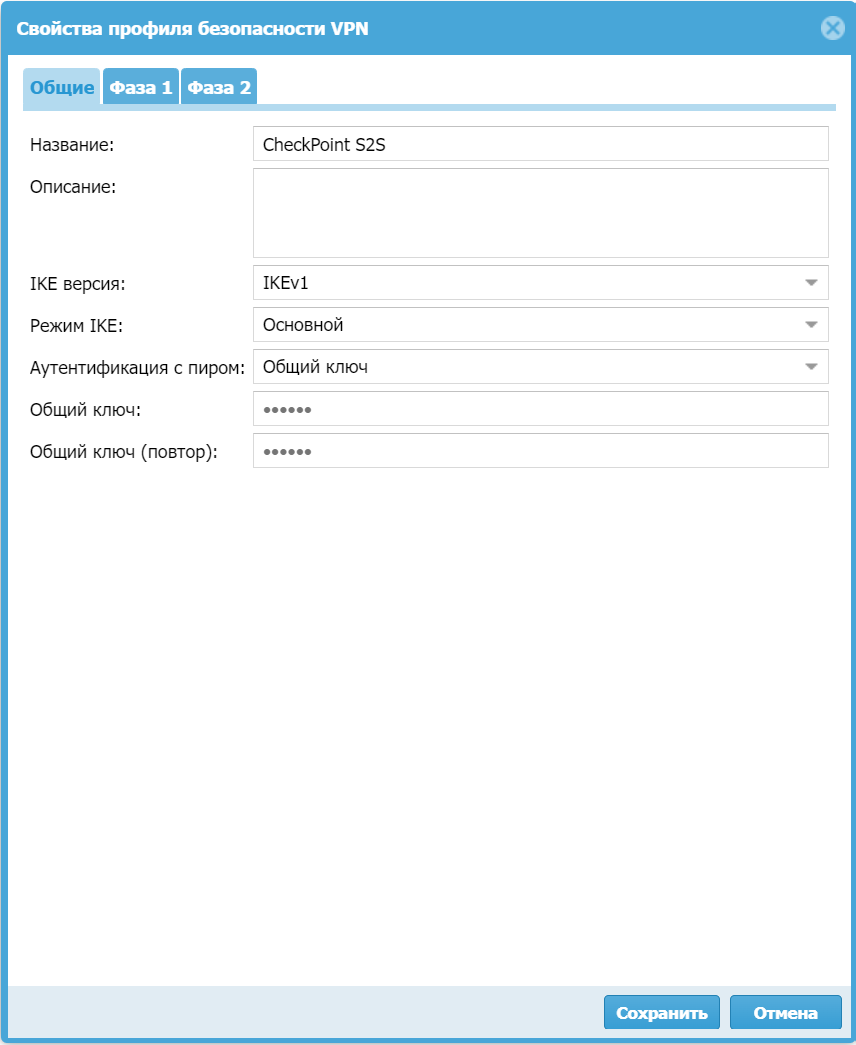

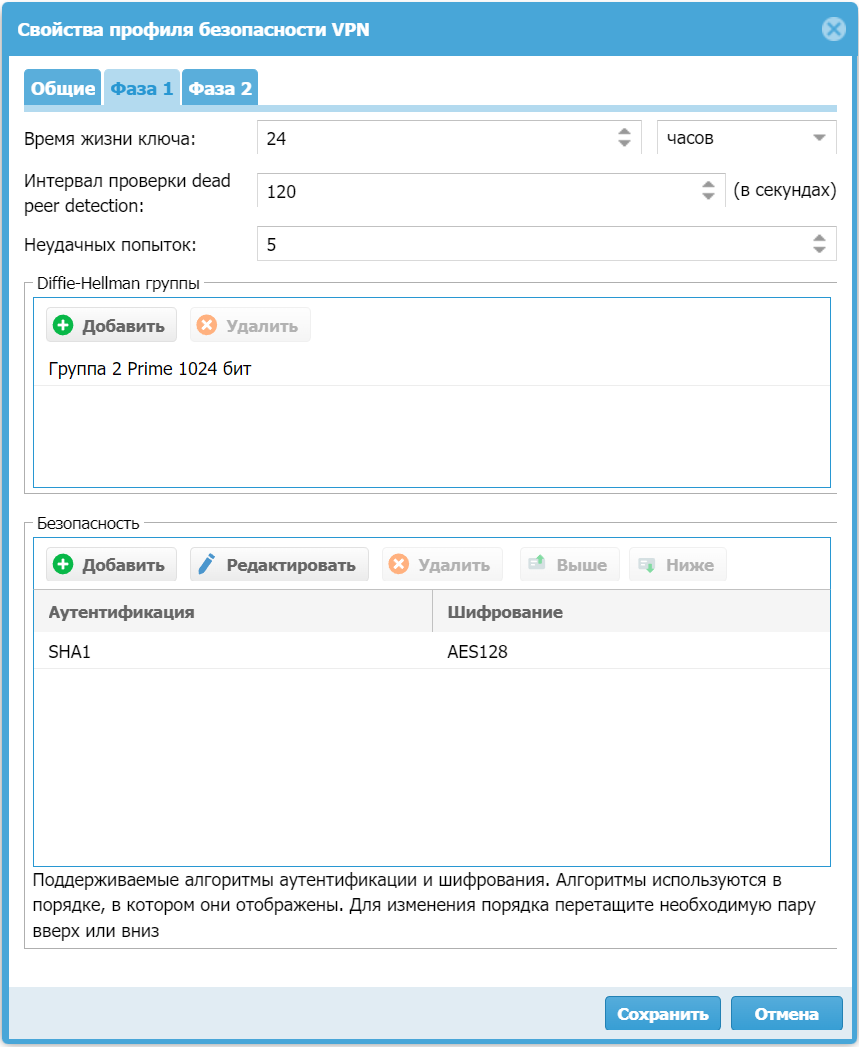

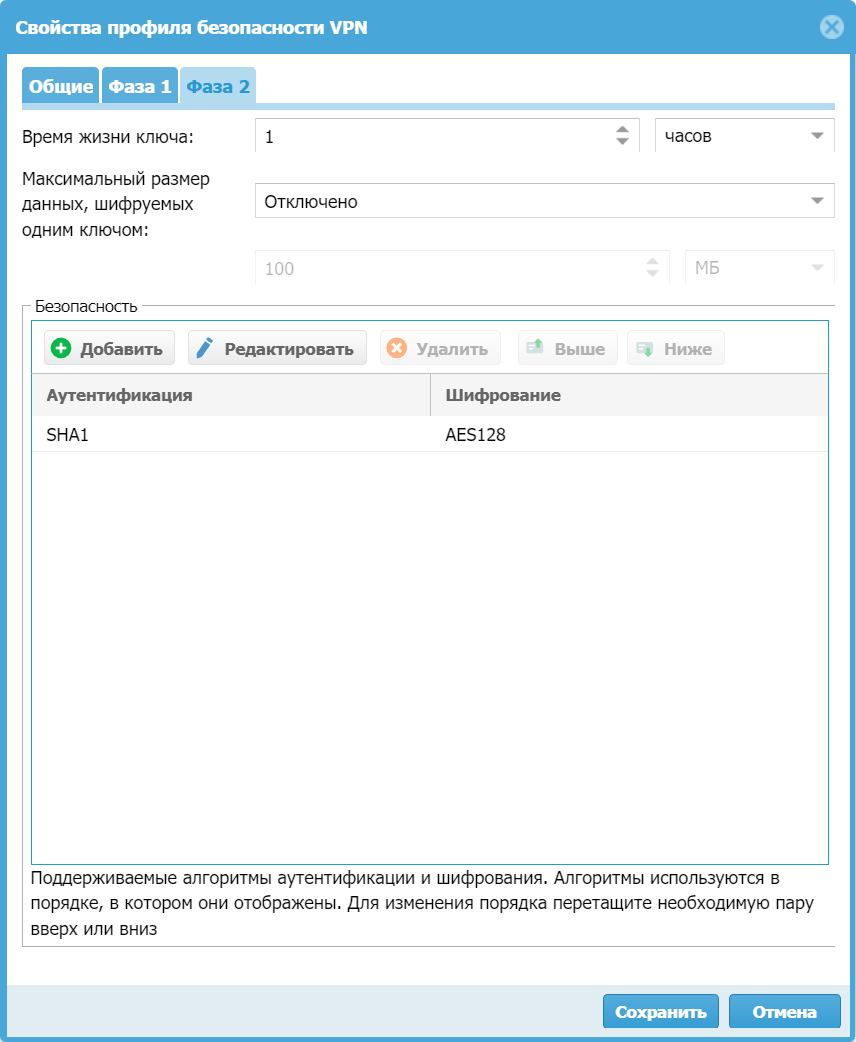

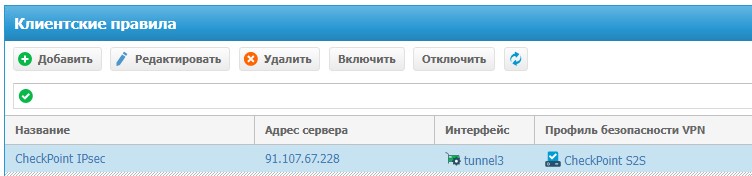

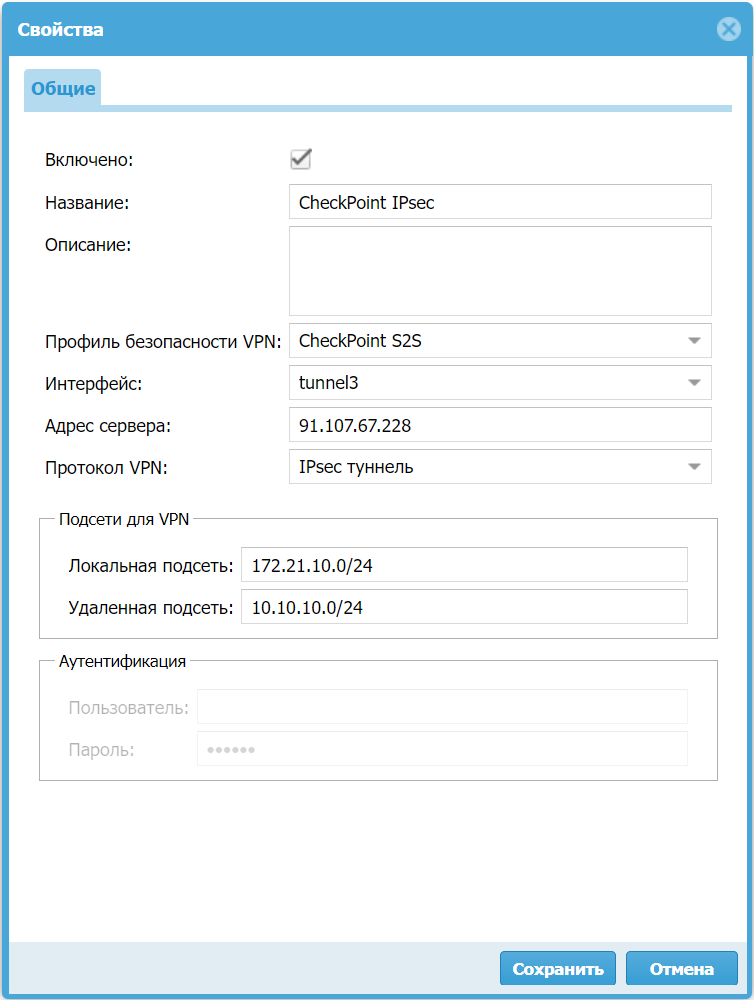

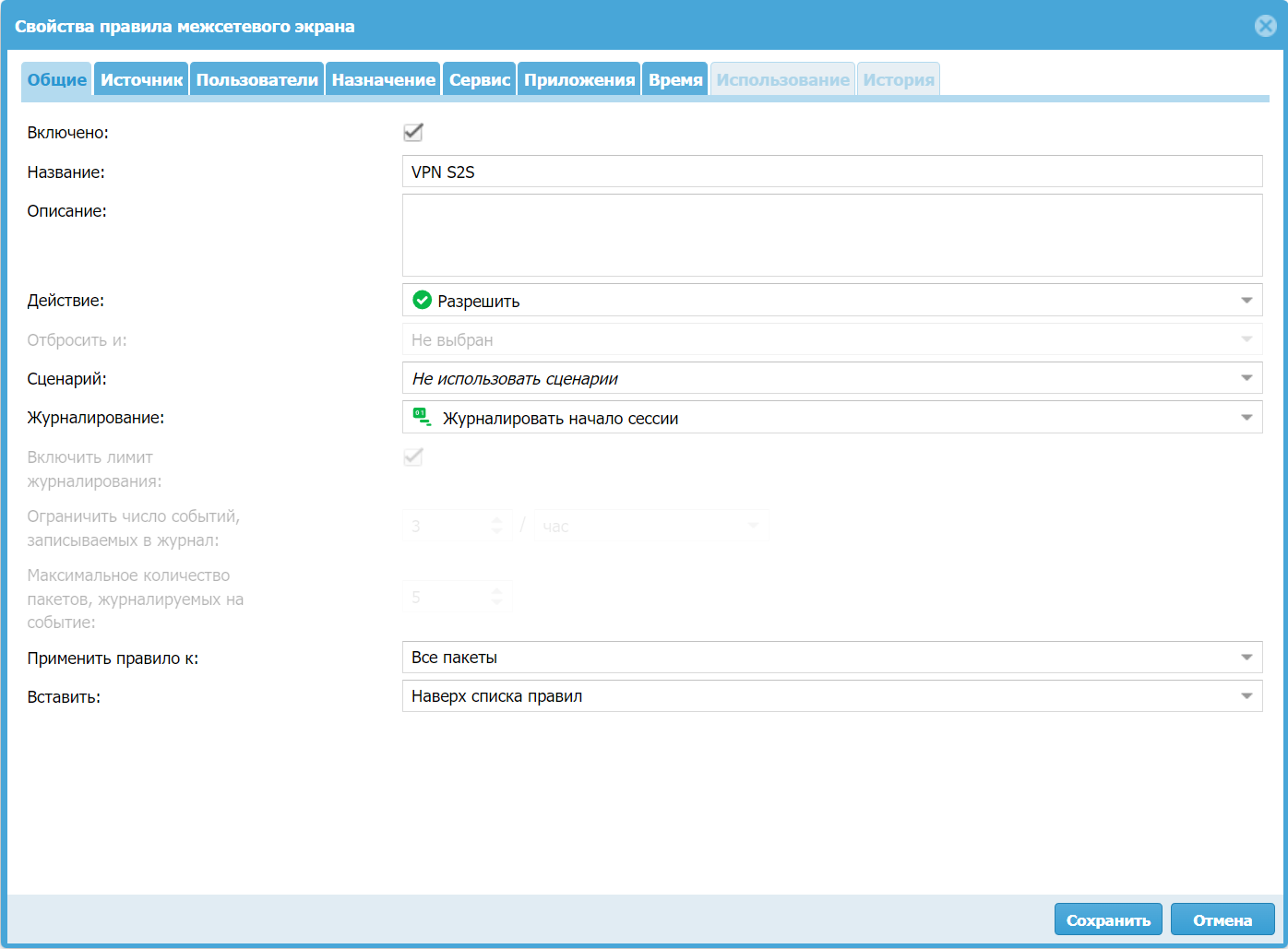

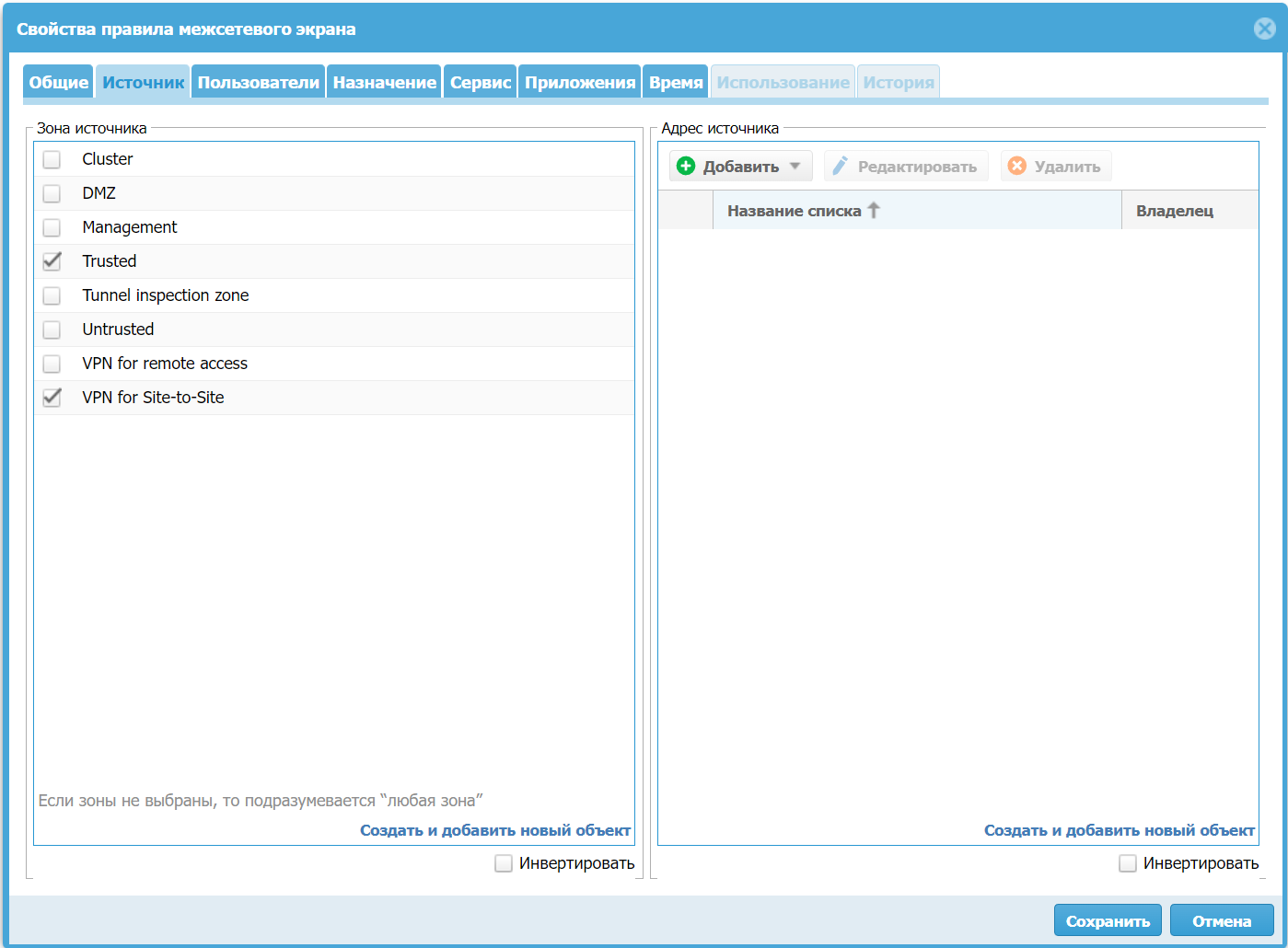

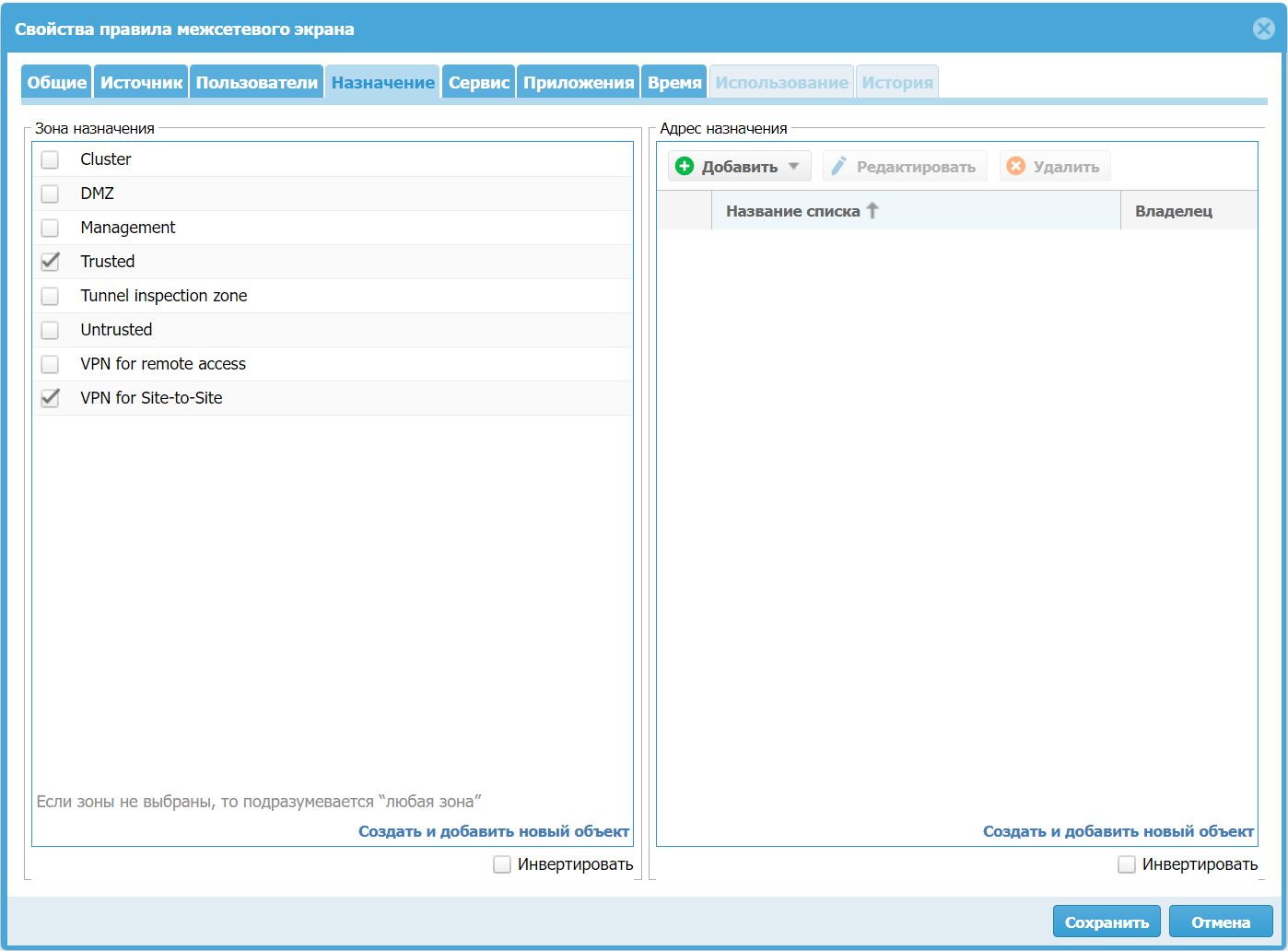

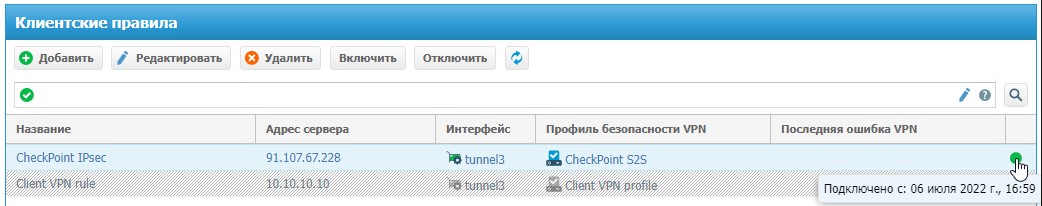

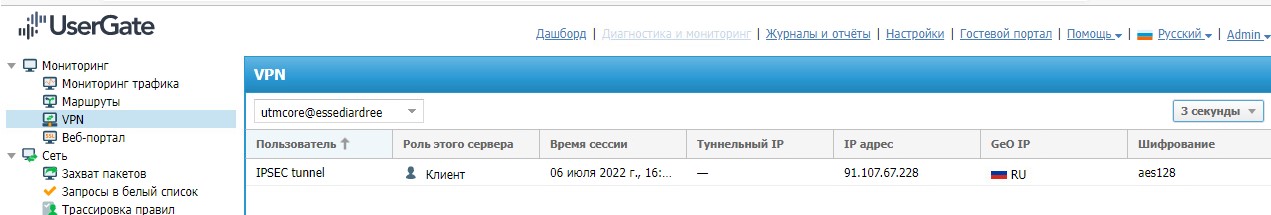

Настройка на стороне CheckPoint завершена. Настройка на стороне UserGate

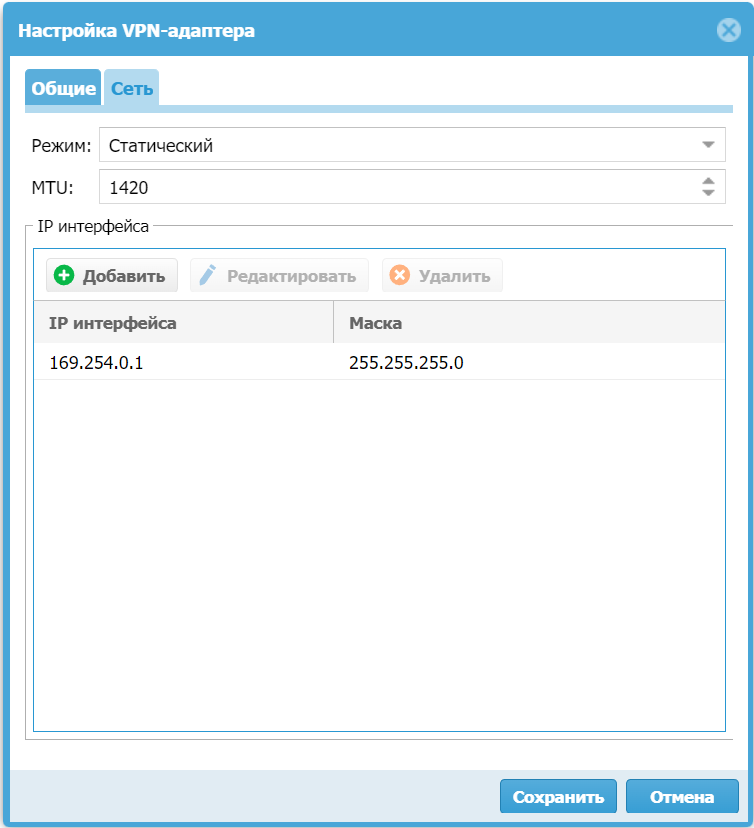

Назначить данному интерфейсу IP-адрес. IP-адрес может быть любым при условии, что он не будет пересекаться с адресами других подсетей, с любой маской, за исключением маски с префиксом /32:

Настройка на стороне UserGate завершена.

Эта статья была:

Полезна |

Не полезна

ID статьи: 730

Последнее обновление: 15 дек, 2023

Ревизия: 7

Просмотры: 13417

Комментарии: 0

Теги

Также опубликовано в

|

.png)

.png)