|

ID статьи: 564

Последнее обновление: 15 дек, 2023

KnowledgeBase: Product: UserGate NGFW Version: 6.1.8, 6.1.9 Technology: VPN

Подключение производится по следующей схеме:

Далее будут рассмотрены настройки серверов Linux и UserGate для настройки IPsec-туннеля между сетями 172.16.0.0/24 и 10.0.5.0/24. Настройка Linux-сервераДля реализации IPsec на Linux-сервере использовалось ПО LibreSwan (ПО и подробная информация о нём доступны по следующей ссылке: https://libreswan.org/).

После установки LibreSwan будет доступна команда ipsec. Файлы конфигурации для настройки политики подключения:

Для генерации PSK была использована команда (в привилегированном режиме):

Был сгенерирован ключ: WXj72QDymXs1inggnYVSBuox Сохраните общий ключ в файл / etc/ ipsec.secrets. Общий формат файлов *. secrets следующий:

Файл необходимо создать в каталоге / etc/ ipsec.d/ vpn.conf. Подробное описание конфигурационных параметров доступно по ссылке: https://libreswan.org/man/ipsec.conf.5.html. Далее представлена базовая конфигурация:

Дайте название подключению, например vpn:

Укажите IP-адрес удалённого пира (UserGate):

или укажите «%any» для автоматического заполнения этого параметра в процессе установки сессии:

Укажите адрес подсети, подключённой к удалённому пиру:

Укажите адрес пира - Linux-сервера и подсети, подключённой к нему:

Задайте способ аутентификации - Общий ключ:

В текущих версиях UserGate не поддерживается PFS (Perfect Forward Secrecy) и IKEv2:

Тип подключения туннельный (значение по умолчанию)

Далее задайте алгоритмы, которые будут использоваться на первой и второй фазах согласования:

Настройка UserGate

Особенностью данной настройки является необходимость создания виртуального туннельного VPN интерфейса. Интерфейс необходим для инкапсуляции трафика в модуль VPN (при активации подключения создаётся маршрут в указанную сеть за удаленным пиром через туннельный VPN интерфейс). Для добавления интерфейса перейдите в раздел Сеть ➜ Интерфейсы, нажмите Добавить и выберите Добавить VPN. Далее укажите:

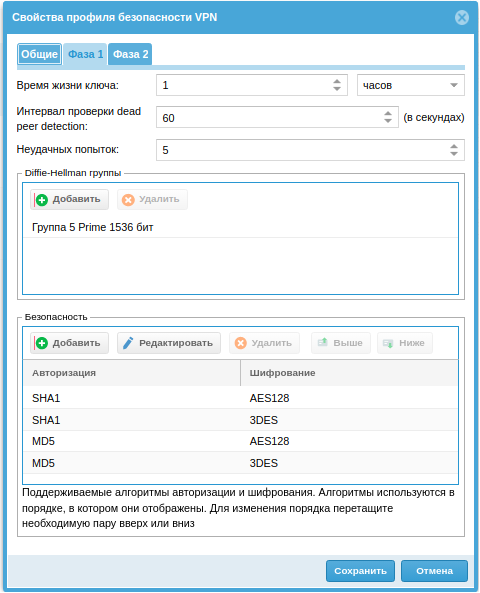

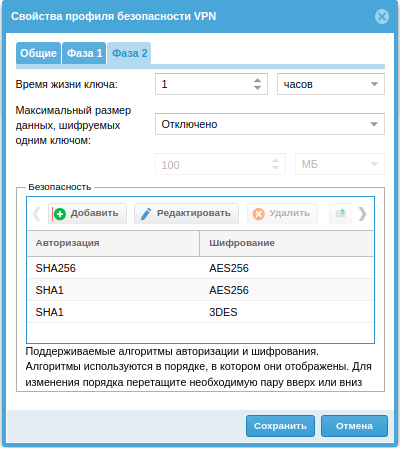

Настройка профилей безопасности производится в разделе VPN ➜ Профили безопасности VPN веб-интерфейса UserGate. Настройка профиля безопасности необходима для согласования следующих параметров:

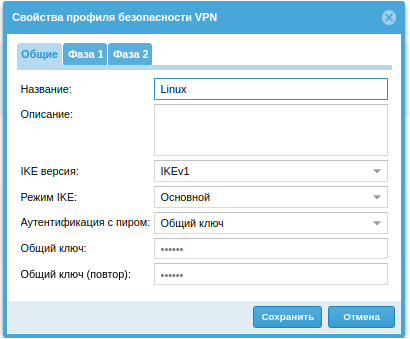

Алгоритмы шифрования и авторизации, указанные на сервере Linux и UserGate, должны совпадать. Можно задать несколько комбинаций алгоритмов, из совпадающих вариантов хосты выберут наиболее защищённую комбинацию. Для данного примера профиль безопасности VPN имеет следующие настройки:

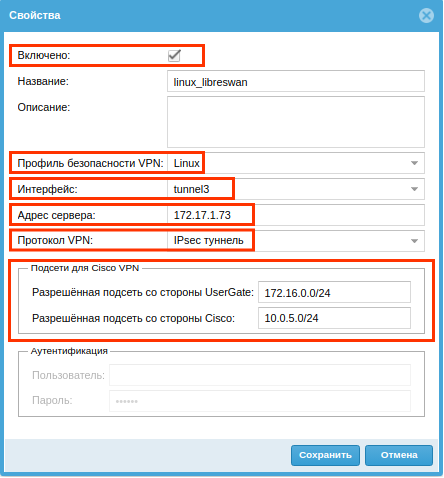

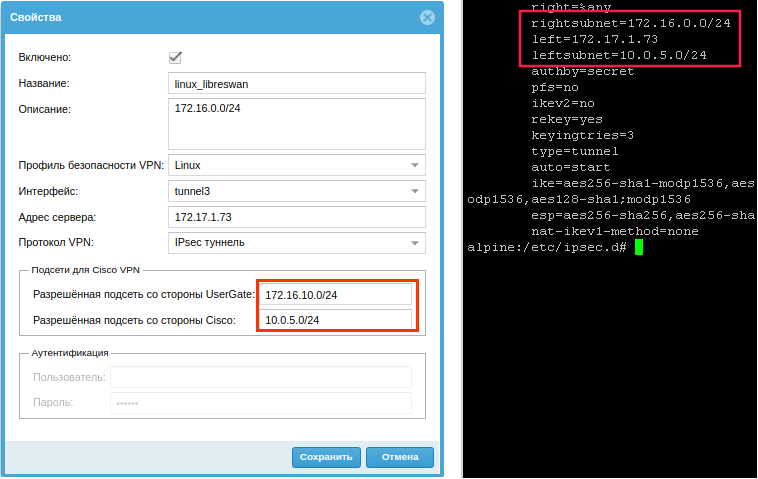

Чтобы добавить правило перейдите в раздел VPN ➜ Клиентские правила, нажмите Добавить и укажите:

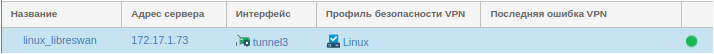

В случае успешного подключения напротив правила отобразится зелёный индикатор.

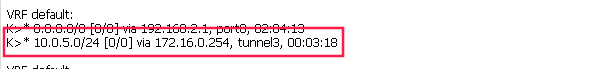

Новый маршрут отобразится в таблице маршрутизации системы (вкладка Диагностика и мониторинг раздел Мониторинг ➜ Маршруты):

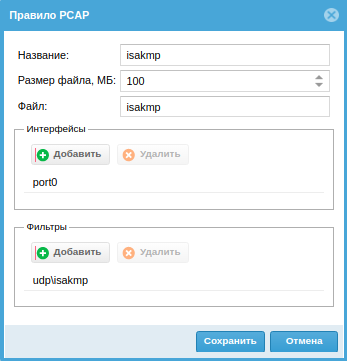

Диагностика и мониторинг соединенияДля поиска неисправностей инструментами UserGate используйте функцию захвата пакетов на интерфейсе и расширенные логи. Для создания правила захвата пакетов на интерфейсе перейдите во вкладку Диагностика и мониторинг в раздел Сеть ➜ Захват пакетов. В качестве фильтра используйте IP-адрес хоста, укажите интерфейс и настроенный фильтр в правиле PCAP.

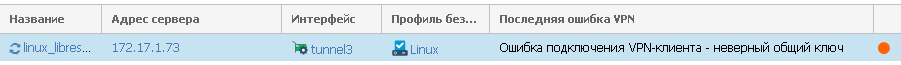

Запустите запись, нажав Начать запись. Измените уровень детализации журналов диагностики на Debug во вкладке Настройки в разделе UserGate ➜ Управление устройством. Попробуйте установить соединение, включив необходимое правило. Соединение не было установлено:

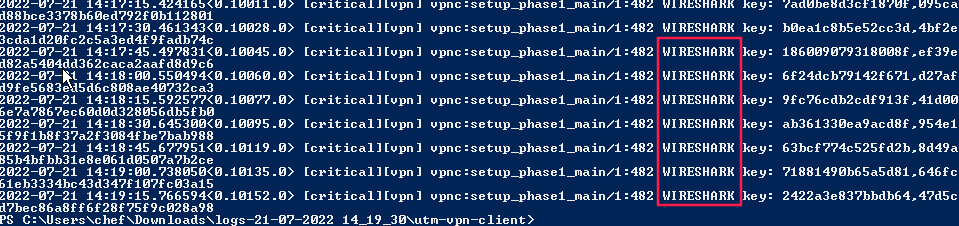

Отключите правило, измените уровень детализации журналов на Error и остановите захват пакетов. Скачайте файл PCAP и журналы работы системы. В архиве с файлами необходимо найти каталог utm-vpn-server или utm-vpn-client в зависимости от роли UserGate. В каталоге откройте файл, например, utm-vpn-client.log. В соответствии с ошибкой подключения в файле необходимо найти ключи шифрования первой фазы IKE. Чтобы их найти, например, на ОС Windows, можно воспользоваться утилитой findstr. Ключевое слово для фильтрации - WIRESHARK.

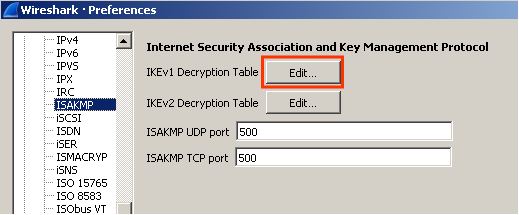

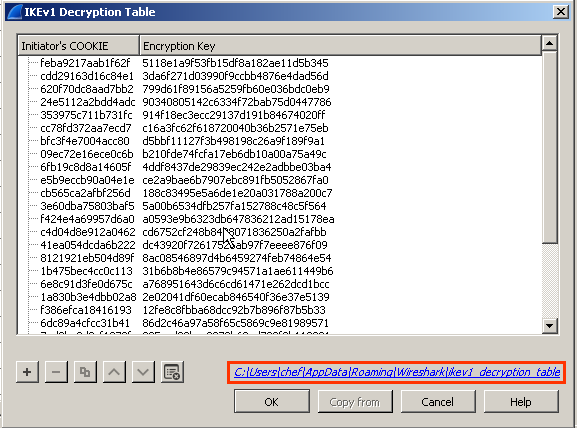

Сохраните ключи в отдельный файл. Далее запустите программу Wireshark и в настройках найдите опции протокола ISAKMP. Выберите редактирование IKEv1 Decryption Table и пропишите сохранённые ранее ключи шифрования:

Если ключей много, то можно создать одну запись, далее сохранить настройки, ещё раз вернуться в редактор ключей, посмотреть название файла, в который программа сохраняет ключи (путь к файлу выделен на рисунке), и добавить все ключи в файл. После добавления ключей откройте файл захвата пакетов, созданный на UserGate, зашифрованная часть трафика будет доступна для изучения.

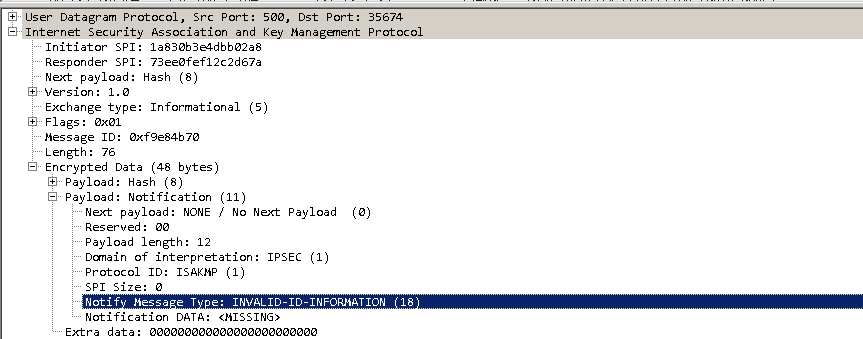

Отследив конкретные UDP сессии, можно увидеть коды ответа удаленного хоста. Если протокол реализован в соответствии с RFC, то по коду ответа можно яснее понять, в чем именно заключается проблема. Например, из кода ответа 18 (INVALID-ID-INFORMATION), можно сделать вывод, что объявляемые сети с обоих сторон не совпадают. Если просмотреть предыдущий пакет либо внимательнее сравнить сети, прописанные на UserGate, и сети, прописанные на удаленном хосте, то мы обнаружим их несовпадение.

Эта статья была:

Полезна |

Не полезна

ID статьи: 564

Последнее обновление: 15 дек, 2023

Ревизия: 4

Просмотры: 17548

Комментарии: 0

Также опубликовано в

|