|

ID статьи: 44

Последнее обновление: 05 дек, 2024

Product: UserGate NGFW Version: 6.1.8, 6.1.9

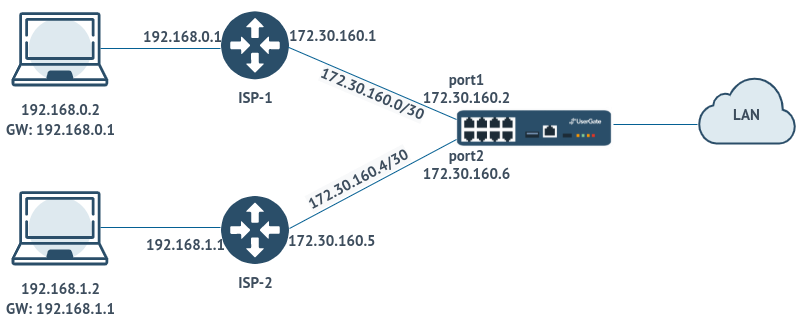

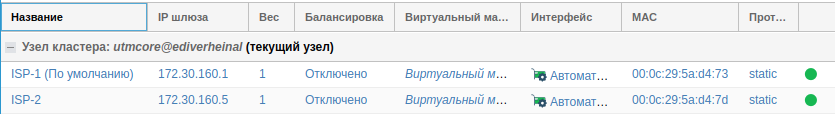

Подробнее о настройке VPN читайте в UserGate 6. Руководство администратора. Необходимо настроить UserGate для предоставления удалённого доступа клиентам из подсетей 172.30.160.0/30, подключённой к UserGate через port1 с адресом 172.30.160.2, и 172.30.160.4/30, подключённой к UserGate через port2 с адресом 172.30.160.6. В разделе Сеть ➜ Шлюзы были добавлены шлюзы с IP-адресами 172.30.160.1 и 172.30.160.5. Шлюз с адресом 172.30.160.1 указан как шлюз по умолчанию.

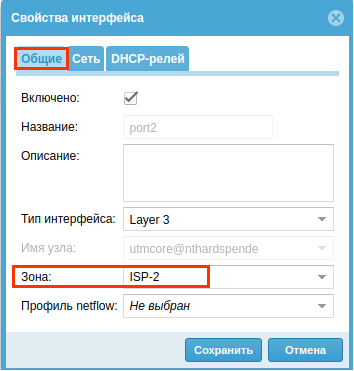

Выберите интерфейс port2 и назначьте ему соответствующую второму провайдеру зону, созданную на шаге 1 (в данном примере: зону ISP-2).

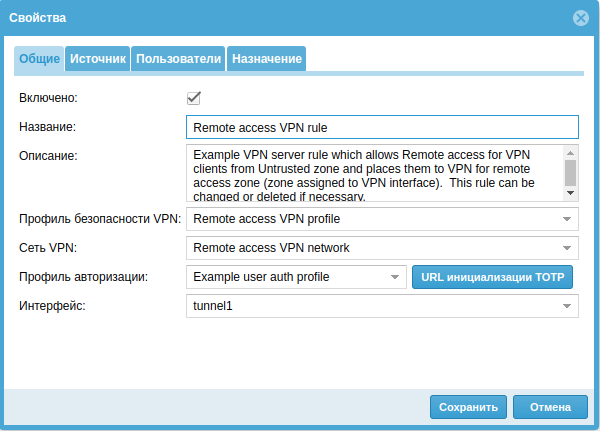

При использовании данного профиля необходимо изменить общий ключ шифрования.

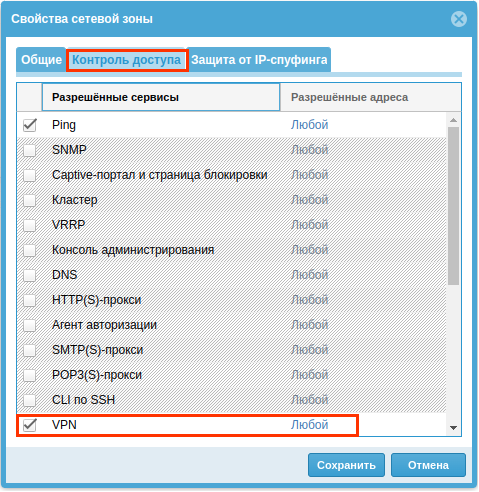

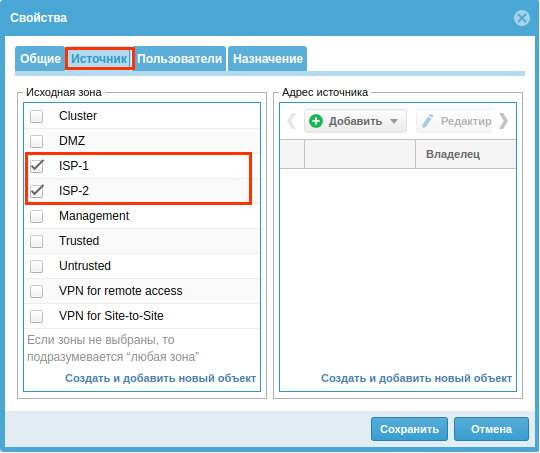

Во вкладке Источник укажите зоны или адреса, с которых разрешено подключение (в данном случае – это зоны ISP-1 и ISP-2).

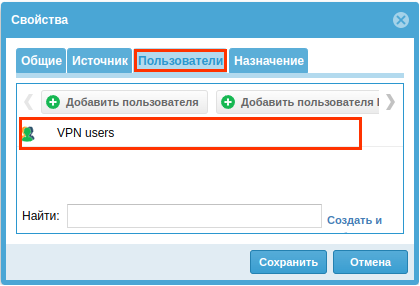

Во вкладке Пользователи укажите пользователей, которым разрешено подключение по VPN.

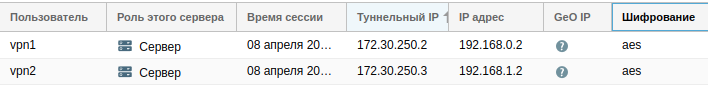

Список пользователей, подключённых по VPN, доступен во вкладке Диагностика и мониторинг в разделе Мониторинг ➜ VPN.

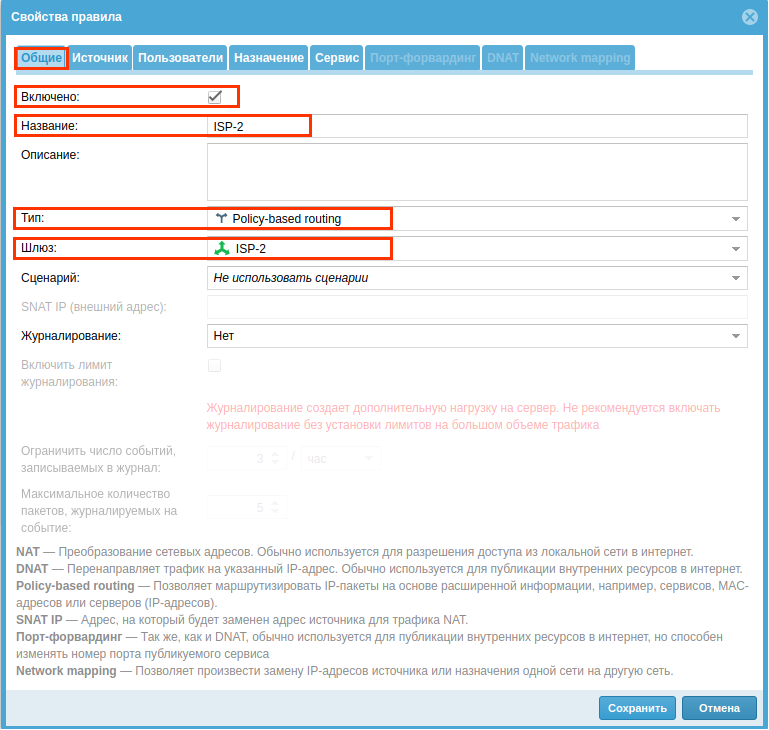

В соответствии с данными настройками, если, запрос на подключение будет приходить на UserGate (port1 или port2), то ответ будет отправлен через порт первого провайдера (port1), т.к. первый провайдер указан в качестве шлюза по умолчанию. В таком случае первый провайдер при наличии защиты от антиспуфинга может отбросить пакет, т.к. он ожидает ответ от 172.30.160.2, а получает от 172.30.160.6. Чтобы исключить возникновение такой ситуации, необходимо настроить правила типа Policy-based routing. Т.к. в данном примере один из шлюзов указан в качестве шлюза по умолчанию, то достаточно настроить одно правило PBR. Если шлюз по умолчанию не обозначен, то необходимо настроить соответствующее правило и для другого провайдера. Настройте правило для провайдера 2. Для этого перейдите в раздел Политики сети ➜ NAT и маршрутизация и нажмите Добавить. Во вкладке Общие укажите:

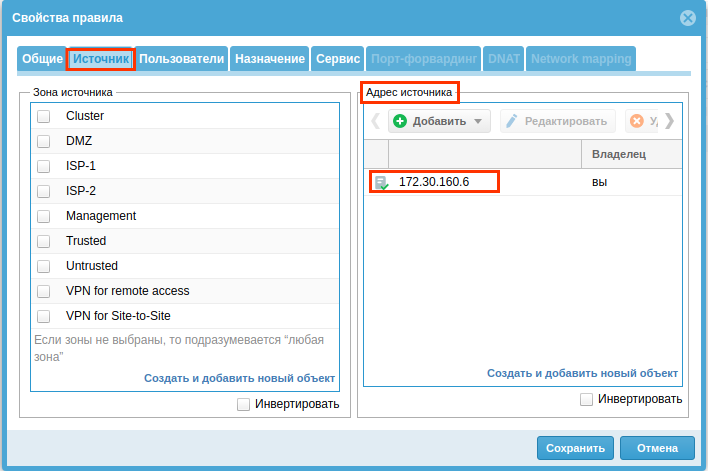

Во вкладке Источник на панели Адрес источника необходимо добавить IP-адрес интерфейса, к которому подключён провайдер 2. IP-адрес интерфейса должен быть добавлен в список IP-адресов, который можно создать в разделе Библиотеки ➜ IP-адреса или при настройке правила (для этого нажмите Создать и добавить новый объект и укажите название списка и адрес).

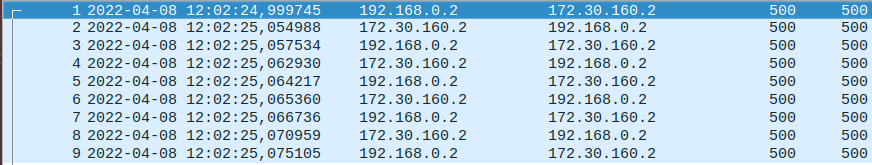

Проверка. Для проверки использовалась программа-анализатор Wireshark. Обратный пакет клиент из подсети 192.168.0.0/24 получает от port1 (172.30.160.2).

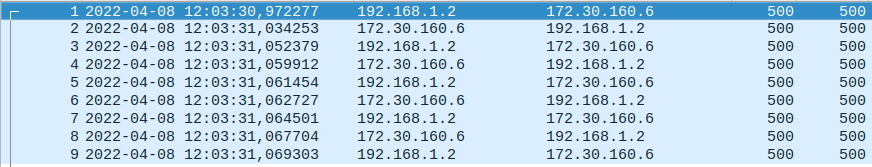

Клиент из подсети 192.168.1.0/24 получает обратный пакет от port2 с IP-адресом 172.30.160.6.

Эта статья была:

Полезна |

Не полезна

ID статьи: 44

Последнее обновление: 05 дек, 2024

Ревизия: 4

Просмотры: 12551

Комментарии: 0

Теги

|