|

ID статьи: 40

Последнее обновление: 15 дек, 2023

KnowledgeBase: Product: UserGate NGFW Version: 6.1.8, 6.1.9

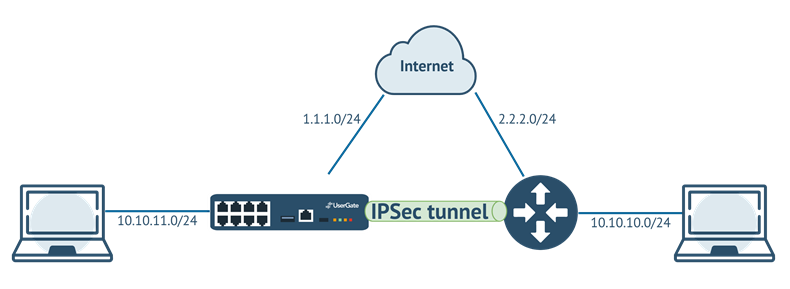

Site-to-Site VPN (Site-to-Site Virtual Private Network) - один из способов реализации технологии VPN, предназначенный для создания защищённого виртуального туннеля между несколькими частными сетями. Site-to-Site VPN часто используется компаниями, имеющими филиалы в разных городах для объединения их в виртуальную частную сеть. Для создания постоянного безопасного туннеля используется протокол IPsec. Рассмотрим создание Site-to-Site VPN подключения между и Cisco.

Адреса:

Настройка оборудования Cisco (с использованием crypto-map). На маршрутизаторе произведены настройки интерфейсов, есть выход в сеть Интернет.

crypto isakmp key cisco address 1.1.1.2

В данном примере должен шифроваться трафик между сетями 10.10.10.0/24 и 10.10.11.0/24.

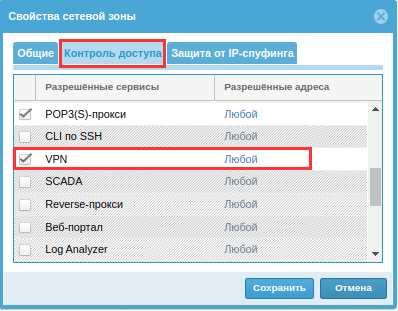

Настройка UserGate.

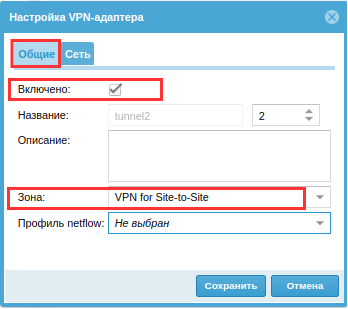

Во вкладке Сеть настроек VPN-адаптера укажите статический IP-адрес туннельного VPN-интерфейса, используемого в правиле VPN; IP-адрес может быть любым при условии, что он не будет пересекаться с адресами других подсетей, с любой маской, за исключением маски с префиксом /32.

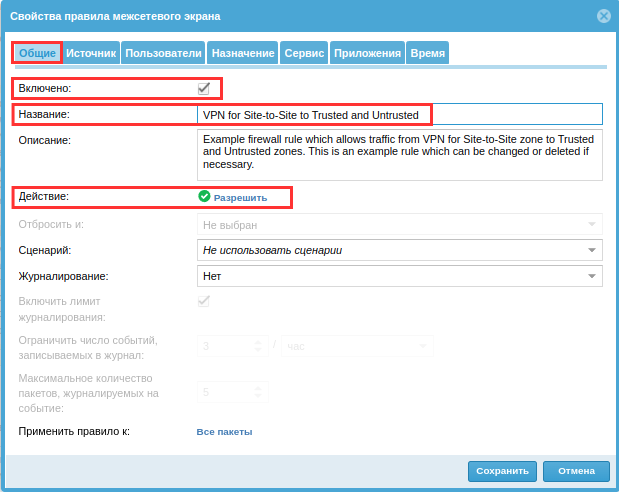

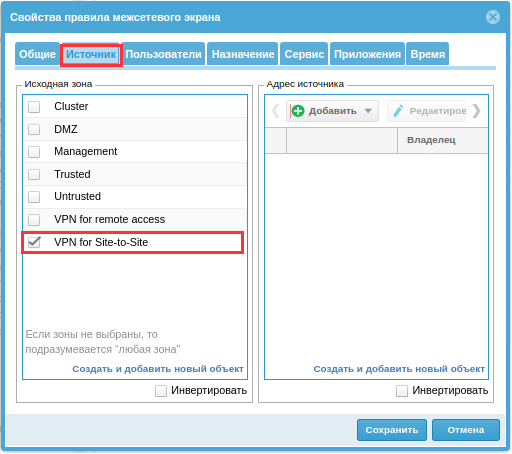

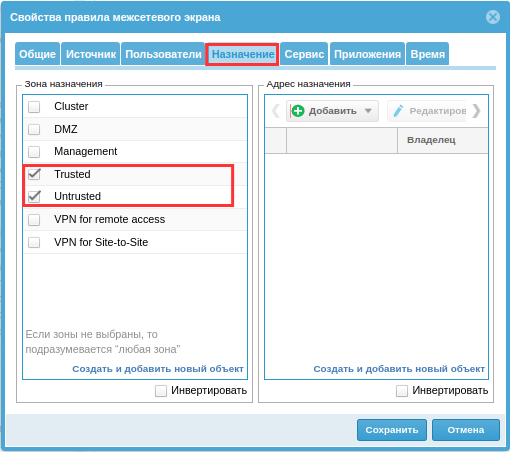

Далее представлены свойства созданного по умолчанию правила VPN Site-to-Site to Trusted and Untrusted.

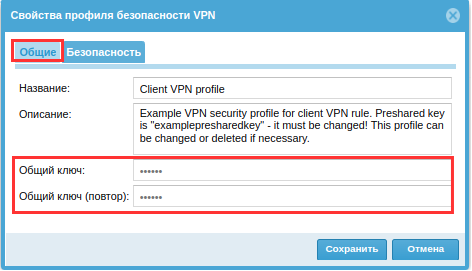

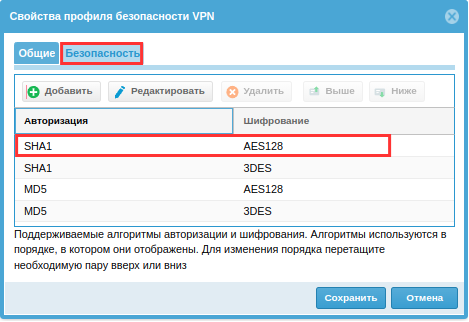

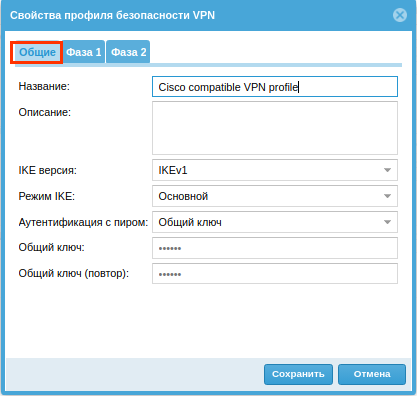

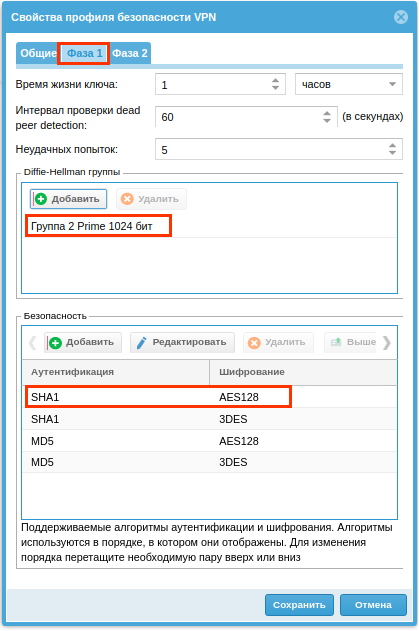

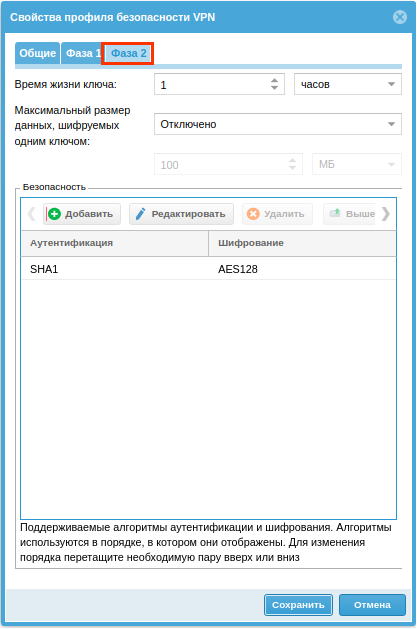

При использовании UserGate 6.1.7 и выше в настройках профиля безопасности согласуйте настройки безопасности, заданные на оборудовании Cisco: режим IKE, DH-группы, алгоритмы аутентификации и шифрования; далее представлены настройки профиля безопасности VPN для данного примера:

Эта статья была:

Полезна |

Не полезна

ID статьи: 40

Последнее обновление: 15 дек, 2023

Ревизия: 8

Просмотры: 13148

Комментарии: 0

Теги

Также опубликовано в

|

.png)