|

ID статьи: 42

Последнее обновление: 13 мар, 2023

KnowledgeBase: Product: UserGate NGFW Version: 6.1.8, 6.1.9

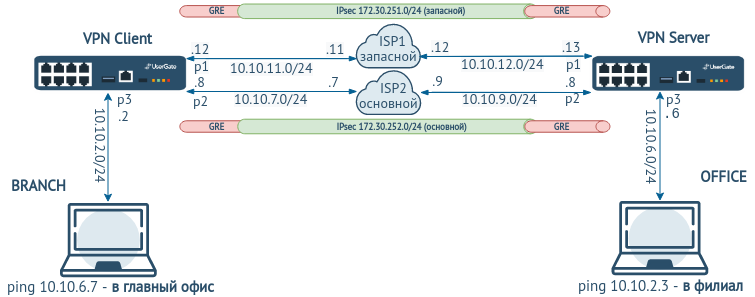

Подробную инструкцию по настройке VPN-соединений и виртуальных маршрутизаторов читайте в UserGate 6. Руководство администратора. Рассмотрим создание отказоустойчивого VPN-соединения между двумя UserGate с использованием сетей двух провайдеров.

Исходные данные. Создано соединение между двумя UserGate: UserGate VPN Server – UserGate, за которым подключена локальная сеть офиса c IP-адресом 10.10.6.0/24, и UserGate VPN Client – UserGate, за которым подключена локальная сеть филиала c IP-адресом 10.10.2.0/24. Между офисом и филиалом подняты VPN-туннели через разных провайдеров с адресами 172.30.251.0/24 и 172.30.252.0/24. На обоих UserGate были произведены сетевые настройки. На каждом UserGate для выхода в сети провайдеров были указаны шлюзы: на UserGate VPN Server – 10.10.9.9 и 10.10.12.12; на UserGate VPN Client – 10.10.7.7 и 10.10.11.11. Для установки VPN соединения через сети двух провайдеров на UserGate VPN Server были настроены интерфейсы с IP-адресами 172.30.252.1 (для основного подключения) и 172.30.251.1 (для резервного канала); на UserGate VPN Client – 172.30.252.2 (для основного подключения) и 172.30.251.2 (для резервного канала). На обоих UserGate в разделе Сеть ➜ Виртуальные маршрутизаторы были настроены статические маршруты. Маршруты на UserGate VPN Server.

Маршруты на UserGate VPN Client.

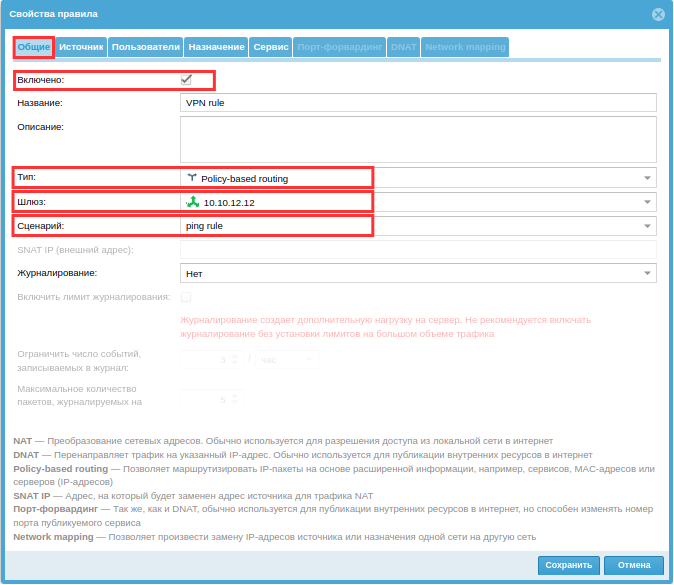

На каждом из UserGate в разделе Политики сети ➜ NAT и маршрутизация были настроены правила типа Policy-based routing. Правила Policy-based routing, предназначенные для основного канала связи, сценариев не используют. Правило, настроенное на UserGate VPN Server и предназначенное для резервного канала связи, настроено на негативный сценарий с проверкой связи до внешнего IP-адреса основного канала UserGate VPN Client.

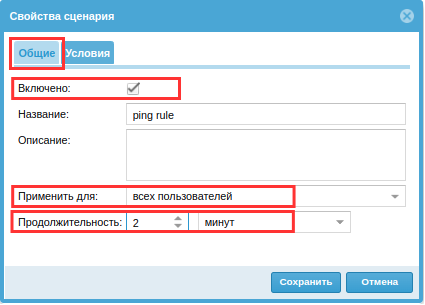

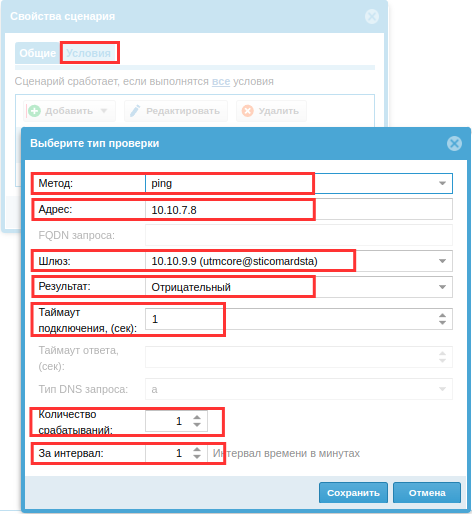

Правило, настроенное на UserGate VPN Client и предназначенное для резервного канала связи, настроено на негативный сценарий с проверкой связи до внешнего IP-адреса основного канала UserGate VPN Server. Т.к. правило основного канала не использует сценариев, то правило, настроенное для резервного канала, необходимо поставить выше. Сценарии можно добавить и настроить в разделе Политики безопасности ➜ Сценарии. Во вкладке Общие указать, что сценарий должен применяться для всех пользователей в течение 2 минут. Во вкладке Условия выбрать Проверка состояния и указать следующие параметры.

Создание сценария на UserGate VPN Server:

Переход на резервный канал при разрыве соединения в основном происходит за счёт срабатывания негативного сценария в правиле Policy-based routing резервного канала. Срабатывание сценария произойдет при отрицательном результате ping с UserGate VPN Client до внешнего IP-адреса основного канала UserGate VPN Server или с UserGate VPN Server до внешнего IP-адреса основного канала UserGate VPN Client. Таким образом, в результате выполнения сценария будет добавлен маршрут до сети филиала либо офиса с более высоким приоритетом через шлюз запасного VPN. После восстановления основного канала связи через 2 минуты сценарий отключается и удаляет созданный ранее маршрут. Запросы начинают проходить через основной канал.

Эта статья была:

Полезна |

Не полезна

ID статьи: 42

Последнее обновление: 13 мар, 2023

Ревизия: 4

Просмотры: 13610

Комментарии: 0

Теги

|