|

ID статьи: 46

Последнее обновление: 27 июн, 2023

KnowledgeBase: Product: UserGate NGFW Version: 6.1.8, 6.1.9

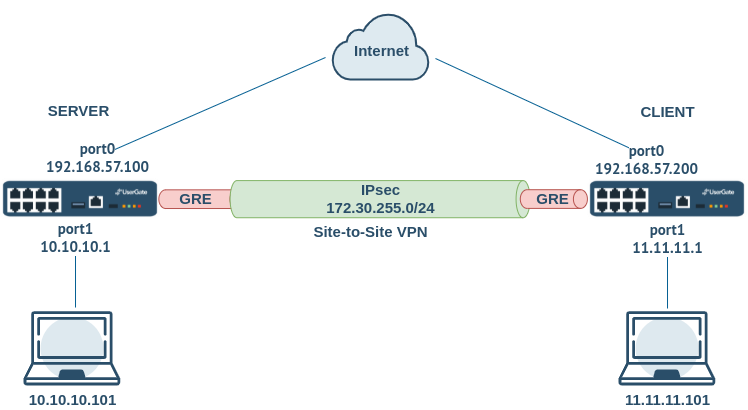

В данной статье рассматривается настройка маршрутизации между двумя сетями по протоколу OSPF с использованием зашифрованного канала связи (IPsec) при помощи GRE-туннеля.

Адресация на UserGate-сервере:

Адресация на UserGate-клиенте:

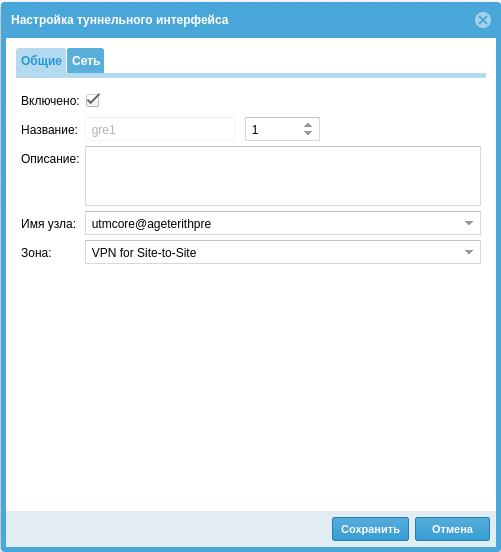

Как видно из схемы, представленной выше, между 2-мя UserGate настроено Site-to-Site VPN-соединение. Подробнее о настройке Site-to-Site VPN читайте в соответствующем разделе UserGate 6. Руководство администратора. Далее будет рассмотрена настройка туннеля GRE и OSPF; считается, что между устройствами настроено Site-to-Site VPN-соединение; заданы правила межсетевого экрана, разрешающие трафик. Настройка GRE-туннеля.

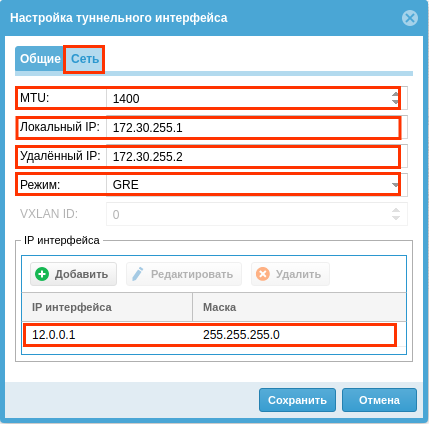

Перейдите во вкладку Сеть и задайте следующие параметры (в качестве локального и удалённого IP-адресов используются IP-адреса VPN-интерфейсов):

На UserGate-клиенте настройка туннельного интерфейса производится аналогично; измените локальный (172.30.255.2) и удалённый (172.30.255.1) IP-адреса и IP-адрес интерфейса (12.0.0.2/24). Настройка OSPF.

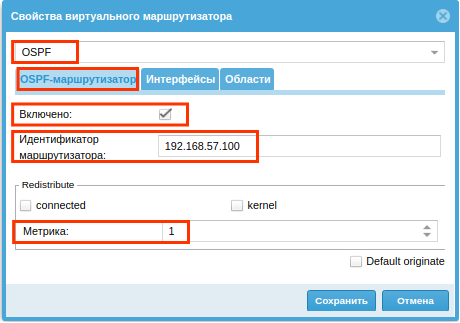

Во вкладке OSPF-маршрутизатор:

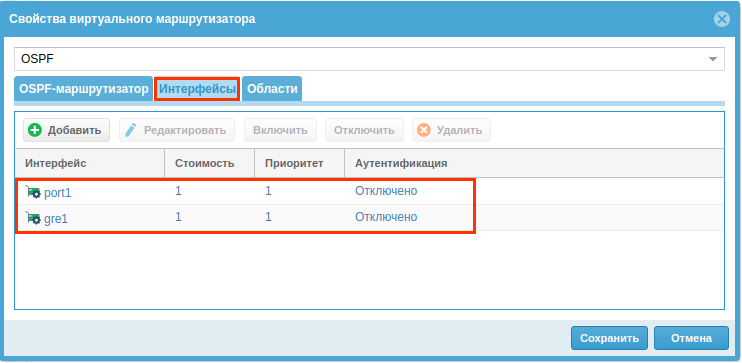

Во вкладке Интерфейсы укажите интерфейсы, на которых будет работать протокол динамической маршрутизации OSPF. Для выбора доступны только интерфейсы, входящие в данный виртуальный маршрутизатор.

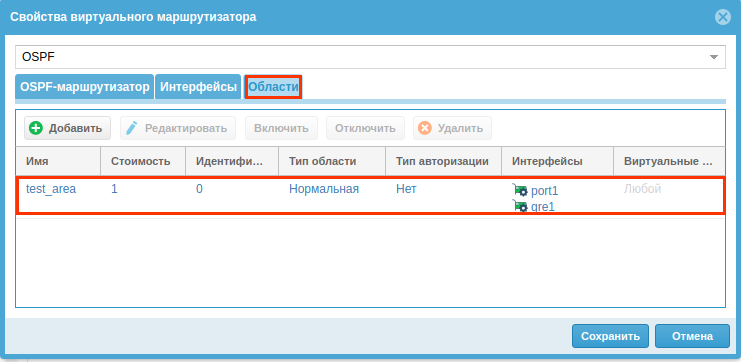

Во вкладке Области создайте область OSPF, указав интерфейсы, на которых она будет доступна.

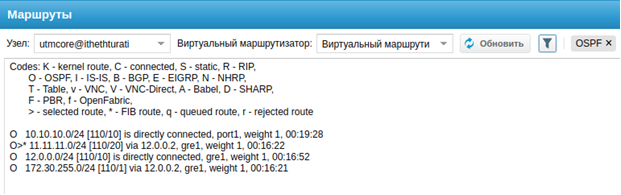

Проверка. Для проверки анонсов маршрутов перейдите во вкладку Диагностика и мониторинг в раздел Мониторинг ➜ Маршруты веб-интерфейса UserGate. Задайте фильтр, указав просмотр маршрутов OSPF.

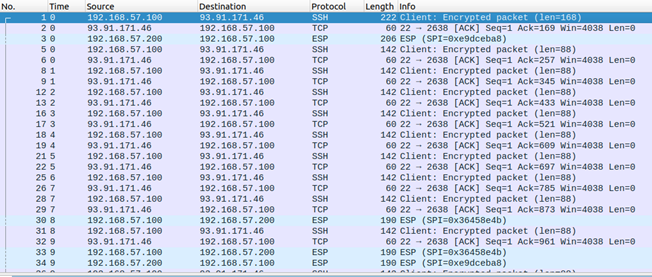

На рисунке ниже представлен анализ трафика, из которого видно, что передача происходит по зашифрованному каналу.

Эта статья была:

Полезна |

Не полезна

ID статьи: 46

Последнее обновление: 27 июн, 2023

Ревизия: 6

Просмотры: 12824

Комментарии: 0

Теги

|