|

ID статьи: 739

Последнее обновление: 30 июн, 2023

KnowledgeBase: Product: UserGate NGFW Version: 6.x, 7.x Technology: VPN

Подробнее о настройке Site-to-Site VPN и кластера отказоустойчивости читайте в Руководстве администратора.

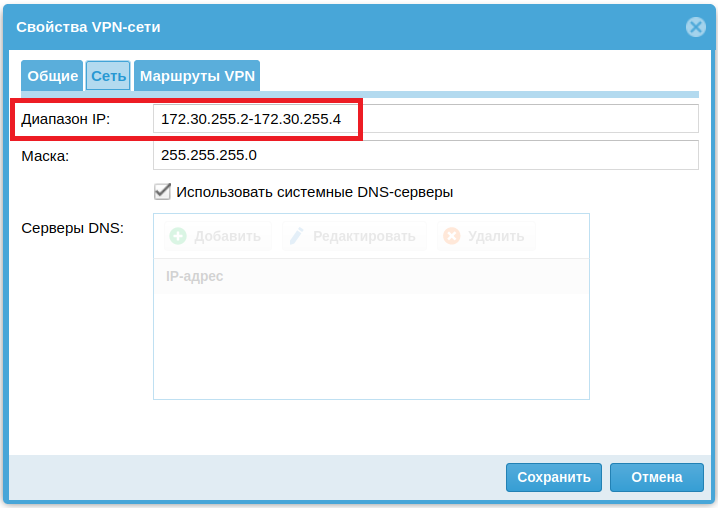

При настройке соединения Site-to-Site VPN между двумя кластерами отказоустойчивости каждый узел кластера, выступающий в роли VPN-клиента, создает своё соединение с активным узлом кластера VPN-сервера. Необходимо привязать ответный трафик со стороны серверов к узлу, через который подключился клиент.

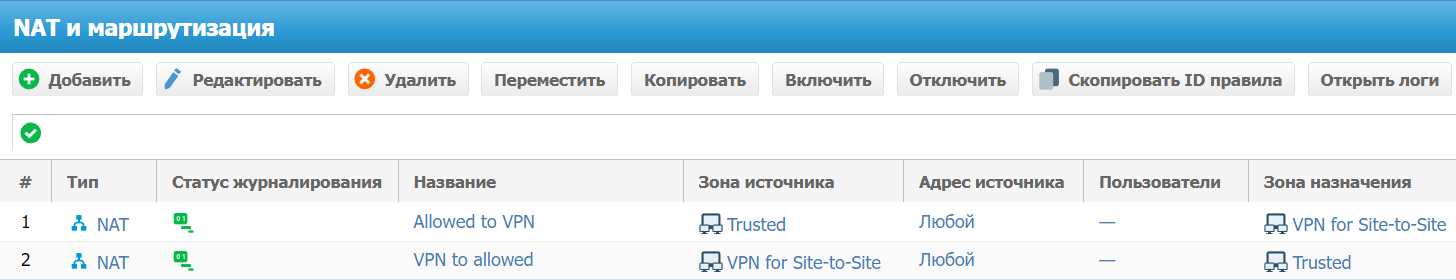

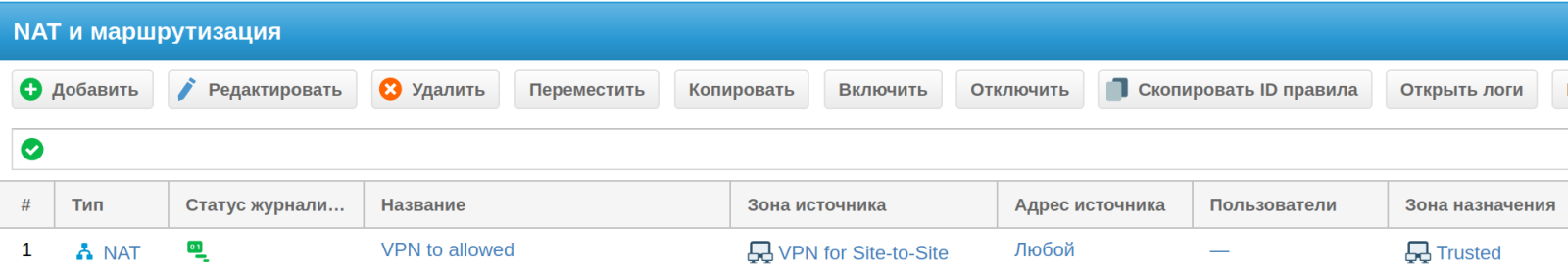

Настройка правил NAT необходима для того, чтобы сервер для отправки ответов клиенту использовал тот же узел, на котором были получены запросы от клиента. Поле SNAT в правилах должно оставаться пустым.

Примечание Для соединений со стороны кластера VPN-клиента правила NAT избавляют от необходимости создания статических маршрутов. Если требуется устанавливать соединения со стороны VPN-сервера, то для передачи маршрутов от VPN-клиента к VPN-серверу нужно использовать протокол OSPF между интерфейсами tunnel всех узлов обоих кластеров. При работе с кластером отказоустойчивости Актив-Пассив OSPF удваивает стоимости и метрики на пассивном узле. Подробнее о настройке протокола OSPF в UserGate читайте в Руководстве администратора.

Примечание Режимы работы кластера отказоустойчивости (Актив-Актив или Актив-Пассив) относятся только к работе протокола VRRP. VPN-соединение каждый узел кластера, выступающий в роли VPN-клиента, устанавливает независимо.

Эта статья была:

Полезна |

Не полезна

ID статьи: 739

Последнее обновление: 30 июн, 2023

Ревизия: 5

Просмотры: 12451

Комментарии: 0

Теги

|

.png)