|

ID статьи: 1339

Последнее обновление: 01 июл, 2025

Product: NGFW Version: 7.x Technology: VPN

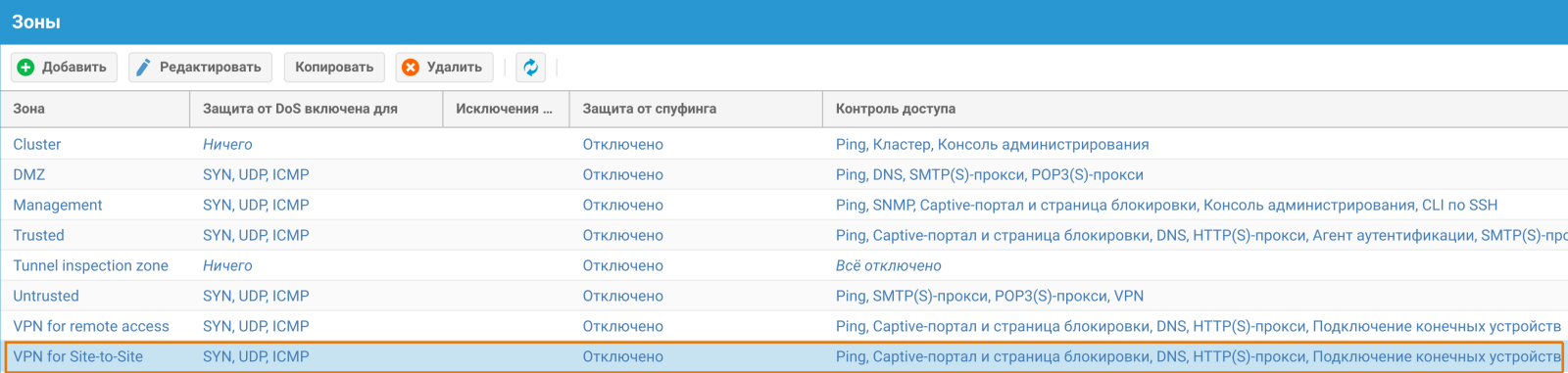

В качестве примера для создания Site-to-Site VPN-туннеля будет рассмотрена следующая схема: Настройка VPN-сервераДля настройки узла NGFW 1 в качестве VPN-сервера необходимо выполнить следующие шаги: Шаг 1. Разрешить сервис VPN в контроле доступа зоны, c которой будут подключаться VPN-клиенты. В разделе Сеть ➜ Зоны отредактируем параметры контроля доступа для зоны Untrusted. Необходимо разрешить сервис VPN в этой зоне. Подробнее о создании и настройках зон смотрите в статье Настройка зон. Шаг 2. Создать зону для VPN подключений. В данном примере воспользуемся уже созданной на узле зоной VPN for Site-to-Site. Подробнее о создании и настройках зон смотрите в статье Настройка зон.

Шаг 3. Настроить параметры аутентификации. 1. Создадим локальную учетную запись, которая будет использоваться для аутентификации узла, выступающего в роли VPN-клиента при установлении L2TP туннеля. В веб-консоли NGFW 1 в разделе Пользователи и устройства ➜ Пользователи создадим локальную учетную запись vpn client 1 (логин: vpnclnt1) для удаленного узла VPN-клиента NGFW 2. Для удобства использования все созданные подобные учетные записи могут быть помещены в имеющуюся группу VPN servers, которой будет дан доступ для подключения по VPN. Подробнее о создании учетных записей пользователей и групп смотрите в статье Пользователи и группы. 2. Создадим профиль аутентификации для VPN пользователей. Для примера в разделе Пользователи и устройства ➜ Профили аутентификации создадим профиль local, во вкладке метода аутентификации выберем Локальный пользователь. Подробно о профилях аутентификации смотрите в разделе данного руководства Профили аутентификации. Шаг 4. Создать профиль безопасности VPN. Для примера на узле создан профиль безопасности Site-to-Site VPN profile, задающий необходимые настройки. Рассмотрим ключевые настройки этого профиля для примера создания защищенного VPN-соединения в этой статье: 1. Версия протокола IKE (Internet Key Exchange). В рассматриваемом примере для создания защищенного канала будет использоваться протокол IKEv1. 2. Режим работы IKE. В рассматриваемом примере используется Основной режим работы IKEv1. 3. Тип идентификации (параметр IKE local ID). В рассматриваемом примере VPN-соединение устанавливается между узлами UserGate, указывать тип идентификации не требуется. 4. Зададим значение общего ключа (Pre-shared key) для аутентификации удаленного узла. Ключ должен совпадать на VPN-сервере и VPN-клиенте для успешного подключения. Далее необходимо задать параметры первой и второй фаз согласования защищенного соединения. Для рассматриваемого примера оставим эти параметры, как они созданы в профиле Site-to-Site VPN profile по умолчанию: Для примера на узле создан VPN-интерфейс tunnel2, который может быть использован для настройки Site-to-Site VPN. Рассмотрим ключевые настройки этого интерфейса для рассматриваемого примера. 1. Поставить флажок включения интерфейса. 2. Название — название интерфейса уже задано (tunnel2). 3. Зона, к которой будет относится данный интерфейс. Все клиенты, подключившиеся по VPN к NGFW 1, будут также помещены в эту зону. В этом примере указывается зона VPN for Site-to-Site. 4. Режим — тип присвоения IP-адреса. При использовании интерфейса для приема VPN-подключений необходимо использовать статический IP-адрес. 5. MTU — размер MTU в рассматриваемом примере оставим по умолчанию. 6. Добавим статический IP-адрес туннельного интерфейса tunnel2 172.30.255.1 c маской 255.255.255.0. Для примера на узле создана сеть Site-to-Site VPN network с настройками по умолчанию. Рассмотрим ключевые настройки этой сети для примера создания защищенного VPN-соединения в этой статье: 1. Диапазон IP-адресов, которые будут использованы клиентами. Необходимо исключить из диапазона адрес, который назначен VPN-интерфейсу NGFW 1 (172.30.255.1), используемому совместно с данной сетью. Соединение будет устанавливаться с одним NGFW, выполняющим роль VPN-клиента, в таком случае диапазон IP-адресов в данном поле будет следующим: 172.30.255.2-172.30.255.2. 2. Маска сети VPN. 3. Оставим флажок Использовать системные DNS, в этом случае клиенту будут назначены DNS-серверы, которые использует NGFW. 4. Маршруты VPN — в данном примере добавлен список Local network, включающий в себя подсеть 192.168.1.0/24. Чтобы VPN-сервер узнал о подсетях клиента, необходимо в свойствах виртуального маршрутизатора (Сеть ➜ Виртуальные маршрутизаторы ) сервера прописать статический маршрут, указав в качестве адреса назначения адрес VPN-туннеля, используемый на VPN-клиенте: В разделе Журналы и отчеты ➜ Мониторинг ➜ Маршруты можно увидеть, что добавился маршрут в сеть 100.100.0.0/24 через туннельный интерфейс tunnel2: Шаг 7. Создать серверное правило VPN. Для примера на узле создано серверное правило Site-to-Site VPN rule, в котором используются необходимые настройки для Site-to-Site VPN, а доступ к VPN разрешен членам локальной группы VPN servers. Рассмотрим ключевые настройки этого правила для рассматриваемого примера создания защищенного VPN-соединения: 1. Включено — включить правило VPN. 2. Профиль безопасности VPN — серверный профиль безопасности VPN, созданный ранее на Шаге 4 (Site-to-Site VPN profile). 3. Сеть VPN — сеть VPN, созданная ранее на Шаге 6 (Site-toSite VPN network). 4. Профиль аутентификации — профиль аутентификации для пользователей VPN, созданный ранее (см. Шаг 3). 5. Интерфейс — созданный ранее на Шаге 5 интерфейс VPN (tunnel2). 6. Источник — зоны и адреса, с которых разрешено принимать подключения к VPN. В данном примере укажем зону Untrusted. 7. Пользователи — в данном примере группа VPN servers включает в себя созданную на Шаге 3 учетную запись vpn client 1. 8. Назначение — в данном случае в список Ext. address входит внешний IP-адрес VPN-сервера NGFW 1 — 203.0.113.1. Шаг 8. Контроль доступа к ресурсам. При необходимости предоставления доступа пользователям VPN в определенные сегменты сети, или, например, для предоставления доступа в интернет в разделе Политики сети ➜ Межсетевой экран необходимо создать правило межсетевого экрана, разрешающее трафик из созданной на Шаге 3 зоны в требуемые зоны. Подробнее о создании и настройке правил межсетевого экрана смотрите в статье Межсетевой экран. Для примера на узле создано правило межсетевого экрана VPN for Site-to-Site to Trusted and Untrusted, разрешающее весь трафик из зоны VPN for Site-to-Site в зоны Trusted и Untrusted. Правило выключено по умолчанию, необходимо его включить. Чтобы трафик передавался клиенту из разрешенных зон через VPN-туннель, необходимо создать разрешающее правило межсетевого экрана, указав нужную зону источника и зону назначения, например, VPN for Site-to-Site.

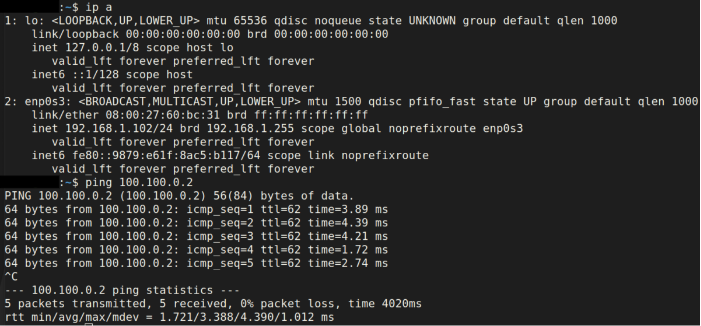

Настройка VPN-клиентаДля настройки узла NGFW 2 в качестве VPN-клиента необходимо выполнить следующие шаги: Шаг 1. Создать зону для VPN подключений. В данном примере воспользуемся уже созданной на узле зоной VPN for Site-to-Site. Подробнее о создании и настройках зон смотрите в статье Настройка зон. Для примера на узле создан VPN-интерфейс tunnel3, который может быть использован для клиентского подключения Site-to-Site VPN. Рассмотрим ключевые настройки этого интерфейса для рассматриваемого примера создания защищенного VPN-соединения: 1. Поставить флажок включения интерфейса. 2. Название — название интерфейса уже задано (tunnel3). 3. Зона, к которой будет относится данный интерфейс. В этом примере указывается зона VPN for Site-to-Site, созданная на Шаге 1. 4. Режим. Для использования интерфейса в качестве клиентского VPN, необходимо использовать режим получения адреса — Динамический. При установлении соединения интерфейсу будет присвоен IP-адрес из диапазона сети VPN, созданной на Шаге 6 настроек VPN-сервера. 5. MTU — размер MTU в рассматриваемом примере оставим по умолчанию. Шаг 3. Контроль доступа к ресурсам. Для примера на узле создано правило межсетевого экрана VPN for Site-to-Site to Trusted and Untrusted, разрешающее весь трафик между зонами VPN for Site-to-Site, Trusted и Untrusted. Чтобы трафик передавался на сервер из нужной зоны сервера-клиента через VPN-туннель, создадим разрешающее правило межсетевого экрана, указав нужную зону источника (Trusted и Untrusted) и зону назначения VPN for Site-to-Site. Шаг 4. Создать профиль безопасности VPN. Для примера на узле создан профиль безопасности Client VPN profile, задающий необходимые настройки. Рассмотрим ключевые настройки этого профиля для рассматриваемого примера создания защищенного VPN-соединения: 1. Протокол. В рассматриваемом примере для создания защищенного канала будет использоваться IPsec L2TP. 2. Режим работы IKE. В рассматриваемом примере используется Основной режим работы IKEv1. 3. Тип идентификации (параметр IKE local ID). В рассматриваемом примере VPN-соединение устанавливается между узлами UserGate, указывать тип идентификации не требуется. 4. Зададим значение общего ключа (Pre-shared key) для аутентификации удаленного узла. Ключ должен совпадать с ключом, заданным на VPN-сервере на Шаге 4. 5. Аутентификация — логин и пароль учетной записи, созданной на Шаге 3 при настройке VPN-сервера для аутентификации узла, выступающего в роли VPN-клиента при установлении L2TP туннеля (vpnclnt1). Далее необходимо задать параметры первой и второй фаз согласования защищенного соединения. Для рассматриваемого примера оставим эти параметры, как они созданы в профиле Client VPN profile по умолчанию: Шаг 5. Создать клиентское правило VPN. Для примера на узле создано клиентское правило Site-to-Site VPN rule, в котором используются необходимые настройки для Site-to-Site VPN. Рассмотрим ключевые настройки этого правила для рассматриваемого примера создания защищенного VPN-соединения: 1. Включено — включить правило. 2. Профиль безопасности VPN — созданный на Шаге 4 клиентский профиль безопасности VPN. 3. Интерфейс — созданный на Шаге 2 VPN-интерфейс. 4. Адрес сервера. В рассматриваемом примере это доменный адрес NGFW 1, выполняющего роль VPN-сервера (ug.testd.local). После завершения настройки VPN-сервера и VPN-клиента клиент инициирует соединение в сторону сервера, и в случае корректности настроек, поднимается VPN-туннель. Для отключения туннеля выключите клиентское (на клиенте) или серверное (на сервере) правило VPN. Проверка VPN-соединенияПосле установлении VPN-туннеля в веб-консоли администратора на узле NGFW 2 в строке клиентского правила появится индикация успешного установления VPN-туннеля: На узлах NGFW 1 и NGFW 2 в разделе Диагностика и мониторинг ➜ Мониторинг ➜ VPN появится информация о новом туннеле. На NGFW 1: На NGFW 2: В разделе Диагностика и мониторинг ➜ Мониторинг ➜ Маршруты на узле NGFW 2 добавится маршрут в сеть удаленного офиса 192.168.1.0/24 через туннельный интерфейс tunnel3: IP-адреса противоположной стороны туннеля доступны с каждого узла. Со стороны NGFW 1: Со стороны NGFW 2: Хосты в сетях обоих офисов доступны друг для друга:

Эта статья была:

Полезна |

Не полезна

ID статьи: 1339

Последнее обновление: 01 июл, 2025

Ревизия: 29

Просмотры: 18481

Комментарии: 0

Также опубликовано в

|

.svg)

.png)