|

Настройка VPN

VPN (Virtual Private Network — виртуальная частная сеть) — обобщенное название технологий, позволяющих создавать логические сети (туннели) поверх открытых публичных сетей для обеспечения безопасности коммуникаций. Для создания VPN необходимо как минимум два сетевых устройства, которые могут идентифицировать друг друга и зашифровать поток данных между собой. Типы VPN-подключенийUserGate NGFW позволяет создавать VPN-подключения следующих типов:

Варианты организации защищенных VPN-туннелейДля создания защищенных VPN-туннелей могут использоваться протоколы L2TP/IPsec(IKEv1), IPsec(IKEv2), IPSec(IKEv1), GRE/IPsec. L2TP/IPsec VPNПри создании VPN с помощью L2TP/IPsec, протокол L2TP (RFC 3931) создает туннель, в котором пакеты сетевого уровня передаются в кадрах PPP. Поскольку L2TP сам по себе не обеспечивает строгую аутентификацию, конфиденциальность и целостность передаваемых данных, для этих целей используется группа протоколов IPsec (RFC 6071). L2TP-туннель создается внутри защищенного IPsec-канала и для его установления необходимо сначала создать защищенное IPsec-соединение между узлами. IPsec в данном случае работает в транспортном режиме и использует протокол ESP (Encapsulating Security Payload) для шифрования L2TP-пакетов. VPN имеет два уровня инкапсуляции — внутреннюю инкапсуляцию L2TP и внешнюю инкапсуляцию IPsec. Внутренний уровень имеет заголовки L2TP и UDP дополнительно к кадру PPP. Внешний уровень добавляет заголовок и трэйлер IPsec ESP. Трейлер проверки подлинности IPsec Auth обеспечивает проверку целостности сообщений и аутентификацию. Процесс создания VPN состоит из следующих основных этапов: 1. Установление защищенного канала передачи данных. 2. Установление VPN-туннеля.

Установление защищенного канала передачи данныхДля установления защищенного канала передачи данных используется группа протоколов IPsec. В основе IPsec лежат три протокола:

Authentication Header (AH) обеспечивает целостность передаваемых данных, аутентификацию источника информации и защиту от повторной передачи данных. AH не обеспечивает конфиденциальность передаваемых данных, поскольку не осуществляет шифрование. Номер IP-протокола для AH — 51. Encapsulating security payload (ESP) обеспечивает конфиденциальность передаваемых данных с помощью шифрования, также поддерживается целостность передаваемых данных и аутентификация источника информации. Номер IP-протокола для ESP — 50. Internet Key Exchange (IKE) — это протокол обмена служебной информацией для согласования и установления ассоциации безопасности (Security Association — SA). Ассоциация безопасности содержит набор параметров защищенного соединения, которые могут использоваться обеим сторонами соединения для взаимной аутентификации и шифрования передаваемых данных. IKE работает по UDP-порту 500. IPsec может работать в двух режимах:

В туннельном режиме протоколом IPsec шифруется весь исходный IP-пакет вместе со своим заголовком. Далее он инкапсулируется внутри дополнительного пакета, который имеет собственный заголовок. Туннельный режим применяется, когда две частные сети передают данные через публичную незащищенную сеть. В транспортном режиме шифруется только полезная нагрузка IP-пакета, при этом исходный заголовок остается, в него добавляется дополнительная информация. Транспортный режим используется, когда между двумя узлами уже существует IP-связь, но она не обеспечивает защиту передаваемых данных. В сценарии установления VPN с помощью протоколов L2TP/IPsec туннель между узлами создается протоколом L2TP, при этом IPsec должен обеспечивать безопасность канала. В этом случае IPsec работает в транспортном режиме, а согласование ассоциаций безопасности и установление защищенного канала осуществляется с помощью протокола IKE версии IKEv1 в двух фазах. В фазе 1 происходит аутентификация соседних узлов, согласование ассоциации безопасности IKE SA и установление служебного защищенного канала между узлами для обеспечения обмена данными IKE. Согласуемыми параметрами IKE SA являются:

Для аутентификации узлов канала используется метод общих ключей — pre-shared keys. Согласование фазы 1 IKEv1 может происходить в двух режимах:

В основном режиме происходит обмен шестью сообщениями. Во время первого обмена (сообщения 1 и 2) происходит согласование алгоритмов шифрования и аутентификации для IKE SA. Второй обмен (сообщения 3 и 4) предназначен для обмена ключами Диффи-Хеллмана (DH). После второго обмена служба IKE на каждом из устройств создаёт основной ключ, который будет использоваться для защиты проверки подлинности. Третий обмен (сообщения 5 и 6) предусматривает аутентификацию инициатора соединения и получателя (проверка подлинности); информация защищена алгоритмом шифрования, установленным ранее. В агрессивном режиме происходит два обмена сообщениями (всего три сообщения). В первом сообщении инициатор передаёт информацию, соответствующую сообщениям 1 и 3 основного режима, т.е. информацию об алгоритмах шифрования и аутентификации, и ключ DH. Второе сообщение предназначено для передачи получателем информации, соответствующей сообщениям 2 и 4 основного режима, а также аутентификации получателя. Третье сообщение аутентифицирует инициатора и подтверждает обмен. Меньшее количество передаваемых сообщений в агрессивном режиме позволяет достичь более быстрого установления соединения, однако обмен идентификаторами узлов канала осуществляется открытым текстом. Основной режим считается более безопасным, поскольку данные идентификации в основном режиме зашифрованы. Результатом фазы 1 является согласование двунаправленной ассоциации безопасности IKE SA и установление защищенного служебного канала. Данный канал будет использоваться в фазе 2 для согласования параметров IPsec SA основного канала передачи данных. В фазе 2 по защищенному служебному каналу, установленному в фазе 1, происходит согласование IPsec SA для защиты данных, проходящих через канал IPsec. IKEv1 в фазе 2 имеет один режим, называемый быстрым режимом (Quick mode). Согласуемыми параметрами IPsec SA являются:

По результатам согласования IPsec SA создается защищенный канал для передачи данных, работающий в транспортном режиме IPsec с инкапсуляцией ESP, имеющий два однонаправленных SA в обе стороны канала. После его установления служебный канал, созданный в фазе 1, не пропадает – он используется для обновления SA основного. IPsec SA завершает работу при выключении VPN с одной из сторон соединения или по истечении времени жизни. Тайм-аут по времени жизни возникает при истечении времени жизни ключа или при достижении установленного порога байт данных, прошедших через канал. Когда SA завершает работу, ключи удаляются. Если для передачи данных требуются дополнительные IPsec SA, выполняется новая фаза согласования IKE. Установление VPN-туннеляНа этом этапе происходит согласование и установление туннеля L2TP между конечными точками SA. Фактическое согласование параметров происходит по защищенному каналу IPsec SA. Протокол L2TP использует UDP-порт 1701. Когда процесс установления VPN туннеля завершен, пакеты L2TP между конечными точками инкапсулируются с помощью IPsec. Поскольку сам пакет L2TP скрыт внутри пакета IPsec, исходный IP-адрес источника и назначения зашифрован внутри пакета. Кроме того, нет необходимости открывать UDP-порт 1701 на FW между конечными точками, поскольку внутренние пакеты не обрабатываются до тех пор, пока данные IPsec не будут расшифрованы, что происходит только на конечных точках туннеля. IPsec(IKEv2) VPNПри создании VPN с помощью IPsec(IKEv2) защищенный VPN-туннель создается только протоколами группы IPsec с протоколом IKE версии IKEv2 (RFC 7296, RFC 7427). В этом сценарии IPsec работает в туннельном режиме, исходные IP-пакеты целиком инкапсулируются и шифруются внутри нового пакета, который имеет свой собственный заголовок и трэйлеры. Подобно IKEv1, IKEv2 также имеет двухэтапный процесс установления защищенного соединения, но при этом происходит меньше обменов сообщениями. Первый этап известен, как IKE_SA_INIT. В двух сообщениях обмена IKE_SA_INIT между соседними узлами происходит согласование параметров ассоциации безопасности IKE SA и установление защищенного служебного канала. Согласуемые параметры IKE SA:

Каждый узел генерирует seed-key (SKEYSEED) — ключ, который используется для последующей генерации ключей, используемых в IKE SA. Все будущие ключи IKE создаются с помощью SKEYSEED. Второй этап называется IKE_AUTH. На этом этапе происходит проверка подлинности соседних узлов. Два сообщения обмена IKE_AUTH аутентифицируются и шифруются в рамках ассоциации безопасности IKE SA, созданной в обмене сообщениями этапа IKE_SA_INIT. В конце второго этапа согласования через IKE SA создается дочерняя ассоциация безопасности (CHILD SA) для защищенной передачи данных. CHILD SA — это термин IKEv2, подобный IPsec SA для IKEv1. IKEv2 работает через UDP-порты 500 и 4500 (IPsec NAT Traversal). Дополнительные CHILD SA могут создаваться для организации нового туннеля. Этот обмен называется CREATE_CHILD_SA, в нем могут быть согласованы новые значения групп Diffie-Hellman, новые комбинации алгоритмов шифрования и хэширования. Аутентификация узлов IPsec туннеля может происходить посредством сертификатов, использующих инфраструктуры открытых ключей (PKI) или с помощью протокола EAP (Extensible Authentication Protocol). IPsec(IKEv1) VPNПри создании VPN с помощью IPsec(IKEv1) защищенный VPN-туннель создается протоколами группы IPsec с протоколом IKE версии IKEv1. UserGate NGFW в таком сценарии работает в качестве VPN-клиента. GRE/IPsec VPNGRE (RFC 2784) — это протокол туннелирования, позволяющий инкапсулировать пакеты протоколов различного типа внутри IP-туннелей, благодаря чему создается виртуальный канал «точка-точка» поверх IP-сети. GRE предназначен для управления процессом передачи многопротокольного и группового IP-трафика между двумя и более площадками, между которыми связь может обеспечиваться только по IP. При этом GRE не обеспечивает конфиденциальность и целостность передаваемых данных. Для этих целей совместно с GRE используются протоколы группы IPsec. При совместном использовании GRE и IPsec могут быть созданы 2 типа соединений: IPsec over GRE и GRE over IPsec. При использовании соединения IPsec over GRE происходит передача шифрованного трафика по незащищённому GRE-туннелю, т.е. сначала происходит инкапсуляция IPsec, а затем инкапсуляция GRE. Недостаток IPsec over GRE заключается в том, что не поддерживается передача многоадресных и широковещательных пакетов. Соединение GRE over IPsec позволяет использовать преимущества GRE (поддержка многоадресной и широковещательной рассылки) и IPsec (передача трафика в зашифрованном виде). При использовании соединения GRE over IPsec происходит инкапсуляция пакетов в GRE, а затем их передача по зашифрованному каналу связи (инкапсуляция IPsec). Для настройки GRE over IPsec необходимо выполнить следующие шаги:

VPN-подключение, позволяющее соединить локальные сети удаленных офисов, называется Site-to-Site VPN. В этом подключении один межсетевой экран выступает в роли VPN-сервера, а другой — в роли VPN-клиента. Клиент инициирует соединение с сервером. Site-to-Site VPN может быть создан между двумя межсетевыми экранами UserGate, либо между межсетевым экраном UserGate и устройством другого производителя. При создании Site-to-Site VPN-туннелей используются протоколы L2TP/IPsec(IKEv1), IPsec(IKEv2), IPsec(IKEv1). Необходимо произвести настройки соответствующих параметров на обoих граничных узлах защищенного соединения — на VPN-сервере, и на VPN-клиенте. Алгоритм настройки VPN-сервераНастройка VPN-сервера на NGFW состоит из следующих основных этапов: Контроль доступа зоныНеобходимо разрешить сервис VPN в контроле доступа зоны, c которой будут подключаться VPN-клиенты. Это можно сделать в веб-консоли администратора, перейдя в раздел Сеть ➜ Зоны. Далее в настройках контроля доступа для той зоны, c которой будут подключаться VPN-клиенты, нужно разрешить сервис VPN. Как правило, это зона Untrusted. Подробнее о создании и настройках зон смотрите в статье Настройка зон. Создание зоны для VPN-подключенийНеобходимо создать зону, в которую будут помещены подключаемые по VPN узлы. В веб-консоли администратора зона создается в разделе Сеть ➜ Зоны. Эту зону в дальнейшем можно будет использовать в политиках безопасности. Подробнее о создании и настройках зон смотрите в статье Настройка зон. Настройка параметров аутентификацииПри организации VPN-туннеля с протоколом L2TP необходимо на VPN-сервере создать локальную учетную запись, которая будет использоваться для аутентификации узла, выполняющего роль VPN-клиента. Локальная учетная запись создается в разделе Пользователи и устройства ➜ Пользователи. Для удобства использования все созданные подобные пользователи могут быть помещены в имеющуюся группу VPN servers, которой будет дан доступ для подключения по VPN. Подробнее о создании учетных записей пользователей и групп читайте в разделе руководства Пользователи и группы. При создании защищенного соединения IPsec возможны следующие методы аутентификация удаленного узла:

При необходимости аутентификации пользователей VPN нужно создать соответствующий профиль аутентификации. Профили аутентификации создаются в разделе Пользователи и устройства ➜ Профили аутентификации. Допускается использовать тот же профиль, что используется для аутентификации пользователей с целью получения доступа к сети интернет. Следует учесть, что для аутентификации VPN нельзя использовать методы прозрачной аутентификации, такие как Kerberos, NTLM, SAML IDP. Подробнее о профилях аутентификации читайте в разделе руководства Профили аутентификации. Создание профиля безопасности VPNВ настройках профиля безопасности VPN определяются типы и параметры алгоритмов шифрования и аутентификации. Допускается иметь несколько профилей безопасности и использовать их для построения соединений с разными типами клиентов. В веб-консоли администратора в разделе VPN профили безопасности для узлов, выступающих в роли VPN-сервера и VPN-клиента, настраиваются раздельно: Для создания профиля безопасности VPN-сервера необходимо перейти в раздел VPN ➜ Серверные профили безопасности, нажать кнопку Добавить и заполнить необходимые поля в свойствах профиля безопасности: Вкладка Общие предназначена для выбора версии протокола VPN и задания параметров аутентификации узлов при установлении защищенного соединения. 1. Протокол. Возможны следующие варианты выбора поля:

2. Режим работы IKE (доступно только для IKEv1). Возможны следующие варианты выбора поля:

3. Тип идентификации (параметр IKE local ID). Необходим для идентификации соседнего узла при установлении VPN-соединения с оборудованием некоторых производителей. Возможные значения выбора поля:

4. Тип аутентификация удаленного узла при установлении защищенного соединения.

5. Подсети для VPN. Задается при выборе протокола организации VPN-туннеля IPsec only/IKEV1:

Далее необходимо задать криптографические параметры первой и второй фаз согласования защищенного соединения. Во время первой фазы происходит согласование и установление IKE SA. Необходимо указать следующие параметры: 6. Время жизни ключа — по истечению данного времени происходят повторные аутентификация и согласование настроек первой фазы. 7. Режим работы механизма Dead peer detection (DPD) — для проверки работоспособности канала и его своевременного отключения/переподключения при обрыве связи. DPD периодически отправляет сообщения R-U-THERE для проверки доступности IPsec-соседа. Возможны 3 режима работы механизма:

8. Diffie-Hellman группы — выбор групп Диффи-Хеллмана, которые будет использоваться для обмена ключами. 9. Безопасность — выбор алгоритмов аутентификации и шифрования. Алгоритмы используются в порядке, в котором они отображены. Для изменения порядка переместите необходимую пару вверх/вниз или используйте кнопки Выше/Ниже. Во второй фазе осуществляется выбор способа защиты передаваемых данных в IPsec подключении. Необходимо указать следующие параметры: 10. Время жизни ключа — по истечению данного времени узлы должны сменить ключ шифрования. Время жизни, заданное во второй фазе, меньше, чем у первой фазы, т.к. ключ необходимо менять чаще. 11. Максимальный размер данных, шифруемых одним ключом — время жизни ключа может быть задано в байтах. Если заданы оба значения (Время жизни ключа и Максимальный размер данных, шифруемых одним ключом), то счётчик, первый достигнувший лимита, запустит пересоздание ключей сессии. 12. NAT keepalive — применяется в сценариях, когда IPsec трафик проходит через узел с NAT. Записи в таблице трансляций NAT активны в течение ограниченного времени. Если за этот промежуток времени не было трафика по VPN туннелю, записи в таблице трансляций на узле с NAT будут удалены и трафик по VPN туннелю в дальнейшем не сможет проходить. С помощью функции NAT keepalive VPN-сервер, находящийся за шлюзом NAT, периодически отправляет пакеты keepalive в сторону peer-узла для поддержания сессии NAT активной. 13. Безопасность — алгоритмы аутентификации и шифрования используются в порядке, в котором они отображены. Для изменения порядка переместите необходимую пару вверх/вниз или используйте кнопки Выше/Ниже. Создание VPN-интерфейсаVPN-интерфейс — это виртуальный сетевой адаптер, который будет использоваться для подключения клиентов VPN. Данный тип интерфейса является кластерным, это означает, что он будет автоматически создаваться на всех узлах UserGate, входящих в кластер конфигурации. При наличии кластера отказоустойчивости клиенты VPN будут автоматически переключаться на запасной сервер в случае обнаружения проблем с активным сервером без разрыва существующих VPN-соединений. VPN-интерфейс в веб-консоли администратора создается в разделе Сеть ➜ Интерфейсы. Необходимо нажать кнопку Добавить и выбрать Добавить VPN, далее в настройках VPN-адаптера задать необходимые параметры: 1. Включено — включение/отключение интерфейса. 2. Название — название интерфейса, должно быть в виде tunnelN, где N — это порядковый номер VPN-интерфейса. 3. Зона, к которой будет относится данный интерфейс. Все клиенты, подключившиеся по VPN к NGFW, будут также помещены в эту зону. В этом поле указывается зона, созданная ранее на этапе создания зоны для VPN подключений. 4. Профиль netflow, используемый для данного интерфейса. Подробнее о профилях netflow читайте в статье Профили netflow. Опциональный параметр. 5. Алиас/Псевдоним интерфейса. Опциональный параметр. 6. Режим — тип присвоения IP-адреса. Возможные опции выбора — без адреса, статический IP-адрес или динамический IP-адрес, полученный по DHCP. Если интерфейс предполагается использовать для приема VPN-подключений (Site-2-Site VPN или Remote access VPN), то необходимо использовать статический IP-адрес. 7. MTU — размер MTU для выбранного интерфейса. Если пакеты, передаваемые через VPN-туннель, превышают максимальный размер MTU на любом из промежуточных устройств, они могут быть разделены на фрагменты. Это может привести к увеличению задержки и потере производительности. Путем установки оптимального значения MTU на туннельном интерфейсе можно избежать фрагментации и снизить задержку. 8. Поле добавления IP-адреса VPN-интерфейса в случае, если выбран статический режим присвоения адреса. Создание сети VPNСеть VPN определяет сетевые настройки, которые будут использованы при подключении клиента к серверу. Это в первую очередь назначение IP-адресов клиентам внутри туннеля, настройки DNS и маршруты, которые будут переданы клиентам для применения, если клиенты поддерживают применение назначенных ему маршрутов. Допускается иметь несколько туннелей с разными настройками для разных клиентов. Сеть VPN в веб-консоли администратора создается в разделе VPN ➜ Сети VPN, Необходимо нажать кнопку Добавить и заполнить необходимые поля в свойствах VPN-сети: 1. Название сети VPN. 2. Описание сети VP. Опциональный параметр. 3. Диапазон IP-адресов, которые будут использованы клиентами. Необходимо исключить из диапазона адрес, который назначен VPN-интерфейсу NGFW, используемому совместно с данной сетью. Не указывайте здесь адреса сети и широковещательный адрес. 4. Маска сети VPN. 5. Указать DNS-серверы, которые будут переданы клиенту, или поставить флажок Использовать системные DNS, в этом случае клиенту будут назначены DNS-серверы, которые использует NGFW. Важно! Можно указать не более двух DNS-серверов.

6. Маршруты VPN — маршруты, передаваемые VPN-клиенту в виде бесклассовой адресации (CIDR) или заранее созданного списка IP-адресов. Вкладка Маршруты для UserGate client не используется в сценарии настройки VPN для защищенного соединения офисов (Site-to-Site VPN). Она предназначена для настройки функции раздельного туннелирования для UserGate Client в сценарии удаленного доступа в сеть. Создание серверного правила VPNСерверные правила VPN в веб-консоли администратора создаются в разделе VPN ➜ Серверные правила. Далее необходимо нажать кнопку Добавить и заполнить необходимые поля в свойствах правила: 1. Включено — включение/отключение правила VPN. 2. Название серверного правила VPN. 3. Описание серверного правила VPN. Опциональный параметр. 4. Профиль безопасности VPN — профиль безопасности, созданный ранее. 5. Сеть VPN — сеть, созданная ранее на этапе создания сети VPN. При настройке серверного правила для IPsec-туннеля, когда UserGate является VPN-сервером (указан протокол VPN IPsec only/IKEV1 в свойствах серверного профиля безопасности) необходимо в данном поле выбрать опцию Не использовать. 6. Профиль аутентификации — профиль аутентификации для пользователей VPN. Допускается использовать тот же профиль, что используется для аутентификации пользователей с целью получения доступа к сети интернет. Следует учесть, что для аутентификации VPN нельзя использовать методы прозрачной аутентификации, такие как Kerberos, NTLM, SAML IDP. При необходимости в разделе Пользователи и устройства ➜ Профили аутентификации можно создать профиль аутентификации для пользователей VPN. Подробно о профилях аутентификации смотрите в разделе Профили аутентификации. При настройке серверного правила для IPsec-туннеля, когда UserGate является VPN-сервером (указан протокол VPN IPsec only/IKEV1 в свойствах серверного профиля безопасности) необходимо в данном поле выбрать опцию Не использовать. 7. Интерфейс — созданный ранее VPN-интерфейс. 8. Источник — зоны и адреса, с которых разрешено принимать подключения к VPN. Как правило, клиенты находятся в сети интернет, следовательно, следует указать зону Untrusted. Важно! Обработка трафика происходит по следующей логике:

9. Пользователи — группа учетных записей серверов или отдельные учетные записи серверов, которым разрешено подключаться по VPN. 10 Назначение — один или несколько адресов интерфейса, на который будет происходить подключение клиентов. Интерфейс должен принадлежать зоне, указанной на этапе контроля доступа зоны. Важно! Для применения различных серверных правил к разным клиентам необходимо использовать параметры Зона источника и Адрес источника. Параметр Пользователи не является условием выбора серверного правила, проверка пользователя происходит уже после установления соединения VPN.

Примечание При изменении настроек VPN-сервера (изменение серверных правил, изменение профилей безопасности, добавление новых VPN-сетей) не происходит перезагрузка VPN-сервера, благодаря чему ранее установленные активные сессии VPN-клиентов не обрываются. Перезагрузка VPN-сервера и переподключение активных сессий VPN-клиентов может произойти в случае смены IP-адреса туннельного интерфейса VPN-сервера.

Контроль доступа к ресурсамПри необходимости предоставления доступа пользователям VPN в определенные сегменты сети, или, например, для предоставления доступа в интернет в разделе Политики сети ➜ Межсетевой экран необходимо создать правило межсетевого экрана, разрешающее трафик из зоны для VPN-подключений в требуемые зоны. Подробнее о создании и настройке правил межсетевого экрана смотрите в разделе руководства Межсетевой экран. Чтобы трафик передавался обратно клиенту из разрешенных зон через VPN-туннель, необходимо создать разрешающее правило межсетевого экрана, указав нужную зону источника и зону назначения, например, сконфигурированную ранее зону для VPN-подключений. На VPN-сервере необходимо настроить маршрутизацию для возвратного трафика. Например, для того чтобы VPN-сервер узнал о подсетях клиента, необходимо в свойствах виртуального маршрутизатора (Сеть ➜ Виртуальные маршрутизаторы ) сервера прописать статический маршрут, указав в качестве адреса назначения адрес VPN-туннеля, используемый на VPN-клиенте. Подробнее о настройках виртуального маршрутизатора читайте в разделе руководства Виртуальные маршрутизаторы. Алгоритм настройки VPN-клиентаНастройка VPN-клиента на NGFW состоит из следующих основных этапов: Создание зоны для VPN-подключенийНеобходимо создать зону, в которую будут помещены интерфейсы, используемые для подключения по VPN. В веб-консоли администратора зона создается в разделе Сеть ➜ Зоны. Подробнее о создании и настройках зон смотрите в статье Настройка зон. Создание VPN-интерфейсаVPN-интерфейс — это виртуальный сетевой адаптер, который будет использоваться для подключения по VPN. Данный тип интерфейса является кластерным, это означает, что он будет автоматически создаваться на всех узлах UserGate, входящих в кластер конфигурации. При наличии кластера отказоустойчивости клиенты VPN будут автоматически переключаться на запасной сервер в случае обнаружения проблем с активным сервером без разрыва существующих VPN-соединений. VPN-интерфейс в веб-консоли администратора создается в разделе Сеть ➜ Интерфейсы. Необходимо нажать кнопку Добавить и выбрать Добавить VPN, далее в настройках VPN-адаптера задать необходимые параметры: 1. Включено — включение/отключение интерфейса. 2. Название — название интерфейса, должно быть в виде tunnelN, где N — это порядковый номер VPN-интерфейса. Расположенное ниже поле Описание является опциональным. 3. Зона, к которой будет относится данный интерфейс. В этом поле указывается зона, созданная ранее на этапе создания зоны для VPN подключений. 4. Профиль netflow, используемый для данного интерфейса. Подробнее о профилях netflow читайте в статье Профили netflow. Опциональный параметр. 5. Алиас/Псевдоним интерфейса. Опциональный параметр. 6. Режим — тип присвоения IP-адреса. Возможные опции выбора — без адреса, статический IP-адрес или динамический IP-адрес, полученный по DHCP. Для использования интерфейса в качестве клиентского VPN, необходимо использовать режим получения адреса — Динамический. При установлении соединения интерфейсу будет присвоен IP-адрес из диапазона сети VPN, сконфигурированной в настройках VPN-сервера на этапе создания сети VPN. 7. MTU — размер MTU для выбранного интерфейса. Если пакеты, передаваемые через VPN-туннель, превышают максимальный размер MTU на любом из промежуточных устройств, они могут быть разделены на фрагменты. Это может привести к увеличению задержки и потере производительности. Путем установки оптимального значения MTU на туннельном интерфейсе можно избежать фрагментации и снизить задержку. Важно! Если при настройке туннельного интерфейса на стороне VPN-сервера и VPN-клиента был выбран уже созданный для примера один и тот же туннельный интерфейс с настройками по умолчанию, то при подключении клиента к серверу возникнет конфликт IP-адресов. Для корректной работы диапазоны адресов туннельных интерфейсов не должны пересекаться. Необходимо изменить диапазоны адресов на клиенте и сервере на уникальные.

Контроль доступа к ресурсамПри необходимости в разделе Политики сети ➜ Межсетевой экран создать разрешающее правило межсетевого экрана, разрешающее трафик между зоной для VPN-подключений и зонами назначения. Чтобы трафик передавался на сервер из нужной зоны сервера-клиента через VPN-туннель, необходимо создать разрешающее правило межсетевого экрана, указав нужную зону источника и зону назначения, например, зону VPN-подключений. Подробнее о создании и настройке правил межсетевого экрана смотрите в разделе руководства Межсетевой экран. Настройки параметров аутентификацииПри создании защищенного соединения IPsec с IKEv2 используется аутентификация посредством сертификатов, использующих инфраструктуру открытых ключей (PKI). Созданный ранее сертификат VPN-клиента необходимо импортировать в разделе UserGate ➜ Сертификаты на устройстве, исполняющем роль VPN-клиента. О примерах создания и использования сертификатов для IKEv2 VPN читайте в Приложении. Создание профиля безопасности VPNВ настройках профиля безопасности VPN определяются типы и параметры алгоритмов шифрования и аутентификации. В разделе VPN веб-консоли администратора профили безопасности для узлов, выступающих в роли VPN-сервера и VPN-клиента, настраиваются раздельно: Для создания профиля безопасности VPN-клиента необходимо перейти в раздел VPN ➜ Клиентские профили безопасности, нажать кнопку Добавить и заполнить необходимые поля в свойствах клиентского профиля безопасности: Вкладка Общие предназначена для выбора версии протокола IKE и задания параметров аутентификации узлов при установлении защищенного соединения. 1. Название клиентского профиля безопасности. 2. Описание клиентского профиля безопасности. Опциональный параметр. 3. Протокол — протокол установления VPN канала между двумя сетями. Возможны следующие варианты выбора поля:

4. Режим работы IKE. Возможны следующие варианты выбора поля:

5. Тип идентификации (параметр IKE local ID). Необходим для идентификации соседнего узла при установлении VPN-соединения с оборудованием некоторых производителей. Возможные значения выбора поля:

6. Тип аутентификация удаленного узла при установлении защищенного соединения.

7. Аутентификация — логин и пароль локальной учетной записи, созданной на VPN-сервере для аутентификации узла, выступающего в роли VPN-клиента при установлении L2TP туннеля. 8. Подсети для VPN:

Далее необходимо задать криптографические параметры первой и второй фаз согласования защищенного соединения. Во время первой фазы происходит согласование и установление IKE SA. Необходимо указать следующие параметры: 9. Время жизни ключа — по истечению данного времени происходят повторные аутентификация и согласование настроек первой фазы. 10. Режим работы механизма Dead peer detection (DPD) — для проверки работоспособности канала и его своевременного отключения/переподключения при обрыве связи. DPD периодически отправляет сообщения R-U-THERE для проверки доступности IPsec-соседа. Возможны 3 режима работы механизма:

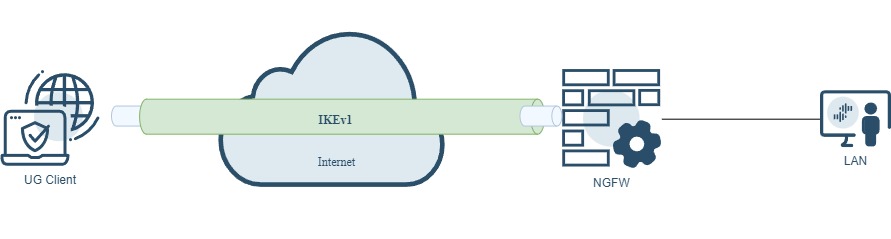

11. Diffie-Hellman группы — выбор групп Диффи-Хеллмана, которые будет использоваться для обмена ключами. 12. Безопасность — выбор алгоритмов аутентификации и шифрования. Для изменения порядка переместите необходимую пару вверх/вниз или используйте кнопки Выше/Ниже. Во второй фазе осуществляется выбор способа защиты передаваемых данных в IPsec подключении. Необходимо указать следующие параметры: 13. Время жизни ключа — по истечению данного времени узлы должны сменить ключ шифрования. Время жизни, заданное во второй фазе, меньше, чем у первой фазы, т.к. ключ необходимо менять чаще. 14. Максимальный размер данных, шифруемых одним ключом — время жизни ключа может быть задано в байтах. Если заданы оба значения (Время жизни ключа и Максимальный размер данных, шифруемых одним ключом), то счётчик, первый достигнувший лимита, запустит пересоздание ключей сессии. 15. Безопасность — выбор алгоритмов аутентификации и шифрования. Для изменения порядка переместите необходимую пару вверх/вниз или используйте кнопки Выше/Ниже. Создание клиентского правила VPNКлиентское правило VPN будет инициировать подключение к VPN-серверу. Клиентские правила VPN в веб-консоли администратора создаются в разделе VPN ➜ Клиентские правила. Далее необходимо нажать кнопку Добавить и заполнить необходимые поля в свойствах правила: 1. Включено — включение/отключение данного правила. 2. Название клиентского правила. 3. Описание клиентского правила. Опциональный параметр. 4. Профиль безопасности VPN — созданный ранее клиентский профиль безопасности VPN. 5. Интерфейс — созданный ранее VPN-интерфейс. 6. Адрес сервера — адрес VPN-сервера (IP-адрес, FQDN), куда подключается данный VPN-клиент. После завершения настройки VPN-сервера и VPN-клиента клиент инициирует соединение в сторону сервера, и в случае корректности настроек, поднимается VPN-туннель. Для отключения туннеля выключите клиентское (на клиенте) или серверное (на сервере) правило VPN. Remote Access VPN (Virtual Private Network) – виртуальная частная сеть с удаленным доступом, позволяет пользователям получать доступ к корпоративной сети своей компании. Реализует защищенное взаимодействие между сегментом корпоративной сети и одиночным пользователем, который подключается к корпоративным ресурсам через Интернет. UserGate Client – это программное обеспечение для организации безопасного удаленного доступа к корпоративной сети через VPN-канал. Он обеспечивает шифрование данных и защищает передачу информации между удаленным устройством и корпоративной инфраструктурой. Совместим с операционной системой Windows. Аутентификация пользователей возможна с помощью логин/пароль, двухфакторную аутентификацию (2FA) и сертификаты, что гарантирует, что только авторизованные лица получат доступ. Централизованное управление UserGate Client осуществляется через UGMC, что позволяет администраторам настраивать политики доступа, определять, какие ресурсы доступны пользователям и группам пользователей, и контролировать уровни доступа. Подробнее о UserGate Client можно узнать в статье Конечные устройства UserGate Client. UserGate Client IPsec L2TP

В данном случае NGFW выступает в качестве VPN сервера, а пользователь с установленным ПО UserGate Client выступают в качестве клиента VPN. При создании VPN с помощью L2TP/IPsec(IKEv1), протокол L2TP создает туннель, в котором передаются пакеты сетевого уровня в кадрах PPP. IPsec обеспечивает шифрование, аутентификацию и проверку целостности передаваемых данных.

Примечание При изменении настроек VPN-сервера (изменение серверных правил, изменение профилей безопасности, добавление новых VPN-сетей) не происходит перезагрузка VPN-сервера, благодаря чему ранее установленные активные сессии VPN-клиентов не обрываются. Перезагрузка VPN-сервера и переподключение активных сессий VPN-клиентов может произойти в случае смены IP-адреса туннельного интерфейса VPN-сервера.

Настройка VPN для удаленного доступа с помощью интерфейса cli Шаг 1. Разрешить сервис VPN на зоне, к которой будут подключаться VPN-клиенты. Для редактирования параметров зоны используется следующая команда:

Подробнее о командах и параметрах для создания/редактирования зон в cli смотрите в статье Зоны. Пример редактирования зоны Untrusted с целью разрешить сервис VPN в этой зоне:

Шаг 2. Создать зону, в которую будут помещены подключаемые по VPN серверы. Для создания зон используется следующая команда:

Подробнее о командах и параметрах для создания/редактирования зон в cli смотрите в статье Зоны. Пример создания зоны RA_VPN:

Шаг 3. Создать правило NAT для созданной зоны. Правила NAT создаются с помощью синтаксиса UPL командой:

Подробнее о порядке настройки правил межсетевого экрана в cli смотрите в статье Настройка правил NAT и маршрутизации. Пример создания правила NAT из зоны RA_VPN в зону Zone1:

# create network-policy nat-routing 1 upl-rule PASS \

...src.zone = RA_VPN \

...dst.zone = Zone1 \

...nat \

...rule_log(session) \

...name("RA NAT rule") \

...enabled true

Шаг 4. При необходимости создать разрешающее правило межсетевого экрана для разрешения трафика из созданной зоны в нужный сегмент сети. Правила межсетевого экрана создаются с помощью синтаксиса UPL командой:

Подробнее о порядке настройки правил межсетевого экрана в cli смотрите в статье Настройка правил межсетевого экрана. Пример создания разрешающих правил межсетевого экрана для разрешения трафика из зоны RA_VPN в зону Zone1.

Шаг 5. Создать профиль аутентификации для пользователей VPN. Подробнее о порядке создания профилей аутентификации для пользователей в cli смотрите в статье Настройка профилей аутентификации. Пример создания сервера аутентификации LDAP с названием New ldap server для домена testd.local и профиля аутентификации с названием New profile:

Шаг 6. Создать профиль безопасности VPN-сервера. Для создания профиля безопасности VPN-сервера используется следующая команда:

Подробнее о порядке создания профилей безопасности VPN в cli смотрите в статье Настройка профилей безопасности VPN. Пример создания профиля безопасности VPN-сервера с названием "VPN-server profile 2" для L2TP/IPsec VPN:

Шаг 7. Создать VPN-интерфейс. Для создания VPN-интерфейса используется следующая команда:

Подробнее о порядке создания VPN-интерфейса в cli смотрите в статье Интерфейсы. Пример создания VPN-интерфейса tunnel1, входящего в зону RA_VPN:

Шаг 8. Создать сеть VPN. Для создания сети VPN используется следующая команда:

Подробнее о порядке создания сети VPN в cli смотрите в статье Настройка сетей VPN. Пример создания сети VPN с названием "VPN network 2":

Шаг 9. Создать серверное правило VPN. Правила для VPN-сервера создаются с помощью синтаксиса UPL командой:

Подробнее о порядке настройки серверных правил VPN в cli смотрите в статье Настройка серверных правил. Пример создания серверного правила VPN с названием "VPN-server rule 2", в котором используются ранее созданные: профиль безопасности VPN-сервера "VPN-server profile 2", сеть VPN "VPN network 2", профиль аутентификации пользователей "New profile", VPN-интерфейс tunnel1 и список с внешним IP-адресом VPN-сервера "Ext VPN address":

UserGate Client IKEv2 c cертификатом

Для подключения VPN-клиентов к корпоративной сети необходимо настроить NGFW для выполнения роли VPN-сервера, а пользователь с установленным ПО UserGate Client выступают в качестве клиента VPN. При создании VPN с помощью IKEv2/IPsec, протокол IKEv2 обменивается ключами, устанавливает и управляет защищенным соединением. Перед установкой туннеля IKEv2 IPsec, устройства должны аутентифицироваться друг перед другом, обеспечивая уверенность в том, что они являются легитимными. Это включает в себя использование предварительно согласованных сертификатов. Проверка сертификатов осуществляется:

Выполните следующие шаги:

Примечание При изменении настроек VPN-сервера (изменение серверных правил, изменение профилей безопасности, добавление новых VPN-сетей) не происходит перезагрузка VPN-сервера, благодаря чему ранее установленные активные сессии VPN-клиентов не обрываются. Перезагрузка VPN-сервера и переподключение активных сессий VPN-клиентов может произойти в случае смены IP-адреса туннельного интерфейса VPN-сервера.

|

|

Наименование |

Описание |

|---|---|

|

Шаг 1. Разрешить сервис VPN на зоне, к которой будут подключаться VPN-клиенты. |

В разделе Сеть ➜ Зоны отредактировать параметры контроля доступа для той зоны, к которой будут подключаться VPN-клиенты, разрешить сервисы VPN и Подключение конечных устройств. Как правило, это зона Untrusted. |

|

Шаг 2. Создать зону, в которую будут помещены подключаемые по VPN клиенты. |

В разделе Сеть ➜ Зоны создать зону, в которую будут помещены подключаемые по VPN клиенты. Эту зону в дальнейшем можно использовать в политиках безопасности. |

|

Шаг 3. Создать правило NAT для созданной зоны. |

Для того чтобы подключенные VPN клиенты могли ходить в интернет через туннель NGFW , необходимо создать правило NAT из зоны VPN for remote access в зону Untrusted. Создайте соответствующее правило в разделе Политики сети ➜ NAT и маршрутизация. Для примера в NGFW создано правило NAT from VPN for remote access to Trusted and Untrusted, разрешающее подмену IP-адресов из зоны VPN for remote access в зоны Trusted и Untrusted. |

|

Шаг 4. Создать разрешающее правило межсетевого экрана для трафика из созданной зоны. |

В разделе Политики сети ➜ Межсетевой экран создать правило межсетевого экрана, разрешающее трафик из созданной зоны в другие зоны. |

|

Шаг 5. Создать профиль аутентификации. |

В разделе Пользователи и устройства ➜ Профили аутентификации создать профиль для пользователей VPN. Укажите Метод аутентификации. Следует учесть, что для аутентификации VPN нельзя использовать методы прозрачной аутентификации, такие как Kerberos, NTLM, SAML IDP. При аутентификации пользователей VPN возможно использование многофакторной аутентификации. Второй фактор может быть получен через одноразовые коды TOTP. VPN с TOTP работает для клиента UserGate Client только с IKEv2 (код вводится в отдельном окне), для других клиентов — только с IKEv1 (код вводится в пароле через двоеточие: пароль_пользователя:totp_code). Подробно о профилях авторизации смотрите в разделе данного руководства Профили аутентификации. |

|

Шаг 6. Создать серверный профиль безопасности VPN. |

В настройках серверного профиля безопасностии VPN определяются алгоритмы для шифрования и аутентификации. Допускается иметь несколько профилей и использовать их для построения соединений с разными типами клиентов. В разделе VPN создаются профили безопасности для VPN-сервера и для VPN-клиента. Для cоздания профиля безопасности VPN-сервера необходимо перейти в раздел VPN ➜ Серверные профили безопасности, нажать кнопку Добавить и заполнить следующие поля:

Далее необходимо задать параметры первой и второй фаз согласования туннеля. Во время первой фазы происходит согласование защиты IKE. Аутентификация происходит на основе общего ключа в режиме, выбранном ранее. Необходимо указать следующие параметры:

Во второй фазе осуществляется выбор способа защиты IPsec подключения. Необходимо указать:

|

|

Шаг 7. Создать VPN-интерфейс. |

VPN-интерфейс – это виртуальный сетевой адаптер, который будет использоваться для подключения клиентов VPN. Данный тип интерфейса является кластерным, это означает, что он будет автоматически создаваться на всех узлах UserGate, входящих в кластер конфигурации. При наличии кластера отказоустойчивости клиенты VPN будут автоматически переключаться на запасной сервер в случае обнаружения проблем с активным сервером без разрыва существующих VPN-соединений. В разделе Сеть ➜ Интерфейсы нажмите кнопку Добавить и выберите Добавить VPN. Задайте следующие параметры:

|

|

Шаг 8. Создать сеть VPN. |

VPN-сеть определяет сетевые настройки, которые будут использованы при подключении клиента к серверу. Это в первую очередь назначение IP-адресов клиентам внутри туннеля, настройки DNS и маршруты, которые будут переданы клиентам для применения, если клиенты поддерживают применение назначенных ему маршрутов. Допускается иметь несколько туннелей с разными настройками для разных клиентов. Для создания туннеля VPN перейдите в раздел VPN ➜ Сети VPN, нажмите кнопку Добавить и заполните следующие поля:

|

|

Шаг 9. Создать серверное правило VPN. |

Создать серверное правило VPN, используя в нем созданные ранее сеть VPN, интерфейс VPN и профиль VPN. Для создания правила необходимо перейти в раздел VPN ➜ Серверные правила, нажать кнопку Добавить и заполнить следующие поля:

Подробнее о настройка двухфакторной аутентификации через TOTP для подключений по VPN смотрите в разделе Мультифакторная аутентификация с подтверждением через одноразовые временные пароли (TOTP)

Важно!Обработка трафика происходит по следующей логике:

– условия объединяются по ИЛИ, если указаны несколько списков IP-адресов и/или доменов; – условия объединяются по И, если указаны GeoIP и списки IP-адресов и/или доменов.

По умолчанию в NGFW создано серверное правило Remote access VPN rule, в котором используются необходимые настройки для Remote Access VPN, а доступ к VPN разрешен членам локальной группы VPN users. Важно!Для применения различных серверных правил к разным клиентам необходимо использовать параметры Зона источника и Адрес источника. Параметр Пользователи не является условием выбора серверного правила, проверка пользователя происходит уже после установления соединения VPN.

|

|

Шаг 10. Настроить VPN на клиентском компьютере. |

При аутентификации с помощью протокола EAP с методом MSCHAPv2 (AAA) укажите данные пользователя для аутентификации (Login/Password). Для настройки клиентского подключения к VPN на компьютере пользователя необходимо указать следующие параметры:

Подробнее о конечных устройствах UserGate Client в связке с NGFW смотрите в разделе данного руководства Конечные устройства UserGate Client |

Раздельное туннелирование (split tunneling) — это технология, позволяющая пользователю одновременно подключаться к одним сетевым ресурсам через защищенное VPN-соединение, а к другим — в обход него, не отключая VPN.

Функциональность раздельного туннелирования, реализованная в UserGate, позволяет модифицировать таблицу маршрутизации компьютера пользователя с ПО UserGate Client при установлении VPN-соединения в соответствии с настройками администратора VPN-сервера (NGFW). После завершения VPN-сессии локальные настройки маршрутизации на компьютере пользователя возвращаются в исходные.

При установлении VPN-соединения в таблицу маршрутов клиента добавляются два новых маршрута. Они необходимы для сохранения подключения к VPN-серверу во всех сценариях:

-

Маршрут к шлюзу локальной сети. Добавляется через IP-адрес локального интерфейса в качестве шлюза.

-

Маршрут к VPN-серверу.

-

Добавляется через IP-адрес локального интерфейса в качестве шлюза, если адрес VPN-сервера находится в адресном пространстве локальной сети.

-

Добавляется через IP-адрес шлюза локальной сети в качестве шлюза в случае если адрес VPN-сервера не находится в адресном пространстве локальной сети.

-

Локальные маршруты в обход VPN, изначально прописанные на компьютере пользователя, удаляются на время работы VPN. После отключения VPN-соединения эти маршруты возвращаются.

В веб-консоли администратора NGFW можно настроить различные сценарии работы функциональности раздельного туннелирования. Для этого необходимо перейти в раздел VPN ➜ Сети VPN. В свойствах VPN-сети для удаленного доступа выбрать вкладку Маршруты для UserGate Client.

Рассмотрим подробнее возможные сценарии настроек раздельного туннелирования.

a) Если поставлен флажок Все маршруты, в таблицу маршрутизации клиента будет добавлен маршрут по умолчанию (default route) вида 0.0.0.0/0 ➜ VPN-шлюз. Имеющийся ранее маршрут по умолчанию будет удален из таблицы.

b) Если в поле Включить маршруты добавлены IP-адреса или списки IP-адресов, то для каждого включенного адреса добавляется маршрут вида n.n.n.n/c ➜ VPN-шлюз с гарантированно минимальной метрикой 2.

c) Если в поле Исключить маршруты добавлены IP-адреса или списки IP-адресов, то в таблицу маршрутизации клиента будет добавлен маршрут по умолчанию вида 0.0.0.0/0 ➜ VPN-шлюз. Имеющийся ранее маршрут по умолчанию будет удален из таблицы. Для каждого исключаемого адреса добавляется свой маршрут через интерфейс с лучшей метрикой в обход VPN.

d) Если в обоих полях Включить маршруты и Исключить маршруты добавлены IP-адреса или списки IP-адресов, то для каждого включенного адреса добавляется маршрут вида n.n.n.n/c ➜ VPN-шлюз с гарантированно минимальной метрикой 2. Для каждого исключаемого адреса добавляется свой маршрут через интерфейс с лучшей метрикой в обход VPN.

e) Если во вкладке нет никаких настроек, то в таблицу маршрутизации клиента добавляется VPN-маршрут вида 0.0.0.0/0 ➜ VPN-шлюз с метрикой больше, чем у имеющегося маршрута по умолчанию. Имеющийся маршрут по умолчанию при этом не удаляются и маршруты для MC/NGFW/VPN-сервера не создаются.

f) Если поставлен флажок Ограничить доступ к локальной сети, то для каждой подсети локального интерфейса создается копия маршрута через VPN-шлюз с гарантированно минимальной метрикой 2. Такие же копии маршрутов создаются для всех адресов, которые имеют тип local interface.

В зависимости от сценариев настроек метрики для VPN-маршрутов broadcast- и multicast-адресов получают следующие значения:

-

Лучшая метрика среди соответствующих адресов — для сценариев a) и с);

-

Гарантированно худшая метрика 10000 — для сценариев b) и d).

В зависимости от режима работы компьютер с установленным ПО UserGate Client осуществляет коммуникацию либо с UserGate MC, либо с NGFW. С этой целью создается отдельный маршрут для соответствующего IP-адреса в обход VPN. Данный маршрут не создается для сценария e) и в случае, когда VPN-клиент и MC/NGFW находятся в одной сети.

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.svg)

.jpg)