|

ID статьи: 43

Последнее обновление: 14 дек, 2023

KnowledgeBase: Product: UserGate NGFW Version: 6.1.8, 6.1.9

В данном разделе рассмотрена настройка VPN-соединения между UserGate и FortiGate. Соединение происходит по следующей схеме:

Адреса:

О настройке VPN на продуктах FortiGate читайте в соответствующей документации. При настройке необходимо:

Настройка UserGate.

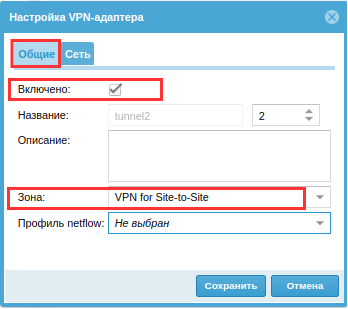

Во вкладке Сеть настроек VPN-адаптера укажите статический IP-адрес туннельного VPN-интерфейса, используемого в правиле VPN; IP-адрес может быть любым при условии, что он не будет пересекаться с адресами других подсетей, с любой маской, за исключением маски с префиксом /32.

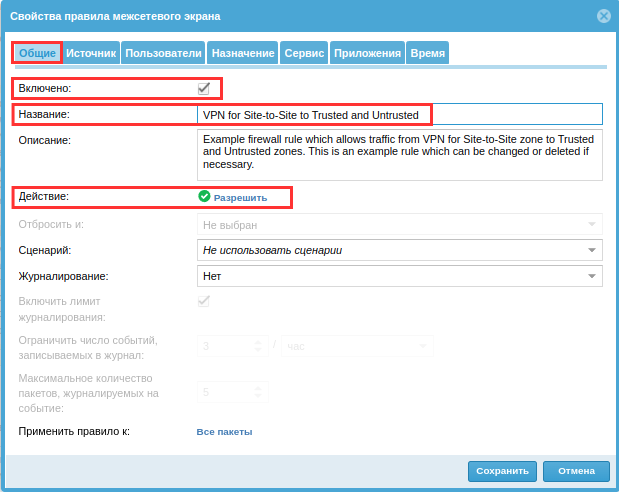

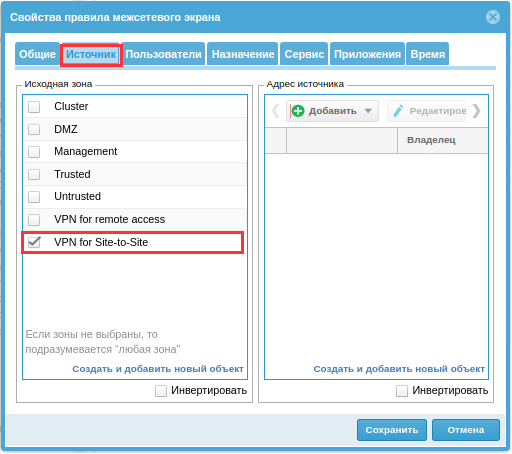

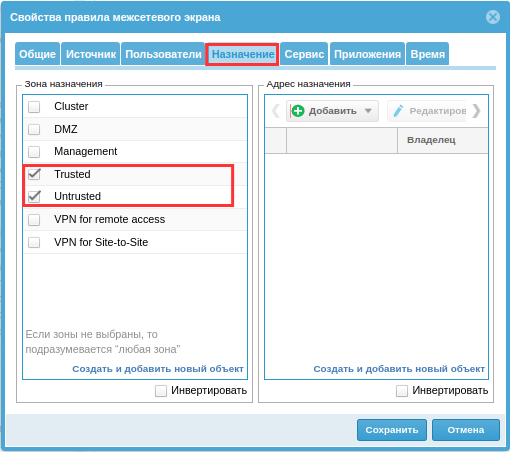

Далее представлены свойства созданного по умолчанию правила VPN Site-to-Site to Trusted and Untrusted.

При подключении FortiGate и UserGate версии 6.1.7 и выше:

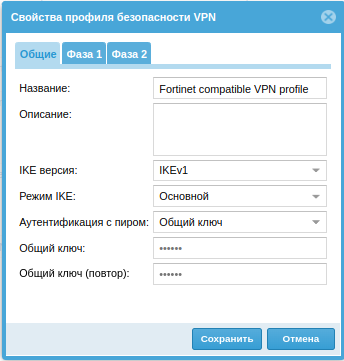

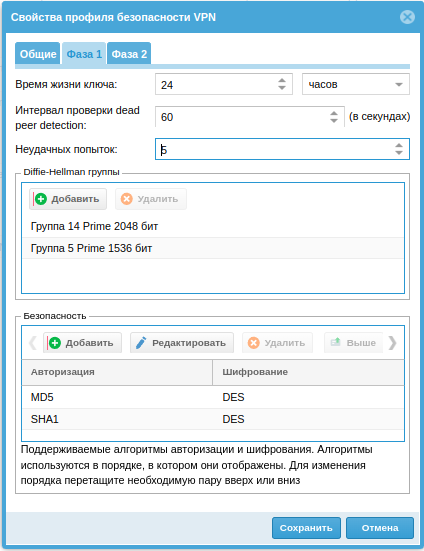

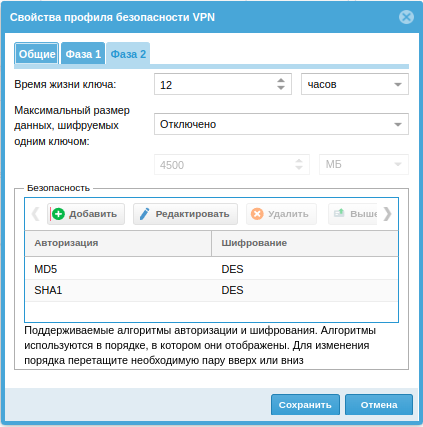

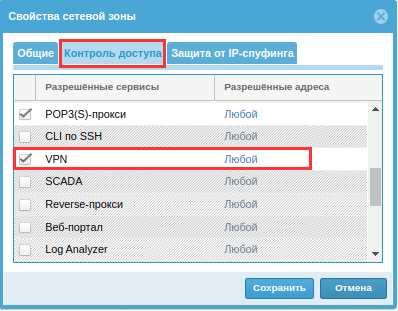

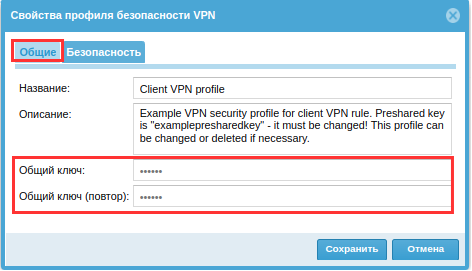

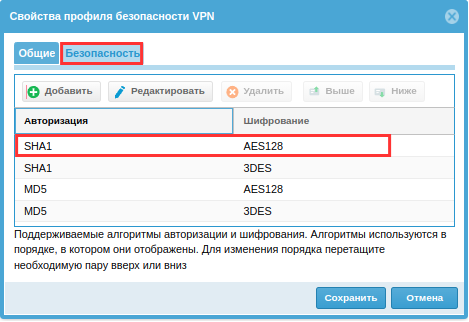

На UserGate, по умолчанию, создан профиль безопасности Fortinet compatible VPN profile, определяющий следующие настройки:

Эта статья была:

Полезна |

Не полезна

ID статьи: 43

Последнее обновление: 14 дек, 2023

Ревизия: 4

Просмотры: 12226

Комментарии: 0

Теги

Также опубликовано в

|

.png)