|

|

Управление конечными устройствами

Конечные управляемые устройства

Конечное управляемое устройство — это пользовательский компьютер с установленным ПО UserGate Client (UGC). ПО UserGate Client является компонентом экосистемы UserGate SUMMA, которое позволяет администратору централизованно управлять парком управляемых устройств UGC и получать с них информацию о состоянии устройств, например, такую как, загрузка процессора, критические события, произошедшие на устройстве, журналы различных сервисов, журналы и оповещения от антивирусных продуктов и т.п. Объем информации, получаемой с управляемых устройств UGC, будет постоянно расширяться.

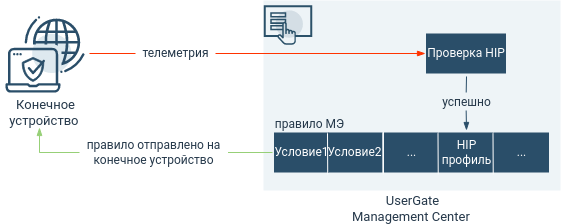

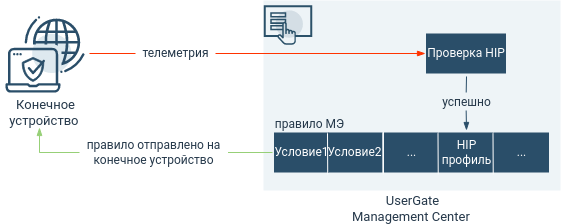

С использованием ПО UserGate Client администратор может произвести гибкую настройку политик безопасности с помощью правил межсетевого экрана, позволяющих фильтровать трафик на основе адреса источника/назначения, пользователей, сервисов, списков и категорий URL, приложений и типов контента. Проверка на соответствие требованиям безопасности реализована на основе профилей HIP (подробнее читайте в разделе HIP профили).

Телеметрическая информация, журналы ОС и другие данные о безопасности конечных устройств передаются в систему анализа событий LogAn и могут быть использованы для автоматического реагирования на угрозы безопасности.

Работа UserGate Client в связке с UGMC

В случае подключения конечных устройств к UGMC администратор может централизованно управлять большим количеством конечных устройств, производить гибкую настройку политик безопасности с помощью правил межсетевого экран, производить проверку конечного устройства на соответствие требованиям безопасности.

Для регистрации конечного устройства на UGMC используется порт 4045; регистрация производится с использованием пин-кода. После регистрации конечному устройству присваивается уникальный идентификатор, который будет использован в дальнейшем для общения с сервером.

После регистрации конечное устройство запрашивает конфигурацию у UGMC каждые 10 секунд. UGMC отправляет на конечное устройство настройки межсетевого экрана и VPN, общие настройки шаблонов, библиотеки элементов, HIP объекты и профили, если они используются в правила межсетевого экрана. Отправка конфигурации на конечное устройство происходит в случае ее изменения на UGMC.

Конечное устройство отправляет на UGMC телеметрию (загруженность процессора, информацию о дисках, время работы системы и т.п.), а также конфигурацию, которая используется для проверки HIP: информация об уровне защищенности системы (статус антивируса, межсетевого экрана, автоматического обновления системы, BitLocker), список запущенных процессов и служб, список установленных обновлений, информация об установленном ПО. Конфигурация будет отправлена только в случае наличия изменений.

Также существует дополнительный блок информации, который передается на UGMC при открытии окна с информацией о конечном устройстве (рабочий стол Управление областью раздел, Конечные устройства ➜ Устройства). В данном блоке передается информация о текущем времени и времени загрузки конечного устройства (с указанием часового пояса), подключенных к устройствах USB, элементах автозагрузки, точках восстановления, процессах, сервисах, производительности (данные о загруженности ЦП, памяти, размере и типе дисков, статус UserGate Client), установленных обновлениях системы и ключах реестра (передаются, в случае использования поиска в соответствующей вкладке).

В случае использования UserGate Log Analyzer: для каждого и активного сервера LogAn открывается порт из диапазона 22000 – 22711. На данном порту принимается телеметрия, журналы Windows и другие данные о безопасности конечных устройств, которые передаются на LogAn транзитом через UGMC. Полученные данные могут быть использованы для анализа и автоматического реагирования на угрозы безопасности.

Проверка HIP на UGMC

В UserGate реализована возможность проверки конечного устройства на соответствие требованиям безопасности (комплаенса). Проверка работает на основе профилей HIP (подробнее читайте в соответствующем разделе руководства администратора) и производится по следующей схеме:

Конечное устройство отправляет на UGMC:

-

информацию о пользователях;

-

данные о системе (версия, издание, netbios имя);

-

список запущенных процессов;

-

список запущенных служб;

-

список установленного программного обеспечения (название, вендор, версия);

-

ключи реестра;

-

список обновлений системы;

-

элементы автозагрузки;

-

информацию о защищенности системы (антивирус, межсетевой экран, BitLocker и т.п.);

-

информацию о точках восстановления системы.

ПримечаниеЕсли HIP профиль не указан, то правило МЭ применяется на все конечные устройства.

ПримечаниеЕсли OC конечного устройства возвращает некорректную задвоенную информацию об установленном одинаковом антивирусном ПО с различными статусами (один со статусом включен, другой — выключен), то при проверке HIP учитывается наихудший случай (антивирус выключен). Статус обновления баз антивирусного ПО проверяется только для включенного антивируса.

Для проверки на соответствие требованиям безопасности используются только профили HIP, указанные в правилах межсетевого экрана в качестве одного из условий фильтрации. Результат проверки будет отображен в консоли UGMC на рабочем столе Управление областью в разделе Конечные устройства ➜ Устройства. В случае успешной проверки правило будет отправлено на конечное устройство.

Шаблоны управляемых устройств UGC

Шаблон — это базовый блок, с помощью которого можно настроить все параметры работы: сетевые настройки, правила межсетевого экрана, контентной фильтрации. Для создания шаблона необходимо в разделе Конечные устройства ➜ Шаблоны нажать на кнопку Добавить и дать шаблону имя и опциональное описание.

После создания шаблона можно производить настройку его параметров. Для этого необходимо перейти на рабочий стол Конечные устройства — конфигурация и в выпадающем меню выбрать необходимый шаблон.

Настройки параметров шаблона отображаются в виде дерева. При настройке параметров следует придерживаться следующих правил:

-

Если значение настройки не определено в шаблоне, то ничего передаваться в управляемое устройство UGC не будет. В данном случае будет использована настройка по умолчанию.

-

Библиотеки, например, такие как IP-адреса, списки URL, списки типов контента MIME, приложения и другие, по умолчанию не содержат никакого контента в UGMC. Для использования библиотек в политиках фильтрации, необходимо предварительно добавить элементы в эти библиотеки.

-

Рекомендуется создавать отдельные шаблоны для разных групп настроек, это позволит избежать конфликтов настроек при объединении шаблонов в группы шаблонов и упростит понимание результирующей настройки, которая будет применена к управляемому устройству UGC. Например, шаблон правил межсетевого экрана, шаблон правил контентной фильтрации, шаблон библиотек и т.д.

При создании шаблона администратор может использовать следующие разделы — Настройки, Настройки VPN, Политики сети, Библиотеки.

Настройки

Определяют общие настройки параметров управляемого устройства UGC:

|

Наименование

|

Описание

|

|

Настройки инсталляции UserGate Client

|

Настройки инсталляции ПО UserGate Client:

-

Собирать информацию о конечном устройстве: сбор информации о конечном устройстве (IP-адрес, время последнего подключения к UGMC, пользователь, имя компьютера, версия ОС, версия ПО UGC, загрузка CPU и памяти, запущенные процессы, сервисы и т.д.).

Значение по умолчанию: Да.

Если отключить данную функцию, то UGMC будет получать информацию только об IP-адресе, имени конечного устройства, версии ПО UGC и ОС Windows, текущем времени и времени загрузки устройства, загрузке CPU и памяти.

Важно! Отключение сбора информации о конечном устройстве влияет на работу профилей HIP.

-

Разрешить сетевой доступ при остановленном приложении: настройка сетевого доступа при остановленном ПО UserGate Client.

Значение по умолчанию: Да.

-

Разрешить отключение межсетевого экрана: разрешение пользователю самостоятельно, используя графический интерфейс, отключать контентную фильтрацию на конечном устройстве:

-

Нет — не разрешать самостоятельно отключать контентную фильтрацию.

-

Да — разрешить самостоятельно отключать контентную фильтрацию.

-

Разрешить с использованием кода — разрешить самостоятельно отключать контентную фильтрацию с использованием кода. Для разрешения пользователю самостоятельно отключать контентную фильтрацию необходимо указать/сгенерировать код, который клиент должен ввести на конечном устройстве; также можно указать срок действия кода.

При разрешении пользователю отключать фильтрацию самостоятельно можно указать количество разрешённых отключений и/или время, на которое фильтрация будет отключена.

Значение по умолчанию: Да (отключение фильтрации на 10 минут без использования кода).

Важно! В случае использования счётчика количества отключений: если внести изменения в настройки разрешения отключения межсетевого экрана, то счётчик на конечном устройстве обнулится.

-

Разрешить удалять приложение UserGate Client: возможность удаления ПО UserGate Client. При использовании опции Разрешить с использованием кода необходимо указать/сгенерировать код, который необходимо ввести клиенту при удалении ПО.

Значение по умолчанию: Да.

Важно! Настройки не будут применены, если не включена синхронизация (флаг Синхронизировать). В случае отсутствия флага будет использовано значение по умолчанию.

|

|

Оповещения

|

Настройка оповещений:

-

Показывать иконку в трее: отображение иконки UserGate Client в области уведомлений на панели задач.

-

Показывать тултипы оповещений: включение/отключение отправки оповещений на конечное устройство.

Если оповещения отключены, то уведомления не будут отображаться на конечном устройстве вне зависимости от настроек отдельных уведомлений (о добавлении/удалении устройства из карантина, блокировке ресурса).

-

Сообщение о добавлении устройства в карантин: отправка уведомлений о блокировке устройства. Для настройки уведомления необходимо указать текст сообщения и тип. Уведомление будет отображено в виде всплывающего окна.

-

Сообщение об удалении устройства из карантина: отправка уведомлений о разблокировке устройства. Для настройки уведомления необходимо указать текст сообщения и тип. Уведомление будет отображено в виде всплывающего окна.

-

Сообщение о блокировке ресурса: отправка уведомления при блокировке перехода по адресу электронного ресурса. Для настройки уведомления необходимо указать текст сообщения и тип. Уведомление будет отображено в виде всплывающего окна.

Важно! Настройки не будут применены, если не включена синхронизация (флаг Синхронизировать). В случае отсутствия флага будет использовано значение по умолчанию.

|

|

Настройки устройства LogAn

|

Установка для конечного устройства сервера LogAn, на которое устройство будет отсылать информацию о событиях. Сервер LogAn должен быть предварительно зарегистрирован в UGMC.

Важно! Настройки не будут применены, если не включена синхронизация (флаг Синхронизировать). В случае отсутствия флага будет использовано значение по умолчанию.

|

Настройка VPN

Данный раздел позволяет настроить профили безопасности VPN, которые определяют такие настройки, как общий ключ шифрования (Pre-shared key), протокол соединения и алгоритмы для шифрования и аутентификации. Также реализована поддержка мультифакторной аутентификации пользователей, где в качестве второго фактора может быть использован одноразовый код TOTP. Настройки VPN передаются на управляемое устройство UserGate Client; пользователь сможет выбрать необходимый VPN-сервер для подключения в начальном окне графического интерфейса.

ПримечаниеНастройка VPN-соединений возможна только для конечных устройств с версией ОС Windows 10 и выше. После разрыва соединения попытки подключения будут производиться в течение 40 секунд. Если за это время соединение не будет установлено, то у пользователя отобразится окно для выбора VPN-сервера.

Для настройки профиля VPN-сервера необходимо указать:

|

Наименование

|

Описание

|

|

Включено

|

Включение/отключение правила.

|

|

Название

|

Название профиля безопасности для подключения к серверу VPN.

|

|

Описание

|

Описание профиля.

|

|

VPN-адрес

|

Имя (FQDN) или IP-адрес VPN-сервера.

ПримечаниеПри использовании FQDN для подключения, если имени VPN-сервера соответствует несколько IP-адресов, клиент устанавливает соединение по первому адресу, который отвечает на запросы.

|

|

Протокол

|

VPN-протоколы для создания туннеля:

-

IPSec L2TP. Для создания туннелей используется протокол Layer 2 Tunnelling Protocol (L2TP), а для защиты передаваемых данных — протокол IPSec.

-

IKEv2 с сертификатом. Для создания защищенного канала будет использоваться протокол IKEv2, а для взаимной проверки подлинности сервера и клиента — сертификаты.

Важно! При генерации клиентского сертификата обязательно должно быть указано поле CN — идентификатор пользователя, которому этот сертификат предназначается.

-

IKEv2 с именем и паролем. Для создания защищенного канала будет использоваться протокол IKEv2, а для проверки клиента — логин и пароль (EAP-MSCHAP v2). Данный метод доступен только для пользователей доменного RADIUS-сервера.

|

|

Режим IKE

|

Режим IKE (указать при выборе протокола IPSec L2TP): Основной или Агрессивный.

Разница между режимами: в агрессивном режиме используется меньшее количество пакетов, что позволяет достичь более быстрого установления соединения. Агрессивный режим не передает некоторые параметры согласования, что требует предварительной идентичной настройки их на точках подключения.

Основной режим. В основном режиме происходит обмен шестью сообщениями. Во время первого обмена (сообщения 1 и 2) происходит согласование алгоритмов шифрования и аутентификации. Второй обмен (сообщения 3 и 4) предназначен для обмена ключами Диффи-Хеллмана (DH). После второго обмена служба IKE на каждом из устройств создаёт основной ключ, который будет использоваться для защиты проверки подлинности. Третий обмен (сообщения 5 и 6) предусматривает аутентификацию инициатора соединения и получателя (проверка подлинности); информация защищена алгоритмом шифрования, установленным ранее.

Агрессивный режим. В агрессивном режиме происходит 2 обмена, всего 3 сообщения. В первом сообщении инициатор передаёт информацию, соответствующую сообщениям 1 и 3 основного режима, т.е. информацию об алгоритмах шифрования и аутентификации и ключ DH. Второе сообщение предназначено для передачи получателем информации, соответствующей сообщениям 2 и 4 основного режима, а также аутентификации получателя. Третье сообщение аутентифицирует инициатора и подтверждает обмен.

|

|

Общий ключ

|

Cтрока, которая должна совпадать на сервере и клиенте для успешного подключения. Указывается для протокола IPSec L2TP.

|

|

Фаза 1

|

Во время первой фазы происходит согласование защиты IKE. Аутентификация происходит на основе общего ключа в режиме, выбранном ранее. Необходимо указать следующие параметры:

-

Время жизни ключа – по истечению данного времени происходят повторные аутентификация и согласование настроек первой фазы.

-

Интервал проверки dead peer detection – для проверки состояния и доступности соседних устройств используется механизм Dead Peer Detection (DPD). DPD периодически отправляет сообщения R-U-THERE для проверки доступности IPsec-соседа. Минимальный интервал проверки: 10 секунд; значение 0 отключает проверку.

-

Неудачных попыток – максимальное количество запросов обнаружения недоступных IPsec-соседей, которое необходимо отправить до того, как IPsec-сосед будет признан недоступным.

-

Diffie-Hellman группы – выбор группы Диффи-Хеллмана, которая будет использоваться для обмена ключами. Сам ключ не передаётся, а передаются общие сведения, необходимые алгоритму определения ключа DH для создания общего секретного ключа. Чем больше номер группы Диффи-Хеллмана, тем больше бит используется для обеспечения надёжности ключа.

-

Безопасность – алгоритмы аутентификации и шифрования используются в порядке, в котором они отображены. Для изменения порядка перетащите необходимую пару вверх/вниз или используйте кнопки Выше/Ниже.

|

|

Фаза 2

|

Во второй фазе осуществляется выбор способа защиты IPsec подключения. Необходимо указать:

-

Время жизни ключа. По истечению данного времени узлы должны сменить ключ шифрования. Время жизни, заданное во второй фазе, меньше, чем у первой фазы, т.к. ключ необходимо менять чаще.

-

Максимальный размер данных, шифруемых одним ключом. Время жизни ключа может быть задано в байтах. Если заданы оба значения (Время жизни ключа и Максимальный размер данных, шифруемых одним ключом), то счётчик, первый достигнувший лимита, запустит пересоздание ключей сессии.

-

Безопасность – алгоритмы аутентификации и шифрования используются в порядке, котором они отображены. Для изменения порядка перетащите необходимую пару вверх/вниз или используйте кнопки Выше/Ниже.

|

В случае использования многофакторной аутентификации через одноразовые коды TOTP, токен вводится в отдельном окне, которое будет отображено на конечном устройстве после выбора сертификата или ввода логина/пароля.

ПримечаниеИспользование многофакторной аутентификации через одноразовые коды TOTP доступно только при установке соединения по протоколу IKEv2.

ПримечаниеДля пользователей доменного RADIUS-сервера, в случае проведения первоначальной инициализации TOTP-устройства по URL, на сервере сетевых политик необходимо дополнительно разрешить проверку подлинности открытым текстом (PAP).

Политики сети

Данный раздел содержит настройки политик фильтрации, таких как политика межсетевого экранирования и контентной фильтрации.

С помощью правил межсетевого экрана администратор может разрешить или запретить любой тип сетевого трафика приходящий или исходящий с управляемого устройства UGC. В качестве условий правила могут выступать IP-адреса источника/назначения, пользователи и группы пользователей, сервисы, приложения, списки и категории URL, типы контента, профили HIP и расписание работы правил.

Правила, создаваемые в шаблонах, могут быть созданы как пре-правила или пост-правила. Пре-правила всегда помещаются выше в списке правил, и следовательно, имеют более высокий приоритет относительно пост-правил. Пост-правила всегда помещаются ниже относительно пре-правил и имеют более низкий приоритет. Наличие возможности создавать пре- и пост-правила дает администратору области создавать гибкие настройки политики безопасности.

ПримечаниеПравила применяются поочередно сверху вниз в том порядке, в котором они указаны в списке. Выполняется только первое правило, для которого совпали все указанные в нём условия. Это значит, что более специфические правила должны быть выше в списке, чем более общие правила. Используйте кнопки Наверх/Вниз, Выше/Ниже или перетаскивание мышью для изменения порядка применения правил.

ПримечаниеЧекбокс Инвертировать меняет действие условия на противоположное, что соответствует логическому «НЕ» (отрицание).

ПримечаниеЕсли не создано ни одного правила, то любой трафик c/на управляемого устройства UGC разрешен.

Чтобы создать правило межсетевого экрана, необходимо нажать на кнопку Добавить в разделе Политики сети ➜ Межсетевой экран, выбрать местоположение правила — пре или пост и указать необходимые параметры.

|

Наименование

|

Описание

|

|

Включено

|

Включает или отключает правило.

|

|

Название

|

Название правила.

|

|

Описание

|

Описание правила.

|

|

Область применения

|

Указывает область применения данного правила на управляемом устройстве UGC. Возможны следующие варианты:

-

Внутри периметра — правило будет применено, если компьютер с установленным ПО UGC находится в доменной сети.

-

Снаружи периметра — правило будет применено, если компьютер с установленным ПО UGC находится не в доменной сети.

-

Везде — правило будет применено всегда независимо от местоположения компьютера пользователя.

|

|

Действие

|

Действие правила:

-

Запретить — блокирует трафик.

-

Разрешить — разрешает трафик.

-

Перенаправить в прокси — перенаправляет трафик, соответствующий условиям правила в указанный прокси сервер. При выборе действия указание параметров Списки URL, Категории, Типы контента недоступно.

|

|

Журналирование

|

Определяет, записывать ли срабатывание данного правила в журнал на сервере LogAn.

|

|

Прокси-сервер

|

Выбор прокси-сервера, при указании действия Перенаправить в прокси. Прокси сервер указывается через выбор профиля прокси сервера.

|

|

Пользователи

|

Указание пользователей или групп пользователей LDAP, для которых будет применено данное правило межсетевого экрана. Для указания пользователей необходим корректно настроенный LDAP-коннектор. Подробнее читайте в разделе Каталоги пользователей.

|

|

Источник

|

Списки IP-адресов источника трафика.

Важно! Не рекомендуется создание правил, одновременно содержащих условия фильтрации трафика по адресу источника и URL/категории URL/типу контента, — возможна некорректная работа таких правил.

Список может быть создан предварительно в разделе Библиотеки ➜ IP-адреса или при настройке правила. Более подробно об списках IP-адресов читайте в главе IP-адреса.

|

|

Назначение

|

Списки IP-адресов назначения трафика.

Список может быть создан предварительно в разделе Библиотеки ➜ IP-адреса или при настройке правила. Более подробно об списках IP-адресов читайте в главе IP-адреса.

|

|

Сервис

|

Тип сервиса, например, HTTP, HTTPS, или группа сервисов.

Сервисы или группы сервисов могут быть предварительно созданы в разделах Библиотеки ➜ Сервисы и разделе Библиотеки ➜ Группы сервисов, соответственно, а также при настройке правил межсетевого экрана. Более подробно об сервисах читайте в главе Сервисы.

|

|

Приложения

|

Список приложений, для которых применяется данное правило.

Приложение может быть создано предварительно в разделе Библиотеки ➜ Приложения или при настройке правила межсетевого экрана. Более подробно об приложениях читайте в главе Приложения.

|

|

Списки URL

|

Списки адресов URL.

Списки URL можно создать в разделе Библиотеки ➜ Списки URL или в свойствах правил межсетевого экрана. Более подробно о работе со списками URL читайте в главе Списки URL.

Важно! При использовании списков URL в качестве условий фильтрации трафика указание сервисов обязательно.

|

|

Категории сайтов

|

Списки категорий UserGate URL filtering 4.0. В руках администратора находится управление доступом к таким категориям, как порнография, вредоносные сайты, онлайн-казино, игровые и развлекательные сайты, социальные сети и многие другие.

Также для добавления доступны группы URL-категорий, которые могут быть созданы в разделе Библиотеки ➜ Категории URL или при настройке правил. Более подробно об категориях читайте в главе Категории URL.

Важно! При использовании категорий сайтов как одного из условий правила межсетевого экрана указание сервисов обязательно.

|

|

Типы контента

|

Списки типов контента. Предусмотрена возможность управления видеоконтентом, аудио контентом, изображениями, исполняемыми файлами и другими типами. Администраторы также могут создавать собственные группы типов контента.

Создание доступно в разделе Библиотеки ➜ Типы контента, а также в свойствах правила межсетевого экрана. Более подробно о работе с MIME-типами читайте в главе Типы контента.

Важно! При использовании типов контента в качестве одного из условий правила межсетевого экрана указание сервисов обязательно.

|

|

Время

|

Время, когда правило активно. Администратор может добавить необходимые ему временные интервалы в разделе Календари или при настройке правила.

Важно! Расписание работает в часовом поясе конечного устройства с установленным ПО UserGate Client.

|

|

HIP профили

|

Список профилей HIP. Правило межсетевого экрана будет применено только в случае соответствия конечного устройства объектам HIP, указанным в профиле. Подробнее о профилях и объектах HIP читайте в соответствующих разделах HIP профили и Объекты HIP.

Важно! Для осуществления фильтрации трафика по результатам проверки комплаенса необходимо наличие лицензии на модуль NAC.

|

|

Конечные устройства

|

Конкретные конечные устройства, к которым будет применено данное правило. Если ничего не указано, то данное правило применяется ко всем устройствам, к которым данный шаблон применен.

|

Библиотеки элементов

Данный раздел содержит в себе адреса-сайтов, IP-адреса, приложения и прочие элементы, которые используются при настройке правил управляемых устройств UGC.

Сервисы

Раздел сервисы содержит список общеизвестных сервисов, основанных на протоколе TCP/IP, например, таких, как HTTP, HTTPS, FTP и другие. Данные сервисы могут быть использованы при построении правил управляемых устройств UGC. Первоначальный список сервисов поставляются вместе с продуктом. Администратор может добавлять необходимые ему элементы в процессе работы. Для добавления нового сервиса необходимо выполнить следующие шаги:

|

Наименование

|

Описание

|

|

Шаг 1. Создать сервис.

|

Нажать на кнопку Добавить, дать сервису название, ввести комментарий.

|

|

Шаг 2. Указать протокол и порт.

|

Нажать на кнопку Добавить, выбрать из списка необходимый протокол, указать порты назначения и, опционально, порты источника. Для указания диапазона портов можно использовать — (тире), например, 33333-33355.

|

IP-адреса

Раздел IP-адреса содержит список диапазонов IP-адресов, которые могут быть использованы при построении правил управляемых устройств UGC.

Администратор может добавлять необходимые ему элементы в процессе работы. Для добавления нового списка адресов необходимо выполнить следующие шаги:

|

Наименование

|

Описание

|

|

Шаг 1. Создать список.

|

На панели Группы нажать на кнопку Добавить, дать название списку IP-адресов.

|

|

Шаг 2. Указать адрес обновления списка (не обязательно).

|

Указать адрес сервера, где находится обновляемый список. Более подробно об обновляемых списках смотрите далее в этой главе.

|

|

Шаг 3. Добавить IP-адреса.

|

На панели Адреса из выбранной группы нажать на кнопку Добавить и ввести адреса.

IP-адреса вводятся в виде IP-адрес или IP-адрес/маска сети, например, 192.168.1.5 192.168.1.0/24.

|

Администратор имеет возможность создавать свои списки IP-адресов и централизованно управлять ими. Для создания такого списка необходимо выполнить следующие действия:

|

Наименование

|

Описание

|

|

Шаг 1. Создать файл с необходимыми IP-адресами.

|

Создать файл list.txt со списком адресов.

|

|

Шаг 2. Создать архив, содержащий этот файл.

|

Поместить файл в архив zip с именем list.zip.

|

|

Шаг 3. Создать файл с версией списка.

|

Создать файл version.txt, внутри него указать номер версии списка, например, 3. Необходимо инкрементировать данное значение при каждом обновлении списка.

|

|

Шаг 4. Разместить файлы на веб-сервере.

|

Разместить у себя на сайте list.zip и version.txt, чтобы они были доступны для скачивания.

|

|

Шаг 5. Создать список IP-адресов и указать URL для обновления.

|

На каждом UserGate создать список IP-адресов. При создании указать тип списка Обновляемый и адрес, откуда необходимо загружать обновления. UserGate будет проверять наличие новой версии на вашем сайте в соответствии с настроенным расписанием скачивания обновлений. Расписание можно настроить в свойствах списка; возможно указать следующие варианты:

При задании вручную необходимо использовать crontab-подобный формат, при котором строка выглядит как шесть полей, разделенных пробелами. Поля задают время в следующем виде: (минуты: 0-59) (часы: 0-23) (дни месяца: 1-31) (месяц: 1-12) (день недели: 0-6, 0-воскресенье). Каждое из первых пяти полей может быть задано следующим образом:

-

Звездочка (*) — обозначает весь диапазон (от первого до последнего).

-

Дефис (-) — обозначает диапазон чисел. Например, "5-7" будет означать 5,6 и 7.

-

Списки. Это числа (или диапазоны), разделенные запятыми. Например, "1,5,10,11" или "1-11,19-23".

Звездочка или диапазон с шагом. Используется для пропусков в диапазонах. Шаг указывается после косой черты. Например, "2-10/2" будет значить "2,4,6,8,10", а выражение "*/2" в поле "часы" будет означать "каждые два часа".

|

Группы приложений

Элемент библиотеки Группы приложений позволяет создать группы приложений для более удобного использования в правилах фильтрации сетевого трафика. Например, администратор может создать группу приложений «Бизнес приложения» и поместить в нее необходимые приложения.

ПО UserGate Client определяет приложение по его контрольной сумме, что дает администратору возможность очень точно и выборочно управлять доступом в сеть для определенных приложений, например, разрешать доступ в сеть только для определенной версии приложения, блокируя при это все остальные версии данного приложения.

Для добавления новой группы приложений необходимо выполнить следующие шаги:

|

Наименование

|

Описание

|

|

Шаг 1. Создать группу приложений.

|

В панели Группы приложений нажать на кнопку Добавить, дать название группе.

|

|

Шаг 2. Добавить приложения.

|

Выделить созданную группу и в панели Приложения нажать на кнопку Добавить и указать название и контрольную сумму приложения. Контрольная сумма исполняемого файла Windows должна быть определена по алгоритму SHA1, например, с помощью утилиты fciv.

|

Пользователь может производить экспорт и импорт списков с использованием одноимённых кнопок (Экспорт и Импорт). Записи списка/файла со списком приложений должны соответствовать следующему формату: НАЗВАНИЕ_ПРИЛОЖЕНИЯ ХЭШ.

Списки URL

Страница предназначена для задания списков указателей URL, которые могут быть использованы в правилах контентной фильтрации в качестве черных и белых списков.

Для фильтрации с помощью списков URL необходимо выполнить следующие действия:

|

Наименование

|

Описание

|

|

Шаг 1. Создать список URL.

|

В панели Списки URL нажать на кнопку Добавить, задать:

-

Название списка;

-

Описание (опционально),

-

Тип списка: Локальный или Обновляемый;

-

Чувствительность к регистру;

-

Чувствительный к регистру — список URL адресов, чувствительных к регистру букв в адресе.

-

Нечувствительный к регистру — список URL адресов, нечувствительных к регистру букв в адресе. Использование списка этой категории исключает необходимость перебора вариантов написания одного и того же выражения с буквами в различных регистрах.

-

Домен — список адресов доменов для использования в правилах DNS-фильтрации.

-

URL обновления, если список обновляемый.

|

|

Шаг 2. Добавить необходимые записи в новый список.

|

Добавить записи URL в новый список. В списках можно использовать специальные символы «^», «$» и «*»:

Символы «?» и «#» не могут быть использованы.

|

|

Шаг 3. Создать правило межсетевого экрана конечного устройства, содержащее один или несколько списков.

|

Смотрите раздел Политики сети.

|

Если вы хотите заблокировать точный адрес, используйте символы «^» и «$»:

^http://domain.com/exacturl$

Для блокирования точного URL всех дочерних папок используйте символ «^»:

^http://domain.com/exacturl/

Для блокирования домена со всеми возможными URL используйте запись такого вида:

domain.com

Пример интерпретации URL-записей:

Администратор имеет возможность создавать собственные списки и централизованно распространять их. Для создания таких списков необходимо выполнить следующие действия:

|

Наименование

|

Описание

|

|

Шаг 1. Создать файл с необходимым списком URL.

|

Создать текстовый файл list.txt со списком URL в следующем формате:

www.site1.com/url1

www.site2.com/url2

…

www.siteend.com/urlN

|

|

Шаг 2. Создать архив, содержащий этот файл.

|

Поместить файл в архив zip с именем list.zip.

|

|

Шаг 3. Создать файл с версией списка.

|

Создать файл version.txt, внутри него указать номер версии списка, например, 3. Необходимо инкрементировать данное значение при каждом обновлении списка.

|

|

Шаг 4. Разместить файлы на веб-сервере.

|

Разместить у себя на сайте list.zip и version.txt, чтобы они были доступны для скачивания.

|

|

Шаг 5. Создать список типа контента и указать URL для обновления.

|

На каждом UserGate создать список URL. При создании указать тип списка Обновляемый и адрес, откуда необходимо загружать обновления. UserGate будет проверять наличие новой версии на вашем сайте в соответствии с настроенным расписанием скачивания обновлений. Расписание можно настроить в свойствах списка; возможно указать следующие варианты:

При задании вручную необходимо использовать crontab-подобный формат, при котором строка выглядит как шесть полей, разделенных пробелами. Поля задают время в следующем виде: (минуты: 0-59) (часы: 0-23) (дни месяца: 1-31) (месяц: 1-12) (день недели: 0-6, 0-воскресенье). Каждое из первых пяти полей может быть задано следующим образом:

-

Звездочка (*) — обозначает весь диапазон (от первого до последнего).

-

Дефис (-) — обозначает диапазон чисел. Например, "5-7" будет означать 5,6 и 7.

-

Списки. Это числа (или диапазоны), разделенные запятыми. Например, "1,5,10,11" или "1-11,19-23".

Звездочка или диапазон с шагом. Используется для пропусков в диапазонах. Шаг указывается после косой черты. Например, "2-10/2" будет значить "2,4,6,8,10", а выражение "*/2" в поле "часы" будет означать "каждые два часа".

|

Категории URL

Элемент библиотеки Категории URL позволяет создать группы категорий UserGate URL filtering для более удобного использования в правилах фильтрации контента. Например, администратор может создать группу категорий «Бизнес категории» и поместить в нее необходимые категории.

Для добавления новой группы категорий необходимо выполнить следующие шаги:

|

Наименование

|

Описание

|

|

Шаг 1. Создать группу категорий.

|

В панели Группы URL категорий нажать на кнопку Добавить, дать название группе.

|

|

Шаг 2. Добавить категории.

|

Выделить созданную группу и в панели Категории нажать на кнопку Добавить и выбрать необходимые категории из списка.

|

Типы контента

С помощью фильтрации типов контента доступна возможность управления видео и аудио контентом, изображениями, исполняемыми файлами и другими типами.

Для фильтрации по типу контента необходимо выполнить следующие действия:

|

Наименование

|

Описание

|

|

Шаг 1. Создать список типов контента.

|

В панели Категории нажать на кнопку Добавить, задать название нового списка типа контента и, опционально, описание списка и URL обновления.

|

|

Шаг 2. Добавить необходимые MIME-типы в новый список.

|

Добавить необходимый тип контента в данный список в формате MIME. Различные типы MIME описаны в интернете, например, https://www.iana.org/assignments/media-types/media-types.xhtml.

Например, для блокировки документов типа *.doc необходимо добавить MIME-тип «application/msword».

|

|

Шаг 3. Создать правило фильтрации контента, содержащее один или несколько списков.

|

Смотрите раздел Политики сети.

|

Администратор имеет возможность создавать свои списки типов контента и централизованно распространять их. Для создания такого списка необходимо выполнить следующие действия:

|

Наименование

|

Описание

|

|

Шаг 1. Создать файл с необходимыми типами контента.

|

Создать файл list.txt со списком типов контента.

|

|

Шаг 2. Создать архив, содержащий этот файл.

|

Поместить файл в архив zip с именем list.zip.

|

|

Шаг 3. Создать файл с версией списка.

|

Создать файл version.txt, внутри него указать номер версии списка, например, 3. Необходимо инкрементировать данное значение при каждом обновлении списка.

|

|

Шаг 4. Разместить файлы на веб-сервере.

|

Разместить у себя на сайте list.zip и version.txt, чтобы они были доступны для скачивания.

|

|

Шаг 5. Создать список типа контента и указать URL для обновления.

|

На каждом UserGate создать список типов контента. При создании указать тип списка Обновляемый и адрес, откуда необходимо загружать обновления. UserGate будет проверять наличие новой версии на вашем сайте в соответствии с настроенным расписанием скачивания обновлений. Расписание можно настроить в свойствах списка; возможно указать следующие варианты:

При задании вручную необходимо использовать crontab-подобный формат, при котором строка выглядит как шесть полей, разделенных пробелами. Поля задают время в следующем виде: (минуты: 0-59) (часы: 0-23) (дни месяца: 1-31) (месяц: 1-12) (день недели: 0-6, 0-воскресенье). Каждое из первых пяти полей может быть задано следующим образом:

-

Звездочка (*) — обозначает весь диапазон (от первого до последнего).

-

Дефис (-) — обозначает диапазон чисел. Например, "5-7" будет означать 5,6 и 7.

-

Списки. Это числа (или диапазоны), разделенные запятыми. Например, "1,5,10,11" или "1-11,19-23".

Звездочка или диапазон с шагом. Используется для пропусков в диапазонах. Шаг указывается после косой черты. Например, "2-10/2" будет значить "2,4,6,8,10", а выражение "/2" в поле "часы" будет означать "каждые два часа".

|

Календари

Календари позволяют создать временные интервалы, которые затем можно использовать в правилах. Администратор может добавлять необходимые ему элементы в процессе работы. Для добавления нового календаря необходимо выполнить следующие шаги:

|

Наименование

|

Описание

|

|

Шаг 1. Создать календарь.

|

В панели Группы нажать на кнопку Добавить, указать название календаря и его описание.

|

|

Шаг 2. Добавить временные интервалы в календарь.

|

В панели Элементы нажать на кнопку Добавить и добавить интервал. Дать название интервалу и указать время.

|

Группы шаблонов управляемых устройств UGC

Группы шаблонов объединяют несколько шаблонов в единую конфигурацию, которая применяется к управляемому устройству. Результирующие настройки, применяемые к устройству, формируются в результате слияния всех настроек шаблонов, входящих в группу шаблонов, с учетом расположения шаблонов внутри группы. Подробнее о результирующих настройках смотрите главу руководства Шаблоны и группы шаблонов.

Для создания группы шаблонов необходимо в разделе Конечные устройства ➜ Группы шаблонов нажать на кнопку Добавить, дать группе имя и опциональное описание и добавить в него созданные ранее шаблоны. После добавления шаблонов их можно расположить в требуемом порядке, используя кнопки Выше, Ниже, Наверх, Вниз, создав таким образом необходимую результирующую конфигурацию.

Добавление устройств UGC под управление UGMC

Для управления устройствами они должны быть добавлены в UGMC. Добавление управляемых устройств UGC возможно двумя способами:

-

Добавление управляемых устройств UGC по одному устройству. Данный вариант подходит для компаний с небольшим количеством управляемых устройств UGC.

-

Массовое добавление устройств. Вариант для компаний с большим количеством устройств.

Процесс единичного добавления устройств

Для добавления одного управляемого устройства UGC необходимо выполнить следующие шаги:

|

Наименование

|

Описание

|

|

Шаг 1. Обеспечить доступ от управляемого устройства UGC до UGMC.

|

На сервере UGMC необходимо разрешить сервис Контроль конечных устройств в разделе контроля доступа зоны, к интерфейсу которой подключаются управляемое устройство. Сервер UGMC слушает подключения от управляемых устройств UGC на портах TCP 4045 и 9712.

Передача данных между сервером UGMC и управляемыми устройствами осуществляется по зашифрованному каналу.

|

|

Шаг 2. Создать запись для управляемого устройства UGC в UGMC.

|

В консоли управления областью в разделе Конечные устройства ➜ Устройства нажать Добавить и указать необходимые настройки.

|

|

Шаг 3. Отобразить уникальный код созданного устройства.

|

В консоли управления областью в разделе Конечные устройства ➜ Устройства выбрать запись, нажать Показать уникальный код устройства и записать его. Этот код потребуется указать при инсталляции ПО UGC на конкретное устройство (компьютер) пользователя.

|

|

Шаг 4. Установить ПО UGC на конкретное устройство (компьютер) пользователя.

|

Установить ПО на конечный компьютер пользователя. В мастере установки указать IP-адрес UGMC и уникальный код устройства, созданный на предыдущем шаге.

Подробно об установке ПО на конечное устройство смотрите в разделе Установка UserGate Client.

|

При создании записи управляемого устройства UGC необходимо указать следующие параметры:

|

Наименование

|

Описание

|

|

Включено

|

Включение объекта управляемого устройства UGC.

|

|

Лицензирован

|

Лицензирование конечного устройства: если флаг поставлен, он использует одну лицензию.

В случае отсутствия лицензии конечное устройство не сможет подключиться к UGMC.

Если флаг будет убран после регистрации устройства на UGMC:

-

правила межсетевого экрана, полученные от МС ранее, продолжают работать;

-

подключение по VPN с настройками, полученными ранее от МС, доступно;

-

новые настройки конечное устройство от MC не получает.

|

|

Название

|

Название для управляемого устройства UGC. Можно вводить произвольное название.

|

|

Описание

|

Описание управляемого устройства UGC.

|

|

Группы шаблонов

|

Группа шаблонов, параметры которых следует применить к этому управляемому устройству. Параметры применятся после синхронизации с UGMC.

|

|

Синхронизация

|

Выбор режима синхронизации: отключено, автоматическая или ручная синхронизация.

|

Процесс массового добавления устройств

Рассмотрим процесс массового добавления управляемых устройств UGC:

|

Наименование

|

Описание

|

|

Шаг 1. Обеспечить доступ от управляемых устройств UGC до UGMC.

|

На сервере UGMC необходимо разрешить сервис Контроль конечных устройств в разделе контроля доступа зоны, к интерфейсу которой подключаются управляемые устройства. Сервер UGMC слушает подключения от управляемых устройств UGC на портах TCP 4045 и 9712.

Передача данных между сервером UGMC и управляемыми устройствами осуществляется по зашифрованному каналу.

|

|

Шаг 2. Создать код для группы конечных устройств.

|

В консоли управления областью в разделе Конечные устройства ➜ Коды для конечных устройств нажать Добавить и указать необходимые параметры.

|

|

Шаг 3. Отобразить уникальный код для созданной группы устройств.

|

В консоли управления областью в разделе Конечные устройства ➜ Коды для конечных устройств нажать Уникальный код конечного устройства и записать его. Этот код потребуется указать при инсталляции ПО UGC на группу устройств.

|

|

Шаг 4. Установить ПО UGC на устройства пользователей.

|

Установить ПО на конечные компьютеры пользователей. В мастере установки или в административном шаблоне Active Directory указать уникальный код группы устройств, созданный на предыдущем шаге и IP-адрес интерфейса UGMC, к которому будут подключены управляемые устройства.

После завершения установки ПО автоматически создается запись для каждого устройства в UGMC в разделе Конечные устройства ➜ Устройства, и каждое конечное устройство получает все настройки, указанные в примененной к нему группе шаблонов.

Подробно об установке ПО на конечное устройство смотрите в разделе Установка UserGate Client.

|

При создании кода для группы конечных устройств необходимо указать следующие параметры:

|

Наименование

|

Описание

|

|

Включено

|

Включает код. Если код отключен, он не может быть использован для добавления новых устройств, но все устройства, созданные ранее с применением данного кода, продолжат работать.

|

|

Название

|

Название для кода. Можно вводить произвольное название.

|

|

Описание

|

Описание кода.

|

|

Группы шаблонов

|

Группа шаблонов, параметры которых следует применить к управляемым устройствам UGC, активированными с этим кодом. Параметры применятся после синхронизации с UGMC.

|

ПримечаниеПосле регистрации конечного устройства с использованием кода для каждого устройства индивидуально можно изменить используемую группу шаблонов. В случае возникновения неисправностей, переустановки ПО UserGate Client и необходимости повторной регистрации на UGMC, используйте процедуру переподключения устройства (в разделе «Управление областью» ➜ «Конечные устройства» ➜ «Устройства» нажмите «Переподключить устройство»). Если повторная регистрация будет произведена с использованием общего кода, то на UGMC произойдёт создание новой записи о регистрации конечного устройства с привязкой устройства к группе шаблонов, указанной в настройках кода; информация о предыдущей регистрации также будет сохранена.

Управление устройством UGC из консоли UGMC

После добавления управляемое устройство UGC отобразится в веб-консоли управления областью в разделе Конечные устройства ➜ Устройства.

Раздел Конечные устройства ➜ Устройства позволяет совершать следующие действия над управляемыми устройствами:

-

Добавление нового конечного устройства. Добавление конечного устройства было рассмотрено ранее в разделе Добавление управляемых устройств UGC под управление UGMC.

-

Редактирование свойств конечного устройства, т.е. изменение названия, описания конечного устройства, применённых к нему групп шаблонов и типа синхронизации.

-

Удаление выбранного конечного устройства.

-

Включение/Отключение синхронизации с конечным устройством.

-

Блокирование/Разблокирование передачи данных по сети.

-

Задание частоты синхронизации соединений UGMC и управляемых устройств UGC.

-

Отображение уникального кода устройства, необходимого для подключения управляемых устройств UGC к UGMC.

-

Переподключение устройства, т.е. повторная регистрация конечного устройства на UGMC, код для подключения будет сгенерирован повторно.

-

Запуск процесса принудительной синхронизации.

-

Отображение настроек, применимых к данному конечному устройству (кнопка Отобразить).

Данный раздел также позволяет просмотреть следующие параметры каждого конечного устройства:

|

Наименование

|

Описание

|

|

Название

|

Отображено название конечного устройства.

|

|

Версия

|

Отображена версия UserGate Client, установленная на устройстве.

|

|

Последнее подключение

|

Показаны дата и время последнего подключения конечного устройства.

|

|

Телеметрия

|

Представлена следующая информация:

-

IP-адрес конечного устройства, который используется для выхода в Интернет.

-

Netbios имя.

-

Время последнего подключения управляемого устройства UGC к UGMC.

-

Пользователь, с учётной записи которого был совершён вход в систему.

-

Имя компьютера в локальной сети.

-

Версия ОС, установленная на конечном устройстве.

-

Версия UserGate Client, установленная на устройстве.

-

Загрузка CPU клиентом UserGate показывает на сколько загружен центральный процессор конечного устройства.

-

Загрузка памяти клиентом UserGate — количество памяти, используемое UserGate Client.

-

Загрузка физической памяти отображает загруженность оперативной памяти на конечном устройстве.

-

Загрузка виртуальной памяти показывает степень загруженности виртуальной памяти на конечном устройстве.

|

|

Мониторинг конечных устройств

|

Показана подробная информация о конечном устройстве. Более подробно данный пункт будет рассмотрен ниже.

В случае возникновения ошибки синхронизации конфигурации конечного устройства доступен просмотр отчёта (нажать Показать отчёт), в котором отображены время последнего подключения к управляемому устройству, название правила, тип объекта, ставшего причиной сбоя синхронизации, и описание ошибки. При возникновении ошибки применение правил межсетевого экрана к конечному устройству не изменяется (т.е. действуют правила межсетевого экрана, которые были синхронизированы до появления ошибки), доступны управление сервисами и процессами и выполнение запросов в реестр.

|

|

Группа шаблонов конечных устройств

|

Отображены группы шаблонов, применённые к управляемым устройствам UGC.

Создание групп шаблонов было рассмотрено в главе Группы шаблонов управляемых устройств UGC.

|

|

HIP профили

|

Представлен список профилей HIP. Профиль HIP будет отображен в списке, только в случае его применения в правилах межсетевого экрана.

О соответствии или несоответствии конечного устройства профилю HIP говорит цветовая индикация:

В случае несоответствия к просмотру доступен отчёт (нажмите Посмотреть отчёт), содержащий информацию о времени последнего получения данных, название профиля и объекта HIP, тип и несоответствующий элемент объекта.

Подробнее читайте в разделе HIP профили.

|

|

Устройства LogAn

|

Название сервера UserGate Log Analyzer, на который конечное устройство отправляет журналы диагностики и телеметрию.

|

|

Время последней синхронизации

|

Отображён режим, а также дата и время последней синхронизации конечного устройства и UGMC. Работа возможна в одном из следующих режимов:

-

Автоматическая синхронизация — настройки применяются к устройству автоматически. При изменении любой настройки из любого шаблона, включенного в группу шаблонов, примененную к управляемому устройству, это изменение применяется без задержек.

-

Отключено — синхронизация выключена.

-

Ручная синхронизация — режим синхронизации, при котором настройки применяются при нажатии кнопки Синхронизировать сейчас. Полезно в случаях, когда необходимо изменить много настроек в шаблонах и единовременно отослать их на устройство. В этом случае необходимо отключить синхронизацию, произвести необходимые изменения в шаблонах, после чего включить синхронизацию в режим Ручная синхронизация.

|

Вкладка мониторинг конечных устройств необходима для отслеживания состояния управляемых устройств UGC. Она позволяет просмотреть следующие параметры конечного устройства:

|

Наименование

|

Описание

|

|

Общие

|

Представлена общая информация об устройстве (имя компьютера, версия и тип ОС, версия ПО UserGate Client, IP-адрес, время загрузки системы и текущее время на устройстве в часовом поясе, настроенном на конечном устройстве) и пользователе, под учётной записью которого был совершён вход в систему (фотография, имя и статус пользователя, тип аккаунта (локальный или доменный), телефон и электронная почта).

Важно! Для отображения полной информации о доменных пользователях, необходимо подключить LDAP-коннектор в разделе Центр управления ➜ Каталоги пользователей.

|

|

Производительность

|

Представлена следующая информация:

-

Использование процессора, т.е. степень загруженности центрального процессора.

-

Степень загрузки центрального процессора конечного устройства процессом UserGate Client.

-

Информация о виртуальной памяти конечного устройства.

-

Информация о физической памяти — оперативной памяти.

-

Загрузка памяти клиентом UserGate.

-

Информация о дисках компьютера: размер диска, тип и производительность.

-

Статус управляемых устройств UGC показывает статус UserGate Client: онлайн/офлайн (доступность конечного устройства) или отключено (UserGate Client был отключен с использованием UGMC кнопкой Отключить).

|

|

Безопасность

|

Представлена информация о безопасности конечного устройства: статус межсетевого экрана, антивируса, центров обновления и безопасности Windows, а также информация о шифровании дисков (BitLocker).

|

|

USB устройства

|

Отображена информация о подключённых устройствах USB:

-

Идентификатор устройства: пара идентификаторов VID/PID (Vendor ID/Product ID) и номер версии устройства.

-

Название устройства.

-

USB класс, например mouse, printer.

-

Сервис: драйверы, использующиеся для работы с устройством.

|

|

Элементы автозагрузки

|

Отображён список приложений, для которых настроен автоматический запуск при входе в систему.

|

|

Процессы

|

Показан список запущенных на конечном устройстве процессов.

Нажатие кнопки Завершить процесс позволяет завершить процесс на конечном устройстве, используя UGMC.

|

|

Службы

|

Отображён список служб, запущенных/остановленных на конечном устройстве.

Нажатие кнопок Остановить службу/Запустить службу позволяет выполнить попытку отключения/ включения службы на управляемых устройствах UGC с использованием UGMC.

|

|

Ключи реестра

|

Просмотр реестра. Доступны:

-

HKEY_LOCAL_MACHINE.

-

HKEY_USERS.

Также доступен поиск по ключам реестра. Для этого необходимо нажать Найти (отображается при наведении указателя мыши на название каталога).

|

|

Программное обеспечение

|

Отображён список установленных на управляемом устройстве UGC ПО с указанием производителя и версии.

|

|

Установленные обновления

|

Представлен список установленных обновлений на управляемом устройстве UGC с отображением соответствующего номера базы знаний Microsoft, информации о продукте, производителе и дате установки обновления.

|

|

Точки восстановления

|

Представлен список доступных точек восстановления и информация о них.

|

В веб-интерфейсе UserGate Management Center доступна фильтрация управляемых устройств UserGate Client. В случае использования фильтрации доступно отображение:

-

включенных/выключенных конечных устройств;

-

заблокированных/незаблокированных устройств;

-

устройств онлайн (подключенных к UGMC)/офлайн (неподключенных к UGMC)/не привязанных (устройств, которые еще не были подключены к UGMC);

-

консистентных (синхронизация конечного устройства завершилась успешно)/неконсистентных (при синхронизации конфигурации конечного устройства возникли ошибки) устройств;

-

соответствующих/несоответствующих требованиям безопасности.

Также имеется возможность формирования более сложных фильтров в режиме расширенного поиска, используя специальный язык запросов.

Host Information Profile (HIP) позволяет производить сбор и анализ информации о степени защиты конечного устройства с установленным ПО UserGate Client. HIP профили представляют собой набор объектов HIP и предназначены для проверки соответствия конечного устройства требованиям безопасности (комплаенса). С использованием профилей HIP можно настроить гибкие политики доступа к зоне сети или приложению.

Для конечных устройств будут отображены только те профили HIP, которые используются в правилах межсетевого экрана.

ПримечаниеДля проверки соответствия требованиям безопасности (комплаенса) и работы правил фильтрации, в которых в качестве одного из условий указан профиль HIP, необходимо наличие лицензии на модуль Контроль доступа в сеть на уровне хоста.

При создании профиля необходимо указать:

|

Наименование

|

Описание

|

|

Название

|

Название профиля HIP.

|

|

Описание

|

Описание профиля HIP (опционально).

|

|

Объекты HIP

|

Выбор логического элемента (И, ИЛИ, И НЕ, ИЛИ НЕ) и объектов HIP.

Подробнее о создании объектов читайте в разделе HIP-объекты.

|

Объекты HIP позволяют настроить критерии соответствия для конечных устройств и могут быть использованы в качестве одного из условий при настройке политик безопасности.

ПримечаниеДля указания некоторых условий требуется наличие лицензированного модуля Security Updates, необходимого для скачивания обновлений библиотек.

Для добавления объекта необходимо указать:

|

Наименование

|

Описание

|

|

Название

|

Название объекта HIP.

|

|

Описание

|

Описание объекта HIP (опционально).

|

|

Версия ОС

|

Версия операционной системы устройства пользователя.

При использовании операторов = и != необходимо указывать полную версию Windows.

|

|

Версия UserGate Client

|

Версия ПО UserGate Client.

|

|

Безопасность

|

Статусы компонентов безопасности конечного устройства:

Важно! BitLocker считается включенным, если он включен хотя бы на одном из дисков.

|

|

Продукты

|

Проверка соответствия программного обеспечения, установленного на конечном устройстве:

-

Антивирус. Проверка соответствия антивирусного ПО на устройстве пользователя.

-

Включено: проверка статуса ПО;

-

Базы антивируса обновлены: проверка актуальности баз (да, нет, не проверять) — производится только в случае, когда в предыдущем пункте включена проверка статуса антивируса в явном виде;

-

Версия ПО;

-

Вендор: производитель и название продукта.

-

Межсетевой экран. Проверка соответствия межсетевого экрана на конечном устройстве. При настройке необходимо указать:

-

Установлен: проверка наличия установленного ПО;

-

Включено: проверка статуса ПО (да, нет, не проверять);

-

Версия ПО;

-

Вендор: производитель и название продукта;

-

Резервное копирование. Проверка ПО для резервного копирования:

-

Шифрование диска. Проверка установленных на конечном устройстве программ для шифрования диска:

-

DLP. Проверка соответствия системы предотвращения утечек информации.

-

Управление обновлениями. Проверка актуальности обновления.

|

|

Процессы

|

Проверка процессов, запущенных на конечном устройстве.

|

|

Запущенные службы

|

Проверка служб, запущенных на конечном устройстве.

|

|

Ключи реестра

|

Ключ реестра Microsoft Windows — каталог, в котором хранятся настройки и параметры операционной системы.

Поддерживаются следующие типы параметров реестра:

-

REG_SZ: строка Unicode или ANSI с нулевым символом в конце.

-

REG_BINARY: двоичные данные в любой форме.

-

REG_DWORD: 32-разрядное число.

Доступна проверка ключей следующих разделов реестра:

-

HKEY_LOCAL_MACHINE

-

HKEY_USERS

Важно! Путь указывается с использованием обратного слэша (\), например, \HKEY_LOCAL_MACHINE, после которых через (\) указывается полный путь к параметру.

Описание ключей реестра читайте в документации Microsoft.

|

|

Установленные обновления

|

Проверка наличия указанного обновления на конечном устройстве. Необходимо указать номер статьи базы знаний Microsoft (KB), например, KB5013624.

|

Сбор и анализ данных с устройств UGC

LogAn является продуктом компании UserGate, входящим в состав экосистемы UserGate SUMMA. LogAn устанавливается на отдельном сервере, использование которого позволяет обеспечить высокую надёжность и хорошую масштабируемость системы. LogAn предоставляет возможность осуществления сбора и анализа данных с различных устройств, мониторинга событий безопасности и создания отчётов. Для получения подробной информации об LogAn обратитесь к соответствующей документации.

Для отправки данных на сервер LogAn, его необходимо назначить, используя шаблон конечных устройств. Для передачи журналов и телеметрии с UG Client на сервер UG LogAn используется один из портов из диапазона (22000-22711), автоматически выделенный в UGМС для данного конечного устройства; передача данных происходит через UGMC. Настройка сервера LogAn для конечных устройств производится с использованием шаблонов конечных устройств. Подробнее читайте в разделе Настройки.

Получая данные, LogAn осуществляет анализ произошедших событий и отслеживает активность пользователей. Полученные с управляемых устройств UGC события будут записаны в следующие журналы:

-

Журнал событий конечных устройств.

-

Журнал правил конечных устройств.

-

Журнал приложений конечных устройств.

-

Журнал аппаратуры.

Для просмотра данных с устройств UGC используется раздел веб-консоли Журналы и отчёты ➜ Журналы ➜ Конечные устройства.

Формирование данных журналов будет рассмотрено далее в разделах Журнал событий конечных устройств, Журнал правил конечных устройств, Приложения конечных устройств и Аппаратура конечных устройств.

Журнал событий конечных устройств

В журнале событий конечных устройств отражены события, получаемые от конечных устройств, контролируемых с использованием программного обеспечения UserGate Client.

ПримечаниеДля возможности передачи журналов конечных на LogAn на английском языке, необходимо установить языковой пакет Английский (США); английский язык должен быть доступен для выбора в качестве языка интерфейса.

Для удобства поиска необходимых событий записи могут быть отфильтрованы по различным критериям, например, диапазон дат, важности, типу события и т.п.

В LogAn также представлен режим расширенного поиска для формирования сложных фильтров поиска с использованием специального языка запросов.

После выбора необходимых параметров настроенный фильтр можно сохранить, нажав кнопку Сохранить как. Список сохранённых фильтров можно будет увидеть во вкладке Популярные фильтры.

Администратор может сам выбрать столбцы, которые будут отражаться в журнале. Для этого необходимо навести указатель мыши на название любого столбца, нажать на появившуюся справа от названия столбца стрелку, выбрать Столбцы и в появившемся контекстном меню выбрать необходимые параметры.

В журнале событий конечных устройств можно увидеть следующую информацию:

|

Наименование

|

Описание

|

|

Узел

|

Идентификатор конечного устройства или узла, на котором запущен сенсор.

|

|

Время

|

Время события. Отображается в часовом поясе, настроенном на LogAn.

|

|

Конечное устройство/сенсор

|

Отображено имя компьютера.

|

|

Уровень лога

|

Отображен тип события:

-

Аудит успеха (Audit Success): событие журнала безопасности, которое происходит при успешном обращении к аудируемым ресурсам.

-

Аудит отказа (Audit Failure): событие журнала безопасности, которое происходит при неуспешном обращении к аудируемым ресурсам.

-

Ошибка (Error): событие указывает на существенные проблемы, которые могут стать причиной потери функциональности или данных.

-

Сведения (Information): информационные события, которые, как правило, не требуют внимания администратора.

-

Предупреждение (Warning): события указывают на проблемы, которые не требуют немедленного исправления, однако могут привести к ошибкам в будущем.

|

|

Данные

|

Представлена подробная информация о событии.

|

|

Источник журнала событий

|

Показан источника журнала событий.

|

|

Категория журнала

|

Отображена категория лога, необходимая для упорядочивания событий. Данные берутся из Windows EventLog. Каждый источник может определять свои идентификаторы категорий. Относится к записям журнала событий конечных устройств.

|

|

Категория инцидента

|

Показана категория инцидента.

|

|

Имя компьютера

|

Показано полное имя компьютера.

|

|

Имя пользователя

|

Показано имя пользователя, с учётной записи которого был совершен вход в систему конечного устройства.

|

|

Код события лога

|

Представлен код, соответствующий определённому событию.

|

|

Идентификатор события лога

|

Отображён идентификатор события лога, который определяет первичный идентификатор события.

|

|

Тип события лога

|

Отображён тип события лога, соответствующий определённому уровню лога:

-

1 — уровень лога: ошибка (error).

-

2 — уровень лога: предупреждение (warning).

-

3 — уровень лога: сведения (information).

-

4 — уровень лога: аудит успеха (audit success).

-

5 — уровень лога: аудит отказа (audit failure).

|

|

Строка вставки

|

Содержит данные блока EventData события Windows.

|

|

Файл журнала лога

|

Показано к какому типу файла журнала относится событие:

-

Application (файл журнала приложений): для событий приложений и служб.

-

Security (файл журнала безопасности): для событий системы аудита.

-

System (файл системного журнала): для событий драйверов устройств.

-

CustomLog: журнал содержит события, регистрируемые приложениями, которые создают пользовательский журнал. Использование пользовательского журнала позволяет приложению управлять размером журнала или присоединять списки управления доступом в целях безопасности, не затрагивая другие приложения.

|

С использованием кнопки Показать можно просмотреть выбранную запись журнала событий конечных устройств.

Запись журнала может быть добавлена к сведениям об инциденте нажатием кнопки Добавить в инцидент.

С помощью кнопки Экспортировать в CSV администратор может скачать отфильтрованные данные журнала в csv-файл для дальнейшего анализа.

Журнал правил конечных устройств

Журнал правил конечных устройств отображает события срабатывания правил межсетевого экрана конечных устройств, в настройках которых включена функция Журналирование. Настройка правил межсетевого экрана рассматривается в разделе Политики сети.

Для удобства поиска необходимых событий записи срабатываний правил межсетевого экрана могут быть отфильтрованы по различным критериям, например, диапазон дат, названию правил и т.п.

В UserGate LogAn также представлен режим расширенного поиска для формирования сложных фильтров поиска с использованием специального языка запросов.

После выбора необходимых параметров настроенный фильтр можно сохранить, нажав кнопку Сохранить как. Список сохранённых фильтров можно будет увидеть во вкладке Популярные фильтры.

Администратор может сам выбрать столбцы, которые будут отражаться в журнале. Для этого необходимо навести указатель мыши на название любого столбца, нажать на появившуюся справа от названия столбца стрелку, выбрать Столбцы и в появившемся контекстном меню выбрать необходимые параметры.

В журнале правил конечных устройств можно увидеть следующую информацию:

|

Наименование

|

Описание

|

|

Узел

|

Идентификатор конечного устройства.

|

|

Время

|

Указано время срабатывания правила. Отображается в часовом поясе, настроенном на LogAn.

|

|

Конечное устройство

|

Отображено имя компьютера.

|

|

Действие

|

Представлено действие, которое выполняется в соответствии с правилом:

-

Разрешить.

-

NAT.

-

Запретить.

|

|

Правило

|

Показано название правила межсетевого экрана.

|

|

Приложение

|

Указано приложение, через которое осуществляется доступ к ресурсу.

|

|

Домен

|

Отображено имя домена, к которому было выполнено подключение.

|

|

Категория сайтов

|

Указаны категории сайтов, к которым относится адрес назначения. Категории сайтов будут отображены только в случае наличия правил с условием Категории сайтов.

|

|

Тип контента

|

Отображён тип контента.

|

|

Сетевой протокол

|

Указан транспортный протокол, использующийся для подключения к ресурсу.

|

|

IP источника

|

Показан IP-адрес источника трафика.

|

|

Порт источника

|

Отображён номер порта, через который осуществляется подключение.

|

|

IP назначения

|

Показан IP-адрес назначения трафика.

|

|

Порт назначения

|

Указан номер порта назначения, используемый транспортным протоколом.

|

Нажав кнопку Показать, можно просмотреть подробную информацию о выбранной записи журнала правил конечных устройств.

Запись журнала может быть добавлена к сведениям об инциденте нажатием кнопки Добавить в инцидент.

С помощью кнопки Экспортировать в CSV администратор может скачать отфильтрованные данные журнала в csv-файл для дальнейшего анализа.

Приложения конечных устройств

Журнал приложений конечных устройств отображает приложения, которые запускались на конечных устройствах.

Для удобства формирования журнала записи могут быть отфильтрованы по различным критериям.

В UserGate LogAn также представлен режим расширенного поиска для формирования сложных фильтров поиска с использованием специального языка запросов.

После настройки фильтра его можно сохранить, нажав кнопку Сохранить как. После сохранения фильтр будет доступен во вкладке Популярные фильтры.

Администратор может сам выбрать столбцы, которые будут отражаться в журнале. Для этого необходимо навести указатель мыши на название любого столбца, нажать на появившуюся справа от названия столбца стрелку, выбрать Столбцы и в появившемся контекстном меню выбрать необходимые параметры.

В журнале приложений конечных устройств отображается следующая информация:

|

Наименование

|

Описание

|

|

Узел

|

Идентификатор конечного устройства.

|

|

Время

|

Время запуска приложения на конечном устройстве. Отображается в часовом поясе, настроенном на LogAn.

|

|

Конечное устройство

|

Отображено имя компьютера.

|

|

Действие

|

Запуск или остановка приложения.

|

|

Хэш

|

Хэш приложения.

|

|

Приложение

|

Название приложения, которое было запущено или остановлено.

|

|

Версия

|

Версия приложения.

|

|

Субъект подписи

|

Владелец сертификата.

|

|

Подписано

|

Издатель сертификата для приложения.

|

|

Идентификатор процесса

|

Идентификатор процесса приложения (PID).

|

|

Пользователь

|

Пользователь, запустивший приложение.

|

|

Командная строка

|

Команда запуска приложения.

|

Нажатие кнопки Показать позволяет открыть окно с информацией о записи журнала приложений.

Запись журнала может быть добавлена к сведениям об инциденте нажатием кнопки Добавить в инцидент.

С помощью кнопки Экспортировать в CSV администратор может скачать отфильтрованные данные журнала в csv-файл для дальнейшего анализа.

Аппаратура конечных устройств

Данный журнал содержит информацию об устройствах, подключаемых к управляемым устройствам UGC.

Для удобства формирования журнала записи могут быть отфильтрованы по различным критериям.

В LogAn также представлен режим расширенного поиска для формирования сложных фильтров поиска с использованием специального языка запросов.

После настройки фильтра его можно сохранить, нажав кнопку Сохранить как. После сохранения фильтр будет доступен во вкладке Популярные фильтры.

Администратор может сам выбрать столбцы, которые будут отражаться в журнале. Для этого необходимо навести указатель мыши на название любого столбца, нажать на появившуюся справа от названия столбца стрелку, выбрать Столбцы и в появившемся контекстном меню выбрать необходимые параметры.

Журнал аппаратуры конечных устройств содержит следующую информацию:

|

Наименование

|

Описание

|

|

Узел

|

Идентификатор конечного устройства.

|

|

Время

|

Дата и время регистрации события.

|

|

Конечное устройство

|

Название конечного устройства.

|

|

Действие

|

Добавление или удаление устройства.

|

|

Устройство

|

Название устройства, которое было подключено или удалено.

|

|

Идентификатор устройства

|

Идентификатор подключенного/удалённого устройства.

|

|

Служба

|

Драйверы, использующиеся для работы с устройством.

|

Нажатие кнопки Показать позволяет открыть окно с информацией о записи журнала аппаратуры конечных устройств.

Запись журнала может быть добавлена к сведениям об инциденте нажатием кнопки Добавить в инцидент.

С помощью кнопки Экспортировать в CSV администратор может скачать отфильтрованные данные журнала в csv-файл для дальнейшего анализа.

|