|

|

Зона в NGFW — это логическое объединение сетевых интерфейсов. Политики безопасности NGFW используют зоны интерфейсов, а не непосредственно интерфейсы. Это дает необходимую гибкость политикам безопасности, а также существенно упрощает управление отказоустойчивым кластером. Зоны одинаковы на всех узлах кластера, то есть данная настройка является глобальной для кластера.

Рекомендуется объединять интерфейсы в зоне на основе их функционального назначения, например, зона LAN-интерфейсов, зона интернет-интерфейсов, зона интерфейсов, подключенных к сети партнера и т.п.

По умолчанию NGFW поставляется со следующими зонами:

|

Наименование

|

Описание

|

|

Management

|

Зона для подключения доверенных сетей, из которых разрешено управление NGFW.

|

|

Trusted

|

Зона для подключения доверенных сетей, например, LAN-сетей.

|

|

Untrusted

|

Зона для интерфейсов, подключенных к недоверенным сетям, например, к интернету.

|

|

DMZ

|

Зона для интерфейсов, подключенных к сети DMZ.

|

|

Cluster

|

Зона для интерфейсов, используемых для работы кластера.

|

|

VPN for Site-to-Site

|

Зона, в которую помещаются все клиенты типа Офис-Офис, подключаемые к NGFW по VPN.

|

|

VPN for remote access

|

Зона, в которую помещаются все мобильные пользователи, подключаемые к NGFW по VPN.

|

|

Tunnel inspection zone

|

Зона для инспектирования туннелей. Зона, которой будут принадлежать все адреса источников и назначения инкапсулированных в туннель пакетов.

|

Администраторы NGFW могут изменять настройки зон, созданных по умолчанию, а также создавать дополнительные зоны.

ПримечаниеМожно создать не более 255 зон.

Для создания зоны необходимо выполнить следующие шаги:

|

Наименование

|

Описание

|

|

Шаг 1. Создать зону.

|

В разделе Сеть ➜ Зоны нажать на кнопку Добавить и дать название зоне.

|

|

Шаг 2. Настроить параметры защиты зоны от DoS (опционально).

|

Указать параметры защиты зоны от сетевого флуда для протоколов TCP (SYN-flood), UDP, ICMP:

-

Агрегировать — если установлено, то считаются все пакеты, входящие в интерфейсы данной зоны. Если не установлено, то считаются пакеты отдельно для каждого IP-адреса.

-

Порог уведомления — при превышении количества запросов над указанным значением происходит запись события в системный журнал.

-

Порог отбрасывания пакетов — при превышении количества запросов над указанным значением NGFW начинает отбрасывать пакеты и записывает данное событие в системный журнал.

Рекомендованные значения для порога уведомления — 3000 запросов в секунду, для порога отбрасывания пакетов — 6000 запросов в секунду. Рекомендуется включать защиту от флуда на всех интерфейсах, за исключением интерфейсов зоны Cluster.

Необходимо увеличить пороговое значение отбрасывания пакетов для протокола UDP, если через интерфейсы зоны проходит трафик таких сервисов, как IP-телефония или L2TP VPN.

Исключения защиты от DoS — позволяет указать список IP-адресов серверов, которые необходимо исключить из защиты. Это может быть полезно, например, для сервиса IP-телефонии, так как он шлет большое количество UDP-пакетов.

Важно! NGFW позволят произвести более гранулированную защиту от DoS атак. Для получения дополнительной информации обратитесь в раздел Защита от DoS атак.

|

|

Шаг 3. Настроить параметры контроля доступа зоны (опционально).

|

Указать предоставляемые NGFW сервисы, которые будут доступны клиентам, подключенным к данной зоне. Для зон, подключенных к неконтролируемым сетям, таким, как интернет, рекомендуется отключить все сервисы.

Сервисы:

-

Ping — позволяет пинговать NGFW.

-

SNMP — доступ к NGFW по протоколу SNMP (UDP 161).

-

Captive-портал и страница блокировки — необходимы для показа страницы авторизации Captive-портала и страницы блокировки (TCP 80, 443, 8002).

-

XML-RPC для управления — позволяет управлять продуктом по API (TCP 4040).

-

Кластер — сервис, необходимый для объединения нескольких узлов NGFW в кластер (TCP 4369, TCP 9000-9100).

-

VRRP — сервис, необходимый для объединения нескольких узлов NGFW в отказоустойчивый кластер (IP протокол 112).

-

Консоль администрирования — доступ к веб-консоли управления (TCP 8001).

-

DNS — доступ к сервису DNS-прокси (TCP 53, UDP 53).

-

HTTP(S)-прокси — доступ к сервису HTTP(S)-прокси (TCP 8090).

-

Агент авторизации — доступ к серверу, необходимый для работы агентов авторизации Windows и терминальных серверов (UDP 1813).

-

SMTP(S)-прокси — сервис фильтрации SMTP-трафика от спама. Необходим только при публикации почтового сервера в интернет. Более подробно смотрите раздел Защита почтового трафика.

-

POP3(S)-прокси — сервис фильтрации POP3-трафика от спама. Необходим только при публикации почтового сервера в интернет. Более подробно смотрите раздел Защита почтового трафика.

-

CLI по SSH — доступ к серверу для управления им с помощью CLI (command line interface), порт TCP 2200.

-

VPN — доступ к серверу для подключения к нему клиентов L2TP VPN (UDP 500, 4500).

-

Reverse-прокси — сервис, необходимый для публикации внутренних ресурсов с помощью Reverse-прокси. Более подробно смотрите раздел Публикация HTTP/HTTPS-ресурсов с помощью reverse-прокси.

-

Web-портал — сервис, необходимый для публикации внутренних ресурсов с помощью SSL VPN. Более подробно смотрите раздел Веб-портал.

-

Log Analyzer/SIEM — сервис для подключения к анализатору журналов Log Analyzer (TCP 2023 и 9713).

-

OSPF — сервис динамической маршрутизации OSPF. Более подробно смотрите раздел OSPF.

-

BGP — сервис динамической маршрутизации BGP. Более подробно смотрите раздел BGP.

-

RIP — сервис динамической маршрутизации RIP.

-

BFD — сервис быстрого обнаружения сбоев в сетевом соединении.

-

SNMP-прокси — сервис используется для построения распределённой системы мониторинга (позволяет регулировать нагрузку и организовывать мониторинг распределённой сетевой инфраструктуры).

-

SSH-прокси — сервис, использующийся для инициирования трафика SSH.

-

Multicast — сервис мультикаста.

-

NTP сервис — разрешает доступ к сервису точного времени, запущенному на сервере NGFW.

-

UserID syslog коллектор — сервис для разрешения получения информации с удалённых устройств по протоколу Syslog (по умолчанию используется порт TCP 514).

-

Подключение конечных устройств — сервис, использующийся для разрешения подключения конечных устройств с установленным ПО UserGate Client (TCP 4045).

-

API XML RPC поверх HTTPS — разрешает доступ к API поверх HTTPS (TCP 4443). Доступен в версии 7.3.3 и выше.

Подробнее о требованиях сетевой доступности читайте в приложении Требования к сетевому окружению.

|

|

Шаг 4. Настроить параметры защиты от IP-спуфинг атак (опционально).

|

Атаки на основе IP-спуфинга позволяют передать пакет из внешней сети, например, из Untrusted, во внутреннюю, например, в Trusted. Для этого атакующий подменяет IP-адрес источника на предполагаемый адрес внутренней сети. В таком случае ответы на этот пакет будут пересылаться на внутренний адрес.

Для защиты от подобных атак администратор может указать диапазоны IP-адресов, адреса источников которых допустимы в выбранной зоне. Сетевые пакеты с адресами источников, отличными от указанных, будут отброшены.

С помощью чекбокса Инвертировать администратор может указать адреса источников, которые не могут быть получены на интерфейсах данной зоны. В этом случае будут отброшены пакеты с указанными диапазонами IP-адресов источников. Например, для зоны Untrusted можно указать диапазоны "серых" IP-адресов 10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16 и включить опцию Инвертировать.

|

|

Шаг 5. Настроить параметры ограничения сессий (опционально).

|

Ограничение количества одновременных подключений с одного IP-адреса — это мера безопасности, которая ограничивает количество активных соединений сети, исходящих от одного и того же IP-адреса. Это делается по нескольким причинам:

-

Защита от атак: злоумышленники могут использовать большое количество одновременных подключений с одного IP-адреса для проведения DDoS-атак (распределенные атаки, целью которых является отказ системы в обслуживании). Ограничение количества подключений помогает снизить риск таких атак, уменьшая нагрузку на сеть или сервер.

-

Предотвращение злоупотреблений: некоторые пользователи могут пытаться злоупотреблять ресурсами, путем создания множества одновременных подключений. Ограничение подключений помогает предотвратить избыточное использование ресурсов и поддерживать равномерное распределение нагрузки.

-

Сохранение доступности: предотвращение ситуаций, когда один пользователь занимает все доступные ресурсы, оставляя мало места для других пользователей. Введение ограничений способствует поддержанию доступности ресурсов для всех пользователей.

-

Управление ресурсами: более эффективное управление сетевыми и серверными ресурсами, обеспечивая более стабильную и предсказуемую производительность.

Для ограничения количества одновременных подключений с одного IP-адреса необходимо:

-

Активировать чекбокс Включить ограничение сессий на IP-адрес.

-

Указать максимально возможное количество сессий с одного адреса.

-

Добавить список IP-адресов, для которых данное ограничение не будет действовать. Подробнее о создании списка смотрите в разделе IP-адреса.

|

Раздел Интерфейсы отображает все физические и виртуальные интерфейсы, имеющиеся в системе, позволяет менять их настройки и добавлять VLAN-интерфейсы. Раздел отображает все интерфейсы каждого узла кластера. Настройки интерфейсов специфичны для каждого из узлов, то есть не глобальны.

Кнопка Редактировать позволяет изменять параметры сетевого интерфейса:

-

Включить или отключить интерфейс.

-

Указать тип интерфейса — Layer 3 или Mirror. Интерфейсу, работающему в режиме Layer 3, можно назначить IP-адрес и использовать его в правилах межсетевого экрана, контентной фильтрации и других правилах, это стандартный режим работы интерфейса. Интерфейс, работающий в режиме Mirror, может получать трафик со SPAN-порта сетевого оборудования для его анализа.

-

Назначить зону интерфейсу.

-

Назначить профиль Netflow для отправки статистических данных на Netflow коллектор.

-

Назначить профиль для отправки данных по протоколу Link Layer Discovery Protocol (LLDP). Доступно только для интерфейсов типа адаптер.

-

Назначить Алиас/Псевдоним — дополнительное идентификационное наименование интерфейса. Параметр является опциональным и используется для работы с SNMP.

-

Изменить физические параметры интерфейса — MAC-адрес, размер MTU, размер MSS.

-

Выбрать тип присвоения IP-адреса — без адреса, статический IP-адрес или динамический IP-адрес, полученный по DHCP.

-

Настроить работу DHCP-релея на выбранном интерфейсе. Для этого необходимо включить DHCP-релей, указать в поле Адрес UserGate IP-адрес интерфейса, на котором добавляется функция релея, и указать один или несколько серверов DHCP, куда необходимо пересылать DHCP-запросы клиентов.

Кнопка Добавить позволяет добавить следующие типы логических интерфейсов:

-

VLAN.

-

Бонд.

-

Мост.

-

PPPoE.

-

VPN.

-

Tunnel.

-

Loopback.

Создание интерфейса VLAN

С помощью кнопки Добавить VLAN администратор может создавать сабинтерфейсы. При создании VLAN необходимо указать следующие параметры:

|

Наименование

|

Описание

|

|

Включено

|

Включает VLAN.

|

|

Название

|

Название VLAN. Название присваивается автоматически на основе имени физического порта и тега VLAN.

|

|

Теги

|

Указание опционального тега для маркировки интерфейса. Подробнее читайте в статье Теги руководства администратора.Опция доступна в версии ПО 7.3.0 и выше.

|

|

Описание

|

Опциональное описание интерфейса.

|

|

Тип интерфейса

|

Указать тип интерфейса — Layer 3 или Mirror. Интерфейсу, работающему в режиме Layer 3, можно назначить IP-адрес и использовать его в правилах межсетевого экрана, контентной фильтрации и других правилах, это стандартный режим работы интерфейса. Интерфейс, работающий в режиме Mirror, может получать трафик со SPAN-порта сетевого оборудования для его анализа.

|

|

Тег VLAN

|

Номер сабинтерфейса. Допускается создание до 4094 интерфейсов.

|

|

Имя узла

|

Имя узла в кластере, на котором создается данный VLAN.

|

|

Интерфейс

|

Физический интерфейс, на котором создается VLAN.

|

|

Зона

|

Зона, которой принадлежит VLAN.

|

|

Профиль Netflow

|

Профиль Netflow для отправки статистических данных на Netflow коллектор. О профилях Netflow можно прочитать в главе Профили Netflow.

|

|

Алиас/Псевдоним

|

Альтернативное имя интерфейса, заданное администратором. Параметр является опциональным и используется для работы с SNMP. Значение параметра — строка длиной не более 64-х символов.

Важно! Значение параметра не может содержать символы кириллицы.

|

|

Сеть

|

Способ присвоения IP-адреса — без адреса, статический IP-адрес или динамический IP-адрес, полученный по DHCP. Возможность изменить MAC-адрес, размер MTU, размер MSS (доступно в версии ПО 7.3.0 и выше).

|

|

DHCP-релей

|

Настройка работы DHCP-релея на VLAN-интерфейсе. Необходимо включить DHCP-релей, указать в поле Адрес UserGate IP-адрес интерфейса, на котором добавляется функция релея, и указать один или несколько серверов DHCP, куда необходимо пересылать DHCP-запросы клиентов.

|

Объединение интерфейсов в бонд

С помощью кнопки Добавить бонд-интерфейс администратор может объединить несколько физических интерфейсов в один логический агрегированный интерфейс для повышения пропускной способности или для отказоустойчивости канала. При создании бонда необходимо указать следующие параметры:

|

Наименование

|

Описание

|

|

Включено

|

Включает бонд.

|

|

Название

|

Название бонда.

|

|

Теги

|

Указание опционального тега для маркировки интерфейса. Подробнее читайте в статье Теги руководства администратора. Опция доступна в версии ПО 7.3.0 и выше.

|

|

Имя узла

|

Узел кластера NGFW, на котором будет создан бонд.

|

|

Зона

|

Зона, к которой принадлежит бонд.

|

|

Профиль Netflow

|

Профиль Netflow для отправки статистических данных на Netflow коллектор. О профилях Netflow можно прочитать в главе Профили Netflow.

|

|

Алиас/Псевдоним

|

Альтернативное имя интерфейса, заданное администратором. Параметр является опциональным и используется для работы с SNMP. Значение параметра — строка длиной не более 64-х символов.

Важно! Значение параметра не может содержать символы кириллицы.

|

|

Интерфейсы

|

Один или более интерфейсов, которые будут использованы для построения бонда.

|

|

Режим

|

Режим работы бонда должен совпадать с режимом работы на том устройстве, куда подключается бонд. Может быть:

-

Round robin. Пакеты отправляются последовательно, начиная с первого доступного интерфейса и заканчивая последним. Эта политика применяется для балансировки нагрузки и отказоустойчивости.

-

Active backup. Только один сетевой интерфейс из объединенных будет активным. Другой интерфейс может стать активным только в том случае, когда упадет текущий активный интерфейс. При такой политике MAC-адрес бонд-интерфейса виден снаружи только через один сетевой порт, во избежание появления проблем с коммутатором. Эта политика применяется для отказоустойчивости.

-

XOR. Передача распределяется между сетевыми картами используя формулу: [(«MAC-адрес источника» XOR «MAC-адрес назначения») по модулю «число интерфейсов»]. Получается, одна и та же сетевая карта передает пакеты одним и тем же получателям. Опционально распределение передачи может быть основано и на политике «xmit_hash». Политика XOR применяется для балансировки нагрузки и отказоустойчивости.

-

Broadcast. Передает все на все сетевые интерфейсы. Эта политика применяется для отказоустойчивости.

-

IEEE 802.3ad — режим работы, установленный по умолчанию, поддерживается большинством сетевых коммутаторов. Создаются агрегированные группы сетевых карт с одинаковой скоростью и дуплексом. При таком объединении передача задействует все каналы в активной агрегации согласно стандарту IEEE 802.3ad. Выбор, через какой интерфейс отправлять пакет, определяется политикой; по умолчанию используется XOR-политика, можно также использовать «xmit_hash» политику.

-

Adaptive transmit load balancing. Исходящий трафик распределяется в зависимости от загруженности каждой сетевой карты (определяется скоростью загрузки). Не требует дополнительной настройки на коммутаторе. Входящий трафик приходит на текущую сетевую карту. Если она выходит из строя, то другая сетевая карта берет себе MAC-адрес вышедшей из строя карты.

-

Adaptive load balancing. Включает в себя предыдущую политику плюс осуществляет балансировку входящего трафика. Не требует дополнительной настройки на коммутаторе. Балансировка входящего трафика достигается путем ARP-переговоров. Драйвер перехватывает ARP-ответы, отправляемые с локальных сетевых карт наружу, и переписывает MAC-адрес источника на один из уникальных MAC-адресов сетевой карты, участвующей в объединении. Таким образом, различные пиры используют различные MAC-адреса сервера. Балансировка входящего трафика распределяется последовательно (round-robin) между интерфейсами.

|

|

MII monitoring period (мсек)

|

Устанавливает периодичность MII-мониторинга в миллисекундах. Определяет, как часто будет проверяться состояние линии на наличие отказов. Значение по умолчанию — 0 — отключает MII-мониторинг.

|

|

Down delay (мсек)

|

Определяет время (в миллисекундах) задержки перед отключением интерфейса, если произошел сбой соединения. Эта опция действительна только для мониторинга MII (miimon). Значение параметра должно быть кратным значениям miimon. Если оно не кратно, то округлится до ближайшего кратного значения. Значение по умолчанию 0.

|

|

Up delay (мсек)

|

Задает время задержки в миллисекундах, перед тем как поднять канал при обнаружении его восстановления. Этот параметр возможен только при MII-мониторинге (miimon). Значение параметра должно быть кратным значениям miimon. Если оно не кратно, то округлится до ближайшего кратного значения. Значение по умолчанию 0.

|

|

LACP rate

|

Определяет, с каким интервалом будут передаваться партнером LACPDU-пакеты в режиме 802.3ad. Возможные значения:

|

|

Failover MAC

|

Определяет, как будут прописываться MAC-адреса на объединенных интерфейсах в режиме active-backup при переключении интерфейсов. Обычным поведением является одинаковый MAC-адрес на всех интерфейсах. Возможные значения:

-

Отключено — устанавливает одинаковый MAC-адрес на всех интерфейсах во время переключения.

-

Active — MAC-адрес на бонд-интерфейсе будет всегда таким же, как на текущем активном интерфейсе. MAC-адреса на резервных интерфейсах не изменяются. MAC-адрес на бонд-интерфейсе меняется во время обработки отказа.

-

Follow — MAC-адрес на бонд-интерфейсе будет таким же, как на первом интерфейсе, добавленном в объединение. На втором и последующем интерфейсе этот MAC не устанавливается, пока они в резервном режиме. MAC-адрес прописывается во время обработки отказа, когда резервный интерфейс становится активным, он принимает новый MAC (тот, что на бонд-интерфейсе), а старому активному интерфейсу прописывается MAC, который был на текущем активном.

|

|

Xmit hash policy

|

Определяет хэш-политику передачи пакетов через объединенные интерфейсы в режиме XOR или IEEE 802.3ad. Возможные значения:

-

Layer 2 — использует только MAC-адреса для генерации хэша. При этом алгоритме трафик для конкретного сетевого хоста будет отправляться всегда через один и тот же интерфейс. Алгоритм совместим с IEEE 802.3ad.

-

Layer 2+3 — использует как MAC-адреса, так и IP-адреса для генерации хэша. Алгоритм совместим с IEEE 802.3ad.

-

Layer 3+4 — используются IP-адреса и протоколы транспортного уровня (TCP или UDP) для генерации хэша. Алгоритм не всегда совместим с IEEE 802.3ad, так как в пределах одного и того же TCP- или UDP-взаимодействия могут передаваться как фрагментированные, так и нефрагментированные пакеты. Во фрагментированных пакетах порт источника и порт назначения отсутствуют. В результате в рамках одной сессии пакеты могут дойти до получателя не в том порядке, так как отправляются через разные интерфейсы.

|

|

Сеть

|

Способ присвоения IP-адреса — без адреса, статический IP-адрес или динамический IP-адрес, полученный по DHCP. Возможность изменить MAC-адрес, размер MTU, размер MSS (доступно с версии ПО 7.3.0 и выше).

|

|

DHCP-релей

|

Настройка работы DHCP-релея на бонд-интерфейсе. Необходимо включить DHCP-релей, указать в поле Адрес UserGate IP-адрес интерфейса, на котором добавляется функция релея, и указать один или несколько серверов DHCP, куда необходимо пересылать DHCP-запросы клиентов.

|

Создание моста (bridge)

Сетевой мост работает на канальном уровне сетевой модели OSI (L2), при получении из сети кадра сверяет MAC-адрес последнего и, если он не принадлежит данному сегменту, передает (транслирует) кадр дальше; если кадр принадлежит данному сегменту, мост ничего не делает.

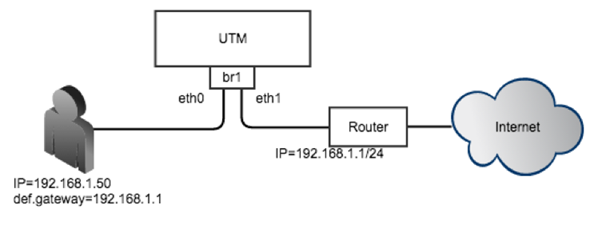

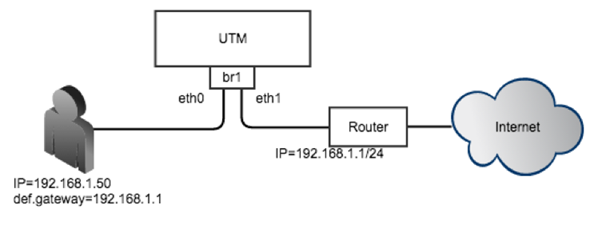

Интерфейс мост можно использовать в NGFW аналогично обычному интерфейсу. Кроме этого, через мост можно настроить фильтрацию передаваемого контента на уровне L2 без внесения изменений в сетевую инфраструктуру компании. Простейшая схема использования NGFW в качестве решения, обеспечивающего контентную фильтрацию на уровне L2, выглядит следующим образом:

При создании моста можно указать режим его работы — Layer 2 или Layer 3.

При выборе режима Layer 2 создаваемому мосту не нужно назначать IP-адрес и прописывать маршруты и шлюзы для его корректной работы. В данном режиме мост работает на уровне MAC-адресов, транслируя пакет из одного сегмента в другой. В этом случае невозможно использовать правила АСУ ТП и Mail security. Контентная фильтрация работает в этом режиме.

Внимание! Функциональность DNS-фильтрации и мост L2 в текущей версии несовместимы — при включении DNS-фильтрации DNS-запросы через мост проходить перестают.

При выборе режима Layer 3 создаваемому мосту необходимо назначить IP-адрес и указать маршруты в сети, подключенные к интерфейсам моста. В данном режиме могут быть использованы все механизмы фильтрации, доступные в NGFW.

Если мост создается в ПАК NGFW, в котором используется сетевая карта, поддерживающая режим байпас, то можно объединить 2 интерфейса в байпас-мост. Байпас-мост автоматически переключает два выбранных интерфейса в режим байпас (закорачивает их, пропуская весь трафик мимо NGFW) в случаях если:

Управление работой байпас-реле сетевых портов возможно через интерфейс PMC (подробнее читайте в статье Команды управления платформой).

Подробнее о сетевых интерфейсах, поддерживающих режим байпас, смотрите в руководствах по эксплуатации на модели ПАК NGFW.

С помощью кнопки Добавить мост администратор может объединить несколько физических интерфейсов в новый тип интерфейса — мост. Необходимо указать следующие параметры:

|

Наименование

|

Описание

|

|

Включено

|

Включает интерфейс мост.

|

|

Название

|

Название интерфейса.

|

|

Теги

|

Указание опционального тега для маркировки интерфейса. Подробнее читайте в статье Теги руководства администратора. Опция доступна в версии ПО 7.3.0 и выше.

|

|

Имя узла

|

Узел кластера NGFW, на котором создать интерфейс мост.

|

|

Тип интерфейса

|

Указать тип интерфейса — Layer 3 или Layer 2.

|

|

Зона

|

Зона, к которой принадлежит интерфейс мост.

|

|

Профиль Netflow

|

Профиль Netflow для отправки статистических данных на Netflow коллектор. О профилях Netflow можно прочитать в главе Профили Netflow.

|

|

Алиас/Псевдоним

|

Альтернативное имя интерфейса, заданное администратором. Параметр является опциональным и используется для работы с SNMP. Значение параметра — строка длиной не более 64-х символов.

Важно! Значение параметра не может содержать символы кириллицы.

|

|

Интерфейсы моста

|

Два интерфейса, которые будут использованы для построения моста.

|

|

Интерфейсы байпас моста

|

Пара интерфейсов, которые можно использовать для построения байпас моста. Требуется поддержка оборудования ПАК NGFW.

|

|

STP (Spanning Tree Protocol)

|

Включает использование STP для защиты сети от петель.

|

|

Forward delay

|

Задержка перед переключением моста в активный режим (Forwarding), в случае если включен STP.

|

|

Maximum age

|

Время, по истечении которого STP-соединение считается потерянным.

|

|

Сеть

|

Способ присвоения IP-адреса — без адреса, статический IP-адрес или динамический IP-адрес, полученный по DHCP. Возможность изменить размер MTU, размер MSS (доступно в версии ПО 7.3.0 и выше).

|

|

DHCP-релей

|

Настройка работы DHCP-релея на bridge-интерфейсе. Необходимо включить DHCP-релей, указать в поле Адрес UserGate IP-адрес интерфейса, на котором добавляется функция релея, и указать один или несколько серверов DHCP, куда необходимо пересылать DHCP-запросы клиентов.

|

Интерфейс PPPoE

PPPoE (Point-to-point protocol over Ethernet) — сетевой протокол канального уровня передачи кадров PPP через Ethernet. С помощью кнопки Добавить, выбрав Добавить PPPoE, администратор может создать PPPoE интерфейс. При создании необходимо указать следующие параметры:

|

Наименование

|

Описание

|

|

Включено

|

Включает интерфейс PPPoE.

|

|

Название

|

Название интерфейса.

|

|

Теги

|

Указание опционального тега для маркировки интерфейса. Подробнее читайте в статье Теги руководства администратора. Опция доступна в версии ПО 7.3.0 и выше.

|

|

Описание

|

Опциональное описание интерфейса.

|

|

Имя узла

|

Узел кластера NGFW, на котором создать интерфейс PPPoE.

|

|

Интерфейс

|

Указать интерфейс, на котором будет создаваться интерфейс PPPoE.

|

|

Зона

|

Зона, к которой принадлежит интерфейс PPPoE.

|

|

Профиль Netflow

|

Профиль Netflow для отправки статистических данных на Netflow коллектор. О профилях Netflow можно прочитать в главе Профили Netflow.

|

|

Алиас/Псевдоним

|

Альтернативное имя интерфейса, заданное администратором. Параметр является опциональным и используется для работы с SNMP. Значение параметра — строка длиной не более 64-х символов.

Важно! Значение параметра не может содержать символы кириллицы.

|

|

MTU

|

Размер MTU. По умолчанию установлено значение 1492 байт, подходящее для стандартного размера кадра Ethernet.

|

|

MSS

|

Размер MSS. Корректные значения: 0, или от 4 до введённого значения MTU минус 40 (доступно в версии ПО 7.3.0 и выше).

|

|

Логин

|

Имя пользователя для соединения PPPoE.

|

|

Пароль

|

Пароль пользователя для соединения PPPoE.

|

|

Переподключаться автоматически

|

Включает переподключение соединения при обрыве связи.

|

|

Тип аутентификации

|

Протоколы аутентификации, использующиеся в протоколе PPP:

-

CHAP — Challenge Handshake Authentication Protocol — протокол аутентификации с косвенным согласованием. Является алгоритмом проверки подлинности и предусматривает передачу не самого пароля пользователя, а косвенных сведений о нём.

-

PAP — Password Authentication Protocol — протокол простой проверки подлинности, предусматривающий отправку имени пользователя и пароля на сервер удалённого доступа открытым текстом (без шифрования).

|

|

Интервал между попытками подключения (сек.)

|

Интервал времени в секундах после разрыва соединения перед повторным запуском.

|

|

Маршрут по умолчанию

|

Устанавливает интерфейс PPPoE в качестве маршрута по умолчанию.

|

|

Интервал проверки соединения (сек.)

|

Интервал проверки соединения.

|

|

Количество неуспешных проверок

|

Количество неуспешных проверок соединения, после которого NGFW считает, что соединение отсутствует и разрывает его.

|

|

Использовать DNS-сервер провайдера

|

Если опция включена, то NGFW использует DNS-серверы, выданные провайдером.

|

|

Количество попыток подключения

|

Количество неуспешных попыток подключения, после которых попытки автосоединения будут прекращены.

|

|

PPPoE сервис

|

Имя сервиса необходимо прописывать в случае предоставления провайдером. Если имя сервиса не используется, поле необходимо оставить пустым.

|

Интерфейс VPN

VPN-интерфейс — это виртуальный сетевой адаптер, который будет использоваться для подключения клиентов VPN. Данный тип интерфейса является кластерным, это означает, что он будет автоматически создаваться на всех узлах NGFW, входящих в кластер конфигурации. При наличии кластера отказоустойчивости клиенты VPN будут автоматически переключаться на запасной сервер в случае обнаружения проблем с активным сервером без разрыва существующих VPN-соединений.

В разделе Сеть ➜ Интерфейсы нажмите кнопку Добавить и выберите Добавить VPN. Задайте следующие параметры:

|

Наименование

|

Описание

|

|

Название

|

Название интерфейса, должно быть в виде tunnelN, где N — это порядковый номер VPN-интерфейса.

|

|

Теги

|

Указание опционального тега для маркировки интерфейса. Подробнее читайте в статье Теги руководства администратора. Опция доступна в версии ПО 7.3.0 и выше.

|

|

Описание

|

Описание интерфейса.

|

|

Зона

|

Зона, к которой будет относится данный интерфейс. Все клиенты, подключившиеся по VPN к NGFW будут также помещены в эту зону.

|

|

Профиль Netflow

|

Профиль Netflow для отправки статистических данных на Netflow коллектор. О профилях Netflow можно прочитать в главе Профили Netflow.

|

|

Алиас/Псевдоним

|

Альтернативное имя интерфейса, заданное администратором. Параметр является опциональным и используется для работы с SNMP. Значение параметра — строка длиной не более 64-х символов.

Важно! Значение параметра не может содержать символы кириллицы.

|

|

Режим

|

Тип присвоения IP-адреса — без адреса, статический IP-адрес или динамический IP-адрес, полученный по DHCP. Если интерфейс предполагается использовать для приема VPN-подключений (Site-2-Site VPN или Remote access VPN, то необходимо использовать статический IP-адрес. Для использования интерфейса, используемого в роли клиента, необходимо выбрать Динамический режим.

|

|

MTU

|

Размер MTU для выбранного интерфейса.

|

|

MSS

|

Размер MSS. Корректные значения: 0, или от 4 до введённого значения MTU минус 40 (доступно в версии ПО 7.3.0 и выше).

|

По умолчанию в системе уже созданы 3 VPN-интерфейса:

-

tunnel1, который рекомендовано использовать для Remote access VPN.

-

tunnel2, который рекомендовано использовать для серверной части Site-to-Site VPN.

-

tunnel3, который рекомендовано использовать для клиентской части Site-to-Site VPN.

Интерфейс туннель

Интерфейс туннель — это виртуальный сетевой адаптер, который может использоваться для создания соединения точка-точка через IP-сеть. Поддерживаются следующие типы туннельных интерфейсов:

-

GRE — протокол туннелирования сетевых пакетов, разработанный компанией Cisco Systems. Его основное назначение — инкапсуляция пакетов сетевого уровня в IP-пакеты. Номер протокола в IP — 47.

-

IPIP — это протокол IP-туннелирования, который инкапсулирует один IP-пакет в другой IP-пакет. Инкапсуляция одного IP пакета в другой IP пакет, это добавление внешнего заголовка с Source IP — точкой входа в туннель, и Destination IP — точкой выхода из туннеля.

-

VXLAN — это протокол туннелирования Layer 2 Ethernet кадров в UDP-пакеты, порт 4789.

Для создания туннельного интерфейса в разделе Сеть ➜ Интерфейсы нажмите кнопку Добавить и выберите Добавить туннель. Задайте следующие параметры:

|

Наименование

|

Описание

|

|

Включено

|

Включение или выключение данного интерфейса.

|

|

Название

|

Название интерфейса, должно быть в виде greN, где N — это порядковый номер туннельного интерфейса.

|

|

Теги

|

Указание опционального тега для маркировки интерфейса. Подробнее читайте в статье Теги руководства администратора. Опция доступна в версии ПО 7.3.0 и выше.

|

|

Описание

|

Описание интерфейса.

|

|

Зона

|

Зона, к которой будет относится данный интерфейс.

|

|

Алиас/Псевдоним

|

Альтернативное имя интерфейса, заданное администратором. Параметр является опциональным и используется для работы с SNMP. Значение параметра — строка длиной не более 64-х символов.

Важно! Значение параметра не может содержать символы кириллицы.

|

|

Режим

|

Режим работы туннеля — GRE, IPIP, VXLAN.

|

|

MTU

|

Размер MTU для выбранного интерфейса.

|

|

MSS

|

Размер MSS (доступно начиная с релиза ПО 7.3.x).

Корректные значения:

-

0;

-

от 4 до введённого значения MTU минус 40 (для VXLAN);

-

от 4 до введённого значения MTU минус 60 (для IPIP);

-

от 4 до введённого значения MTU минус 64 (для GRE).

|

|

Локальный IP

|

Локальный адрес point-to-point интерфейса.

|

|

Удаленный IP

|

Удаленный адрес point-to-point интерфейса.

|

|

IP интерфейса

|

IP-адрес, назначенный туннельному интерфейсу.

|

|

VXLAN ID

|

Идентификатор VXLAN. Только для типа туннеля VXLAN.

|

Интерфейс loopback

Для создания loopback-интерфейса необходимо в разделе Сеть ➜ Интерфейсы нажать кнопку Добавить и выбрать Добавить loopback-интерфейс. Далее необходимо задать следующие параметры:

| Параметр |

Описание |

|

Включено

|

Включает интерфейс.

|

|

Название

|

Название интерфейса в виде loopbackN, где N — целое число.

|

|

Теги

|

Указание опционального тега для маркировки интерфейса. Подробнее читайте в статье Теги руководства администратора. Опция доступна в версии ПО 7.3.0 и выше.

|

|

Описание

|

Опциональное описание интерфейса.

|

|

Имя узла

|

Выбор узла кластера NGFW, на котором создается интерфейс.

|

|

Тип интерфейса

|

Указать тип интерфейса — Layer 3 или Layer 2.

|

|

Зона

|

Зона, к которой принадлежит интерфейс.

|

|

Профиль Netflow

|

Профиль Netflow для отправки статистических данных на Netflow коллектор. О профилях Netflow можно прочитать в главе Профили Netflow.

|

|

Профиль LLDP

|

Профиль LLDP для отправки данных по протоколу Link Layer Discovery Protocol (LLDP).

|

|

Алиас/Псевдоним

|

Альтернативное имя интерфейса, заданное администратором. Параметр является опциональным и используется для работы с SNMP. Значение параметра — строка длиной не более 64-х символов.

Важно! Значение параметра не может содержать символы кириллицы.

|

|

Сеть

|

Способ присвоения IP-адреса — без адреса, статический IP-адрес или динамический IP-адрес, полученный по DHCP. Возможность изменить MAC-адрес, размер MTU, размер MSS (доступно в версии ПО 7.3.0 и выше).

|

|

DHCP-релей

|

Настройка работы DHCP-релея на интерфейсе. Необходимо включить DHCP-релей, указать в поле Адрес UserGate IP-адрес интерфейса, на котором добавляется функция релея, и указать один или несколько серверов DHCP, куда необходимо пересылать DHCP-запросы клиентов.

|

Для подключения NGFW к интернету необходимо указать IP-адрес одного или нескольких шлюзов. Если для подключения к интернету используется несколько провайдеров, то необходимо указать несколько шлюзов. Настройка шлюза уникальна для каждого из узлов кластера.

Пример настройки сети с двумя провайдерами:

-

Интерфейс eth1 с IP-адресом 192.168.11.2 подключен к интернет-провайдеру 1. Для выхода в интернет с этого провайдера необходимо добавить шлюз с IP-адресом 192.168.11.1

-

Интерфейс eth2 с IP-адресом 192.168.12.2 подключен к интернет-провайдеру 2. Для выхода в интернет с этого провайдера необходимо добавить шлюз с IP-адресом 192.168.12.1

При наличии двух или более шлюзов возможны 2 варианта работы:

|

Наименование

|

Описание

|

|

Балансировка трафика между шлюзами

|

Установить флажок Балансировка и указать Вес каждого шлюза. В этом случае весь трафик в интернет будет распределен между шлюзами в соответствии с указанными весами (чем больше вес, тем большая доля трафика идет через шлюз).

При распределении трафика между шлюзами с разными весами происходит:

1.Вычисление хэша от адресов источника и назначения.

2.Выбор шлюза

Трафик распределяется с учётом весов. Пусть настроены 2 шлюза:

Тогда сессии между шлюзами будут распределяться согласно n1/w1 = n2/w2.

|

|

Основной шлюз с переключением на запасной

|

Выбрать один из шлюзов в качестве основного и настроить Проверку сети, нажав на одноименную кнопку в интерфейсе. Проверка сети проверяет доступность хоста в интернет (с помощью ping) с указанной в настройках периодичностью, и в случае, если хост перестает быть доступен, переводит весь трафик на запасные шлюзы в порядке их расположения в консоли(в случае если в текущей сессии не менялся порядок сортировки отбражаемых шлюзов,смена порядка сортировки не влияет на процесс выбора шлюза).

По умолчанию проверка доступности сети настроена на работу с публичным DNS-сервером Google (8.8.8.8), но может быть изменена на любой другой хост по желанию администратора.

|

Состояние шлюза (доступен — зеленый, не доступен — красный) определяется следующим образом:

|

Наименование

|

Описание

|

|

Проверка сети отключена

|

Шлюз считается доступным, если NGFW может получить его MAC-адрес с помощью ARP-запроса. Проверка наличия доступа в интернет через этот шлюз не производится.

Если MAC-адрес шлюза не может быть определен, шлюз считается недоступным.

|

|

Проверка сети включена

|

Шлюз считается доступным, если:

В противном случае шлюз считается недоступным.

|

Служба DHCP (Dynamic Host Configuration Protocol) позволяет автоматизировать процесс выдачи сетевых настроек клиентам в локальной сети. В сети с DHCP-сервером каждому сетевому устройству можно динамически назначать IP-адрес, адрес шлюза, DNS.

NGFW может также выступать в качестве DHCP-ретранслятора, обеспечивая передачу DHCP-запросов от клиентов, находящихся в различных сетях, на центральный DHCP-сервер. Подробнее о настройке DHCP-ретранслятора — в разделе «Настройка интерфейсов».

В NGFW можно создать несколько диапазонов адресов для выдачи по DHCP. DHCP работает на каждом узле отказоустойчивого кластера независимо. Для обеспечения отказоустойчивости сервиса DHCP в кластере необходимо настроить DHCP на обоих узлах, указав непересекающиеся диапазоны IP-адресов.

Для создания диапазона DHCP необходимо нажать на кнопку Добавить и указать следующие параметры:

|

Наименование

|

Описание

|

|

Включено

|

Включает или отключает использование данного диапазона DHCP.

|

|

Узел

|

Узел кластера, на котором создается данный диапазон.

|

|

Интерфейс

|

Интерфейс сервера, на котором будут раздаваться IP-адреса из создаваемого диапазона.

|

|

Диапазон IP

|

Диапазон IP-адресов, выдаваемый клиентам DHCP.

|

|

Маска

|

Маска подсети, выдаваемая клиентам DHCP.

|

|

Время аренды

|

Время в секундах, на которое выдаются IP-адреса.

|

|

Домен

|

Название домена, выдаваемое клиентам DHCP.

|

|

Шлюз

|

IP-адрес шлюза, выдаваемый клиентам DHCP.

|

|

Серверы имен

|

IP-адрес DNS-серверов, выдаваемых клиентам DHCP.

|

|

Зарезервированные адреса

|

MAC-адреса и сопоставленные с ними IP-адреса.

|

|

Игнорируемые MAC

|

Список MAC-адресов, игнорируемых DHCP-сервером.

|

|

DHCP PXE boot

|

Адрес сервера и имя загрузочного файла, передаваемого на запрос PXE boot.

|

|

DHCP опции

|

Номер опции и ее значение (список опций доступен в разделе «Опции DHCP»).

|

Выданные IP-адреса отображаются в панели Арендованные адреса. Администратор может освободить любой выданный адрес, выделив адрес и нажав на кнопку Освободить.

ПримечаниеЧтобы выдача адресов по DHCP работала на интерфейсе, который находится в зоне с включенной защитой от IP-спуфинга, необходимо в свойствах зоны во вкладке Защита от IP-спуфинга указать диапазоны выдаваемых IP-адресов, а также адрес 0.0.0.0.

Данный раздел содержит настройки сервисов DNS и DNS-прокси.

Для корректной работы продукта необходимо, чтобы NGFW мог разрешать доменные имена в IP-адреса. Укажите корректные IP-адреса серверов DNS в настройке Системные DNS-серверы.

Сервис DNS-прокси позволяет перехватывать DNS-запросы от пользователей и изменять их в зависимости от нужд администратора. Сервис работает как в явном режиме, так и для перехвата транзитных запросов. Для явного режима необходимо разрешить доступ к сервису DNS на соответствующей зоне. Для перехвата транзитных запросов в этой зоне необходимо активировать следующие настройки в разделе DNS-прокси

Настройки DNS-прокси:

|

Наименование

|

Описание

|

|

Кэширование DNS

|

Включает или отключает кэширование ответов DNS. Рекомендуется оставить включенным для ускорения обслуживания клиентов.

|

|

DNS-фильтрация

|

Включает или отключает фильтрацию DNS-запросов.

При включении DNS-фильтрации NGFW проверяет и перехватывает запросы, отправляя их дальше от своего IP-адреса. Если запрос соответствует запрещающему правилу контентной фильтрации, то он будет заблокирован.

Для работы фильтрации необходимо приобрести лицензию на модуль ATP.

Внимание! Функциональность DNS-фильтрации и мост L2 в текущей версии несовместимы — при включении DNS-фильтрации DNS-запросы через мост проходить перестают.

Важно! Правила контентной фильтрации, использующие список IP-адресов во вкладке Назначение ➜ Адрес доставки, не обрабатываются модулем DNS-фильтрации. Обработка таких правил выполняется средствами модуля контентной фильтрации.

|

|

Рекурсивные DNS-запросы

|

Разрешает или запрещает серверу осуществлять рекурсивные DNS-запросы. Рекомендуется оставить эту опцию включенной.

|

|

Максимальный TTL для DNS-записей

|

Устанавливает максимально возможное время жизни для записей DNS.

|

|

Лимит количества DNS-запросов в секунду на пользователя

|

Устанавливает ограничение на количество DNS-запросов в секунду для каждого пользователя. Запросы, превышающие данный параметр, будут отброшены. Значение по умолчанию - 100 запросов в секунду. Не рекомендуется ставить большие значения для данного параметра, поскольку DNS-флуд (DNS DoS attacks) является довольно частой причиной отказа обслуживания DNS-серверов.

|

|

Только A и AAAA DNS-записи для не идентифицированных пользователей (защита от VPN поверх DNS)

|

Если защита включена, то NGFW отвечает только на запросы на записи A и AAAA от неизвестных пользователей. Это позволяет эффективно блокировать попытки организации VPN поверх протокола DNS.

|

С помощью правил DNS-прокси можно указать серверы DNS, на которые пересылаются запросы на определенные домены. Данная опция может быть полезна в случае, если внутри компании используется локальный домен, не имеющий связи с интернетом и использующийся для внутренних нужд компании, например, домен Active Directory.

Чтобы создать правило DNS-прокси, необходимо выполнить следующие шаги:

|

Наименование

|

Описание

|

|

Шаг 1. Добавить правило.

|

Нажать на кнопку Добавить, задать Название и Описание (опционально).

|

|

Шаг 2. Указать список доменов.

|

Задать список доменов, которые необходимо перенаправлять, например, localdomain.local. Допускается использование ‘*’ для указания шаблона доменов.

|

|

Шаг 3. Указать DNS-серверы.

|

Задать список IP-адресов DNS-серверов, куда необходимо пересылать запросы на указанные домены.

|

Кроме этого, с помощью DNS-прокси можно задавать статические записи типа host (A-запись). Чтобы создать статическую запись, необходимо выполнить:

|

Наименование

|

Описание

|

|

Шаг 1. Добавить запись.

|

Нажать на кнопку Добавить, задать Название и Описание (опционально).

|

|

Шаг 2. Указать FQDN.

|

Задать Fully Qualified Domain Name (FQDN) статической записи, например, www.example.com.

|

|

Шаг 3. Указать IP-адреса.

|

Задать список IP-адресов, которые NGFW будет возвращать при запросе данного FQDN.

|

Виртуальные маршрутизаторы

В крупных сетях зачастую множество логических сетей используют для прохождения трафика одни и те же сетевые устройства. Данный трафик должен быть разделен на сетевых устройствах, в первую очередь для уменьшения риска несанкционированного доступа между сетями.

Виртуальные маршрутизаторы или Virtual Routing and Forwarding (VRF) обеспечивают разделение трафика путем разделения сетевых интерфейсов в независимые группы. Трафик из одной группы интерфейсов не может попасть в другие группы интерфейсов.

Каждый виртуальный маршрутизатор имеет свою собственную таблицу маршрутизации. Таблица маршрутизации виртуального роутера может содержать запись о маршрутах, заданных статически или полученных с помощью протоколов динамической маршрутизации — BGP, OSPF, RIP.

В рамках разных виртуальных маршрутизаторов допускается использовать одинаковые IP-сети (IP overlapping).

Интерфейсы, не вошедшие ни в один из виртуальных маршрутизаторов, автоматически назначены в виртуальный маршрутизатор — Виртуальный маршрутизатор по умолчанию.

Виртуальные маршрутизаторы имеют следующие ограничения:

- WCCP

-

ICAP.

-

DNS.

-

Авторизация.

-

Любой сетевой трафик, генерируемый самим устройством — проверка лицензии, скачивание обновлений, отправка журналов, отправка почтовых сообщений, SMS сообщений, SNMP трапов и т.п.

-

Подключение МС к NGFW возможно только в том случае, если порт NGFW находится в виртуальном маршрутизаторе по умолчанию.

-

Действие правил NAT, DNAT, Port forwarding распространяются на все виртуальные маршрутизаторы.

-

Зоны глобальны, то есть настройки зоны, и принадлежность интерфейсов к зонам распространяются на все виртуальные маршрутизаторы.

ПримечаниеВиртуальный маршрутизатор по умолчанию необходим для корректной работы NGFW. Он используется для проверки лицензии, получения обновлений, работы DNS-служб.

Для добавления виртуального маршрутизатора необходимо выполнить следующие действия:

Примечание! Следующие префиксы не могут быть использованы для задания имени виртуального маршрутизатора: port, gre, egress, ingress, tun, tap, erspan, ppp, bond, bridge, pimreg, mgmt.

Примечание!При создании виртуального маршрутизатора его имя не должно содержать заглавных букв, и должно иметь длину не менее трех символов.

|

Наименование

|

Описание

|

|

Шаг 1. Создать виртуальный маршрутизатор.

|

В разделе Сеть ➜ Виртуальные маршрутизаторы нажмите добавить и задайте имя и описание нового виртуального маршрутизатора. Укажите имя узла, на котором создается данный виртуальный маршрутизатор при наличии кластера.

|

|

Шаг 2. Добавить интерфейсы в созданный виртуальный маршрутизатор.

|

В закладке Интерфейсы укажите интерфейсы, которые должны быть помещены в данный виртуальный маршрутизатор. Интерфейсы, добавленные в другие виртуальные маршрутизаторы, не могут быть добавлены; любой из интерфейсов может принадлежать только одному виртуальному маршрутизатору. В виртуальный маршрутизатор разрешается добавлять интерфейсы всех типов — физические, виртуальные (VLAN), бондинг, VPN и другие.

|

|

Шаг 3. Добавить статические маршруты (опционально).

|

Добавьте маршруты (кроме маршрута по умолчанию), которые будут применены к трафику в данном виртуальном маршрутизаторе. Подробнее читайте в разделе Статические маршруты.

Маршрут по умолчанию добавляется в разделе Сеть ➜ Шлюзы. Подробнее о настройке шлюзов читайте в разделе Настройка шлюзов.

|

|

Шаг 4. Добавить динамические маршруты, получаемые с помощью протокола маршрутизации OSPF (опционально).

|

Настройте протокол OSPF для построения динамической карты маршрутов. Более подробно смотрите раздел руководства OSPF.

|

|

Шаг 5. Добавить динамические маршруты, получаемые с помощью протокола маршрутизации BGP (опционально).

|

Настройте протокол BGP для построения динамической карты маршрутов. Более подробно смотрите раздел руководства BGP.

|

|

Шаг 6. Добавить динамические маршруты, получаемые с помощью протокола маршрутизации RIP (опционально).

|

Настройте протокол RIP для построения динамической карты маршрутов. Более подробно смотрите раздел руководства RIP.

|

|

Шаг 7. Настроить мультикастинг (опционально).

|

Настройте параметры мультикастинга в данном виртуальном маршрутизаторе. Более подробно смотрите раздел руководства Мультикастинг.

|

Статические маршруты

Данный раздел позволяет указать маршрут в сеть, доступную за определенным маршрутизатором. Например, в локальной сети может быть маршрутизатор, который объединяет несколько IP-подсетей. Маршрут применяется локально к тому узлу кластера и в тот виртуальный маршрутизатор, в котором он создается.

Для добавления маршрута необходимо выполнить следующие шаги:

|

Наименование

|

Описание

|

|

Шаг 1. Выбрать виртуальный маршрутизатор.

|

При наличии нескольких виртуальных маршрутизаторов выберите необходимый.

|

|

Шаг 2. Задать название и описание данного маршрута.

|

В разделе Сеть ➜ Виртуальные маршрутизаторы выберите в меню Статические маршруты, нажмите кнопку Добавить. Укажите имя для данного маршрута. Опционально можно задать описание маршрута.

|

|

Шаг 3. Указать тип данного маршрута.

|

Возожно указать следующие типы маршрутов:

-

Unicast — стандартный тип маршрута. Пересылает трафик, адресованный на адреса назначения, через заданный шлюз.

-

Blackhole — трафик отбрасывается (теряется), не сообщая источнику о том, что данные не достигли адресата.

-

Unreachable — трафик отбрасывается. Источнику отправляется ICMP сообщение host unreachable (type 3 code 1).

-

Prohibit — трафик отбрасывается. Источнику отправляется ICMP сообщение host unreachable (type 3 code 13).

|

|

Шаг 4. Указать адрес назначения.

|

Задайте подсеть, куда будет указывать маршрут, например, 172.16.20.0/24 или 172.16.20.5/32.

|

|

Шаг 5. Указать шлюз.

|

Задайте IP-адрес шлюза, через который указанная подсеть будет доступна. Этот IP-адрес должен быть доступен с NGFW.

|

|

Шаг 6. Указать интерфейс.

|

Выберите интерфейс, через который будет добавлен маршрут. Если оставить значение Автоматически, то NGFW сам определит интерфейс, исходя из настроек IP-адресации сетевых интерфейсов.

|

|

Шаг 7. Указать метрику.

|

Задайте метрику маршрута. Чем меньше метрика, тем выше приоритет маршрута, если маршрутов в данную сеть несколько.

|

Протоколы динамической маршрутизации

Протоколы динамической маршрутизации используются для передачи информации о том, какие сети в настоящее время подключены к каждому из маршрутизаторов. Маршрутизаторы общаются, используя протоколы маршрутизации. NGFW обновляет таблицу маршрутизации в ядре в соответствии с информацией, которую он получает от соседних маршрутизаторов.

Динамическая маршрутизация не меняет способы, с помощью которых ядро осуществляет маршрутизацию на IP-уровне. Ядро точно также просматривает свою таблицу маршрутизации, отыскивая маршруты к хостам, маршруты к сетям и маршруты по умолчанию. Меняется только способ помещения информации в таблицу маршрутизации: вместо добавления маршрутов вручную они добавляются и удаляются динамически.

ПримечаниеЕсли в системе настроены статические шлюзы, то маршруты по умолчанию, полученные от протоколов динамической маршрутизации, игнорируются.

NGFW поддерживает работу трех протоколов маршрутизации — OSPF, BGP, RIP.

OSPF

OSPF (Open Shortest Path First) — протокол динамической маршрутизации, основанный на технологии отслеживания состояния канала (link-state) и использующий для нахождения кратчайшего пути алгоритм Дейкстры.

Протокол OSPF распространяет информацию о доступных маршрутах между маршрутизаторами одной автономной системы (АС). Подробно о работе протокола OSPF читайте в соответствующей технической документации.

ПримечаниеМаршруты добавляются только в тот виртуальный маршрутизатор, в котором настроен протокол OSPF.

ПримечаниеПри работе протокола OSPF в кластере отказоустойчивости в режиме Актив-Пассив, метрики на резервных узлах для всех интерфейсов, списков редистрибуции и routemap (доступно в версии ПО 7.3.0 и выше), применимых к этим спискам редистрибуции, увеличивается вдвое. Тем самым обеспечивается приоритет мастер-узла в маршрутизации трафика.

Для настройки OSPF в NGFW необходимо выполнить следующие шаги:

|

Наименование

|

Описание

|

|

Шаг 1. Выбрать виртуальный маршрутизатор.

|

При наличии нескольких виртуальных маршрутизаторов выберите необходимый.

|

|

Шаг 2. Включить OSPF-роутер.

|

В консоли NGFW в разделе Сеть ➜ Виртуальные маршрутизаторы выберите в меню OSPF и настройте OSPF-роутер.

|

При настройке OSPF-маршрутизатора необходимо указать следующие параметры:

|

Наименование

|

Описание

|

|

Включено

|

Включает или выключает использование данного OSPF-роутера.

|

|

Идентификатор роутера

|

IP-адрес роутера. Должен быть уникальным и задан в формате IPv4 (для удобства может совпадать с одним из IP-адресов, назначенным сетевым интерфейсам NGFW, относящимся к данному виртуальному маршрутизатору).

|

При настройке интерфейсов OSPF укажите следующие параметры:

|

Наименование

|

Описание

|

|

Включено

|

Включение/отключение использования данного интерфейса.

|

|

Интерфейс

|

Выбор одного из существующих в системе интерфейсов, на котором будет работать OSPF. Для выбора доступны только интерфейсы, входящие в данный виртуальный маршрутизатор.

|

|

Тип сети

|

Выбор типа сети для оптимизации процесса установления соседства. Доступны следующие параметры:

-

Не установлен.

-

Broadcast.

-

Point-to-point.

-

Point-to-multipoint.

|

|

Пассивный режим

|

Включение/отключение пассивного режима работы интерфейса, при котором через интерфейс запрещается слать пакеты обновления протокола маршрутизации.

|

|

Стоимость

|

Стоимость (cost) канала данного интерфейса. Данное значение передается в LSA (объявления о состоянии канала, link-state advertisement) соседним маршрутизаторам и используется ими для вычисления кратчайшего маршрута. Значение по умолчанию 1.

|

|

Приоритет

|

Целое число от 0 до 255. Чем больше значение, тем выше шанс у маршрутизатора стать назначенным маршрутизатором (designated router) в сети для рассылки LSA. Значение 0 делает назначение для данного маршрутизатора невозможным. Значение по умолчанию 1.

|

|

Интервал hello

|

Время в секундах, через которое маршрутизатор посылает hello-пакеты. Это время должно быть одинаковым на всех маршрутизаторах в автономной системе. Значение по умолчанию 10 секунд.

|

|

Интервал dead

|

Интервал времени в секундах, по истечении которого соседний маршрутизатор считается неработающим. Время исчисляется от момента приема последнего пакета hello от соседнего маршрутизатора. Значение по умолчанию 40 секунд.

|

|

Интервал повторения

|

Устанавливает временный интервал перед повторной отсылкой пакета LSA. Значение по умолчанию 5 секунд.

|

|

Задержка передачи

|

Устанавливает примерное время, требуемое для доставки соседним маршрутизаторам обновления состояния каналов (link state). Значение по умолчанию 1 секунда.

|

|

Профиль BFD

|

Определяет настройки BFD для мониторинга OSPF. Это позволяет соответствующим событиям подключения сеанса BFD мгновенно обновлять статус интерфейса OSPF.

Подробнее читайте в разделе Профили BFD.

|

|

Аутентификация

Включено

|

Включает требование аутентификации каждого принимаемого роутером OSPF-сообщения. Аутентификация обычно используется для предотвращения инъекции фальшивого маршрута от нелегитимных маршрутизаторов.

|

|

Тип аутентификации

|

Может быть:

-

Plain — передача ключа в открытом виде для аутентификации роутеров. Необходимо указать значение поля Ключ.

-

Digest — использование MD5-хеша для ключа для аутентификации OSPF-пакетов. Необходимо указать Ключ и MD5 key ID. Эти параметры должны быть идентичными на всех роутерах для нормальной работы.

Значение параметра Ключ может содержать только буквы латинского алфавита, цифры и символ подчёркивания. Максимальное количество символов — 16.

|

При настройке области OSPF укажите следующие параметры:

|

Наименование

|

Описание

|

|

Включено

|

Включает или отключает использование данной области.

|

|

Имя

|

Имя для данной области.

|

|

Стоимость

|

Стоимость (cost) маршрута по умолчанию, анонсируемая в stub-область. Значение по умолчанию — 1.

В случае, когда между stub-областью и другой областью есть несколько маршрутизаторов (ABR), администратор может назначить разные значения стоимости, анонсируемые из ABR в stub-область, для приоритизации трафика из stub-области через один из этих ABR.

|

|

Идентификатор области

|

Идентификатор зоны (area ID). Идентификатор может быть указан в десятичном формате или в формате записи IP-адреса. Идентификатор области должен совпадать для установления соседства OSPF.

|

|

Тип аутентификации

|

Может быть:

-

Нет — не требовать авторизацию OSPF-пакетов.

-

Plain — передача ключа в открытом виде для аутентификации OSPF-пакетов. Используется ключ, заданный в настройках интерфейсов.

-

Digest — использование MD5-хеша для ключа для аутентификации OSPF-пакетов. Используется ключ, заданный в настройках интерфейсов.

Идентификация на уровне интерфейсов имеет приоритет над авторизацией на уровне зоны.

|

|

Тип области

|

Определяет тип области. Поддерживаются следующие типы областей:

-

Нормальная — обычная зона, которая создается по умолчанию. Эта зона принимает обновления каналов, суммарные маршруты и внешние маршруты.

-

Тупиковая (Stub) — тупиковая зона, не принимает информацию о внешних маршрутах для автономной системы, но принимает маршруты из других зон. Если маршрутизаторам из тупиковой зоны необходимо передавать информацию за границу автономной системы, то они используют маршрут по умолчанию. В тупиковой зоне не может находиться ASBR.

-

NSSA — Not-so-stubby. Зона NSSA определяет дополнительный тип LSA — LSA type 7. В NSSA зоне может находиться пограничный маршрутизатор (ASBR).

|

|

Не суммировать

|

Запрещает инжекцию суммированных маршрутов в тупиковые типы областей.

|

|

Интерфейсы

|

Выбор интерфейсов OSPF, на которых будет доступна данная зона.

|

|

Виртуальные линки

|

Специальное соединение, которое позволяет соединять, например, разорванную на части зону или присоединить зону к магистральной через другую зону. Настраивается между двумя ABR.

Позволяет маршрутизаторам передать пакеты OSPF через виртуальные ссылки, инкапсулируя их в IP-пакеты. Этот механизм используется как временное решение или как backup на случай выхода из строя основных соединений.

Можно указать идентификаторы маршрутизаторов, которые доступны через данную зону.

|

Routemap (доступно в версии ПО 7.3.0 и выше) позволяет фильтровать маршруты при редистрибуции и изменять различные атрибуты выбранным маршрутам. На вкладке Routemaps указаны глобальные параметры для создания routemap:

|

Наименование

|

Описание

|

|

Название

|

Название данного routemap.

Примечание: В названиях routemap запрещено использовать символы кириллицы.

|

|

Действие

|

Устанавливает действие для данного routemap, может принимать значения:

-

Разрешить — разрешает прохождение данных, попадающих под условия routemap.

-

Запретить — запрещает прохождение данных, попадающих под условия routemap.

|

|

Сравнивать по

|

Условия применения routemap, может принимать значения:

Например:

-

10.0.0.0/8 — только сеть 10.0.0.0/8.

-

10.0.0.0/8::11 — маршруты, у которых первый октет 10 и префикс от 8 до 11.

-

10.0.0.0/8:11:13 — маршруты, у которых первый октет 10 и префикс от 11 до 13.

-

AS путь. Если выбрано данное условие, то в закладке AS путь надо добавить все необходимые номера автономных сетей для данного условия. Допускается указывать регулярные выражения формата POSIX 1003.2, а также дополнительный символ подчеркивания (_), который интерпретируется как:

|

|

Установить next hop

|

Установить для отфильтрованных маршрутов значение next hop в указанный IP-адрес.

|

|

Установить вес

|

Установить для отфильтрованных маршрутов вес в указанное значение.

|

|

Установить метрику

|

Установить для отфильтрованных маршрутов метрику в указанное значение.

|

|

Установить предпочтение

|

Установить для отфильтрованных маршрутов предпочтение в указанное значение.

|

|

Установить AS-prepend

|

Установить значение AS-prepend — список автономных систем, добавляемых для данного маршрута.

|

|

Установить community

|

Установить (заменить) значение BGP community для отфильтрованных маршрутов на указанное.

|

|

Добавлять community

|

Добавить указанное значение BGP community для отфильтрованных маршрутов к существующим значениям community.

|

При настройке редистрибуции анонсируемых маршрутов (доступно в версии ПО 7.3.0 и выше) из других протоколов в OSPF (route redistribution) необходимо указать следующие параметры:

-

Выбрать протоколы из списка: Kernel (статические маршруты, добавленные администратором), Connected (маршруты в непосредственно подключенные к NGFW сети), RIP, BGP, поставив рядом с выбранным протоколом флажок для включения.

-

Указать для каждого выбранного протокола OSPF-метрику (0-16777214).

-

При необходимости фильтрации анонсируемых маршрутов из других протоколов указать для каждого выбранного протокола список routemap.

-

Параметр Всегда отправлять маршрут по умолчанию позволяет анонсировать маршрут 0.0.0.0/0 даже при отсутствии его в таблице маршрутизации.

BGP

Протоколы динамической маршрутизации используются для передачи информации о том, какие сети в настоящее время подключены к каждому из маршрутизаторов. Маршрутизаторы общаются, используя протоколы маршрутизации. NGFW обновляет таблицу маршрутизации в ядре в соответствии с информацией, которую он получает от соседних маршрутизаторов. Динамическая маршрутизация не меняет способы, с помощью которых ядро осуществляет маршрутизацию на IP-уровне. Ядро точно также просматривает свою таблицу маршрутизации, отыскивая маршруты к хостам, маршруты к сетям и маршруты по умолчанию. Меняется только способ помещения информации в таблицу маршрутизации: вместо добавления маршрутов вручную они добавляются и удаляются динамически. Маршруты добавляются только в тот виртуальный маршрутизатор, в котором настроен протокол BGP.

BGP (Border Gateway Protocol) — динамический протокол маршрутизации, относится к классу протоколов маршрутизации внешнего шлюза (англ. EGP — External Gateway Protocol). На текущий момент является основным протоколом динамической маршрутизации в интернете. Протокол BGP предназначен для обмена информацией о достижимости подсетей между автономными системами (АС), то есть группами маршрутизаторов под единым техническим и административным управлением, использующими протоколы внутридоменной маршрутизации для определения маршрутов внутри себя и протокол междоменной маршрутизации для определения маршрутов доставки пакетов в другие АС. Передаваемая информация включает в себя список АС, к которым имеется доступ через данную систему. Выбор наилучших маршрутов осуществляет исходя из правил, принятых в сети. Подробно о работе протокола BGP читайте в соответствующей технической документации.

Для настройки BGP в NGFW необходимо выполнить следующие шаги:

|

Наименование

|

Описание

|

|

Шаг 1. Выбрать виртуальный маршрутизатор.

|

При наличии нескольких виртуальных маршрутизаторов выберите необходимый.

|

|

Шаг 2. Включить BGP-роутер.

|

В консоли NGFW в разделе Сеть ➜ Виртуальные маршрутизаторы выберите в меню BGP и настройте BGP-роутер.

|

|

Шаг 3. Задать фильтры и routemap (опционально) для ограничения количества получаемых маршрутов.

|

В разделе Фильтры нажать на кнопку Добавить и настроить параметры routemap/фильтров. Добавить столько routemap/фильтров, сколько необходимо для работы BGP в вашей организации.

|

|

Шаг 4. Добавить хотя бы одного BGP-соседа (пира).

|

В разделе BGP-соседи нажать на кнопку Добавить и настроить параметры маршрутизатора, относящегося к соседней АС. Добавить столько соседей, сколько необходимо.

Важно! Согласно требованиям RFC-8212 для каждого соседа необходимо обязательно указать входящие и исходящие фильтры. Без входящих фильтров роутер не будет принимать маршруты с данного соседа, при отсутствии исходящих фильтров роутер не будет анонсировать маршруты на данного соседа.

Если интерфейсу NGFW, с которого устанавливается подключение к соседу, назначено несколько IP-адресов, то при настройке BGP-соседа, в случае отсутствия правила NAT, принудительно устанавливающего адрес источника для BGP-сессии с этим соседом, в качестве адреса NGFW необходимо указывать основной (primary) IP-адрес, т.е. адрес, который стоит первым в списке в настройках интерфейса.

|

При настройке BGP-роутера необходимо указать следующие параметры:

|

Наименование

|

Описание

|

|

Включено

|

Включает или отключает использование данного BGP-роутера.

|

|

Идентификатор роутера

|

IP-адрес роутера. Должен совпадать с одним из IP-адресов, назначенным сетевым интерфейсам NGFW, относящимся к данному виртуальному маршрутизатору.

|

|

Номер автономной системы (АС)

|

Автономная система — это система IP-сетей и маршрутизаторов, управляемых одним или несколькими операторами, имеющими единую политику маршрутизации. Номер автономной системы задает принадлежность роутера к этой системе.

|

|

Redistribute

|

Позволяет распространять другим BGP-маршрутизаторам маршруты в непосредственно подключенные к NGFW сети (connected), статические маршруты, добавленные администратором для данного виртуального маршрутизатора (kernel), или маршруты, полученные по протоколу OSPF.

|

|

Multiple path

|

Включает балансировку трафика на маршруты с одинаковой стоимостью.

|

|

Сети

|

Список сетей, относящихся к данной АС.

|

ПримечаниеЕсли в разделе Сети прописать сети, которых нет в таблице маршрутизации, то анонсироваться они не будут.

Для добавления BGP-соседей нажмите кнопку Добавить и укажите следующие параметры:

|

Наименование

|

Описание

|

|

Включено

|

Включает или отключает использование данного соседа.

|

|

Host

|

IP-адрес соседа.

|

|

Описание

|

Произвольное описание соседа.

|

|

Удаленная ASN

|

Номер автономной системы, к которой относится сосед.

|

|

Вес

|

Вес данных маршрутов, получаемых от данного соседа.

|

|

TTL

|

Максимальное количество хопов, разрешенное до этого соседа.

|

|

Bfd profile

|

Настроить с помощью профиля BFD мониторинг BGP для возможности более быстрого обнаружения неисправностей соединений.

Для более подробной информации о настройке BFD смотрите Профили BFD.

|

|

Анонсировать себя в качестве следующего перехода (next-hop-self) для BGP

|

Заменять значение next-hop-self на собственный IP-адрес, если сосед является BGP.

|

|

Multihop для eBPGP

|

Указывает, что до этого соседа непрямое соединение (более одного хопа).

|

|

Route reflector client

|

Указывает, является ли этот сосед клиентом Route reflector.

|

|

Soft reconfiguration

|

Использовать soft reconfiguration (без разрыва соединений) для обновления конфигурации.

|

|

Default originate

|

Анонсировать этому соседу маршрут по умолчанию.

|

|

Аутентификация

|

Включает аутентификацию для данного соседа и задает пароль для аутентификации.

|

|

Фильтры BGP-соседей

|

Ограничивает информацию о маршрутах, получаемых от соседей или анонсируемых к ним.

|

|

Routemaps

|

Routemaps используются для управления таблицами маршрутов и указания условий, при выполнении которых маршруты передаются между доменами.

|

Routemap позволяет фильтровать маршруты при перераспределении и изменять различные атрибуты маршрутов. Для создания routemap необходимо указать следующие параметры:

|

Наименование

|

Описание

|

|

Название

|

Название данного routemap.

Примечание: В названиях routemap запрещено использовать символы кириллицы.

|

|

Действие

|

Устанавливает действие для данного routemap, может принимать значения:

-

Разрешить — разрешает прохождение данных, попадающих под условия routemap.

-

Запретить — запрещает прохождение данных, попадающих под условия routemap.

|

|

Сравнивать по

|

Условия применения routemap, может принимать значения:

-

IP. Если выбрано данное условие, то в закладке IP-адреса надо добавить все необходимые IP-адреса для данного условия.

-

AS путь. Если выбрано данное условие, то в закладке AS-путь надо добавить все необходимые номера автономных сетей для данного условия. Допускается указывать регулярные выражения формата POSIX 1003.2, а также дополнительный символ подчеркивания (_), который интерпретируется как:

|

|

Установить next hop

|

Установить для отфильтрованных маршрутов значение next hop в указанный IP-адрес.

|

|

Установить вес

|

Установить для отфильтрованных маршрутов вес в указанное значение.

|

|

Установить метрику

|

Установить для отфильтрованных маршрутов метрику в указанное значение.

|

|

Установить предпочтение

|

Установить для отфильтрованных маршрутов предпочтение в указанное значение.

|

|

Установить AS-prepend

|

Установить значение AS-prepend — список автономных систем, добавляемых для данного маршрута.

|

|

Community

|

Установить значение для BGP community для отфильтрованных маршрутов.

|

Фильтр позволяет фильтровать маршруты при перераспределении. При создании фильтров необходимо указать следующие параметры:

|

Наименование

|

Описание

|

|

Название

|

Имя для данного фильтра.

|

|

Действие

|

Устанавливает действие для данного фильтра, может принимать значения:

-

Разрешить — разрешает прохождение данных, попадающих под условия фильтра.

-

Запретить — запрещает прохождение данных, попадающих под условия фильтра.

|

|

Фильтровать по

|

Условия применения фильтра, может принимать значения:

-

IP. Если выбрано данное условие, то в закладке IP-адреса надо добавить все необходимые IP-адреса для данного условия. Адреса могут быть указаны в следующих форматах:

-

10.0.0.0/8 — только сеть 10.0.0.0/8.

-

10.0.0.0/8::11 — маршруты, у которых первый октет 10 и префикс от 8 до 11.

-

10.0.0.0/8:11:13 — маршруты, у которых первый октет 10 и префикс от 11 до 13.

-

AS путь. Если выбрано данное условие, то в закладке AS-путь надо добавить все необходимые номера автономных сетей для данного условия.

|

Пример настройки BGP для кластера NGFW приведен в статье Варианты наcтройки BGP для кластера Актив-Пассив.

RIP

Протоколы динамической маршрутизации используются для передачи информации о том, какие сети в настоящее время подключены к каждому из маршрутизаторов. Маршрутизаторы общаются, используя протоколы маршрутизации. NGFW обновляет таблицу маршрутизации в ядре в соответствии с информацией, которую он получает от соседних маршрутизаторов. Динамическая маршрутизация не меняет способы, с помощью которых ядро осуществляет маршрутизацию на IP-уровне. Ядро точно также просматривает свою таблицу маршрутизации, отыскивая маршруты к хостам, маршруты к сетям и маршруты по умолчанию. Меняется только способ помещения информации в таблицу маршрутизации: вместо добавления маршрутов вручную они добавляются и удаляются динамически. Маршруты добавляются только в тот виртуальный маршрутизатор, в котором настроен протокол RIP.

RIP (Routing Information Protocol) — протокол дистанционно-векторной маршрутизации, который оперирует транзитными участками (хоп, hop) в качестве метрики маршрутизации. Подробно о работе протокола RIP читайте в соответствующей технической документации.

Для настройки RIP в NGFW необходимо выполнить следующие шаги:

|

Наименование

|

Описание

|

|

Шаг 1. Выбрать виртуальный маршрутизатор.

|

При наличии нескольких виртуальных маршрутизаторов выберите необходимый.

|

|

Шаг 2. Включить RIP-роутер.

|

В консоли NGFW в разделе Сеть ➜ Виртуальные маршрутизаторы выберите в меню RIP и настройте RIP-роутер.

|

|

Шаг 3. Указать сети RIP.

|

В консоли NGFW в разделе Сеть ➜ Виртуальные маршрутизаторы выберите в меню RIP и укажите сети RIP, для которых будет работать RIP протокол.

|

|

Шаг 4. Настройте интерфейсы RIP.

|