|

Правила фильтрации

ЗадачаНеобходимо ограничить группе пользователей локальной сети полосу пропускания для доступа к видеоконтенту из сети Интернет и не ограничивать полосу пропускания для доступа к серверам компании, расположенным в зоне DMZ. РешениеПравила пропускной способности работают только с исходящим от UserGate трафиком, на входящий трафик UserGate влиять не может, поэтому принимает весь трафик. Особенность настройки заключается в том, что правило пропускной способности будет работать только для зоны назначения и будет не работать для зоны источника, поэтому в правилах указываются Адрес источника и Зона назначения. На UserGate настроена зона Trusted, назначенная для интерфейса, через который пользователи локальной сети получают доступ в Интернет. Также произведена настройка зоны DMZ, в которой расположены различные сервера компании, используемые для предоставления ресурсов пользователям локальной сети.

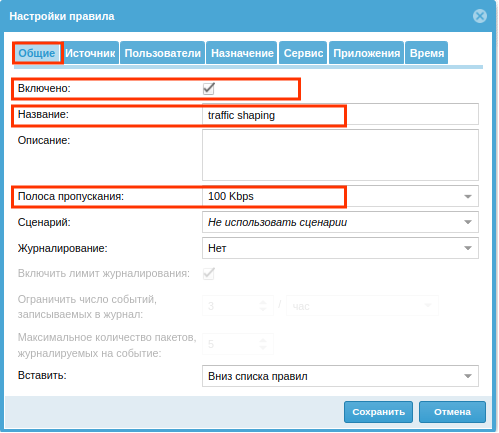

В разделе Политики сети ➜ Пропускная способность нажмите кнопку Добавить и создайте правило. В свойствах укажите необходимые данные. Во вкладке Общие:

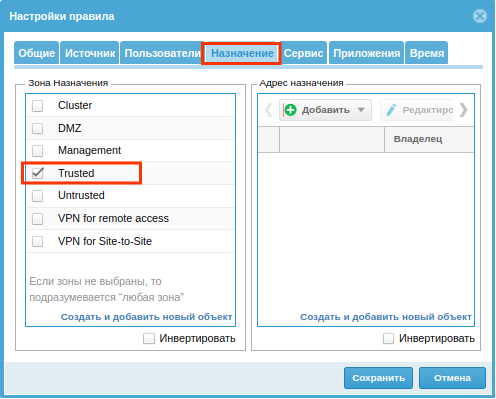

Во вкладке Назначение в разделе Зона назначения укажите Trusted.

Данное правило будет ограничивать весь трафик, как из зоны Untrusted, так и из зоны DMZ в зону Trusted.

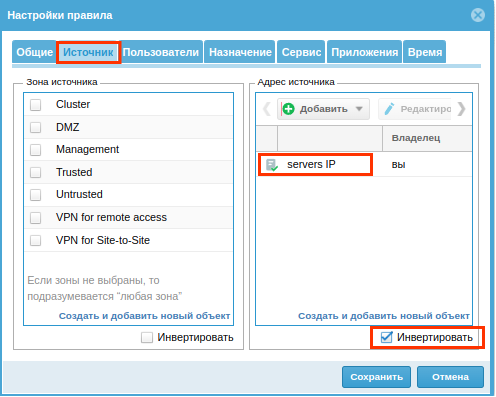

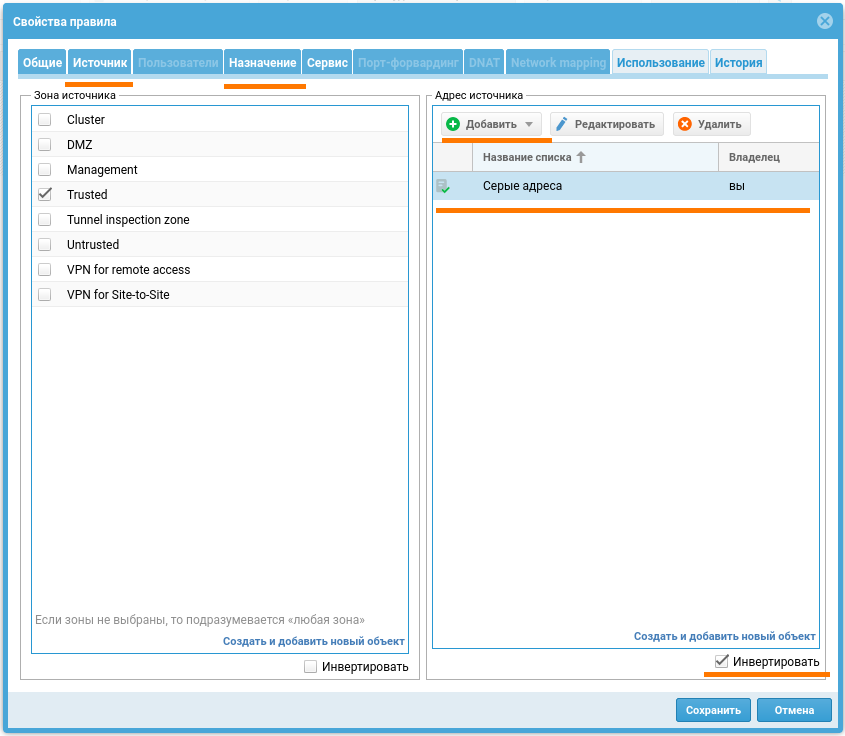

Для того, чтобы трафик от серверов компании в зоне DMZ к данной группе пользователей не ограничивался, необходимо во вкладке Источник в разделе Адрес источника указать список IP-адресов серверов (Добавить список IP-адресов) и отметить чекбокс Инвертировать. Список IP-адресов может быть создан в разделе Библиотеки ➜ IP-адреса или в настройках правила нажатием на Создать и добавить новый объект.

ЗадачаНеобходимо запретить или разрешить трафик для определенных приложений РешениеПерейдите в раздел Политики сети ➜ Межсетевой экран. Создайте правило и укажите приложения, к которым оно должно применяться (в свойствах правила перейдите во вкладку Приложения и нажмите Добавить ➜ Добавить приложения). Помимо отдельных приложений можно указать:

Чтобы создать группы приложений для более удобного использования в правилах фильтрации сетевого трафика:

ПримечаниеДля идентификации приложения необходимо, чтобы соединение между клиентом и сервером было установлено и прошла какая-то часть трафика в обоих направлениях.

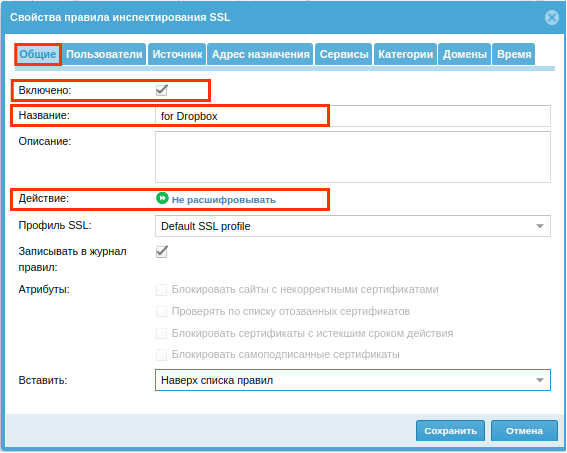

Объем такого трафика ограничен 1кб Поэтому под правило, разрешающее приложение, может попасть любой трафик, удовлетворяющий остальным критериям в правиле, до того момента, когда приложение будет идентифицировано. Аналогично, запрещающее правило по приложению сработает (разорвет сессию) только после завершения идентификации приложения. ЗадачаНеобходимо разрешить работу клиента Dropbox РешениеДля организации работы клиента Dropbox необходимо создать новое правило дешифрования в разделе Политики безопасности ➜ Инспектирование SSL. Укажите необходимые данные. Во вкладке Общие укажите:

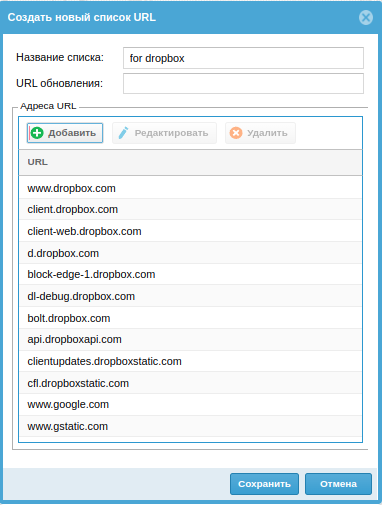

В разделе Библиотеки ➜ Списки URL создайте новый список и добавьте следующие сайты:

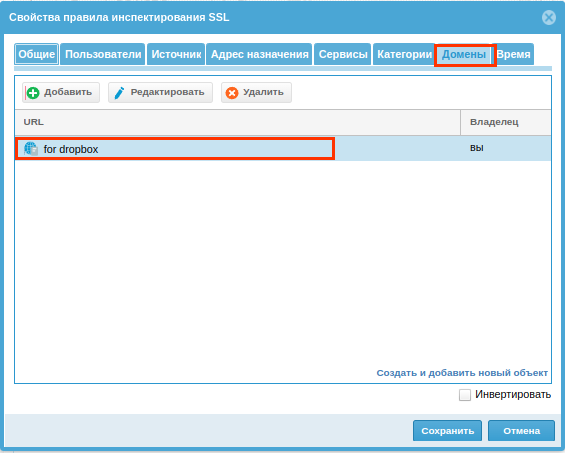

Список URL также можно создать при настройки правила во вкладке Домены (кнопка Создать и добавить новый объект).

Последние два URL требуются только для возможности первоначально авторизоваться в клиенте Dropbox с реквизитами учётной записи из Google. Если их не указывать, то первичная авторизация, независимо от типа учётной записи, будет произведена не в клиенте Dropbox, а в браузере по умолчанию. Для последующей работы клиента Dropbox эти URL не требуются. Далее во вкладке Домены свойств правила инспектирования укажите созданный ранее список URL.

ПримечаниеДанное правило необходимо расположить в начале списка правил инспектирования SSL.

ЗадачаПри попытке зайти на необходимый сайт выдается страница блокировки. Попытка создать исключение для правил блокировки рекламы ни к чему не приводит, сайт по-прежнему блокируется. РешениеОдной из возможных причин такого поведения является несоответствие алгоритмов шифрования, которые выбирает сервер алгоритмам, поддерживаемым браузером. Иными словами сервер может выбрать алгоритм шифрования, который не поддерживается браузером, но присутствует профиле инспектирования SSL. Большинство сайтов прекрасно работают при использовании SSL-профиля по умолчанию, тем не менее, чтобы исключить конфликт, можно посмотреть какие алгоритмы шифрования выбирает сервер и поддерживает браузер. Для этого нужно записать трафик между браузером и сервером и внести в настройки профиля инспектирования SSL только те алгоритмы, которые поддерживает браузер на вкладке: Свойства SSL-профиля ➜ Общие ЗадачаНе работают правила, содержащие ограничения по пользователям, полученным с внешних серверов (например, LDAP-коннектора). РешениеВозможны несколько причин возникновения данной проблемы. Возможная причина №1Для того чтобы пользователей можно было использовать в правилах любого модуля, пользователи должны пройти аутентификацию одним из поддерживаемых методов (подробнее читайте в соответствующем разделе руководства администратора). Примечание Для использования пользователей в правилах межсетевого экрана в соответствующем captive-профиле, если используется не агент аутентификации, в качестве метода идентификации необходимо указать Запоминать IP-адрес.

Возможная причина №2Случай ассиметричного трафика: пакет от клиента к серверу передаётся через UserGate, а обратный - напрямую к клиенту (без обработки на UserGate). В этом случае межсетевой экран с контролем состояния обратный пакет не привязывает к пользователю. В такой ситуации необходимо правильно настроить маршрутизацию трафика, чтобы все пакеты шли через UserGate либо настроить правило SNAT для отправки такого трафика от имени UserGate. ЗадачаНеобходимо разделить трафик пользователей: для одних пользователей UserGate должен работать в режиме явного прокси (Explicit Proxy Mode), для других - в режиме прозрачного прокси (Transparent Proxy Mode). Трафик от всех пользователей поступает на один интерфейс. РешениеПоскольку весь трафик пользователей поступает на один интерфейс, UserGate автоматически применяет политики безопасности ко всему трафику с портами назначения 80 и 443. Для разделения трафика выполните следующие действия:

Чтобы назначить двум интерфейсам адреса из одной сети (если нет другого маршрутизатора, на котором можно было бы выделить отдельную сеть), создайте для интерфейса, который будет указан как явный прокси, отдельный виртуальный маршрутизатор. В нём необходимо указать маршруты и шлюзы, аналогичные маршрутам и шлюзам маршрутизатора по умолчанию.

Подробнее об алгоритме обработки трафика в UserGate версии 6.x.x читайте в статье UserGate NGFW 6 Packet Flow.

ЗадачаПри включении DNS-фильтрации начинают блокироваться разрешенные ресурсы. РешениеВозможно в вашей сети используются интерфейсы типа L2 мост. К сожалению, в текущей версии UserGate NGFW функционалы DNS фильтрации и моста L2 несовместимы, в результате при включении DNS фильтрации, DNS запросы через L2 мост работать не могут. ЗадачаНекоторые приложения некорректно работают при использовании устройств MITM. Требуется исключить их из проксирования и инспектирования. РешениеДанная проблема решается путем исключения трафика проблемных приложений из проксирования и SSL инспектирования, для этого необходимо:

Журналирование для всех перечисленных правил нужно выключить.

ВопросИнтересует вопрос: как и на сколько корректно будут работать правила reverse-прокси, DNAT и Межсетевого Экрана, если везде в них будет фигурировать один и тот же IP адрес. ОтветИспользование одного адреса для публикации разных сервисов - это общепринятая практика. Каждое правило публикации перенаправляет соединения в соответствии с указанными в его настройках протоколами и портами. Более подробно о правилах прохождения пакетов через ПО UserGate можно посмотреть здесь.

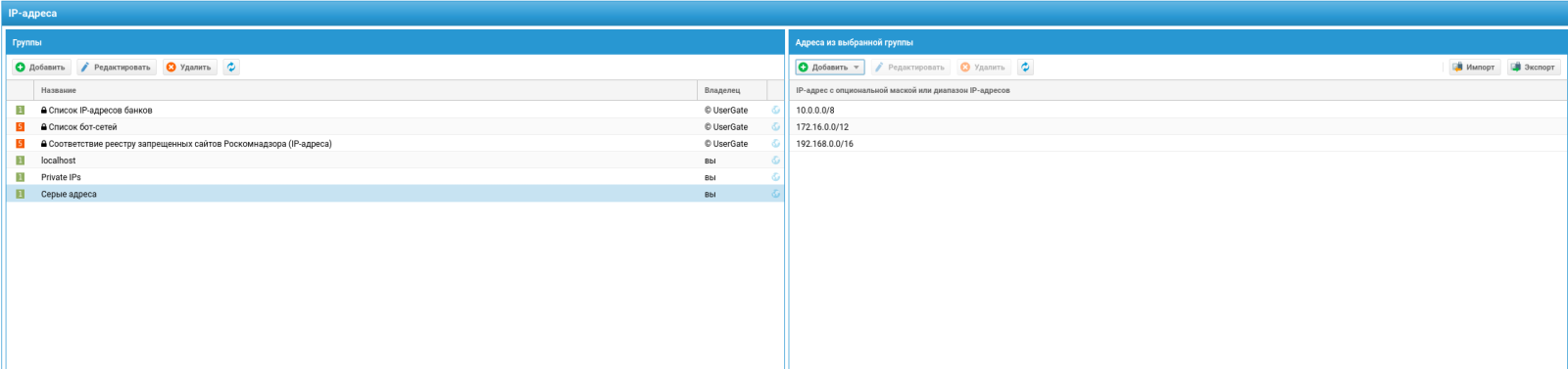

ЗадачаНеобходимо запретить NAT трансляцию серых адресов. РешениеДля решения задачи необходимо выполнить следующие шаги: 1. Добавить список запрещенных для NAT IP-адресов. Для этого по пути: Библиотеки ➜ IP-адеса, нужно добавить список запрещенных для NAT адресов.

2. В правилах NAT добавить данный список в качестве Источника или Назначения с установкой флага Инвертировать. Для этого: по пути: Политики сети ➜ NAT и маршрутизация, добавить правило NAT или отредактировать существующее. Открыть настройки Источника и/или Назначения, и добавить запрещенные адреса с флагом Инвертировать.

ЗадачаБлокируется трафик от Yandex-броузер при переходе на Google сервисы, хотя в UserGate есть разрешающее правило для работы Яндекс броузер. Либо происходят другие странности именно с Яндекс броузером и Google сервисами. РешениеПроблема связана скорее всего с этим: Разработчики Яндекса случайно обнаружили, что в драйверах AMD есть оптимизация под Chrome, но нет фиксов под аналоги на Chromium. Компания уже направила запрос в AMD, но пока, чтобы не ждать, программисты просто встроили в Яндекс Браузер функцию мимикрии под Chrome — количество падений GPU-процесса снизилось в 5,5 раз, расход памяти уменьшился на 8%.

Яндекс броузер при работе с Google сервисами меняет свой UserAgent на Chrome, из-за чего могут происходить ложные срабатывания правил и другие артефакты обработки трафика. Это можно нивелировать с помощью средств разработчика, путем выставления в броузере кастомного UserAgent на любую(даже не существующую) версию Яндекс броузер. При этом отключается механизм подмены своего UserAgent в Яндекс броузере. |