|

Авторизация и аутентификация

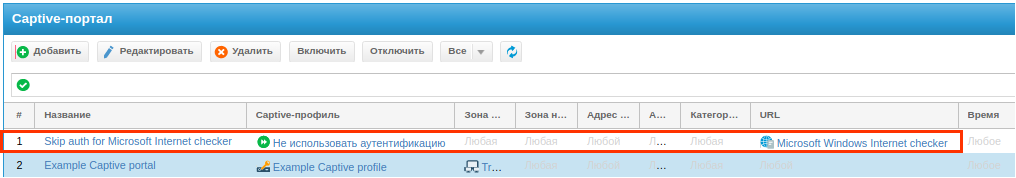

ЗадачаПосле авторизации на captive-портале с помощью NTLM для части запросов определяется только тип пользователей Known/Unknown. РешениеПри авторизации с использованием NTLM некоторые GET-запросы приходят от системы, а не от пользователя. В этом случае идентификация пользователя невозможна, поэтому такому пользователю присваивается тип Known. Для исправления данной ситуации необходимо в списке правил captive-портала включить и поставить первым правило Skip auth for Microsoft Internet checker, созданное по умолчанию для исключения подобных запросов из captive-портала.

Примечание В список URL Microsoft Windows Internet checker, возможно, необходимо будет добавить домены ipv6.msftncsi.com и *.microsoft.com.

Важно! В качестве зоны источника следует указать зону, назначенную на интерфейсах, через которые доступны сети с пользовательским трафиком, например, Trusted.

Важно! После добавления правила пользователям необходимо повторно авторизоваться (можно сбросить авторизацию всех пользователей или подождать истечения срока жизни авторизованного пользователя).

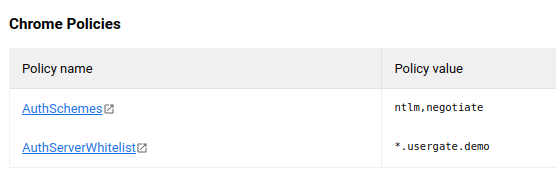

ЗадачаАдминистратору даны права доступа Чтение и запись на раздел Политики сети ➜ Межсетевой экран. При попытке редактирования правил данного раздела отображается ошибка: У вас нет прав доступа. РешениеНеобходимы дополнительные разрешения на объекты: сценарии, серверы ICAP, профили защиты DoS и т.п. Для возможности внесения изменений в политику межсетевого экранирования, помимо прав Чтение и запись на раздел Межсетевой экран, администратору необходимы разрешения на просмотр раздела Политики безопасности ➜ Сценарии. Данное разрешение необходимо для работы с разделами Межсетевой экран, NAT и маршрутизация, Пропускная способность, Фильтрация контента, Правила защиты DoS (для раздела Правила защиты DoS также необходимы права на раздел Политики безопасности ➜ Профили DoS). ЗадачаВ браузере Chrome (и его вариациях) не отображается портал авторизации. Пользователь видит пустое окно со следующим содержимым: Заголовок: HTTP/1.1 407 Authorization Required Содержимое страницы

РешениеДля подробной информации по работе с политиками в браузере, обратитесь к документации по адресу: https://www.chromium.org/administrators/linux-quick-start

Содержимое файла должно быть следующего вида:

“usergate.demo” необходимо заменить на доменное имя вашего домена.

Вы должны увидеть настройки прописанные в файле на открытой странице:

Если этих строк нет, значит браузеру не удалось загрузить политики из созданного файла. Проверьте права доступа, и другие возможные причины. Обратите внимание, различные браузеры имеют особенности в загрузке политик. Например браузер Chromium на Kali Linux автоматически не загружает описанные политики. После проведенных манипуляций, браузер не способный произвести прозрачную Kerberos аутентификацию, будет перенаправлять пользователя на портал авторизации.

ЗадачаПри изменении членства пользователя в доменных группах, UserGate NGFW не учитывает эти изменения. РешениеДля того, чтобы UserGate NGFW обновил информацию о членстве в группах для пользователя, нужно:

После этого работа с обновленным пользователем нормализуется.

ЗадачаПри работе с потоковыми сервисами (например, видеоконференция) периодически происходит обрыв связи. РешениеЭто штатное поведение, описанное в Руководстве Администратора. Параметр Время жизни авторизованного пользователя - это таймер, устанавливаемый при аутентификации пользователя. По его истечении сбрасываются все установленные с IP-адреса пользователя соединения. Вы можете:

ЗадачаНастроены несколько методов аутентификации (Kerberos, NTLM, локальный пользователь); используются несколько правил captive-портала без дополнительных условий (источник, назначение и т.п.), т.е. всегда срабатывает первое правило, для которого совпали все условия. РешениеДобавьте в используемый профиль аутентификации сразу три метода аутентификации: Kerberos, NTLM и локальный пользователь. В соответствии с данным профилем:

О применении политик UserGate к пользователя читайте в соответствующей статье: Применение к пользователям политик UserGate.

ЗадачаКак автоматизировать загрузку сертификатов на клиентское устройство с ОС Windows 11. РешениеПри тестировании технических решений бывает необходимо автоматизировать процесс загрузки пользовательских сертификатов на клиентское устройство с ОС Windows. Часто для этих целей в скриптах используется системная утилита certutil. Однако в Windows 11 утилита certutil загружает пользовательский сертификат некорректно. В качестве альтернативного метода загрузки сертификата на клиентском устройстве с ОС Windows 11 можно использовать следующую последовательность команд в PowerShell:

Подробнее об использованных атрибутах смотрите в статье: https://learn.microsoft.com/en-us/dotnet/api/system.security.cryptography.x509certificates.x509keystorageflags?view=net-8.0

ЗадачаКак настроить прозрачную аутентификацию Kerberos в нескольких доменах? РешениеНа самом прокси-сервере никаких дополнительных настроек производить не требуется. Для корректной работы аутентификации Kerberos в нескольких доменах необходимо настроить некоторые параметры доменов. А именно, потребуется произвести следующие настройки:

Возьмём для примера инфраструктуру Active Directory со следующей конфигурацией: Хосты из всех доменов пользуются прокси-сервером с FQDN auth.corp.lab, который разрешается в IP-адрес интерфейса UserGate NGFW. Keytab-файл также создан в домене corp.local и привязан к принципалу HTTP/auth.corp.local. Хосты из леса corp.lab, по умолчанию будут доверять запросам аутентификации Kerberos от хоста auth.corp.lab, так как все они находятся в рамках единого домена. Чтобы хосты из домена contoso.local также начали предоставлять данные аутентификации хосту из другого домена, нужно добавить FQDN прокси-сервера в зону доверенных хостов. Сделать это удобно при помощи групповых политик:

Для браузера FireFox возможно потребуется дополнительная настройка доверенных FQDN хостов для аутентификации. Подробнее читайте в статье Авторизация с помощью Kerberos. |

.svg)