|

|

SIEM журналирует все события, которые происходят во время его работы и работы подключенных к нему серверов, и записывает их в следующие журналы:

-

Журнал событий — содержит события, связанные с изменением настроек сервера LogAn, авторизацией пользователей, администраторов, обновлениями различных списков и т.п.

-

Журнал веб-доступа — подробный журнал всех веб-запросов, обработанных LogAn.

-

Журнал DNS — содержит события, связанные с DNS трафиком.

-

Журнал трафика — подробный журнал срабатываний правил межсетевого экрана, NAT, DNAT, Port forwarding, Policy-based routing. Для регистрации данных событий необходимо включить журналирование в необходимых правилах межсетевого экрана, NAT, DNAT, Port forwarding, Policy-based routing.

-

Журнал СОВ — содержит события, регистрируемые системой обнаружения и предотвращения вторжений.

-

Журнал АСУ ТП — содержит события, регистрируемые правилами контроля АСУ ТП.

-

Журнал инспектирования SSH — журнал срабатывания правил инспектирования SSH. Для регистрации данных событий необходимо включить журналирование.

-

История поиска — содержит поисковые запросы пользователей в популярных поисковых системах.

-

Журнал событий конечных устройств — отображает события, получаемые от контролируемых с помощью программного обеспечения UserGate Endpoint конечных устройств.

-

Журнал правил конечных устройств — события срабатывания правил межсетевого экрана конечных устройств, в настройках которых включено журналирование.

-

Приложения конечных устройств — отображает приложения, которые когда-либо запускались на конечных устройствах.

-

Аппаратура конечных устройств — содержит информацию об устройствах, подключённых к конечным устройствам.

-

Журнал syslog — отображены записи сообщений о событиях удалённых Unix-систем, полученные по протоколу syslog.

-

Журнал защиты почтового трафика — содержит события срабатывания правил защиты почтового трафика, в настройках которых включено журналирование.

-

Журнал UserID — содержит описание событий отражающие результат работы UserID агента.

-

Журнал RADIUS — содержит события, собранные агентом UserID из данных RADIUS accounting.

Управление журналами автоматизировано: журналы циклически перезаписываются, обеспечивая необходимое для работы свободное дисковое пространство.

Ротация записей журналов (всех, кроме журнала событий) происходит автоматически по критерию свободного пространства на данном разделе. Записи о ротации базы данных будут отображены в журнале событий SIEM.

Ротация записей журнала событий не производится.

Журнал событий отображает события, связанные с изменением настроек сервера SIEM, например, добавление/удаление/изменение данных учетной записи, правила или любого другого элемента. Здесь же отображаются все события входа в веб-консоль, авторизации пользователей через Captive-портал и другие.

Для удобства поиска необходимых событий записи могут быть отфильтрованы по различным критериям, например таким, как диапазон дат, компоненте, важности, типу события.

Администратор может выбрать только те столбцы для показа, которые ему необходимы. Для этого следует кликнуть указателем мыши на любой из столбцов, и в появившемся контекстном меню оставить галочки только для тех столбцов, которые необходимо отображать.

С помощью кнопки Экспортировать в CSV администратор может скачать отфильтрованные данные журнала в csv-файл для дальнейшего анализа.

Журнал веб-доступа отображает все запросы пользователей в Интернет по протоколам HTTP и HTTPS. Отображается следующая информация:

-

Узел UserGate, на котором произошло событие.

-

Время события.

-

Пользователь.

-

Действия.

-

Правило.

-

Причины (при блокировке сайта).

-

URL назначения.

-

Зона источника.

-

IP-адрес источника.

-

Порт источника.

-

IP назначения.

-

Порт назначения.

-

Категории.

-

Протокол (HTTP).

-

Метод (HTTP).

-

Код ответа (HTTP).

-

MIME (если присутствует).

-

Байт передано/получено.

-

Пакетов отправлено.

-

Реферер (при наличии).

-

Операционная система.

-

Useragent Браузера.

Администратор может выбрать только те столбцы для показа, которые ему необходимы. Для этого следует кликнуть указателем мыши на любой из столбцов, и в появившемся контекстном меню оставить галочки только для тех столбцов, которые необходимо отображать.

Для удобства поиска необходимых событий записи могут быть отфильтрованы по различным критериям, например таким, как учетная запись пользователя, правило, действие и т.д.

С помощью кнопки Экспортировать в CSV администратор может скачать отфильтрованные данные журнала в csv-файл для дальнейшего анализа.

Журнал DNS отображает события, связанные с DNS трафиком. Для логгирования событий DNS на NGFW должна быть включена DNS-фильтрация в настройках DNS-прокси и разрешено журналирование в правилах контентной фильтрации, в которые будет попадать DNS трафик.

Отображается следующая информация:

-

Узел.

-

Время.

-

Пользователь.

-

Правило.

-

Причины.

-

Имя домена.

-

Зона источника.

-

IP-адрес источника.

-

Порт источника.

-

MAC-адрес источника.

-

Зона назначения.

-

IP-адрес назначения.

-

Порт назначения.

-

Сетевой протокол.

-

Категория URL.

-

Информация.

Администратор может выбрать только те столбцы для показа, которые ему необходимы. Для этого следует кликнуть указателем мыши на любой из столбцов, и в появившемся контекстном меню оставить галочки только для тех столбцов, которые необходимо отображать.

Для удобства поиска необходимых событий записи могут быть отфильтрованы по различным критериям, например таким, как протокол, диапазон дат, действие и т.д.

С помощью кнопки Экспортировать в CSV администратор может скачать отфильтрованные данные журнала в csv-файл для дальнейшего анализа.

Нажатие на кнопку Показать выведет окно с подробным описанием события.

Журнал трафика отображает события срабатывания правил межсетевого экрана или правил NAT, в настройках которых включено журналирование. Отображается следующая информация:

-

Узел UserGate, на котором произошло событие.

-

Время события.

-

Пользователь.

-

Действие.

-

Правило.

-

Приложение.

-

Протокол.

-

Зона источника.

-

Адрес источника.

-

Порт источника.

-

IP-назначения.

-

Порт назначения.

-

NAT IP-источника (если это правило NAT).

-

NAT порт источника (если это правило NAT).

-

NAT IP назначения (если это правило NAT).

-

NAT порт назначения (если это правило NAT).

-

Байт отправлено/получено.

-

Пакетов.

Администратор может выбрать только те столбцы для показа, которые ему необходимы. Для этого следует кликнуть указателем мыши на любой из столбцов, и в появившемся контекстном меню оставить галочки только для тех столбцов, которые необходимо отображать.

Для удобства поиска необходимых событий записи могут быть отфильтрованы по различным критериям, например таким, как учетная запись пользователя, правило, действие и т.д.

С помощью кнопки Экспортировать в CSV администратор может скачать отфильтрованные данные журнала в csv-файл для дальнейшего анализа.

Журнал системы обнаружения вторжений отображает сработавшие сигнатуры СОВ, для которых установлено действие журналировать или блокировать. Отображается следующая информация:

Администратор может выбрать только те столбцы для показа, которые ему необходимы. Для этого следует кликнуть указателем мыши на любой из столбцов, и в появившемся контекстном меню оставить галочки только для тех столбцов, которые необходимо отображать.

Для удобства поиска необходимых событий записи могут быть отфильтрованы по различным критериям, например таким, как протокол, диапазон дат, действие и т.д.

С помощью кнопки Экспортировать в CSV администратор может скачать отфильтрованные данные журнала в csv-файл для дальнейшего анализа.

Нажатие на кнопку Показать выведет окно с подробным описанием события.

Журнал АСУ ТП отображает срабатывания правил автоматизированной системы управления технологическим процессом, для которых включена функция журналирования. Отображается следующая информация:

Администратор может выбрать только те столбцы для показа, которые ему необходимы. Для этого следует кликнуть указателем мыши на любой из столбцов, и в появившемся контекстном меню оставить галочки только для тех столбцов, которые необходимо отображать.

Для удобства поиска необходимых событий записи могут быть отфильтрованы по различным критериям, например таким, как протокол, диапазон дат, действие и т.д.

С помощью кнопки Экспортировать в CSV администратор может скачать отфильтрованные данные журнала в csv-файл для дальнейшего анализа.

Нажатие на кнопку Показать выведет окно с подробным описанием события.

Журнал инспектирования SSH

Журнал инспектирования SSH отображает сработавшие правила инспектирования SSH. Отображается следующая информация:

Администратор может выбрать только те столбцы для показа, которые ему необходимы. Для этого следует кликнуть указателем мыши на любой из столбцов и в появившемся контекстном меню оставить отмеченными только те столбцы, которые необходимо отображать.

Для удобства поиска необходимых событий записи могут быть отфильтрованы по различным критериям, например таким, как протокол, диапазон дат, действие и т.д.

С помощью кнопки Экспортировать в CSV администратор может скачать отфильтрованные данные журнала в csv-файл для дальнейшего анализа.

Нажатие на кнопку Показать выведет окно с подробным описанием события.

В разделе История поиска отображаются все поисковые запросы пользователей, для которых настроено журналирование в политиках веб-безопасности. Администратор может выбрать только те столбцы для показа, которые ему необходимы. Для этого следует кликнуть указателем мыши на любой из столбцов, и в появившемся контекстном меню оставить галочки только для тех столбцов, которые необходимо отображать.

Для удобства поиска необходимых событий записи могут быть отфильтрованы по различным критериям, например таким, как пользователи, диапазон дат, поисковые системы и т.д.

С помощью кнопки Экспортировать в CSV администратор может скачать отфильтрованные данные журнала в csv-файл для дальнейшего анализа.

Журналы конечных устройств

Журналы конечных устройств отображают информацию, получаемую от контролируемых с помощью программного обеспечения UserGate Client конечных устройств.

В UserGate имеются следующие журналы:

-

Журнал событий конечных устройств — отображает события, получаемые от конечных устройств.

-

Журнал правил конечных устройств — события срабатывания правил межсетевого экрана конечных устройств, в настройках которых включено журналирование.

-

Приложения конечных устройств — отображает приложения, которые когда-либо запускались на конечных устройствах.

-

Аппаратура конечных устройств — содержит информацию об устройствах, подключённых к конечным устройствам.

Для удобства поиска необходимых событий записи могут быть отфильтрованы по различным критериям, например таким, как диапазон дат, важности, типу события и так далее.

Администратор может выбрать только те столбцы для показа, которые ему необходимы. Для этого следует кликнуть указателем мыши на любой из столбцов, и в появившемся контекстном меню оставить галочки только для тех столбцов, которые необходимо отображать.

С помощью кнопки Экспортировать в CSV администратор может скачать отфильтрованные данные журнала в csv-файл для дальнейшего анализа.

Журнал syslog отображает события, собранные агентом UserID с серверов syslog. В журнале отображаются события входа пользователей в систему и завершение их сеанса работы. Отображена следующая информация:

|

Наименование

|

Описание

|

| Узел

|

Узел UserGate, на котором зафиксировано событие.

|

|

Время

|

Время произошедшего события.

|

|

Запись журнала syslog

|

Ссылка на событие.

|

|

Правило

|

Правило под которое попало syslog-сообщение.

|

|

Критичность

|

Уровень события syslog.

|

|

Объект

|

Представление процесса, вызвавшего сообщение (kernel messages,user-level messages,security/authentication и тд)

|

|

Имя компьютера

|

Имя компьютера на котором произошло событие.

|

|

Приложение

|

Приложение вызвавшее событие.

|

|

Идентификатор процесса

|

PID процесса вызвавшего событие.

|

|

Данные

|

Описание события.

|

Журнал защиты почтового трафика

Журнал защиты почтового трафика отображает события срабатывания правил защиты почтового трафика, в настройках которых включено журналирование. Отображается следующая информация:

-

Узел UserGate, на котором произошло событие.

-

Время срабатывания.

-

Пользователь.

-

Отправитель.

-

Получатель

-

Правило.

-

Зона источника.

-

IP-адрес источника.

-

Порт источника.

-

Зона назначения.

-

IP-адрес назначения.

-

Порт назначения.

-

Приложение.

-

Протокол прикладного уровня.

-

Байт отправлено/получено.

-

Пакетов отправлено/получено.

Администратор может выбрать только те столбцы для показа, которые ему необходимы. Для этого следует кликнуть указателем мыши на любой из столбцов, и в появившемся контекстном меню оставить галочки только для тех столбцов, которые необходимо отображать.

Для удобства поиска необходимых событий записи могут быть отфильтрованы по различным критериям, например таким, как протокол, диапазон дат, действие и т.д.

С помощью кнопки Экспортировать в CSV администратор может скачать отфильтрованные данные журнала в csv-файл для дальнейшего анализа.

Нажатие на кнопку Показать выведет окно с подробным описанием события.

Журнал UserID содержит описание событий отражающие результат работы UserID агента. Отображена следующая информация:

|

Наименование

|

Описание

|

|

Узел

|

Узел UserGate, на котором зафиксировано событие

|

|

Время

|

Время произошедшего события

|

|

Действие

|

Действие, примененное к событию

|

|

Источник логов

|

Источник полученного события

|

|

Пользователь

|

Пользователь UG, который вызвал событие

|

|

IP-адрес

|

IP-адрес узла, на котором произошло событие

|

|

Информация

|

Описание события

|

Журнал RADIUS отображает события, собранные агентом UserID из данных RADIUS accounting. В журнале отображаются события входа пользователей в систему и завершение их сеанса работы. Отображена следующая информация:

|

Наименование

|

Описание

|

|

Узел

|

Узел UserGate, на котором зафиксировано событие

|

|

Время

|

Время произошедшего события

|

|

Идентификатор правила

|

Идентификатор правила, срабатывание которого создало событие

|

|

Пользователь

|

Пользователь, который вызвал событие

|

|

Группы

|

Строка групп, в которых состоит пользователь

|

|

Статус соединения

|

Текущий статус соединения

|

|

IP источника

|

IP-адрес источника, откуда пришло сообщение

|

|

IP адрес NAS

|

IP-адрес NAS, авторизовавшего пользователя

|

|

IP-адрес пользователя

|

IP-адрес пользователя (framed ip address).

|

Функция экспортирования журналов LogAn позволяет выгружать информацию на внешние серверы для последующего анализа или для обработки в системах SIEM (Security Information and Event Management).

UserGate LogAn поддерживает выгрузку следующих журналов:

-

Журнал DNS.

-

Журнал событий.

-

Журнал веб-доступа.

-

Журнал СОВ.

-

Журнал АСУ ТП.

-

Журнал инспектирования SSH.

-

Журнал трафика.

-

Журнал событий конечных устройств.

-

Журнал правил конечных устройств.

-

Приложения конечных устройств.

-

Аппаратура конечных устройств.

Поддерживается отправка журналов на серверы SSH (SFTP), FTP и Syslog. Отправка на серверы SSH и FTP проводится по указанному в конфигурации расписанию или разово (кнопка Послать разово). Отправка на серверы Syslog происходит сразу же при добавлении записи в журнал.

Для отправки журналов необходимо создать конфигурации экспорта журналов в разделе Экспорт журналов.

При создании конфигурации требуется указать следующие параметры:

|

Наименование

|

Описание

|

|

Название правила

|

Название правила экспорта журналов.

|

|

Описание

|

Опциональное поле для описания правила.

|

|

Параметры разового экспорта

|

Выбор диапазона экспорта журналов. Опция доступна начиная с релиза ПО 7.2.0.

|

|

Журналы для экспорта

|

Выбор файлов журналов, которые необходимо экспортировать:

-

Журнал DNS.

-

Журнал событий.

-

Журнал веб-доступа.

-

Журнал СОВ.

-

Журнал АСУ ТП.

-

Журнал инспектирования SSH.

-

Журнал трафика.

-

Журнал событий конечных устройств.

-

Журнал правил конечных устройств.

-

Приложения конечных устройств.

-

Аппаратура конечных устройств.

Для каждого из журналов возможно указать синтаксис выгрузки:

Обратитесь к документации на используемую у вас систему SIEM для выбора необходимого формата выгрузки журналов.

Подробное описание форматов журналов читайте в приложении Описание форматов журналов.

|

|

Тип сервера

|

SSH (SFTP), FTP, Syslog.

|

|

Адрес сервера

|

IP-адрес или доменное имя сервера.

|

|

Транспорт

|

Только для типа серверов Syslog — TCP или UDP.

|

|

Порт

|

Порт сервера, на который следует отправлять данные.

|

|

Протокол

|

Только для типа серверов Syslog — RFC5424 или BSD Syslog RFC 3164. Выберите протокол, совместимый с используемой у вас системой SIEM.

|

|

Критичность

|

Только для типа серверов Syslog. Необязательное поле, проконсультируйтесь с документацией на используемую у вас систему SIEM. Возможны следующие значения:

-

Тревога: состояние, требующее незамедлительного вмешательства.

-

Критическая: состояние, требующее незамедлительного вмешательства либо предупреждающее о сбое в системе.

-

Ошибки: в системе возникли ошибки.

-

Предупреждения: предупреждения о возможном возникновении ошибок, если не будут предприняты никакие действия.

-

Уведомительная: события, которые относятся к необычному поведению системы, но не являются ошибками.

-

Информативная: информационные сообщения.

|

|

Объект

|

Только для типа серверов Syslog. Необязательное поле, проконсультируйтесь с документацией на используемую у вас систему SIEM. Возможны следующие значения:

|

|

Имя хоста

|

Только для типа серверов Syslog. Уникальное имя хоста, идентифицирующее сервер, отправляющий данные на сервер Syslog, в формате Fully Qualified Domain Name (FQDN).

|

|

App-Name

|

Только для типа серверов Syslog. Уникальное имя приложения, которое отправляет данные на сервер Syslog.

|

|

Логин

|

Имя учетной записи для подключения к удаленному серверу. Не применяется к методу отправки Syslog.

|

|

Пароль

|

Пароль учетной записи для подключения к удаленному серверу. Не применяется к методу отправки Syslog.

|

|

Повторите пароль

|

Подтверждение пароля учетной записи для подключения к удаленному серверу. Не применяется к методу отправки Syslog.

|

|

Путь на сервере

|

Каталог на сервере для копирования файлов журналов. Не применяется к методу отправки Syslog.

|

|

Расписание

|

Выбор расписания для отправки логов. Не применяется к методу отправки Syslog. Возможны варианты:

-

Ежедневно.

-

Еженедельно.

-

Ежемесячно.

-

Каждые … часов.

-

Каждые … минут.

-

Задать вручную.

При задании вручную необходимо использовать crontab-подобный формат, при котором строка выглядит как шесть полей, разделенных пробелами. Поля задают время в следующем виде: (минуты: 0-59) (часы: 0-23) (дни месяца: 1-31) (месяц: 1-12) (день недели: 0-6, 0-воскресенье). Каждое из первых пяти полей может быть задано следующим образом:

-

Звездочка (*) — обозначает весь диапазон (от первого до последнего).

-

Дефис (-) — обозначает диапазон чисел. Например, "5-7" будет означать 5,6 и 7.

-

Списки. Это числа (или диапазоны), разделенные запятыми. Например, "1,5,10,11" или "1-11,19-23".

-

Звездочка или диапазон с шагом. Используется для пропусков в диапазонах. Шаг указывается после косой черты. Например, "2-10/2" будет значить "2,4,6,8,10", а выражение "*/2" в поле "часы" будет означать "каждые два часа.

|

Пользовательская нормализация логов

Правила нормализации логов позволяют приводить к единому виду данные, полученные системой SIEM с различных источников (сенсоров).

Логи, поступающие с различных сенсоров на SIEM, могут обрабатываться с помощью регулярных выражений, указанных в правилах пользовательской нормализации. В результате данные, найденные в логах, будут записаны в стандартные поля базы данных SIEM.

Источники логов и их поля, которые можно дополнительно нормализовать:

|

Журнал событий конечных устройств

|

Syslog

|

|

Конечное устройство (sensorName)

|

Правило (ruleName)

|

|

Данные (data)

|

Имя компьютера (computerName)

|

|

Статус (status)

|

Приложение (applicationName)

|

|

Источник журнала событий (sourceName)

|

Идентификатор процесса (processId)

|

|

Категория инцидента (logCategoryString)

|

Данные (data)

|

|

Имя компьютера (computerName)

|

|

|

Пользователь (userName)

|

|

|

Строка вставки (insertionString)

|

|

|

Файл журнала лога (logFile)

|

|

Список полей базы данных SIEM, в которые можно сохранять найденные данные (т.е. использовать эти названия полей в регулярных выражениях в правилах нормализации):

|

Название

|

Тип

|

|

node

|

string

|

|

userId

|

guid

|

|

user

|

string

|

|

ruleId

|

guid

|

|

rule

|

string

|

|

ipSource

|

ip

|

|

ipDest

|

ip

|

|

portSource

|

integer16

|

|

portDest

|

integer16

|

|

macSource

|

mac

|

|

macDest

|

mac

|

|

natIpSource

|

ip

|

|

natIpDest

|

ip

|

|

natPortSource

|

integer16

|

|

natPortDest

|

integer16

|

|

applicationName

|

string

|

|

bytesSent

|

integer64

|

|

bytesRecv

|

integer64

|

|

packetsSent

|

integer64

|

|

packetsRecv

|

integer64

|

|

mime

|

string

|

|

httpMethod

|

string

|

|

referer

|

url

|

|

url

|

url

|

|

statusCode

|

integer16

|

|

userAgent

|

string

|

|

sensor

|

string

|

|

sensorId

|

guid

|

|

processId

|

string

|

|

networkProtocol

|

ip protocol

|

|

status

|

string

|

|

error

|

integer

|

|

counterId

|

guid

|

|

logCategory

|

integer16

|

|

taskCategory

|

string

|

|

computerName

|

string

|

|

logEventCode

|

integer16

|

|

logEventId

|

integer16

|

|

logEventType

|

integer16

|

|

logFile

|

string

|

|

severity

|

severity

|

|

module

|

string

|

|

component

|

string

|

|

event

|

string

|

|

syslogFacility

|

integer8

|

|

syslogSeverity

|

integer8

|

|

image

|

string

|

|

cmdLine

|

string

|

|

originalFileName

|

string

|

|

parentProcessId

|

integer64

|

|

parentImage

|

string

|

|

parentCommandLine

|

string

|

|

targetObject

|

string

|

|

targetFilename

|

string

|

|

scriptBlockText

|

string

|

|

queryName

|

string

|

|

queryResults

|

string

|

|

workstationName

|

string

|

|

logonId

|

string

|

|

imageLoaded

|

string

|

|

sourceImage

|

string

|

|

targetImage

|

string

|

|

customString1

|

string

|

|

...

|

string

|

|

customString15

|

string

|

|

customNumber1

|

string

|

|

...

|

string

|

|

customNumber5

|

string

|

|

customIp1

|

ip

|

|

customIp2

|

ip

|

|

customDate1

|

date

|

|

customDate2

|

date

|

Типы полей:

|

Тип

|

Значение по умолчанию

|

Описание

|

|

string

|

""

|

Строка любой длины.

|

|

guid

|

00000000-0000-0000-0000-00000000000

|

Строка вида XXXXXXXX-XXXX-XXXX-XXXX-XXXXXXXXXXXX, где X - шестнадцатиричная цифра (0, 1, 2, 3, 4, 5, 6, 7, 8, 9, a, b, c, d, e, f, A, B, C, D, E, F).

|

|

ip

|

0.0.0.0

|

Строка вида X.X.X.X, где X = 0..255; или X:X:X:X:X:X:X:X, где X = 4-значное шестнадцатиричное число.

|

|

integer

|

0

|

Любое целое неотрицательное число.

|

|

url

|

""

|

Строка URL, формат в RFC1738.

|

|

ip protocol

|

255

|

Число 0 .. 255 или строка из списка протоколов ниже.

|

|

severity

|

unknown

|

Строки: unknown, critical, error, info, warning.

|

|

integer8

|

0

|

Целое число в интервале [0, 255].

|

|

integer16

|

0

|

Целое число в интервале [0, 65535].

|

|

integer64

|

0

|

Целое число в интервале [0, 2^64-1].

|

|

date

|

1970-01-01T00:00:00

|

2024-03-06T10:30:00.

|

Список протоколов, допустимых для поля networkProtocol (буквы могут быть в любом регистре):

|

Название

|

Значение

|

|

IP

|

0

|

|

ICMP

|

1

|

|

IGMP

|

2

|

|

GGP

|

3

|

|

IP-ENCAP

|

4

|

|

ST

|

5

|

|

TCP

|

6

|

|

CBT

|

7

|

|

EGP

|

8

|

|

IGP

|

9

|

|

BBN-RCC-MON

|

10

|

|

NVP-II

|

11

|

|

PUP

|

12

|

|

ARGUS

|

13

|

|

EMCON

|

14

|

|

XNET

|

15

|

|

CHAOS

|

16

|

|

UDP

|

17

|

|

MUX

|

18

|

|

DCN-MEAS

|

19

|

|

HMP

|

20

|

|

PRM

|

21

|

|

XNS-IDP

|

22

|

|

TRUNK-1

|

23

|

|

TRUNK-2

|

24

|

|

LEAF-1

|

25

|

|

LEAF-2

|

26

|

|

RDP

|

27

|

|

IRTP

|

28

|

|

ISO-TP4

|

29

|

|

NETBLT

|

30

|

|

MFE-NSP

|

31

|

|

MERIT-INP

|

32

|

|

DCCP

|

33

|

|

3PC

|

34

|

|

IDPR

|

35

|

|

XTP

|

36

|

|

DDP

|

37

|

|

IDPR-CMTP

|

38

|

|

TP++

|

39

|

|

IL

|

40

|

|

IPV6

|

41

|

|

SDRP

|

42

|

|

IPV6-ROUTE

|

43

|

|

IPV6-FRAG

|

44

|

|

IDRP

|

45

|

|

RSVP

|

46

|

|

GRE

|

47

|

|

DSR

|

48

|

|

BNA

|

49

|

|

IPSEC-ESP

|

50

|

|

IPSEC-AH

|

51

|

|

I-NLSP

|

52

|

|

SWIPE

|

53

|

|

NARP

|

54

|

|

MOBILE

|

55

|

|

TLSP

|

56

|

|

SKIP

|

57

|

|

IPV6-ICMP

|

58

|

|

IPV6-NONXT

|

59

|

|

IPV6-OPTS

|

60

|

|

ANY HOST INTERNAL PROTOCOL

|

61

|

|

CFTP

|

62

|

|

ANY LOCAL NETWORK

|

63

|

|

SAT-EXPAK

|

64

|

|

KRYPTOLAN

|

65

|

|

RVD

|

66

|

|

IPPC

|

67

|

|

ANY DISTRIBUTED FILE SYSTEM

|

68

|

|

SAT-MON

|

69

|

|

VISA

|

70

|

|

IPCU

|

71

|

|

CPNX

|

72

|

|

CPHB

|

73

|

|

WSN

|

74

|

|

PVP

|

75

|

|

BR-SAT-MON

|

76

|

|

SUN-ND

|

77

|

|

WB-MON

|

78

|

|

WB-EXPAK

|

79

|

|

ISO-IP

|

80

|

|

VMTP

|

81

|

|

SECURE-VMTP

|

82

|

|

VINES

|

83

|

|

IPTM

|

84

|

|

NSFNET-IGP

|

85

|

|

DGP

|

86

|

|

TCF

|

87

|

|

EIGRP

|

88

|

|

OSPFIGP

|

89

|

|

SPRITE-RPC

|

90

|

|

LARP

|

91

|

|

MTP

|

92

|

|

AX.25

|

93

|

|

IPIP

|

94

|

|

MICP

|

95

|

|

SCC-SP

|

96

|

|

ETHERIP

|

97

|

|

ENCAP

|

98

|

|

ANY PRIVATE ENCRYPTION SCHEME

|

99

|

|

GMTP

|

100

|

|

IFMP

|

101

|

|

PNNI

|

102

|

|

PIM

|

103

|

|

ARIS

|

104

|

|

SCPS

|

105

|

|

QNX

|

106

|

|

A/N

|

107

|

|

IPCOMP

|

108

|

|

SNP

|

109

|

|

COMPAQ-PEER

|

110

|

|

IPX-IN-IP

|

111

|

|

VRRP

|

112

|

|

PGM

|

113

|

|

ANY 0-HOP PROTOCOL

|

114

|

|

L2TP

|

115

|

|

DDX

|

116

|

|

IATP

|

117

|

|

STP

|

118

|

|

SRP

|

119

|

|

UTI

|

120

|

|

SMP

|

121

|

|

SM

|

122

|

|

PTP

|

123

|

|

IS-IS OVER IPV4

|

124

|

|

FIRE

|

125

|

|

CRTP

|

126

|

|

CRUDP

|

127

|

|

SSCOPMCE

|

128

|

|

IPLT

|

129

|

|

SPS

|

130

|

|

PIPE

|

131

|

|

SCTP

|

132

|

|

FC

|

133

|

|

RSVP-E2E-IGNORE

|

134

|

|

MOBILITY HEADER

|

135

|

|

UDPLITE

|

136

|

|

MPLS-IN-IP

|

137

|

|

MANET

|

138

|

|

HIP

|

139

|

|

SHIM6

|

140

|

|

WESP

|

141

|

|

ROHC

|

142

|

|

USE FOR EXPERIMENTATION AND TESTING

|

254

|

|

RESERVED

|

255

|

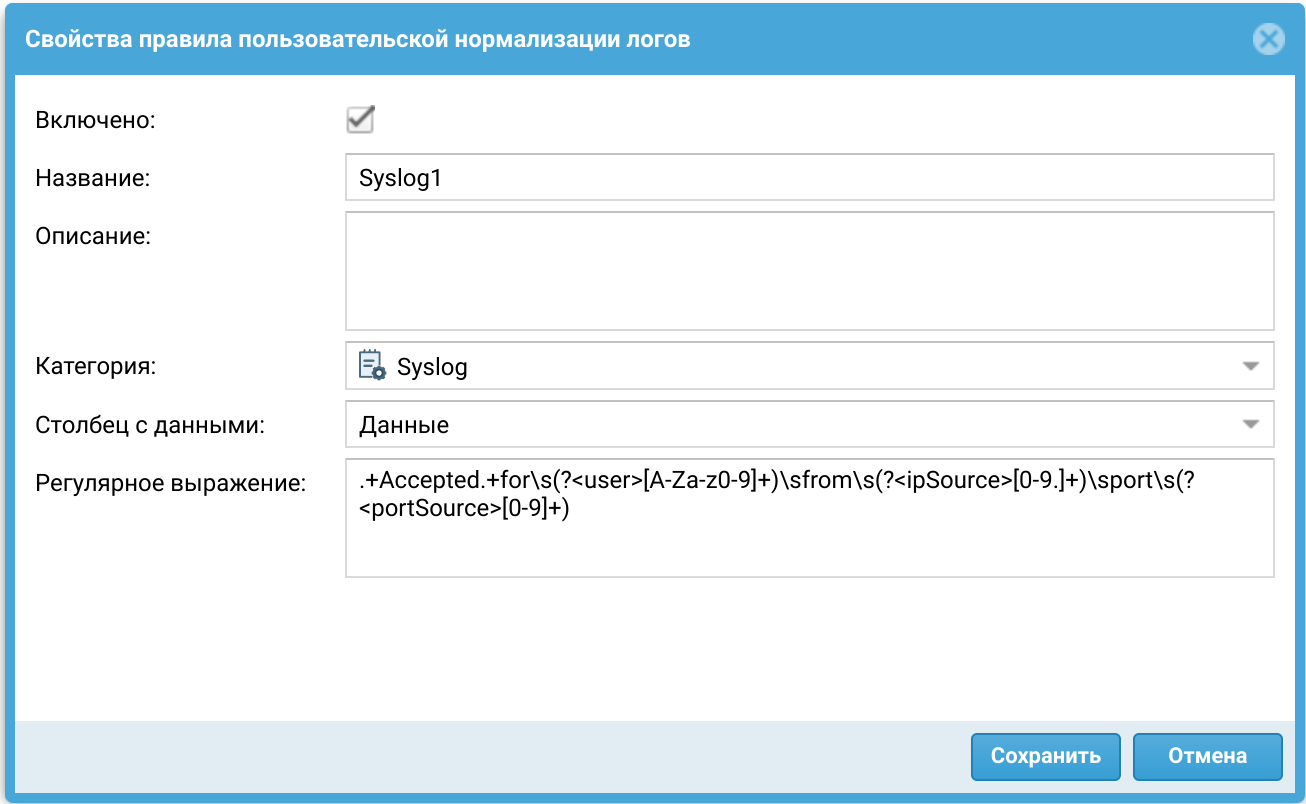

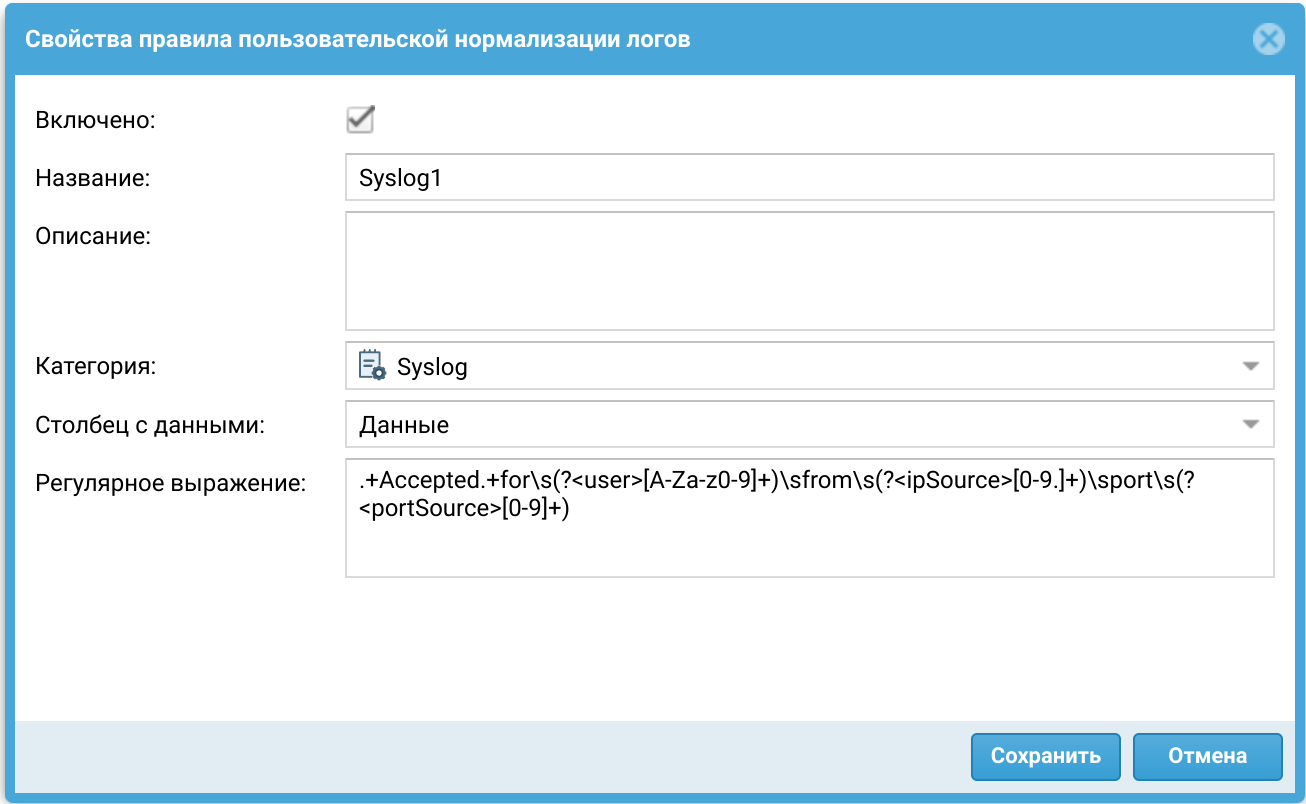

Для создания правила нормализации необходимо в разделе Журналы и отчеты -> Журналы -> Пользовательская нормализация логов нажать кнопку Добавить и в открывшемся окне заполнить следующие поля:

|

Наименование

|

Описание

|

|

Включено

|

Включение/выключение правила пользовательской нормализации логов.

|

|

Название

|

Название правила пользовательской нормализации логов.

|

|

Описание

|

Описание правила пользовательской нормализации логов.

|

|

Категория

|

Выбор категории (типа) логов, для которых применяется данное правило:

|

|

Столбец с данными

|

Выбор столбца, из которого будут извлекаться данные.

|

|

Регулярное выражение

|

Строка регулярного выражения с группами, названия которых совпадают со столбцами, куда будут записываться значения.

|

Пример создания правила, которое обрабатывает логи категории syslog, извлекает из них имя пользователя, ip, port и записывает их в соответствующие поля базы данных SIEM:

Поиск и фильтрация данных

Количество записей, регистрируемых в журналах, как правило, очень велико, и SIEM предоставляет удобные способы поиска и фильтрации необходимой информации. Администратор может использовать простой и расширенный поиск по содержимому журналов.

При использовании простого поиска администратор использует графический интерфейс, чтобы задать фильтрацию по значениям требуемых полей журналов, отфильтровывая таким образом ненужную информацию. Например, администратор может задать интересующий его диапазон времени, список пользователей, категорий и т.п. Задание критериев поиска интуитивно понятно и не требует специальных знаний.

Построение более сложных фильтров возможно в режиме расширенного поиска с использованием специального языка запросов. В режиме расширенного поиска можно строить запросы с использованием полей журналов, которые недоступны в базовом режиме. Для формирования запросов используются названия полей, значения полей, ключевые слова и операторы. Значения полей могут быть введены с использованием одинарных или двойных кавычек, или без них, если значения не содержат пробелов. Для группировки нескольких условий можно использовать круглые скобки.

Ключевые слова отделяются пробелами и могут быть следующими:

|

Наименование

|

Описание

|

|

AND или and

|

Логическое И, требует выполнения всех условий, заданных в запросе.

|

|

OR или or

|

Логическое ИЛИ, достаточно выполнения одного из условий запроса.

|

Операторы определяют условия фильтра и могут быть следующими:

|

Наименование

|

Описание

|

|

=

|

Равно. Требует полного совпадения значения поля указанному значению, например, ip=172.16.31.1 будут отображены все записи журнала, в котором поле IP будет точно соответствовать значению 172.16.31.1.

|

|

!=

|

Не равно. Значение указанного поля не должно совпадать с указанным значением, например, ip!=172.16.31 будут отображены все записи журнала, в котором поле IP не будет равно значению 172.16.31.1.

|

|

<=

|

Меньше либо равно. Значение поля должно быть меньше либо равны указанному в запросе значению. Может быть применимо только для полей, поддерживающих сравнения, например, поля даты, portSource, portDest, statusCode и т.п., например, date <= '2019-03-28T20:59:59' AND statusCode=303.

|

|

>=

|

Больше либо равно. Значение поля должно быть больше либо равны указанному в запросе значению. Может быть применимо только для полей, поддерживающих сравнения, например, поля даты, portSource, portDest, statusCode и т.п., например, date >= "2019-03-13T21:00:00" AND statusCode=200.

|

|

<

|

Меньше. Значение поля должно быть меньше указанного в запросе значения. Может быть применимо только для полей, поддерживающих сравнения, например, поля даты, portSource, portDest, statusCode и т.п., например, date < '2019-03-28T20:59:59' AND statusCode=404.

|

|

>

|

Больше. Значение поля должно быть больше указанного в запросе значения. Может быть применимо только для полей, поддерживающих сравнения, например, поля даты, portSource, portDest, statusCode и т.п., например, (statusCode>200 AND statusCode <300) OR (statusCode=404).

|

|

IN

|

Позволяет указать несколько значений поля в запросе. Список значений необходимо указывать в круглых скобках, например, например, category IN (botnets, compromised, 'illegal software', 'phishing and fraud','reputation high risk','unknown category').

|

|

NOT IN

|

Позволяет указать несколько значений поля в запросе; будут отображены записи, не содержащие указанные значения. Список значений необходимо указывать в круглых скобках, например, category NOT IN (botnets, compromised, 'illegal software', 'phishing and fraud','reputation high risk','unknown category').

|

|

~

|

Содержит. Позволяет указать подстроку, которая должна находиться в указанном поле, например, browser ~ "Mozilla/5.0" Данный оператор может быть применен только к полям, в которых хранятся строковые данные.

|

|

!~

|

Не содержит. Позволяет указать подстроку, которая не должна присутствовать в указанном поле, например, browser !~ "Mozilla/5.0" Данный оператор может быть применен только к полям, в которых хранятся строковые данные.

|

|

MATCH

|

При использовании оператора MATCH подстрока, которая должна присутствовать в указанном поле, задаётся в формате JSON и с использованием одинарных кавычек, например,

details MATCH '\"module\":\"threats\"'

Синтаксис запросов с использованием данного оператора соответствует стандарту RE2. Подробнее о синтаксисе Google/RE2: https://github.com/google/re2/wiki/Syntax.

|

|

NOT MATCH

|

При использовании оператора NOT MATCH подстрока, которая не должна присутствовать в указанном поле, задаётся в формате JSON и с использованием одинарных кавычек, например,

details NOT MATCH '\"module\":\"threats\"'

Синтаксис запросов с использованием данного оператора соответствует стандарту RE2. Подробнее о синтаксисе Google/RE2: https://github.com/google/re2/wiki/Syntax.

|

При составлении расширенного запроса SIEM показывает возможные варианты названия полей, применимых к ним операторов и возможных значений, облегчая оператору системы формирование сложных запросов. При переключении режима поиска с основного на расширенный SIEM автоматически формирует строку с поисковым запросом, которая соответствует фильтру, указанному в основном режиме поиска.

|