|

ID статьи: 1539

Последнее обновление: 17 окт, 2024

Product: NGFW Version: 7.1.x Technology: VPN

В качестве примера для создания Remote access VPN-туннеля будет рассмотрена следующая схема: В данном примере NGFW выступает в роли VPN-сервера, а компьютер пользователя — в роли VPN-клиента. Сначала необходимо настроить VPN-сервер, затем произвести настройку VPN-клиента на компьютере пользователя и инициировать подключение к VPN-серверу. Пример настройки RADIUS-сервера, используемого в рассматриваемом методе аутентификации, приведен в Приложении. Настройка VPN-сервераДля настройки узла NGFW в качестве VPN-сервера необходимо выполнить следующие шаги: Шаг 1. Разрешить сервис VPN и Подключение конечных устройств в контроле доступа зоны, c которой будут подключаться VPN-клиенты. В веб-консоли администратора в разделе Сеть ➜ Зоны отредактируем параметры контроля доступа для зоны Untrusted. Необходимо разрешить сервисы VPN и Подключение конечных устройств в этой зоне. Подробнее о создании и настройках зон смотрите в статье Настройка зон. Шаг 2. Создать зону для VPN подключений. В данном примере воспользуемся уже созданной по умолчанию на узле зоной VPN for Remote access. Подробнее о создании и настройках зон смотрите в статье Настройка зон. Шаг 3. Настроить параметры аутентификации. 1. Примеры создания самоподписанных сертификатов приведены в Приложении. Импортируем созданные сертификаты VPN-сервера и корневой сертификат. В разделе UserGate ➜ Сертификаты нажать кнопку Импортировать. В открывшемся окне указать название сертификата и добавить сгенерированные файлы сертификата VPN-сервера и его приватного ключа. В этом же разделе импортируем корневой сертификат без указания приватного ключа. 2. Создадим профиль аутентификации для пользователей VPN. Подробно о профилях аутентификации смотрите в разделе данного руководства Профили аутентификации. Для данного примера был создан профиль, содержащий в качестве методов аутентификации LDAP-коннектор (ldapcon) и RADIUS-сервер (radiuscon): Настройка LDAP-коннектора: Настройка RADIUS-сервера: Шаг 4.Создать профиль безопасности VPN. В разделе VPN ➜ Серверные профили безопасности создадим профиль безопасности, указав в настройках следующие ключевые параметры: 1. Протокол. В данном примере для создания защищенного канала будет использоваться протокол IKEv2. 2. Тип идентификации (параметр IKE local ID). В рассматриваемом примере можно не указывать тип идентификации. 3. Указать сертификат сервера, импортированный ранее на Шаге 3. 4. В качестве режима аутентификации выберем AAA. Далее необходимо задать параметры первой и второй фаз согласования защищенного соединения. Для рассматриваемого примера оставим эти параметры, как они созданы в профиле по умолчанию: В данном примере воспользуемся уже созданным по умолчанию на узле VPN-интерфейсом tunnel1, который может быть использован для настройки Remote access VPN. Рассмотрим ключевые параметры этого интерфейса для примера создания защищенного VPN-соединения в этой статье: 1. Поставить флажок включения интерфейса. 2. Название — название интерфейса уже задано (tunnel1). 3. Зона, к которой будет относится данный интерфейс. Все клиенты, подключившиеся по VPN к NGFW, будут также помещены в эту зону. В данном примере указывается зона VPN for Remote access. 4. Режим — тип присвоения IP-адреса. При использовании интерфейса для приема VPN-подключений необходимо использовать статический IP-адрес. В данном примере используется статический IP-адрес 172.30.250.1, который задается в поле 6. 5. MTU — размер MTU в данном примере оставим по умолчанию. 6. Добавим статический IP-адрес туннельного интерфейса tunnel1 172.30.250.1 c маской 255.255.255.0. В данном примере воспользуемся уже созданной по умолчанию на узле сетью Remote access VPN network. Рассмотрим ключевые настройки этой сети для примера создания защищенного VPN-соединения в этой статье: 1. Диапазон IP-адресов, которые будут использованы клиентами. Необходимо исключить из диапазона адрес, который назначен VPN-интерфейсу NGFW 1 (172.30.250.1), используемому совместно с данной сетью. 2. Маска сети VPN. 3. Оставим флажок Использовать системные DNS, в этом случае клиенту будут назначены DNS-серверы, которые использует NGFW. 4. Маршруты VPN — в данном примере добавлен список Local network, включающий в себя подсеть офиса 10.10.0.0/24. Шаг 7. Создать серверное правило VPN. Для примера на узле создано серверное правило Remote access VPN rule, в котором указаны необходимые настройки для Remote access VPN. Рассмотрим ключевые настройки этого правила для данного примера: 1. Включено — включить правило VPN. 2. Профиль безопасности VPN — серверный профиль безопасности VPN, созданный ранее на Шаге 4 (RA 2). 3. Сеть VPN — сеть VPN, созданная ранее на Шаге 6 (Remote access VPN network). 4. Профиль аутентификации — профиль аутентификации для пользователей VPN, созданный ранее (см. Шаг 3). 5. Интерфейс — созданный ранее на Шаге 5 интерфейс VPN (tunnel1). 6. Источник — зоны и адреса, с которых разрешено принимать подключения к VPN. В данном примере укажем зону Untrusted. 7. Пользователи — доменные пользователи, которым разрешено пользоваться сервисом VPN. 8. Назначение — в данном случае в список Ext. address входит внешний IP-адрес VPN-сервера NGFW — 203.0.113.1 Шаг 8. Контроль доступа к ресурсам. 1. Чтобы трафик мог ходить из созданной на шаге 2 зоны, необходимо создать правило NAT из этой зоны во все необходимые зоны. Правило создается в разделе Политики сети ➜ NAT и маршрутизация. Для примера в веб-консоли администратора уже создано правило NAT from VPN for remote access to Trusted and Untrusted, разрешающее подмену IP-адресов из зоны VPN for remote access в зоны Trusted и Untrusted. По умолчанию оно не активно. Необходимо его включить. 2. При необходимости предоставления доступа пользователям VPN в определенные сегменты сети в разделе Политики сети ➜ Межсетевой экран необходимо создать правило межсетевого экрана, разрешающее трафик из созданной зоны в требуемые зоны. Для примера в консоли администратора создано правило межсетевого экрана VPN for Remote Access to Trusted and Untrusted, разрешающее весь трафик из зоны VPN for Remote Access в Trusted и Untrusted зоны. Правило выключено по умолчанию, его необходимо включить. Настройка VPN-клиентаВ данном примере рассмотрим настройку "нативных" клиентов для операционных систем Windows и Linux для удаленного VPN-подключения. Встроенный VPN-клиент OS WindowsДля настройки VPN-клиента необходимо выполнить следующие шаги: 1. Импортировать сертификат корневого центра в раздел Доверенные корневые центры сертификации: 2. Кликнуть правой кнопкой мыши по значку сетевого подключения на панели и выбрать пункт Открыть "Параметры сети и Интернет". 3. В появившемся окне Параметры выбрать пункт VPN, а затем нажать на пункт Добавить VPN-подключение: 4. В окне Добавить VPN-подключение настроить параметры подключения:

5. Нажать кнопку Сохранить, чтобы сохранить настройки VPN-соединения. 6. В панели управления перейти в раздел Сеть и Интернет и в дополнительных сетевых параметрах выбрать пункт Настройки параметров адаптера: 7. Выбрать только что созданное сетевое подключение IKEv2 EAP и через меню правой кнопки мыши перейти в свойства этого подключения. В открывшемся окне перейти во вкладку Безопасность: В поле Проверка подлинности выбрать пункт Microsoft: защищённый пароль (EAP-MSCHAP v2) (шифрование включено). Чтобы в туннель заворачивался не весь трафик, на вкладке Сеть открыть свойства IP версии 4 (TCP/IPv4): Нажать Дополнительно в настройках общих параметров IP: Убрать флажок в поле Использовать основной шлюз в удаленной сети: 8. Сохранить настройки, нажав ОК. Настройка VPN-клиента завершена. Для установления VPN-соединения кликните по значку сетевого соединения в трее левой кнопкой мыши. Далее выберите соединение IKEv2 EAP и нажмите кнопку Подключиться. Проверка подключенияПосле установлении VPN-соединения в веб-консоли администратора NGFW на вкладке Диагностика и мониторинг в разделе VPN появится индикация нового VPN-соединения: В Журнале событий на вкладке Журналы и отчеты отобразится соответствующая запись: На стороне удаленного Windows-компьютера добавится ppp-адаптер IKEv2 VPN, хост (10.10.0.100) в сети офиса доступен: IKEv2 VPN-клиент (strongswan) для OS LinuxРассмотрим настройку IKEv2 VPN-клиента для Linux на примере OS Ubuntu. Для начала необходимо установить дополнительные пакеты для работы с IKEv2 VPN:

Далее для настройки VPN-клиента необходимо выполнить следующие шаги: 1. Открыть окно Настройки и зайти в раздел Сеть. В разделе VPN нажать + для настройки нового VPN-соединения: 2. Выбрать из списка опцию IPsec/IKEv2 (strongswan): 3. В настройках VPN перейти на вкладку Идентификация. Указать название соединения, имя сервера, метод аутентификации, указать имя пользователя, параметры соединения: 4. На вкладке IPv4 оставить указанный по умолчанию метод получения адресов по DHCP: 5. В системе должен присутствовать корневой сертификат. При необходимости нужно поместить его в системный раздел /etc/ssl/certs/. 6. Так.как в данном примере используется аутентификация с методом EAP MSCHAPv2 необходимо проверить настройки в файле /etc/strongswan.conf (должны быть отключены eap-peap, eap-md5, eap-gtc):

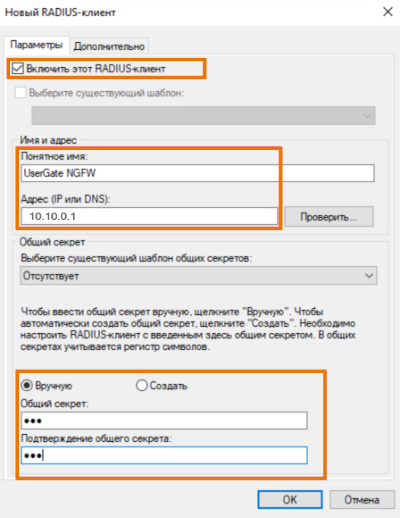

Настройка VPN-клиента завершена. Для установления VPN-соединения нажать кнопку включения созданного соединения VPN: Проверка подключения После установлении VPN-соединения в веб-консоли администратора NGFW на вкладке Диагностика и мониторинг в разделе VPN появится индикация нового VPN-соединения: В Журнале событий на вкладке Журналы и отчеты отобразится соответствующая запись: На стороне удаленного Linux-компьютера добавится виртуальный адаптер, хост (10.10.0.100) в сети офиса доступен: ПриложениеНастройка RADIUS-сервераРассматривается настройка RADIUS-сервера на примере Windows Server 2019 с настроенной Active Directory. 1. Установить службы политики сети и доступа (Network Policy and Access Services). В диспетчере серверов добавить роли и компоненты. В окне мастера добавления ролей и компонентов на шаге Роли сервера найти в списке и выбрать Службы политики сети и доступа: Далее следовать инструкции мастера для установки компонентов. 2. Зарегистрировать сервер в AD. В окне диспетчера серверов выбрать Средства ➜ Сервер политики сети: Далее нажать Действие ➜ Зарегистрировать сервер в Active Directory: 3. Добавить RADIUS-клиента. Устройства, с которыми RADIUS-сервер будет взаимодействовать (в данном случае это NGFW), необходимо добавить в список RADIUS-клиентов: Далее заполнить следующие поля (остальные настройки оставить по умолчанию):

4. Настроить Сетевую политику. Добавить политику: Настроить политику. Указать название политики и условия её применения: В качестве условия добавить заранее созданную группу пользователей, которой разрешен удаленный доступ: Указать разрешение доступа — Доступ разрешен: Далее выбрать следующие методы проверки подлинности:

Рекомендуемые настройки вкладки Параметры: Настройка завершена:

Эта статья была:

Полезна |

Не полезна

Сообщить об ошибке

ID статьи: 1539

Последнее обновление: 17 окт, 2024

Ревизия: 14

Просмотры: 2174

Комментарии: 0

|

.svg)

.svg)

.svg)

.svg)