|

ID статьи: 854

Последнее обновление: 06 фев, 2026

Documentation: Product: NGFW Version: 7.x Technology: Identification and Authentication

UserID — технология прозрачной аутентификации пользователей. Источниками данных для однозначной идентификации пользователей являются журналы безопасности операционных систем доменных контроллеров, данные журналов серверов приложений и доступа, в которых пользователи уже аутентифицированы. Чтобы создавать политики, включающие пользователей и группы, межсетевому экрану необходимо сопоставить IP-адреса с пользователями, получившими эти адреса и извлечь информацию о группах, в которые они входят. UserID предоставляет несколько методов, позволяющих выполнить такое сопоставление. Например, для получения информации о пользователях UserID может просматривать журналы на серверах в поисках сообщений от служб аутентификации. Те пользователи, чьи имена не удалось сопоставить с IP-адресами, могут быть перенаправлены на специальный портал (Captive Portal) для прохождения аутентификации. Для получения информации о группах межсетевой экран подключается напрямую к серверам LDAP. В качестве источников данных для аутентификации в UserID используются журналы Microsoft Active Directory, данные, полученные по syslog или сообщения RADIUS accounting (в версии 7.2.0 и выше). Для конечных пользователей работа UserID полностью прозрачна, то есть пользователям нет необходимости в явном виде проходить аутентификацию на UserGate NGFW. Принцип работы UserIDВ зависимости от сценария использования и настройки UserID-агент получает данные о событиях, связанных с аутентификацией пользователей, одним из следующих способов:

Программный агент UserID для AD- и WEC-серверов устанавливается на контроллер домена (AD) или сервер-сборщик событий домена (WEC), считывает необходимую для идентификации пользователя информацию из журналов безопасности Windows и пересылает ее в формате syslog на коллектор UserID на UserGate Log Analyzer или UserGate NGFW (подробнее об агенте — в разделе «UserID-агент для AD/WEC» ). Главные достоинства такого способа получения данных из домена AD:

Рассмотрим принцип работы технологии UserID на примере сценария взаимодействия с Active Directory в качестве источника данных для аутентификации пользователей через технологию WMI. На контроллере домена AD работает аудит событий безопасности, который записывает события по настроенным категориям в специальный журнал аудита. После создания и настройки UserID-агента и коннектора Microsoft Active Directory на UserGate NGFW, UserID-агент начинает периодически отправлять на контроллер AD WMI-запросы для извлечения следующих событий по Event ID из журнала аудита:

Данные события позволяют UserID-агенту получать информацию о регистрации пользователей и членстве в группах. Полученная информация записывается в специальную системную базу данных на UserGate NGFW. Информация из Microsoft AD о выходе пользователя из системы в настоящий момент не обрабатывается. UserID-агент периодически обращается к этой базе данных, извлекает из записей имя пользователя, домен, SID, IP-адрес, список групп пользователя. Эти данные кешируются. Интервал поиска записей в базе данных можно задать в настройках UserID-агента. Время жизни данных о пользователе в кеш-памяти устанавливается в настройках коннектора UserID-агента на UserGate NGFW. В случае, если список групп, в которые входит пользователь, не был получен, UserID-агент обращается к контроллеру домена по протоколу LDAP в соответствии с настроенным профилем аутентификации для получения информации о группах. При обработке сетевого трафика, в том случае, если в правилах настроены условия для определенных пользователей и групп, UserGate NGFW обращается к кеш-памяти для поиска информации о том, какие пользователи зарегистрированы с какими IP-адресами. Эта информация используется для принятия решения о том, как будут обрабатываться пакеты. Завершение сессий пользователей может принудительно инициироваться администратором UserGate NGFW. Для этого администратор может выполнить сброс всех пользователей или сброс отдельного пользователя:

В сценарии с использованием серверов-источников данных syslog в качестве источника данных аутентификации пользователей принцип работы аналогичен, только UserGate NGFW в этом случае выступает в роли syslog listener — принимает сообщения от отправителя syslog. Номер порта и протокол устанавливаются в настройках UserID-агента, по умолчанию — порт TCP 514. Нужные события фильтруются в потоке принятых данных с помощью настроенных фильтров из библиотеки Syslog фильтры UserID-агента. В этом случае в базу данных сохраняются: имя пользователя, IP-адрес, SID (опционально). Для получения информации о группах, в которых зарегистрирован пользователь, UserID-агент обращается к контроллеру домена по LDAP-протоколу в соответствии с настроенным профилем аутентификации UserID-агента. В сценарии с использованием сообщений RADIUS accounting в качестве источника данных аутентификации пользователей принцип работы в целом схож. UserGate NGFW выступает в роли пропускного RADIUS-сервера — принимает сообщения RADIUS accounting от серверов NAS (по порту UDP 1813) и проверяет пользователя на контроллере домена AD по LDAP в соответствии с настроенным профилем аутентификации UserID-агента. Настройка UserID-агента на UserGate NGFW не является кластерной, а значит ее нужно производить на каждом узле отдельно. После настройки UserID-агент будет работать самостоятельно и самостоятельно получать данные о событиях логин\логаут из журналов источников. Помимо UserGate NGFW UserID может работать на устройствах UserGate Log Analyzer. Подробнее о работе UserID на Log Analyzer читайте в руководстве администратора UserGate Log Analyzer. Использование UserGate Log Analyzer позволяет масштабировать технологию UserID на другие устройства сети. Принцип работы UserID на устройстве UserGate Log Analyzer аналогичен принципу работы на UserGate NGFW. Найденные в собранных данных события отправляются на другие узлы UserGate NGFW в соответствии с политикой UserID Sharing, настроенной с помощью профилей редистрибуции. При необходимости можно отправлять разные данные на разные узлы UserGate NGFW. На NGFW отправляются только GUID пользователя, его IP-адрес и список идентификаторов групп, участником которых он является. Такая архитектура позволяет использовать один или несколько серверов UserGate Log Analyzer для централизованного сбора информации о пользователях с различных источников и далее централизованно и избирательно распространять эту информацию на узлы UserGate NGFW в сети. ПримечаниеВ инфраструктурах с серверами Active Directory и высоким потоком событий аутентификации (свыше 50 событий в секунду) для корректной работы функции UserID рекомендуется применять сценарий сбора событий через AD/WEC-агент вместо сценария с технологией WMI. Это связано с ограниченной производительностью технологии WMI, которая может вызывать ошибки при получении данных и приводить к некорректной работе правил фильтрации.

Алгоритм настройки UserIDДля настройки работы UserID необходимо выполнить ряд действий как на стороне источников данных аутентификации, так и на UserGate NGFW. Настройка на стороне источников данных:

Настройка на стороне UserGate NGFW:

Создание коннектора UserID-агентаКоннектор UserID-агента в веб-консоли UserGate NGFW создается в разделе Настройки ➜ Пользователи и устройства ➜ UserID-агент коннекторы. Нажмитеь Добавить на панели инструментов и выберите тип создаваемого коннектора:

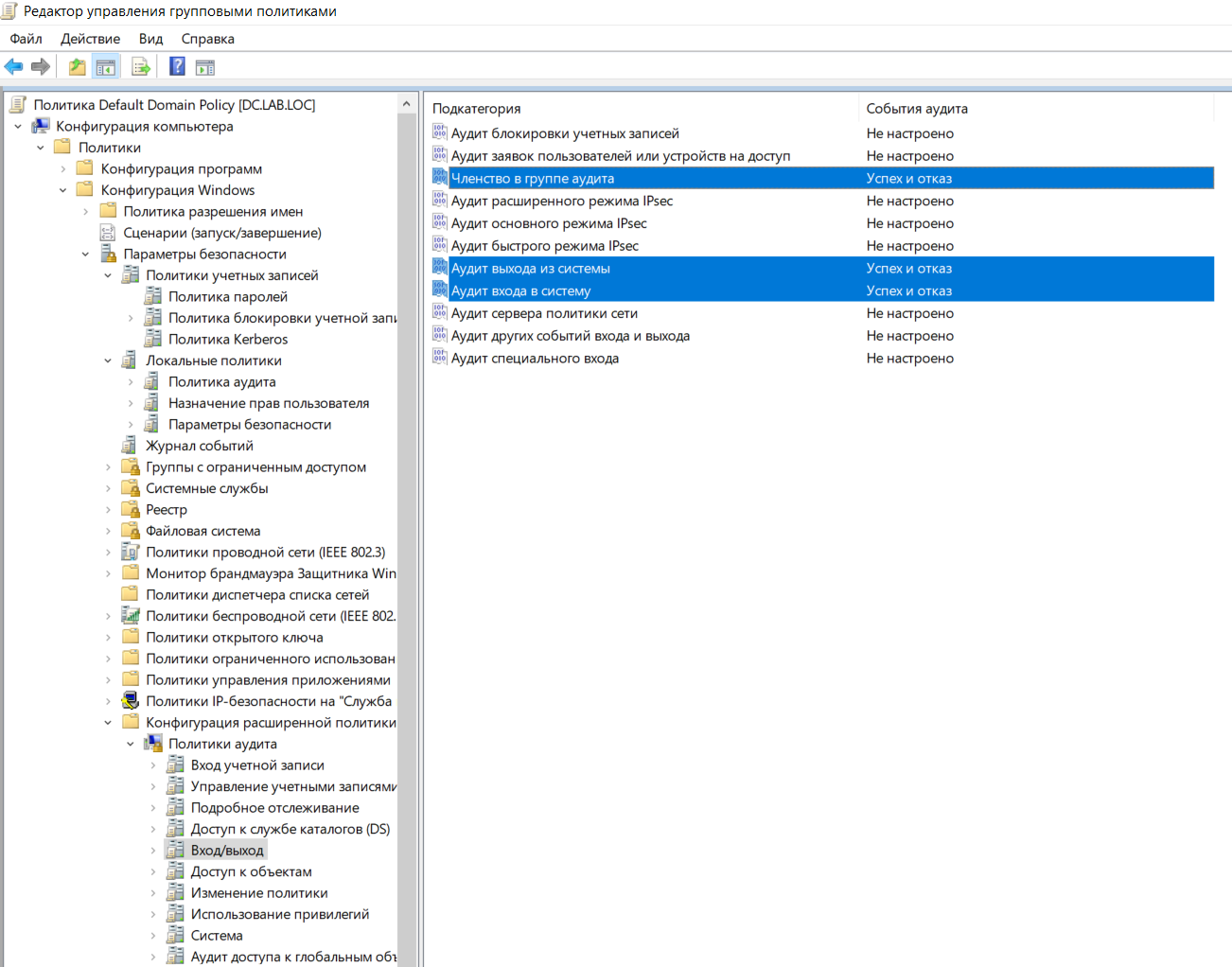

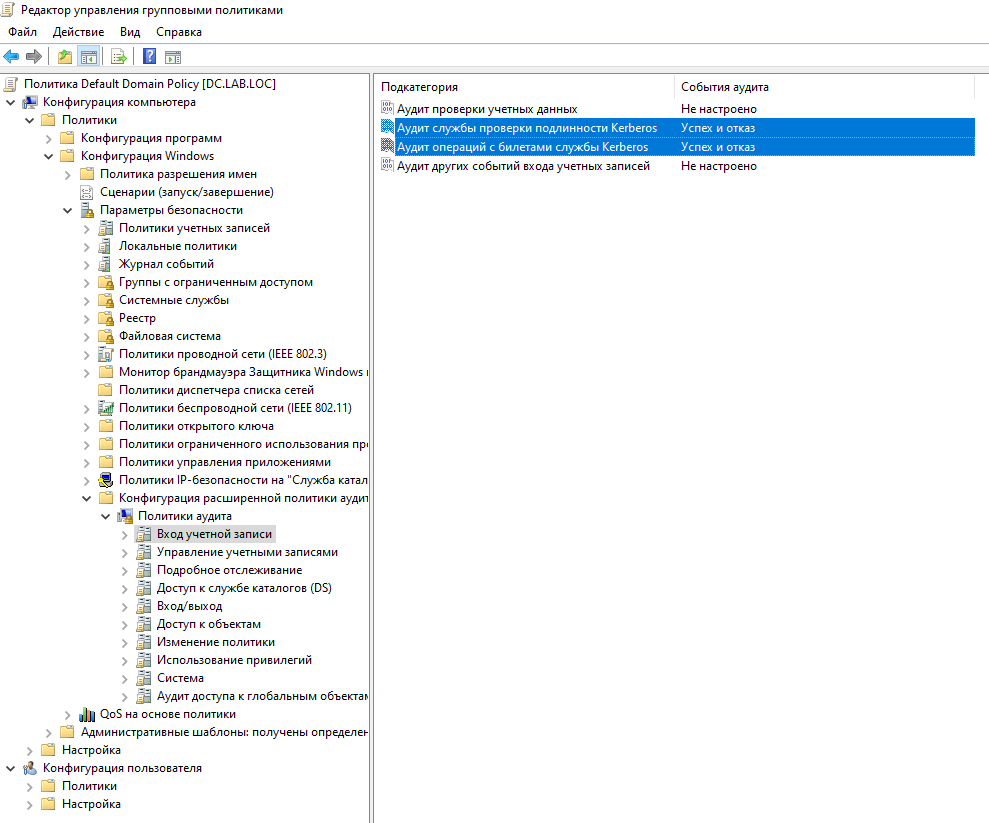

Microsoft Active DirectoryВ случае, если в качестве источника информации выступает Microsoft Active Directory: 1. Настройте источник событий. 2. Настройте параметры коннектора UserID-агента для мониторинга AD. Для включения аудита событий на сервере AD отредактируйте Политики Аудита в Политике домена по умолчанию и Конфигурацию расширенной политики, как указано на следующих снимках экрана, используя оснастку gpedit.msc:

Для выполнения WMI-запросов создайте пользователя с соответствующими привилегиями по процедуре, указанной ниже. Внимание!Эти настройки нужны для подключения агента по WMI посредством учетной записи с ограниченными правами.

1. Создайте учетную запись пользователя на контроллере домена:

2. Настройте членство в группах для новой учетной записи пользователя:

3. Назначьте права Distributed Component Object Model (DCOM):

4. Настройте назначения защиты пространства имен WMI:

Внимание! Обновление Windows KB5014692 может привести к появлению ошибок доступа к WMI типа: NTSTATUS: NT_STATUS_ACCESS_DENIED. В этом случае можно попробовать добавить в реестр Windows следующую информацию:

Path : HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Ole\AppCompatПри использовании серверов AD в качестве источников событий UserID-агент выполняет WMI-запросы для поиска событий, связанных с успешным входом в систему (идентификатор события 4624), событий Kerberos (события с номерами: 4768, 4769, 4770) и события членства в группах (идентификатор события 4627). В веб-консоли UserGate NGFW в разделе Настройки ➜ Пользователи и устройства ➜ UserID-агент коннекторы нажмите Добавить и выберите тип создаваемого коннектора: Microsoft Active Directory. Укажите следующие параметры:

SyslogВ случае, если в качестве источника информации выступает отправитель syslog: 1. Настройте источник событий. Для корректной работы коннектора UserID-агента syslog, настройте сервер-источник данных syslog для отправки журналов на адрес UserID-агента. Подробнее см. документацию на отправитель syslog. Параметры сервера syslog на UserGate NGFW можно посмотреть или изменить в общих параметрах UserID-агента. 2. Разрешите сбор информации с удаленных устройств по протоколу syslog. В параметрах контроля доступа зоны, в которой находится отправитель syslog, разрешите сервис UserID syslog коллектор. 3. Настройте параметры коннектора UserID-агента для отправителя syslog. В веб-консоли UserGate NGFW в разделе Настройки ➜ Пользователи и устройства ➜ UserID-агент коннекторы нажмите Добавить и выберите тип создаваемого коннектора Отправитель syslog. Далее укажите следующие данные:

На вкладке Фильтры выбираются фильтры для поиска необходимых записей журнала. Фильтры создаются и настраиваются в разделе Библиотеки ➜ Syslog фильтры UserID-агента. Подробнее — в разделе «Syslog фильтры UserID-агента». RADIUS accountingВ случае, если источником информации выступают сообщения RADIUS accounting (доступно в версии 7.2.0 и выше): 1. Настройте источник событий. Для корректной работы коннектора UserID-агента, настройте NAS-сервер для отправки сообщений RADIUS accounting на адрес UserID-агента (порт UDP 1813). Подробнее см. документацию на NAS-сервер. 2. Разрешите получение запросов RADIUS accounting от удаленных устройств. В параметрах контроля доступа зон, в которых находятся NAS-серверы, разрешите сервис Агент аутентификации. 3. Настройте параметры коннектора UserID-агента для RADIUS-сервера. В веб-консоли UserGate NGFW в разделе Настройки ➜ Пользователи и устройства ➜ UserID-агент коннекторы нажмите Добавить и выберите тип создаваемого коннектора: RADIUS-сервер. Укажите следующие данные:

На вкладке Адреса указываются адреса хостов (NAS-серверов), с которых UserID-агент будет получать события RADIUS accounting: Настройка UserID-агентаНастройка общих параметров UserID-агента производится в разделе Настройки ➜ Пользователи и устройства ➜ Свойства агента UserID. Нажмите Редактировать на панели инструментов. На вкладке Общие настраиваются интервалы опроса дынных:

На вкладке Протоколы syslog настраиваются параметры соединения с сервером syslog. Для протокола TCP:

Для протокола UDP:

На вкладке Списки Ignore server указываются списки IP-адресов, события от которых будут проигнорированы UserID-агентом. Запись об игнорировании источника появится в журнале UserID: Список может быть создан в разделе Библиотеки ➜ IP-адреса, или при настройке UserID-агента (нажмите Создать и добавить новый объект). Подробнее о создании и настройке списков IP-адресов — в разделе «IP-адреса». Этот параметр является глобальным и относится ко всем источникам. На вкладке Списки Ignore user указываются имена пользователей, события от которых будут проигнорированы UserID-агентом. Поиск производится по Common Name (CN) пользователя AD. Этот параметр является глобальным и относится ко всем источникам. Запись об игнорировании пользователя появится в журнале UserID. Важно! При задании имени допустимо использовать символ астериск (*) только в конце строки.

ПримечаниеПри подключении UserGate NGFW к UserGate Log Analyzer возможна одновременная работа UserID-агентов, настроенных на обоих устройствах. Агенты устройств будут работать независимо друг от друга. События журналов UserID-агента, полученные UserGate NGFW, как и события других журналов, будут переданы на UserGate Log Analyzer.

ЖурналированиеUserID-агент периодически обращается к настроенным источникам данных. Полученные события сохраняются в служебной базе данных без каких-либо изменений. Содержимое этой базы можно посмотреть в соответствующих журналах:

В веб-консоли UserGate NGFW журналы доступны в разделе Журналы и отчеты ➜ Журналы ➜ Агент UserID: UserID-агент периодически обращается к служебной базе данных и извлекает из записей событий имя пользователя, SID, домен, IP-адрес, списки групп. Результаты обработки записей событий заносятся в журнал UserID-агент события аутентификации. Посмотр журнала доступен в том же разделе: Журналы и отчеты ➜ Журналы ➜ Агент UserID. О журналах источников данных и UserID-агента — в разделе «Агент UserID» документации. Описание форматов экспорта журналов UserID доступно в Приложении в разделе «Описание форматов журналов».

Эта статья была:

Полезна |

Не полезна

ID статьи: 854

Последнее обновление: 06 фев, 2026

Ревизия: 78

Просмотры: 20674

Комментарии: 0

Теги

|

.svg)

.svg)

.svg)