|

ID статьи: 686

Последнее обновление: 02 мая, 2023

KnowledgeBase: Product: UserGate NGFW Version: 5.x, 6.x, 7.x Technology: Identification and Authentication

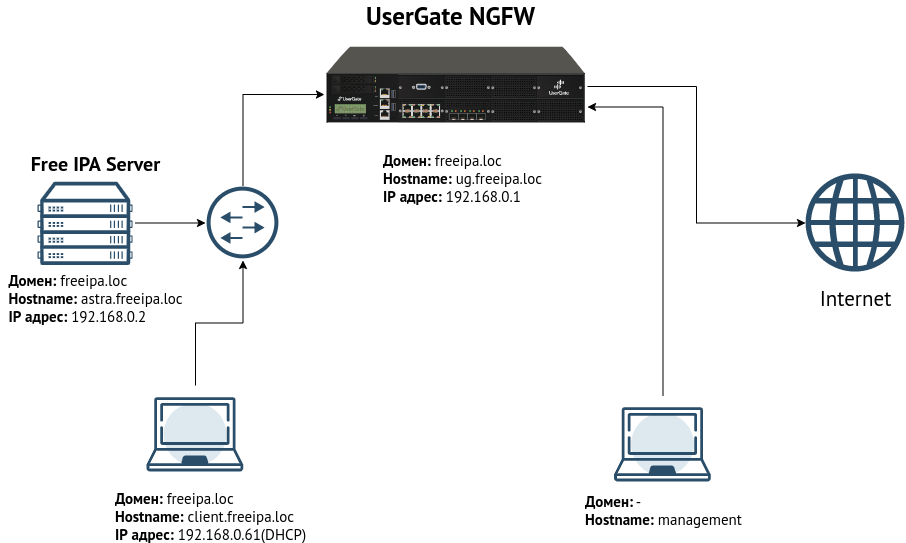

Аутентификация пользователей с помощью FreeIPA позволяет пользователям домена получать доступ к веб-ресурсам через Captive-портал, используя свои данные аутентификации, указанные в домене FreeIPA. Схема сети

ОписаниеВ статье рассматривается контроллер домена FreeIPA, работающий под управлением российской ОС Астра, но также может использоваться и любая другая ОС на базе ядра Linux. Установка и настройка самого домена FreeIPA в данной статье не рассматриваются. Для получения информации о настройке домена FreeIPA рекомендуется обратиться к документации производителя. Также предполагается наличие станции управления, не входящей в домен и подключенной к интерфейсу из зоны Management, и клиентской станции, предназначенной для проверки авторизации тестовых пользователей. В данном примере используется доменное имя freeipa.loc. Внимание! Представленная схема приведена для образца и в промышленной эксплуатации может быть изменена в нужную вам сторону.

Подготовка FreeIPA для интеграции в UserGate NGFW

Важно! Подключаться необходимо по доменному имени контроллера домена. При верных настройках FreeIPA дополнительных действий не требуется, в противном случае необходимо настроить DNS сервер, входящий в состав FreeIPA, или прописать в файл /etc/hosts следующую строку для представленной схемы:

192.168.0.2 astra.freeipa.loc

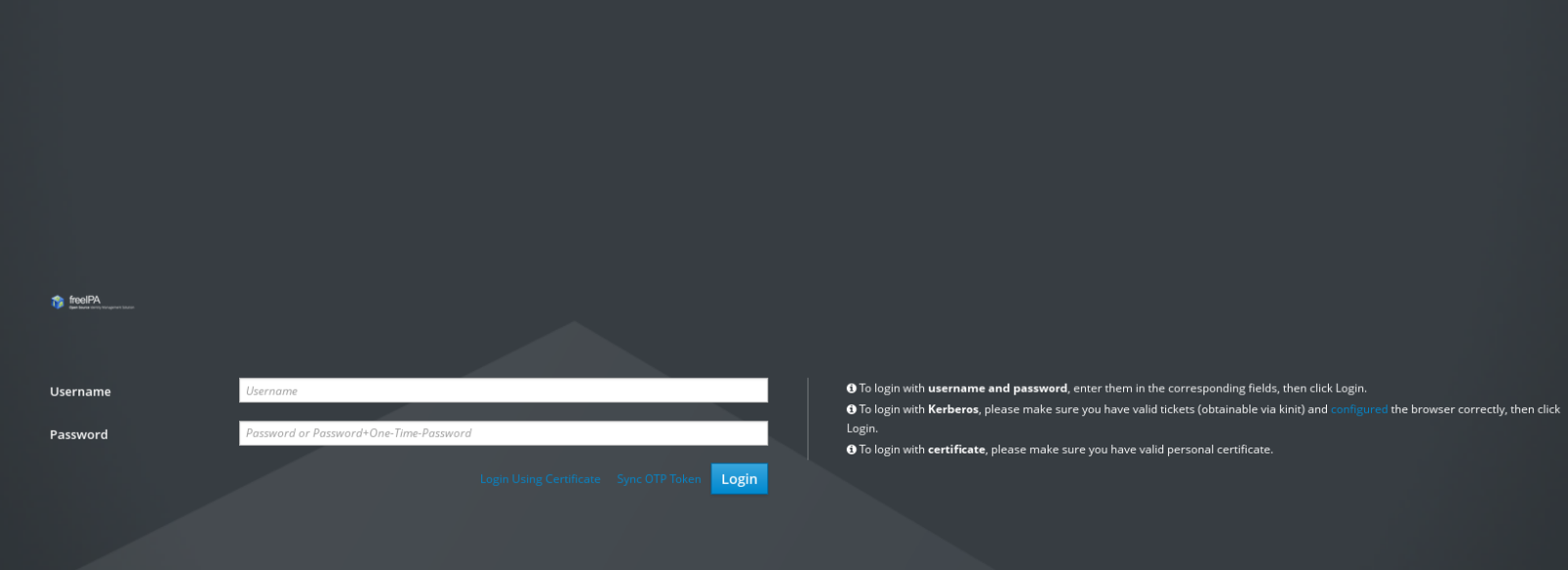

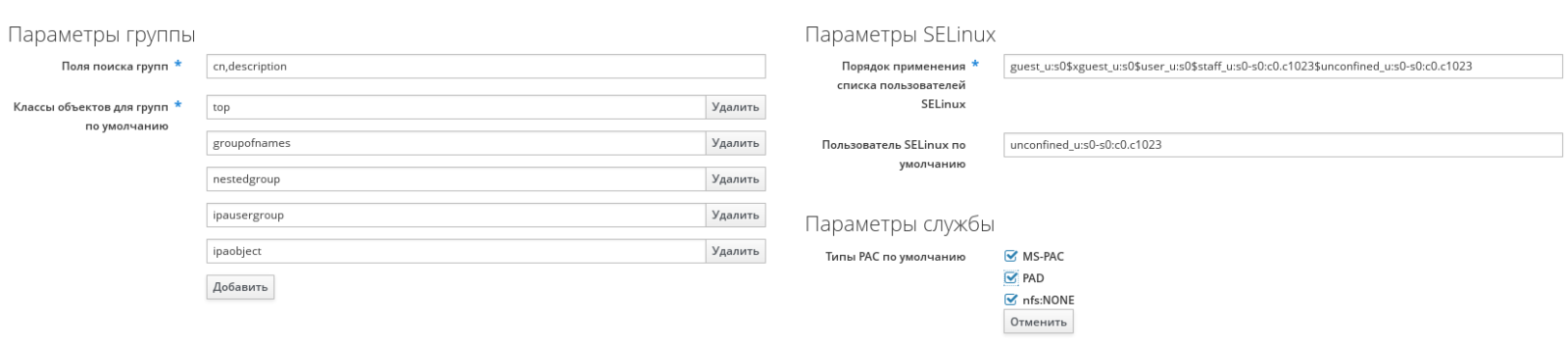

В форму необходимо ввести логин и пароль администратора домена, созданные при настройке FreeIPA. Далее нужно установить тип Kerberos PAC для совместимости с Microsoft Active Directory, для этого откройте меню IPA-сервер ➜ Конфигурация, в нижней части страницы выберите раздел Параметры службы ➜ типы PAC по умолчанию и отметьте PAD.

Сохраните изменения. Следующим этапом создайте группу пользователей, используемую в том числе для LDAP-коннектора. Для этого откройте меню Идентификация ➜ Группы и добавьте группу users (поле ID группы заполнится автоматически).

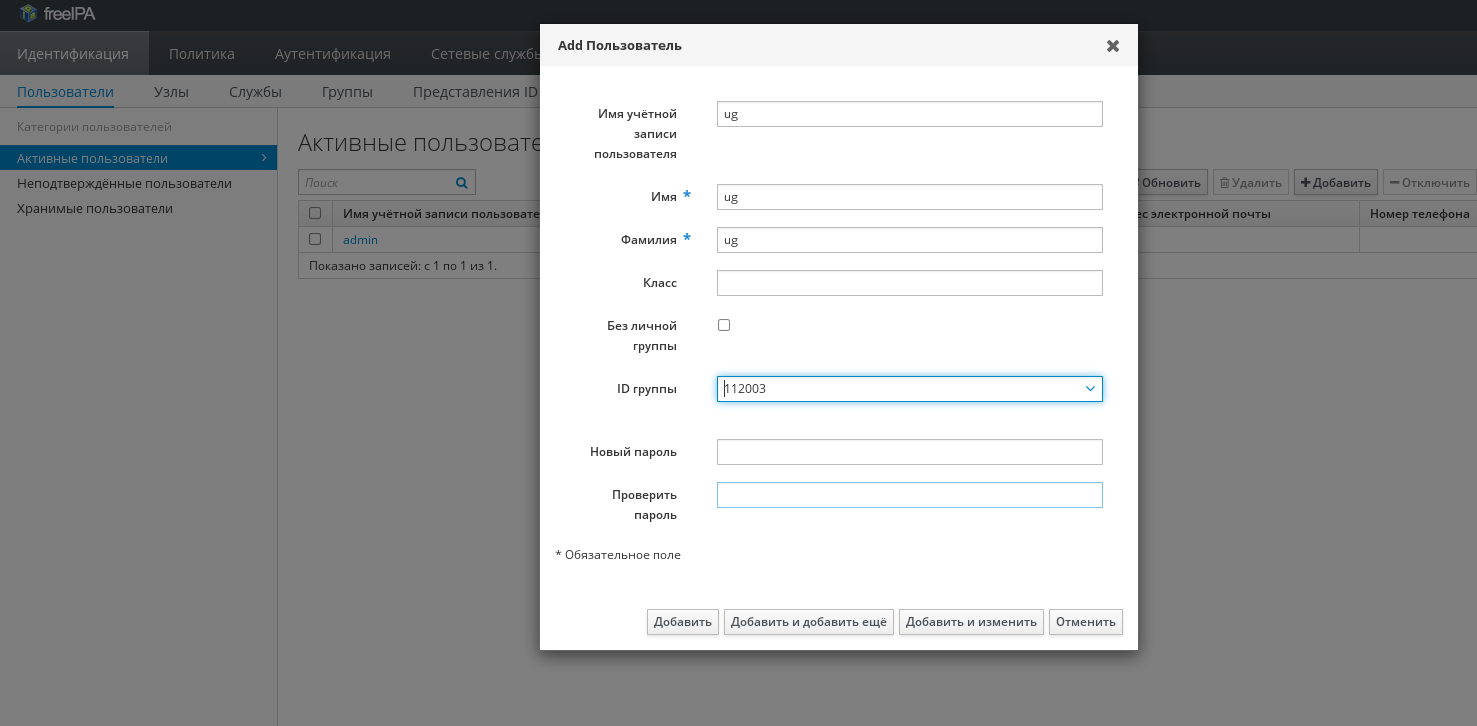

Теперь нужно создать пользователя, который будет использоваться для LDAP-коннектора (в нашем случае ug), и создать обычных пользователей, если они еще не созданы. Для этого откройте меню Идентификация ➜ Пользователи и нажмите кнопку Добавить:

В выпадающем списке поля ID группы выберите группу users, созданную на предыдущем шаге, ID проставится автоматически. Важно! После создания пользователей необходимо осуществить первый вход и сменить пароль, заданный при создании, сделать это можно с помощью консольной команды kinit <username>, например

kinit ug

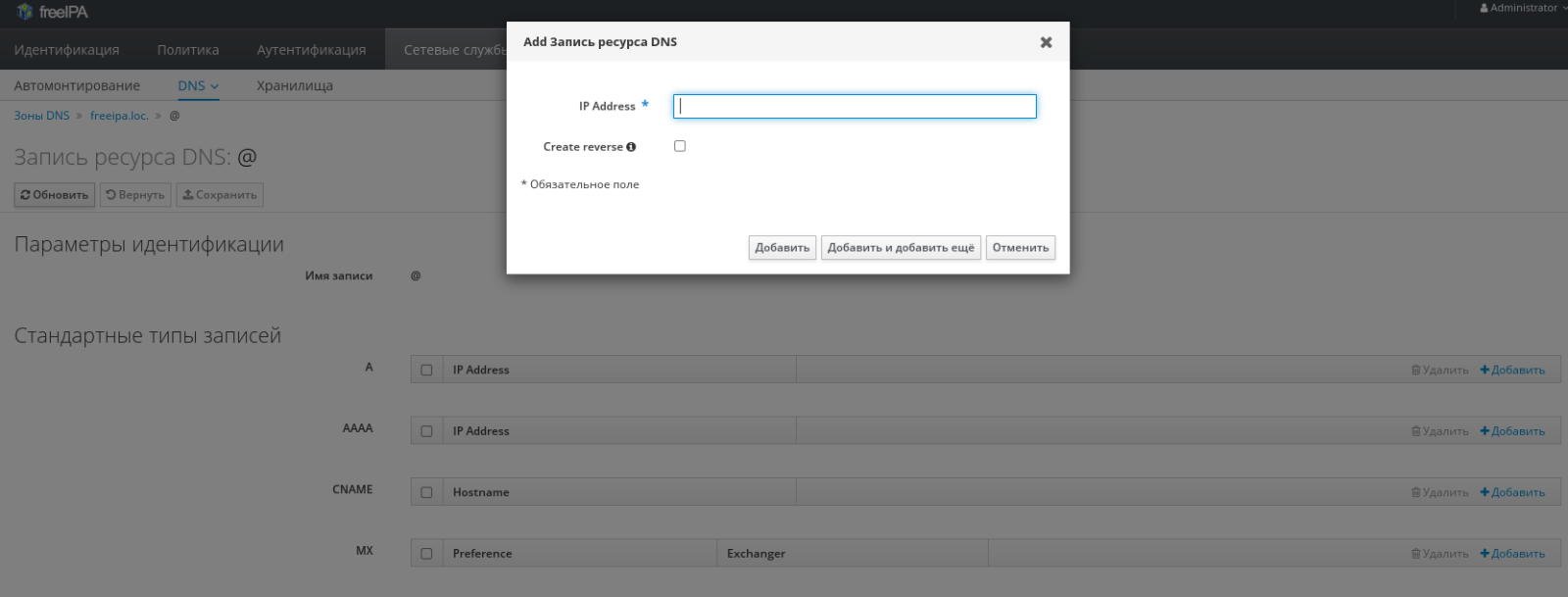

Проверьте наличие A записи для freeipa.loc в его zone DNS и добавьте ее в случае отсутствия. Для в меню Сетевые службы ➜ DNS ➜ зоны DNS, выберите зону (в нашем случае freeipa.loc), выберите запись, начинающуюся со спецсимвола @, и введите IP-адрес контроллера домена (согласно схеме из примера, приведенной выше, 192.168.0.2)

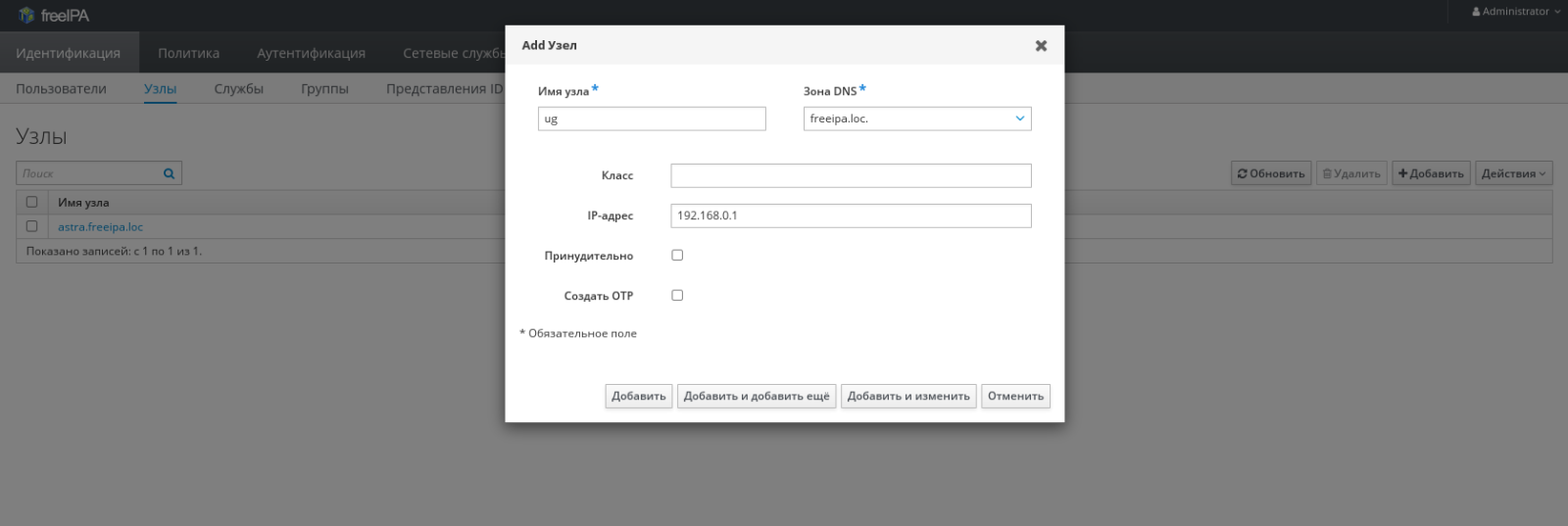

Далее создайте запись для узла UserGate, на которую в дальнейшем будет выпущен keytab файл. Для этого в меню Идентификация ➜ Узлы ➜ Добавить укажите имя узла и IP-адрес (в примере выше 192.168.0.1).

Реакцией на нажатие кнопки Добавить будет сообщение об успешном добавлении узла, и если настройки FreeIPA были сделаны верно, автоматически создастся запись для узла в прямой и обратной зонах DNS сервера.

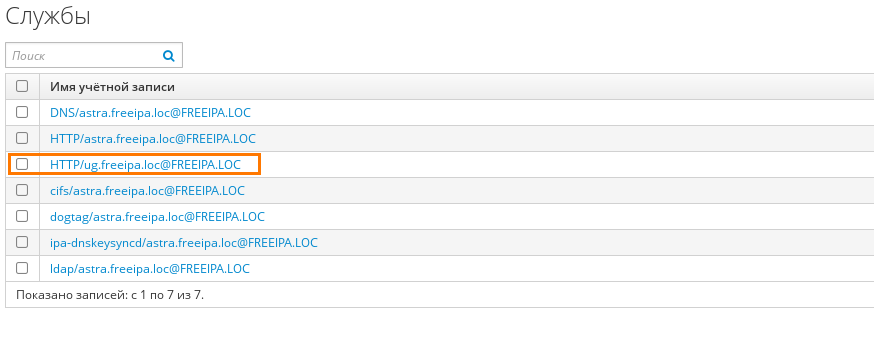

Далее создайте HTTP сервис для LDAP-коннектора. Для этого откройте меню Идентификация ➜ Службы ➜ Добавить:

В выпадающих списках полей Служба и Имя узла, выбираем пользователя для LDAP-коннектора (в нашем случае ug) и службу HTTP. В результате будет создана HTTP служба.

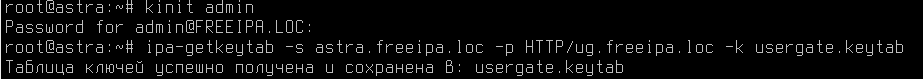

Следующим шагом создайте keytab файл для LDAP-коннектора и передайте его на машину управления. Для этого в консоли ОС Астра произведите следующие действия. 1. Авторизуйтесь как администратор домена:

2. Создайте keytab файл:

Внимание! Все команды выполняются с административными привилегиями либо с использованием утилиты sudo

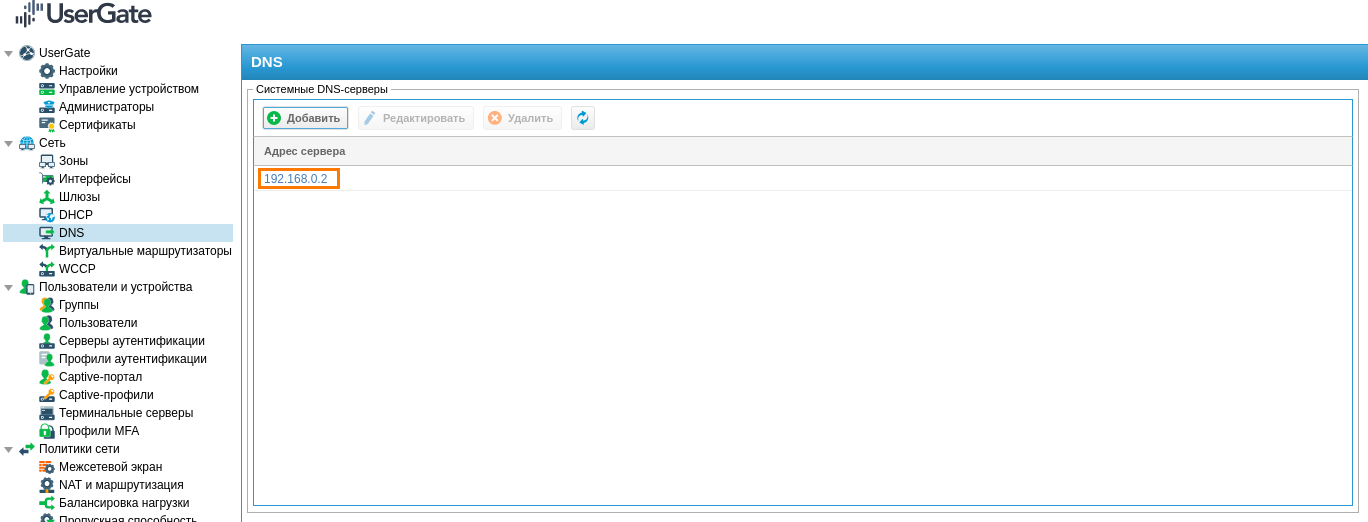

На этом настройка FreeIPA закончена. Настройка UserGate NGFW для интеграции с FreeIPAПредполагаем, что зоны и интерфейсы корректно настроены в соответствии со схемой. Для интеграции с FreeIPA необходимо добавить сервер FreeIPA в качестве DNS сервера.

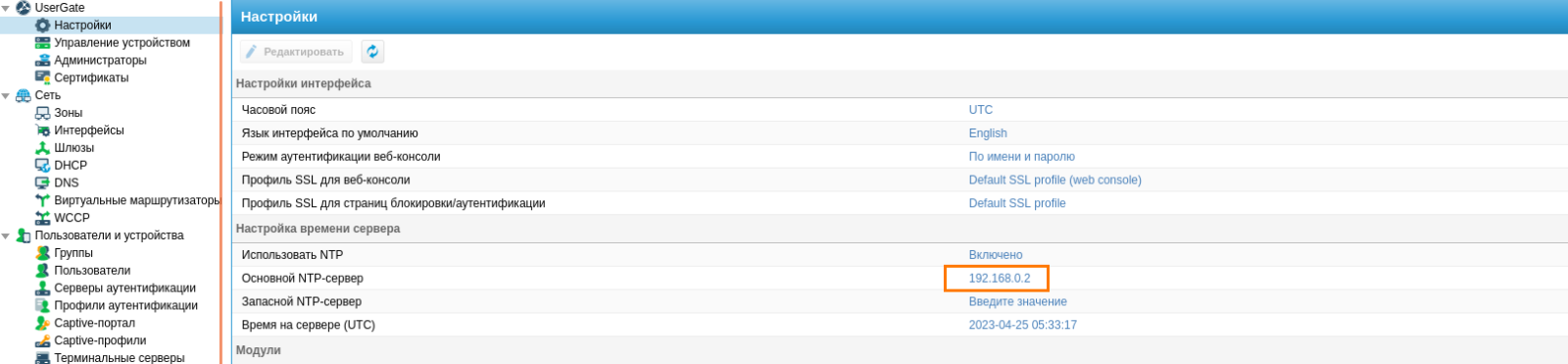

Следует указать этот сервер в качестве источника точного времени:

Далее настройте LDAP-коннектор для сервера аутентификации FreeIPA. Для этого в меню Пользователи и устройства ➜ Серверы аутентификации (Серверы авторизации для версий ниже 6.1.9), нажмите кнопку Добавить и выберите в выпадающем списке LDAP-коннектор. Заполните поля следующим образом:

В качестве пароля используйте пароль, установленный на этапе первого входа пользователя ug с использованием утилиты kinit. Далее откройте вкладку Домены LDAP и добавьте домен, используя его доменное имя.

Далее во вкладке Пути поиска, заполните поле следующим образом:

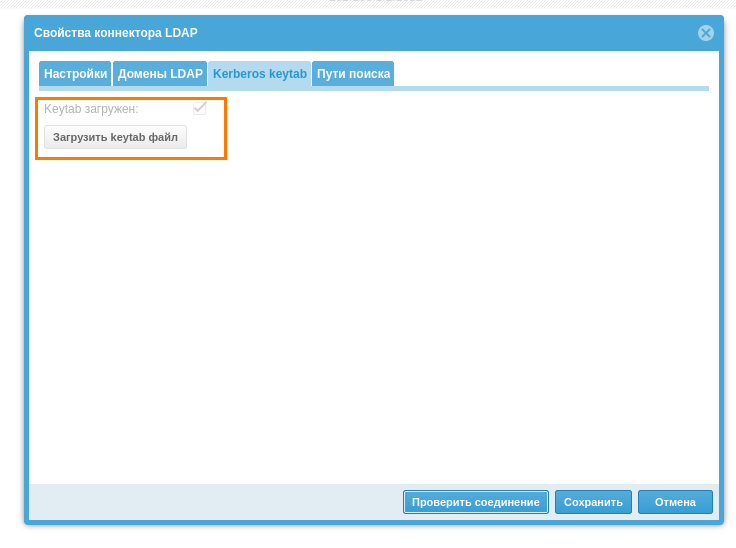

Во вкладке Kerberos keytab необходимо загрузить keytab файл:

Внимание! Ошибка проверки keytab файла при нажатии на кнопку Проверить соединение не является критичной, если проверка соединения и авторизации прошла успешно. Эта ошибка может бытьвызвана особенностями формирования keytab файла FreeIPA.

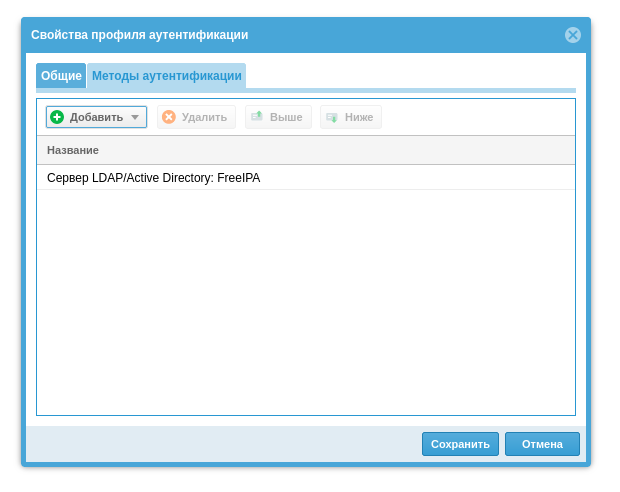

Нажимаем кнопку Сохранить. Настройте Профиль аутентификации (Профиль авторизации в версиях ниже 6.1.9): Для этого в меню Пользователи и устройства ➜ Профили аутентификации и добавьте профиль аутентификации:

Введите название профиля и на вкладке Методы аутентификации выбирите созданный на прошлом шаге сервер аутентификации.

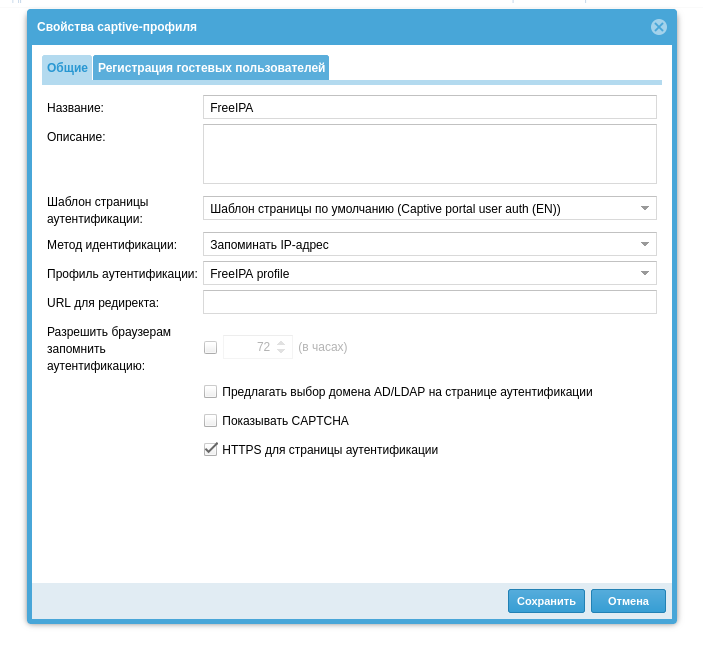

Далее настройте Captive-портал. Для этого в меню Пользователи и устройства ➜ Captive-профили добавьте профиль Captive-портала.

В качестве профиля аутентификации выбираем созданный нами профиль, заполняем поле Название и жмем кнопку сохранить. Теперь идем в меню: Пользователи и устройства ➜ Captive-портал и добавляем правило Captive-портала.

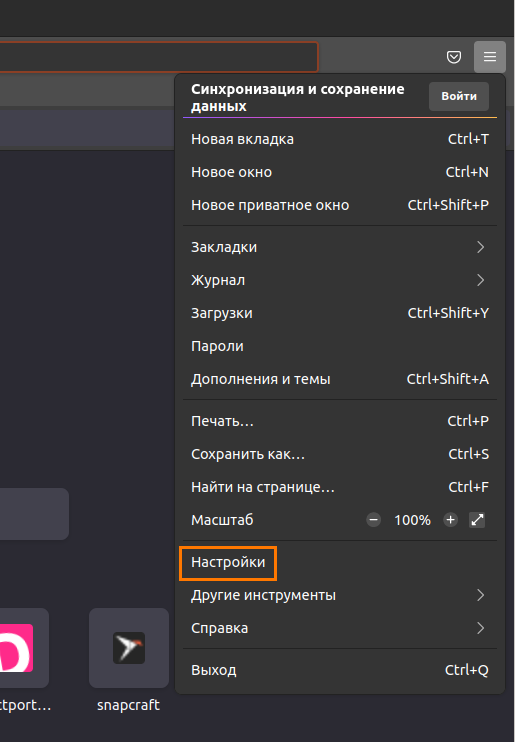

Далее можно опционально заполнить требуемые поля на вкладках и нажать кнопку Сохранить. На этом настройка UserGate NGFW для интеграции с FreeIPA закончена. Настройка браузера для работы с Captive-порталомДля работы браузера с Captive-порталом необходимо указать UserGate NGFW как прокси сервер для браузера. На примере Firefox это выглядит так: Открываем Меню ➜ Настройки

В нижней части страницы в разделе Параметры сети нажмите кнопку Настроить.

Укажите UserGate NGFW в качестве прокси сервера.

Настройка закончена. Теперь пользователь может авторизоваться с данными хранимыми в системе FreeIPA.

Эта статья была:

Полезна |

Не полезна

ID статьи: 686

Последнее обновление: 02 мая, 2023

Ревизия: 21

Просмотры: 20193

Комментарии: 0

Теги

Также опубликовано в

|