|

ID статьи: 641

Последнее обновление: 06 июн, 2025

Product: UserGate NGFW Version: 6.x, 7.x Technology: Identification and Authentication

Аутентификация RADIUS позволяет авторизовать пользователей домена Active Directory для доступа к веб-ресурсам. В данном примере UserGate NGFW будет работать с сервером аутентификации RADIUS, который обращается к контроллерам домена Active Directory, а контроллеры домена выполняют проверку пользователя, который и получает в итоге доступ в интернет. Сервер RADIUS в данном примере создаётся на базе Windows server, хотя это не обязательно. Предполагается, что предварительно на DNS-сервере создан тестовый домен test1.net. Также были созданы DNS-записи класса A для UserGate NGFW:

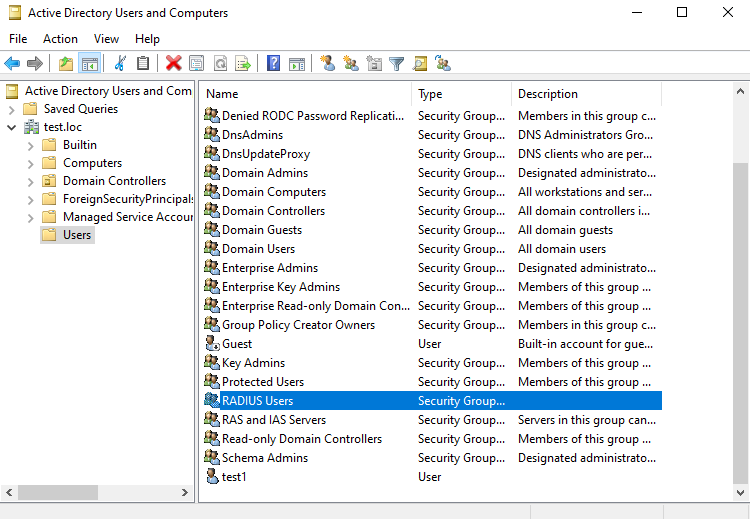

В качестве IP-адреса был указан адрес интерфейса NGFW, подключенного в зону Trusted. Настройка RADIUS server на базе Windows Server 2012+Создайте группу в Active Directory (AD) для регистрации пользователей, которые должны получать доступ в сеть.

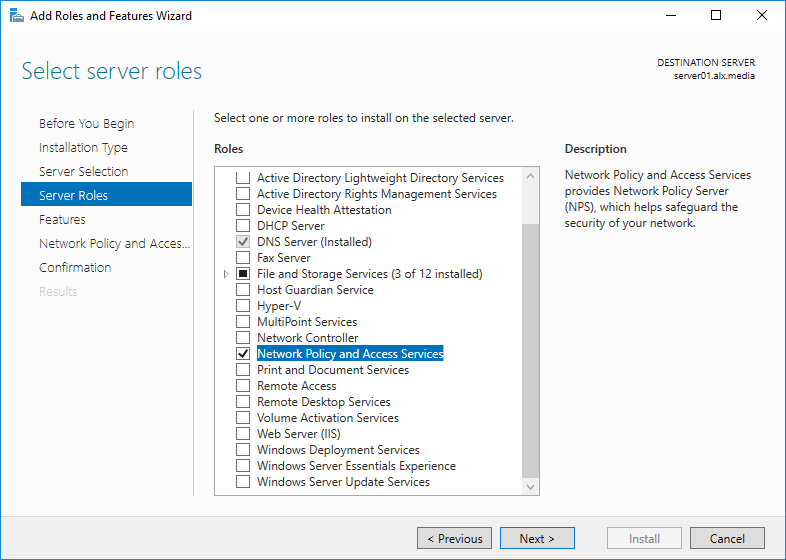

Добавьте на сервере, с помощью которого будут выполняться аутентификация клиентов и назначаться права доступа, роль RADIUS-сервера. Для этого на сервере Windows Server 2012 откройте оснастку Server Manager и вызовите мастер добавления ролей Add Roles and features. В открывшемся мастере на шаге выбора ролей отметьте роль Network Policy and Access Services.

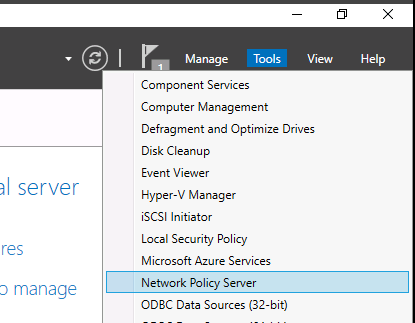

На шаге выбора служб роли в этом случае достаточно будет выбрать только службу Network Policy Server. В консоли Server Manager выберите меню Tools и откройте консоль Network Policy Server (nps.msc).

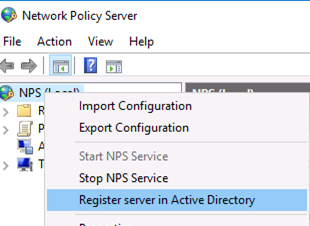

Для полноценного использования NPS-сервера в домене необходимо зарегистрировать его в домене Active Directory. В оснастке на NPS щелкните по вашему узлу NPS и выберите Register server in Active Directory.

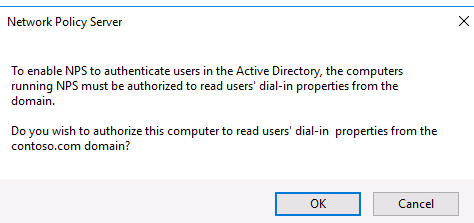

Подтвердите регистрацию сервера в Active Directory:

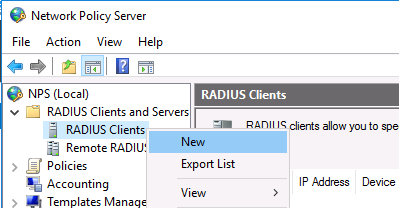

Серверу должны быть предоставлены полномочия на чтение свойств учётных записей пользователей, касающихся удалённого доступа. Сервер будет добавлен во встроенную доменную группу RAS and IAS Servers. Добавьте Radius-клиента: для этого в дереве консоли NPS разверните раздел RADIUS Clients and Servers и на элементе RADIUS Clients выберите пункт New.

На вкладке Settings заполните поля Friendly name, Client address (можно указать IP-адрес или DNS-имя подключающегося сетевого устройства) и пароль — Shared Secret + Confirm shared. Примечание Этот пароль понадобится при настройке RADIUS на устройстве UserGate

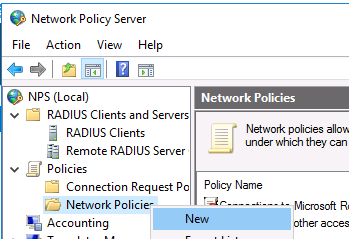

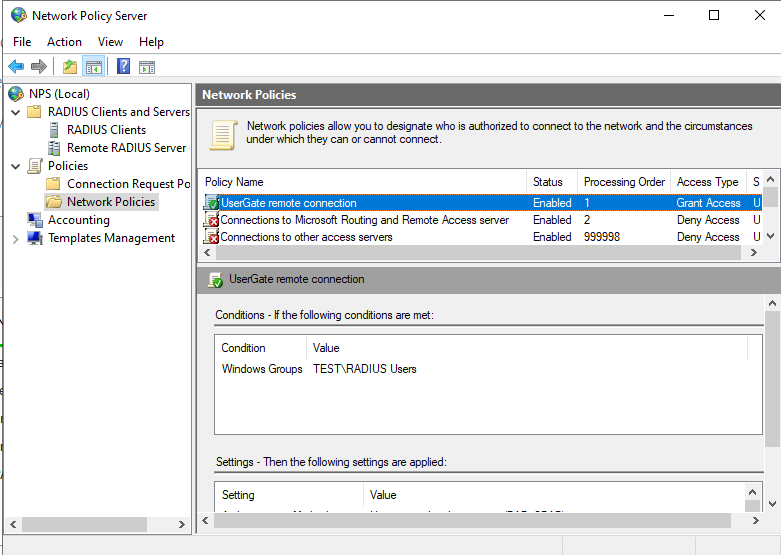

Параметр Vendor name на соседней вкладке следует остановить со стандартным значением RADIUS, этого будет достаточно в большинстве случаев. Нажмите ОК. Теперь наше устройство сможет подключаться к серверу RADIUS. Далее необходимо создать политики подключения. Здесь будет использована политика членства в группе RADIUS users, как признак разрешения доступа пользователей к сети. Также можно использовать и другие политики. Для этого раскройте ветку Policies ➜ Network Policies, и выберите пункт меню New:

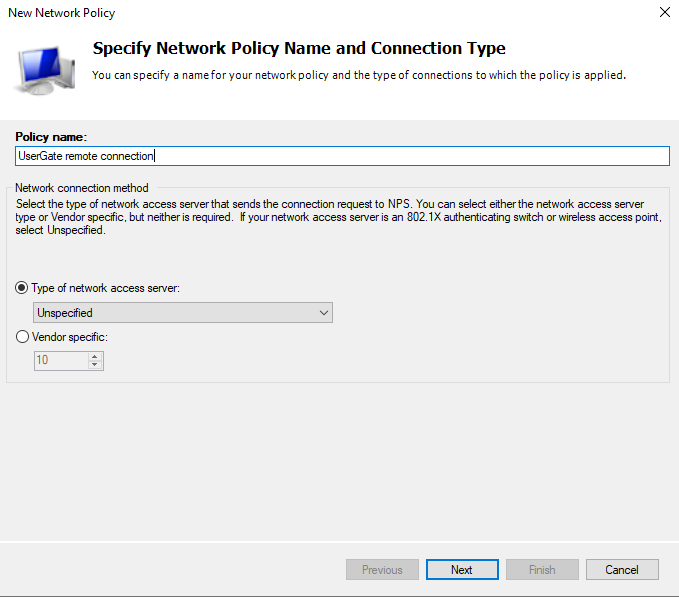

Укажите Имя политики (Policy name). Тип сервера доступа к сети (Type of network access server) оставьте без изменения (Unspecified):

На шаге Specify conditions добавьте условия, при которых будет применяться данная политика RADIUS. Добавьте условие принадлежности пользователя определенной группе. Для этого нажмите Add, и выберите пункт Windows Groups.

Выберите нужную группу.

Далее выберите значение Доступ разрешен (Access Granted).

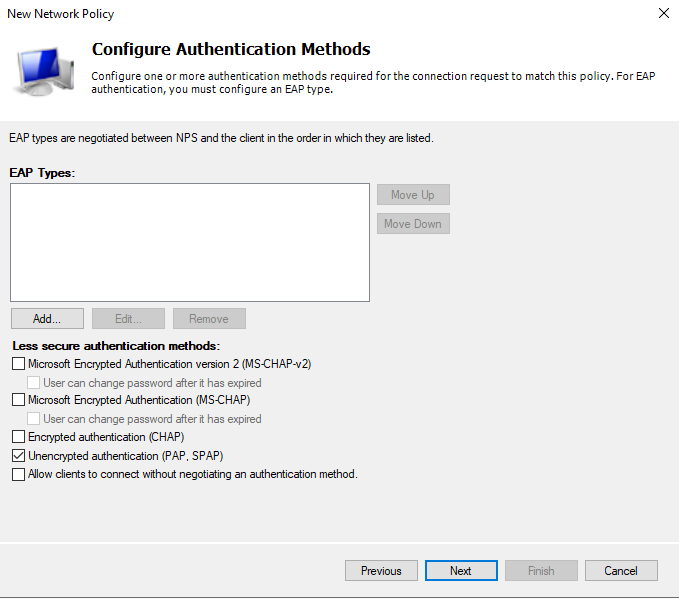

На следующей странице выберите протоколы PAP, SPAP, сняв отметки с остальных пунктов.

Следующие страницы не требуют изменений. Финальная конфигурация выглядит следующим образом:

Примечание Здесь следует иметь в виду, что Network Policies применяются сверху вниз, поэтому порядок правил важен.

Настройка RADIUS-сервера закончена. Настройка UserGate NGFWДля работы с сервером RADIUS необходимо настроить Captive-портал. Для этого: 1. Создайте Captive-профиль в разделе Пользователи и устройства ➜ Captive-профили. На вкладке Общие укажите:

2. Создайте правило Captive-портала в разделе Пользователи и устройства ➜ Captive-портал. В свойствах правила Captive-портала на вкладке Общие укажите:

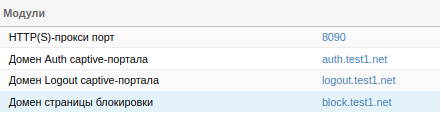

Подробнее о настройке Captive-портала — в разделе Настойка Captive-портала. На UserGate NGFW предварительно произведены сетевые настройки, протокол QUIC запрещён (можно запретить, настроив правило межсетевого экрана в разделе Политики сети ➜ Межсетевой экран), включено правило дешифрования неизвестных пользователей (раздел Политики безопасности ➜ Инспектирование SSL: можно использовать правило Decrypt all for unknown users, созданное по умолчанию). Это необходимо для авторизации пользователей, которые делают свои запросы по зашифрованному протоколу HTTPS. В разделе Сеть ➜ DNS ➜ Системные DNS-серверы укажите IP-адреса контроллеров домена: В разделе UserGate ➜ Настройки ➜ Модули измените названия доменов Auth/Logout Captive-портала и страницы блокировки на доменные имена, созданные ранее в домене test1.net:

Для настройки аутентификации с помощью сервера RADIUS необходимо внести данные о сервере в систему: Настройки ➜ Пользователи и устройства ➜ Серверы Аутентификации (Серверы Авторизации до 6.1.9), активируя запись по умолчанию, либо создать свою для сервера RADIUS и внести туда IP-адрес сервера и пароль, указанный при настройке сервера, в поле Секрет. Примечание Несмотря на то, что поле Секрет серое, оно доступно для редактирования.

Далее в Профили аутентификации (Профили авторизации до 6.1.9) нужно отредактировать нужный или создать новый профиль аутентификации и на вкладке Методы аутентификации выбрать метод Сервер RADIUS

С этого момента UserGate NGFW будет обращаться к серверу RADIUS для аутентификации пользователей.

Эта статья была:

Полезна |

Не полезна

ID статьи: 641

Последнее обновление: 06 июн, 2025

Ревизия: 6

Просмотры: 26266

Комментарии: 0

Теги

Также опубликовано в

|