|

ID статьи: 16

Последнее обновление: 25 авг, 2023

KnowledgeBase: Product: UserGate NGFW Version: 6.1.8, 6.1.9

Настройка Авторизации NTLMАвторизация NTLM позволяет прозрачно (без запроса имени пользователя и его пароля) авторизовать пользователей домена Active Directory. При авторизации с помощью NTLM сервер UserGate работает с контроллерами домена, выполняющими проверку пользователя, который получает доступ в интернет. На UserGate-сервере предварительно произведены сетевые настройки, протокол QUIC запрещён (можно запретить, настроив правило межсетевого экрана в разделе Политики сети ➜ Межсетевой экран), включено правило дешифрования всех неизвестных пользователей (раздел Политики безопасности ➜ Инспектирование SSL: можно использовать правило, созданное по умолчанию Decrypt all for unknown users). Это необходимо для авторизации пользователей, которые делают свои запросы по зашифрованному протоколу HTTPS. Примечание Для авторизации пользователей через NTLM пользователи должны входить в группу Domain users (пользователи домена) в AD.

Для настройки авторизации NTLM необходимо выполнить следующие действия (для настройки авторизации NTLM предварительно был создан домен test1.net).

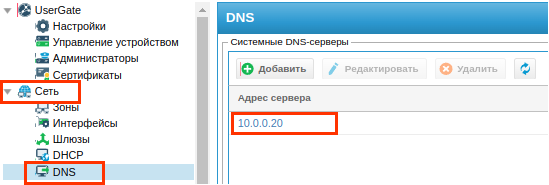

Вариант 1. В разделе Сеть ➜ DNS ➜ Системные DNS-серверы укажите IP-адреса контроллеров домена (в данном примере 10.0.0.20).

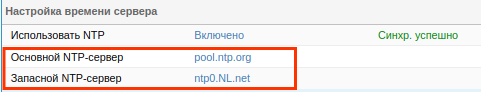

Настройте синхронизацию времени с контроллером домена: в разделе UserGate ➜ Настройки ➜ Настройка времени сервера необходимо изменить Основной NTP-сервер. Укажите IP-адрес контроллера домена. В качестве запасного - опционально - можно указать IP-адрес другого контроллера домена.

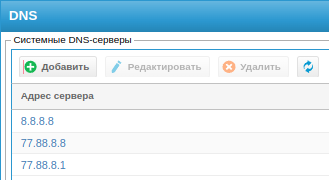

Далее перейдите к пункту 3. Вариант 2. В разделе Сеть ➜ DNS ➜ Системные DNS-серверы укажите IP-адреса DNS-серверов интернета.

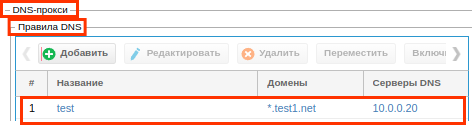

В разделе Сеть ➜ DNS ➜ DNS-прокси ➜ Правила DNS нажмите на кнопку Добавить и укажите домен и IP-адреса контроллеров домена.

Настройте синхронизацию времени в разделе UserGate ➜ Настройки ➜ Настройка времени сервера. Измените основной и запасной NTP-серверы (поля Основной NTP-сервер и Запасной NTP-сервер).

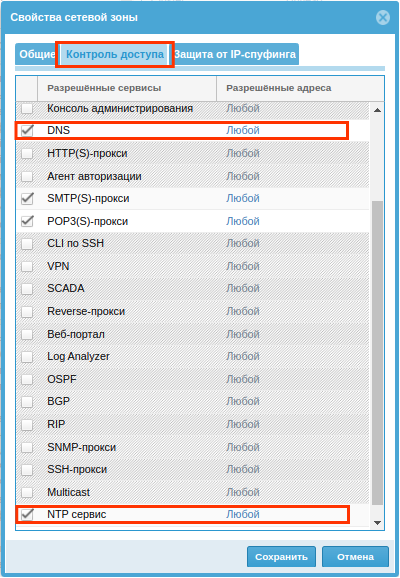

Перейдите в раздел Сеть ➜ Зоны и в настройках зоны внутренней подсети организации (по умолчанию, зона Trusted) во вкладке Контроль доступа разрешите сервисы DNS и NTP сервис.

На серверах контроллеров AD укажите UserGate в качестве корневого сервера DNS и основного сервера NTP.

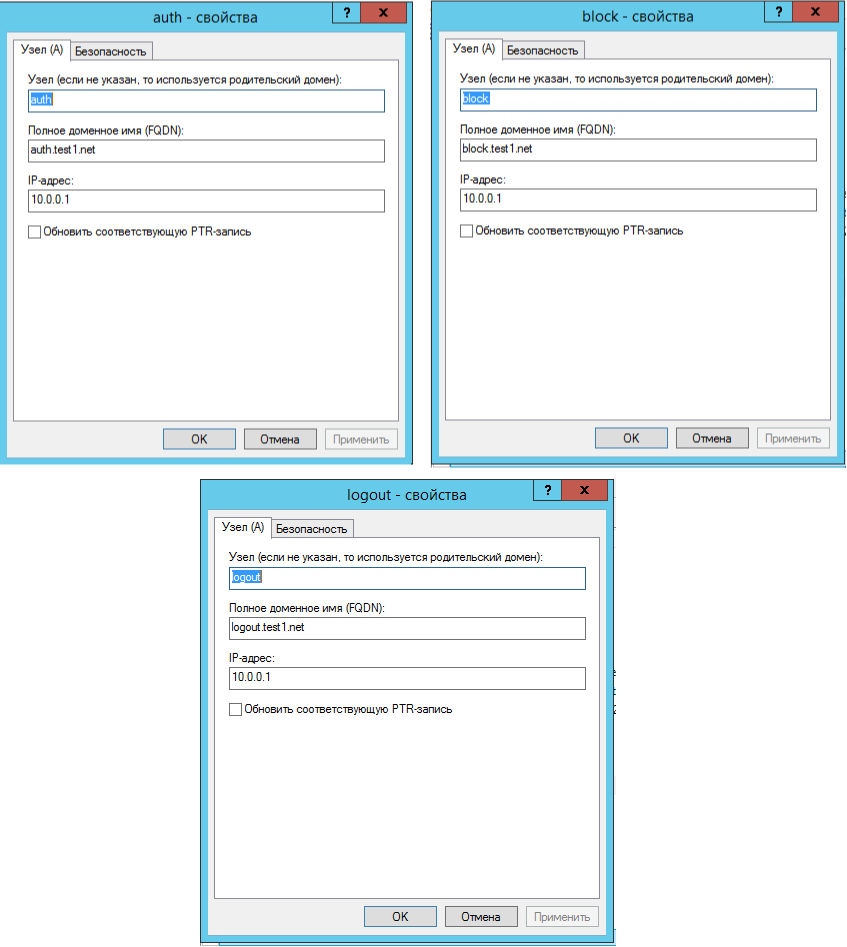

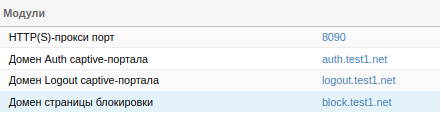

В разделе UserGate ➜ Настройки ➜ Модули измените названия доменов Auth/Logout Captive-портала и страницы блокировки на доменные имена, созданные в пункте 1.

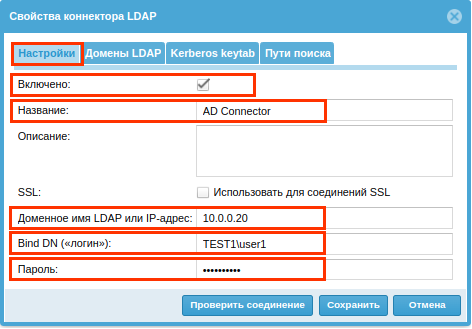

Перейдите в раздел Пользователи и устройства ➜ Серверы авторизации, нажмите кнопку Добавить и выберите Добавить LDAP коннектор. Настройте коннектор LDAP: В свойствах коннектора LDAP во вкладке Настройки необходимо указать:

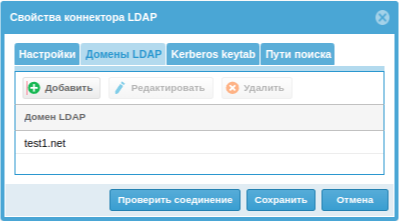

Добавьте доменное имя LDAP во вкладке Домены LDAP.

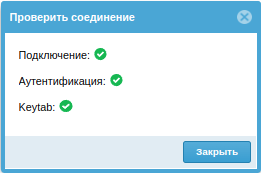

После внесения настроек нажмем на кнопку Проверить соединение. Если настройки внесены верно, получим сообщение об успехе. Во вкладке Kerberos keytab можно загрузить keytab-файл. Загрузка keytab-файла не является обязательной, но наличие keytab-файла желательно, т.к. keytab снимает значительную часть нагрузки с AD и ускоряет его работу.

Сохраните настройки LDAP коннектора, нажав на кнопку Сохранить.

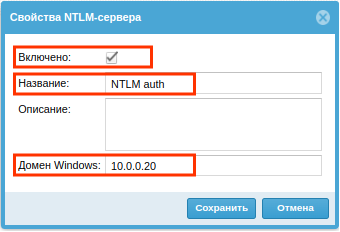

В разделе Пользователи и устройства ➜ Серверы авторизации создайте NTLM-сервер (Добавить ➜ Добавить NTLM-сервер). Укажите следующие данные:

Сохраните настройки NTLM-сервера нажатием кнопки Сохранить.

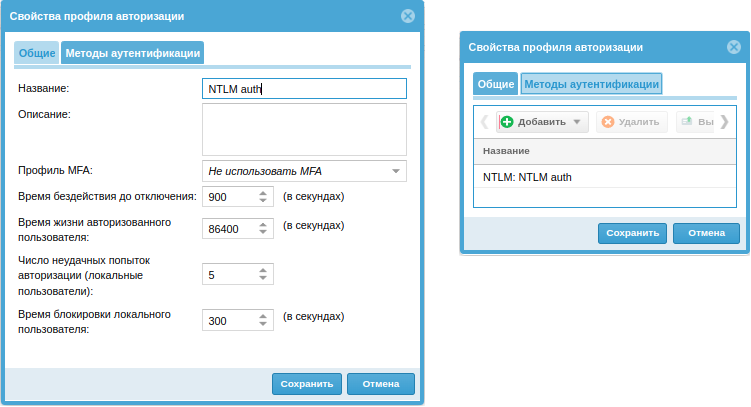

Создайте профиль авторизации в разделе Пользователи и устройства ➜ Профили авторизации. Укажите:

Сохраните настройки профиля авторизации.

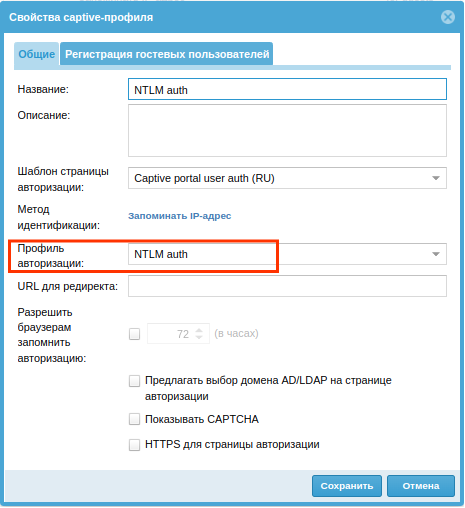

В разделе Пользователи и устройства ➜ Captive-профили создайте Captive-профиль. Укажите:

Сохраните настройки Captive-профиля.

В разделе Пользователи и устройства ➜ Captive-портал нажмите кнопку Добавить и укажите:

Настройка прокси-сервера для авторизации в стандартном режиме.Перейдите Панель управления ➜ Cеть и Интернет ➜ Свойства браузера ➜ Подключения ➜ Настройка сети ➜ Прокси-сервер и укажите IP-адрес и порт интерфейса UserGate, к которому будут подключены пользователи.

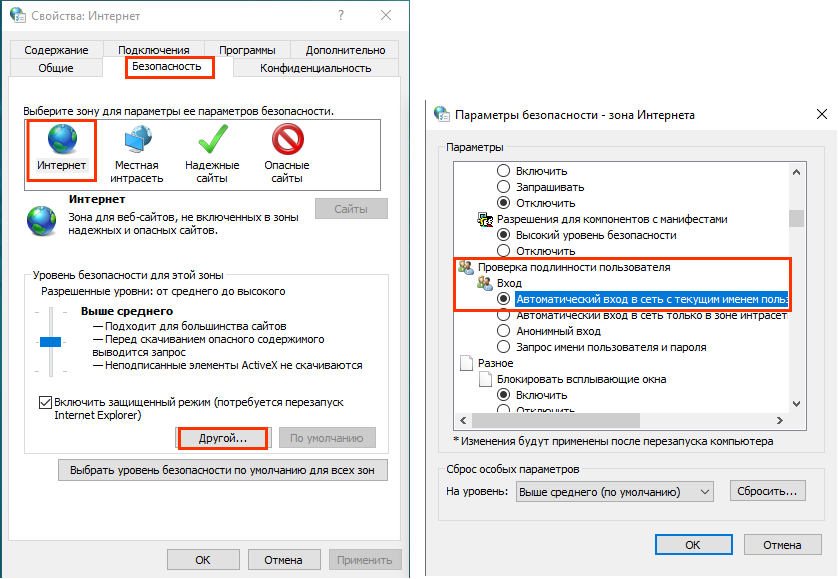

Настройка авторизации в прозрачном режиме.Для работы в прозрачном режиме авторизации перейдите в Панель управления ➜ Cеть и Интернет ➜ Свойства браузера ➜ Безопасность ➜ Интернет. В разделе Уровень безопасности для этой зоны нажмите кнопку Другой и в параметрах безопасности в разделе Проверка подлинности пользователя ➜ Вход установите Автоматический вход в сеть с текущим именем пользователя и паролем.

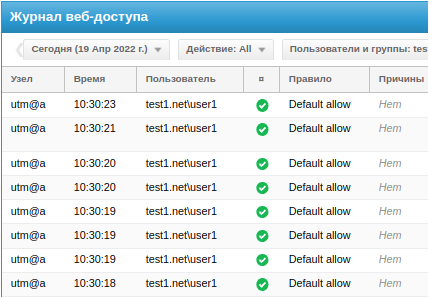

Перейдите в Панель управления ➜ Cеть и Интернет ➜ Свойства браузера ➜ Дополнительно. Отметьте чекбокс Разрешить встроенную проверку подлинности Windows. Проверка авторизации NTLM.Для проверки работы NTLM-авторизации в браузере пользователя перейдите на сайт, например, ya.ru. Далее на UserGate перейдите во вкладку Журналы и отчёты в раздел Журналы ➜ Журнал веб-доступа. В журнале видно, что запрос происходит от доменного пользователя.

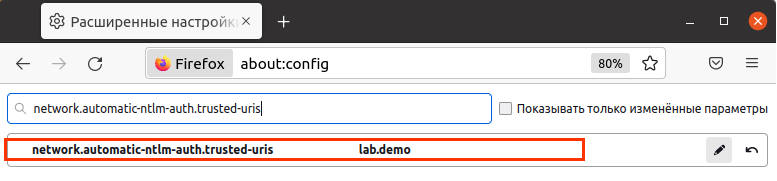

Настройка браузера Firefox для авторизации NTLMДля корректной авторизации пользователей, использующих браузер Firefox, с помощью NTLM необходимо в браузере перейти по адресу about:config и указать значение вашего домена Active Directory в следующих конфигурационных параметрах:

На картинке ниже показаны измененные значения этих параметров для домена AD lab.demo:

Эта статья была:

Полезна |

Не полезна

ID статьи: 16

Последнее обновление: 25 авг, 2023

Ревизия: 15

Просмотры: 15281

Комментарии: 0

Теги

Также опубликовано в

|

.png)