|

ID статьи: 17

Последнее обновление: 19 окт, 2022

KnowledgeBase: Product: UserGate NGFW Version: 6.1.8, 6.1.9

Настройка мультифакторной авторизации с подтверждением через emailНастройка пользователя

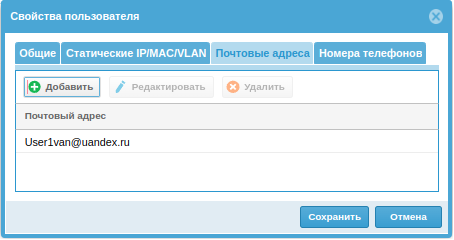

Для локального пользователя UserGate необходимо перейти в свойства пользователя в разделе Пользователи и устройства ➜ Пользователи и указать почтовые адреса в одноимённой вкладке.

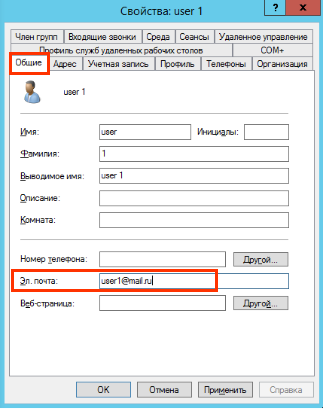

Для доменной учетной записи добавить адрес электронной почты необходимо в свойствах пользователя во вкладке Общие.

Для создания профиля оповещения перейдите в раздел Библиотеки ➜ Профили оповещений и выберите Добавить ➜ Добавить профиль оповещения SMTP. Далее укажите необходимы данные.

Для проверки нажмите на кнопку Проверить профиль и отправьте проверочное письмо, предварительно заполнив поля Отправитель, Получатель, Тема и Тело письма. Сохраните настройки, если проверочное письмо было получено адресатом. Использование мультифакторной авторизации с подтверждением через email на примере авторизации пользователей домена AD.

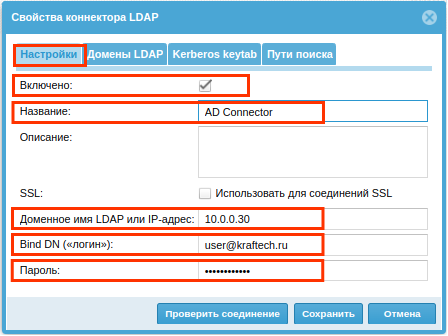

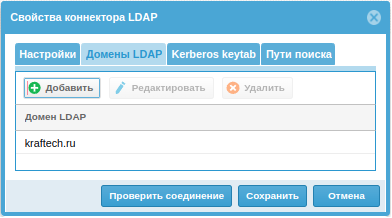

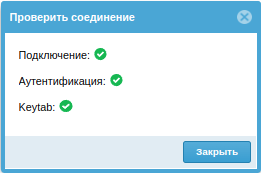

Перейдите в раздел Пользователи и устройства ➜ Серверы авторизации и добавьте LDAP коннектор (нажмите Добавить ➜ Добавить LDAP коннектор). В свойствах коннектора LDAP укажите необходимые данные. Во вкладке Настройки:

Во вкладке Домены LDAP укажите доменное имя LDAP.

Во вкладке Kerberos keytab можно загрузить keytab-файл. Загрузка keytab-файла не является обязательной, но наличие keytab-файла желательно, т.к. keytab снимает значительную часть нагрузки с AD и ускоряет его работу. После внесения настроек нажмите на кнопку Проверить соединение. Если настройки внесены верно, то появится следующее сообщение:

Сохраните настройки LDAP коннектора.

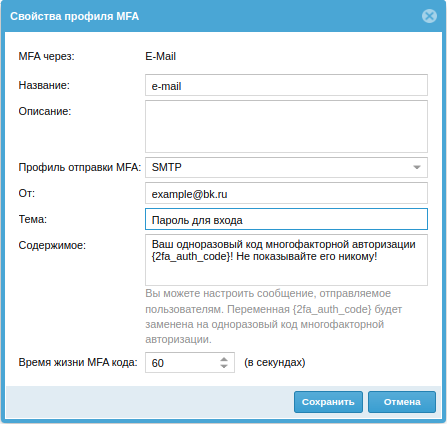

Перейдите в раздел Пользователи и устройства ➜ Профили MFA, нажатием на кнопку Добавить ➜ MFA через email перейдите в свойства профиля MFA и укажите следующую информацию.

Сохраните настройки профиля MFA нажатием кнопки Сохранить.

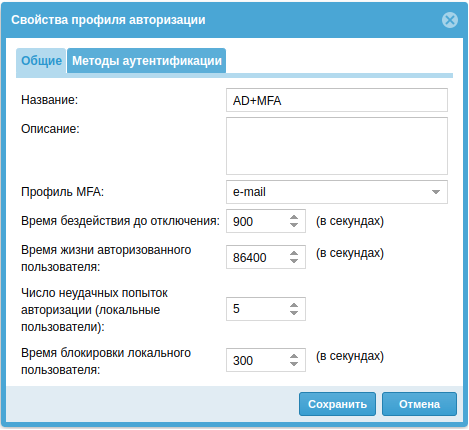

Перейдите в раздел Пользователи и устройства ➜ Профили авторизации и добавьте профиль авторизации. В свойствах профиля укажите необходимую информацию.

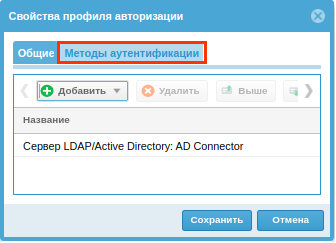

Во вкладке Методы аутентификации укажите ранее созданный LDAP коннектор: Добавить ➜ Сервер LDAP/Active Directory: AD Connector и сохраните настройки профиля авторизации.

Мультифакторная авторизация возможна только с методами аутентификации, позволяющими ввести пользователю одноразовый пароль, то есть только те, где пользователь явно вводит свои учетные данные в веб-форму страницы авторизации. В связи с этим, мультифакторная авторизация невозможна для методов аутентификации Kerberos и NTLM.

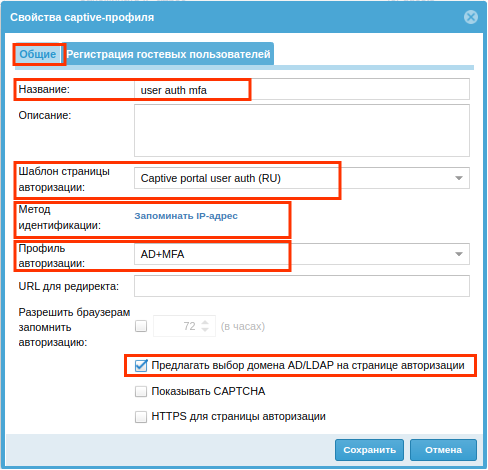

Для создания профиля перейдите в раздел Пользователи и устройства ➜ Captive-профили, нажмем на кнопку Добавить. Укажите необходимые данные:

Если для авторизации пользователей используется LDAP коннектор, то можно активировать функцию «Предлагать выбор домена AD/LDAP на странице авторизации».

Сохраните настройки captive-профиля.

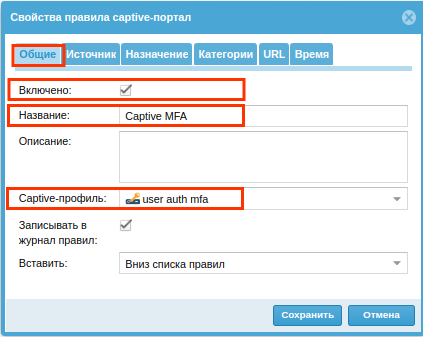

Для создания правила captive-портала перейдите в раздел Пользователи и устройства ➜ Captive-портал и нажмите кнопку Добавить. В свойствах правила captive-портала укажите следующую информацию:

Вкладки Источник, Назначение, Категории, URL, Время, можно настраивать для задания дополнительных условий выполнения правила. Правила применяются сверху вниз в том порядке, в котором совпали условия, указанные в правиле. Для срабатывания правила необходимо, чтобы совпали все условия, указанные в параметрах правила.

Служебные доменные имена auth.captive и logout.captive используется UserGate для авторизации пользователей. Если клиенты используют в качестве DNS-сервера сервер UserGate, то ничего делать не надо. В противном случае необходимо прописать в качестве IP-адреса для этих доменов IP-адрес интерфейса сервера UserGate, который подключен в клиентскую сеть.

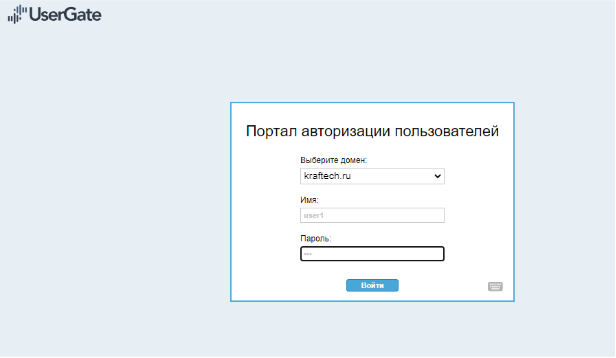

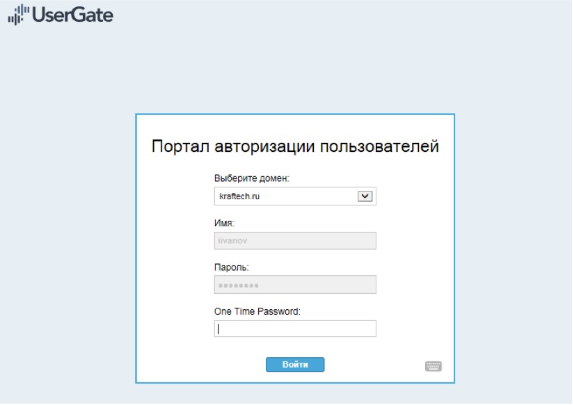

В браузере пользователя перейдите на сайт, например, ya.ru: отобразится страница авторизации captive-портала:

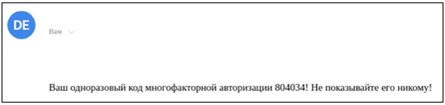

После ввода логина и пароля появится окно для ввода дополнительного кода аутентификации, который придет на электронную почту, указанную в свойстве профиля пользователя:

Введите полученный код.

После ввода кода в окне авторизации, откроется запрошенный сайт - ya.ru

Эта статья была:

Полезна |

Не полезна

ID статьи: 17

Последнее обновление: 19 окт, 2022

Ревизия: 3

Просмотры: 10857

Комментарии: 0

Теги

|