|

Настройка устройства

В этом разделе описаны базовые параметры UserGate NGFW, настраиваемые в разделе Настройки ➜ UserGate ➜ Настройки.

В разделе Настройки ➜ UserGate ➜ Управление устройством вы можете настраивать следующие параметры устройства:

Информация о настройке кластеров приведена в разделе «Кластеризация и отказоустойчивость». ДиагностикаВ этом блоке вы можете управлять параметрами диагностики, необходимыми службе технической поддержки UserGate для решения возможных проблем с продуктом.

Операции с серверомВ этом блоке вы можете перезагрузить или выключить сервер UserGate NGFW, а также настроить вышестоящий прокси-сервер для проверки лицензий и обновлений продукта. UserGate поставляет обновления в рамках лицензии на модуль Security Update (см. раздел «Лицензирование»). При наличии обновлений в блоке Операции с сервером отобразится соответствующее оповещение. Установка обновлений может занять длительное время, поэтому рекомендуется планировать этот процесс с учетом возможного времени простоя UserGate NGFW. Перед установкой обновлений рекомендуется создать резервную копию UserGate NGFW. Это позволит восстановить предыдущее состояние продукта, если возникнут проблемы, связанные с применением обновлений. Управление резервным копированиемВ этом блоке вы можете: Чтобы создать резервную копию продукта: В разделе Настройки ➜ UserGate ➜ Управление устройством ➜ Управление резервным копированием нажмите Еще ➜ Создание резервной копии. Начнется создание резервной копии. Вы можете прервать процесс по кнопке Остановить. По окончании процесса резервная копия UserGate NGFW будет сохранена в файле backup_PRODUCT_NODENAME_DATE.gpg, где:

Запись о создании резервной копии отобразится в журнале событий продукта. Чтобы восстановить продукт из резервной копии: 1. В разделе Настройки ➜ UserGate ➜ Управление устройством ➜ Управление резервным копированием нажмите Еще ➜ Восстановление резервной копии и подтвердите восстановление. 2. Укажите путь к файлу с резервной копией UserGate NGFW. Восстановление будет предложено в консоли TTY при перезагрузке сервера UserGate NGFW. Администраторы могут создавать правила экспорта, по которым резервные копии будут выгружаться на удаленные серверы по расписанию. Чтобы создать правило экспорта резервной копии продукта: 1. В разделе Настройки ➜ UserGate ➜ Управление устройством ➜ Управление резервным копированием нажмите Добавить. 2. На вкладке Общие укажите имя правила. 3. На вкладке Удаленный сервер укажите параметры удаленного сервера:

Внимание!Если вы создаете правило для SSH-сервера, необходимо предварительно настроить SSH-ключи. Кроме того, необходимо проверить соединение с SSH-сервером по кнопке «Проверить соединение». Во время проверки устанавливается первичное соединение, при котором отпечаток открытого ключа автоматически добавляется на удаленный сервер. Это обеспечивает безопасность последующих соединений.

4. На вкладке Расписание укажите время экспорта резервной копии. Вы можете выбрать одно из предустановленных значений или указать время вручную в cron-формате: <минуты: 0—59> <часы: 0—23> <дни месяца: 1—31> <месяцы: 1—12> <дни недели: 0—6, где 0 — воскресенье>. При ручном вводе также можно использовать следующие символы:

5. Нажмите Сохранить. Перед подключением к удаленному SSH-серверу, необходимо настроить SSH-ключи, используемые для авторизации на этом сервере. 1. В разделе Настройки ➜ UserGate ➜ Управление устройством ➜ Управление резервным копированием нажмите Еще ➜ Настроить SSH-ключ. 2. Нажмите Сгенерировать новый ключ. Будет сгенерирована пара SSH-ключей (закрытый и открытый). Открытый ключ отобразится в окне настройки, закрытый ключ будет автоматически сохранен на сервере UserGate NGFW. ПримечаниеЕсли у вас уже есть пара SSH-ключей, вы можете добавить закрытый ключ на сервер UserGate NGFW вручную по кнопке «Загрузить ключ».

3. Добавьте открытый SSH-ключ на удаленный сервер. По умолчанию SSH-ключи хранятся в папке /home/user/.ssh/ в файле authorized_keys. Экспорт и импорт настроекВ этом блоке вы можете экспортировать текущие параметры UserGate NGFW в виде файлов экспорта в формате BIN. Впоследствии такие файлы могут понадобиться для восстановления параметров продукта, а также для импорта в другие NGFW. Экспорт может выполняться вручную или по расписанию. Вы можете экспортировать все текущие параметры (за исключением данных о кластерах и лицензии) или только сетевые. К сетевым относятся параметры зон, интерфейсов, шлюзов, виртуальных маршрутизаторов, а также параметры сервисов DNS, DHCP и WCCP. Сетевые параметры настраиваются в разделе Настройки ➜ Сеть (см. раздел «Настройка сети»). Чтобы экспортировать все параметры продукта: В разделе Настройки ➜ UserGate ➜ Управление устройством ➜ Экспорт и импорт настроек нажмите Экспорт ➜ Экспортировать все настройки. Параметры будут сохранены в файле utm-utmcore@NODENAME_VERSION_DATE.bin, где:

Чтобы экспортировать только сетевые параметры продукта: В разделе Настройки ➜ UserGate ➜ Управление устройством ➜ Экспорт и импорт настроек нажмите Экспорт ➜ Экспортировать сетевые настройки. Параметры будут сохранены в файле utm-net-utmcore@NODENAME_VERSION_DATE.bin, где:

Администраторы могут создавать правила экспорта, по которым параметры продукта будут выгружаться на удаленные серверы по расписанию. Если узлы продукта объединены в кластер, то при создании правила экспорта на одном из узлов это правило будет распространяться на все узлы кластера. Параметры каждого узла при экспорте будут сохраняться в отдельном файле. Чтобы создать правило экспорта параметров продукта: 1. В разделе Настройки ➜ UserGate ➜ Управление устройством ➜ Экспорт и импорт настроек нажмите Добавить. 2. На вкладке Общие укажите имя правила. 3. На вкладке Удаленный сервер укажите параметры удаленного сервера:

ПримечаниеДля авторизации на удаленном SSH-сервере вы можете использовать SSH-ключи. Для этого их нужно предварительно настроить.

Внимание!Если вы создаете правило для SSH-сервера с авторизацией по SSH-ключам, необходимо проверить соединение с SSH-сервером по кнопке «Проверить соединение». Во время проверки устанавливается первичное соединение, при котором отпечаток открытого ключа автоматически добавляется на удаленный сервер. Это обеспечивает безопасность последующих соединений.

4. На вкладке Расписание укажите время экспорта параметров. Вы можете выбрать одно из предустановленных значений или указать время вручную в cron-формате: <минуты: 0—59> <часы: 0—23> <дни месяца: 1—31> <месяцы: 1—12> <дни недели: 0—6, где 0 — воскресенье>. При ручном вводе также можно использовать следующие символы:

5. Нажмите Сохранить. Вы можете восстанавливать параметры продукта из файлов экспорта. Эти файлы не содержат данные о кластерах и лицензии, поэтому после восстановления параметров вам потребуется повторно активировать лицензию и настроить кластеры. Кроме того, если для входа в UserGate NGFW вы используете многофакторную аутентификацию через TOTP, после восстановления необходимо повторно добавить ключи инициализации. ПримечаниеДля импорта правил фильтрации, в которых указаны пользователи или группы пользователей, необходим доступ к LDAP-серверу. В противном случае эти правила будут восстановлены без данных о пользователях. Для корректного восстановления правил, использующих обновляемые списки, необходима лицензия на модули Security Update и Advanced Threat Protection.

Внимание!При восстановлении параметров UserGate NGFW из файла экспорта, созданного в более поздней версии продукта, работоспособность сервера UserGate NGFW не гарантируется.

Чтобы восстановить параметры продукта из файла экспорта: 1. В разделе Настройки ➜ UserGate ➜ Управление устройством ➜ Экспорт и импорт настроек нажмите Импорт. 2. Выберите файл экспорта. 3. В окне Импортировать настройки выберите тип импорта (все параметры или только сетевые). 4. Нажмите Старт. Начнется восстановление параметров. По окончании процесса сервер UserGate NGFW будет перезагружен. После перезагрузки сервера вам необходимо обновить библиотеки сигнатур в разделе Настройки ➜ UserGate ➜ Настройки ➜ Обновление библиотек. Если доступ к ресурсу с библиотеками отсутствует, вы можете загрузить файл обновления вручную в разделе Настройки ➜ UserGate ➜ Настройки ➜ Обновление ПО. ПримечаниеПри выполнении операции импорта всех настроек происходит сброс конфигурации устройства к первоначальному состоянию (factory reset) с удалением всех журналов.

При первоначальной настройке UserGate NGFW по умолчанию создается локальная учетная запись суперадминистратора (Admin). Используя эту учетную запись, вы можете управлять доступом других администраторов к интерфейсам устройства: веб-интерфейсу, интерфейсу командной строки, а также программному интерфейсу REST API. Суперадминистратор может создавать учетные записи дополнительных администраторов и назначать им профили доступа. Каждому профилю доступа соответствует набор разрешений на использование тех или иных функций продукта. Например, с помощью профиля доступа можно разрешить или запретить администратору подключаться к UserGate NGFW через интерфейс командной строки. Вы также можете управлять доступом с помощью настройки зон. Для этого в разделе Настройки ➜ Сеть ➜ Зоны в свойствах зоны на вкладке Контроль доступа вы можете разрешить или запретить необходимое подключение. В разделе Настройки ➜ UserGate ➜ Администраторы вы можете создавать учетные записи:

Инструкции по настройке серверов аутентификации приведены в разделе «Серверы аутентификации», по настройке профилей аутентификации — в разделе «Профили аутентификации». Вы можете удалять созданные учетные записи и изменять их параметры, а также управлять состоянием учетных записей (включать и отключать их). Кроме того, вы можете разблокировать локальную учетную запись, которая была заблокирована (например в случае, если было превышено количество неудачных попыток аутентификации). Для дополнительной защиты локальных учетных записей можно настроить парольную политику. Для доменных учетных записей, а также для учетных записей с профилями аутентификации параметры защиты определяются внешним источником учетных записей. По умолчанию аутентификация администраторов выполняется по логину и паролю, вы можете изменить способ аутентификации в разделе Настройки ➜ UserGate ➜ Настройки ➜ Настройки интерфейса ➜ Режим аутентификации веб-консоли. Например, для более безопасного подключения можно выбрать аутентификацию по сертификатам и настроить цифровые сертификаты. Создание профиля доступаДля создания учетной записи должен быть создан хотя бы один профиль доступа с набором разрешений, которые предоставляются администратору. Чтобы создать профиль доступа: 1. В разделе Настройки ➜ UserGate ➜ Администраторы ➜ Профили администраторов нажмите Добавить. 2. На вкладке Общие укажите название профиля. 3. На вкладке Разрешение доступа выберите действия, которые может выполнять администратор в веб-интерфейсе. 4. На вкладке Разрешение для API выберите действия, которые может выполнять администратор при подключении через REST API. 5. На вкладке Разрешение для CLI разрешите или запретите администратору доступ к интерфейсу командной строки. 6. Нажмите Сохранить. Теперь вы можете перейти к созданию учетной записи администратора. Создание учетной записи администратораЧтобы создать учетную запись администратора: 1. В разделе Настройки ➜ UserGate ➜ Администраторы в блоке Администраторы нажмите Добавить и выберите тип учетной записи. 2. Выберите профиль доступа и укажите параметры, необходимые для выбранного типа учетной записи. 3. Нажмите Сохранить. Все администраторы, подключившиеся к UserGate NGFW одним из способов, отображаются в разделе Настройки ➜ UserGate ➜ Администраторы ➜ Сессии администраторов. Вы можете закрывать сессии администраторов по кнопке Закрыть сессию. Настройка парольной политикиДля локальных учетных записей можно настроить парольную политику, а именно указать:

Чтобы настроить парольную политику: 1. В разделе Настройки ➜ UserGate ➜ Администраторы в блоке Администраторы нажмите Еще ➜ Настроить. 2. Укажите параметры, которым должен соответствовать пароль локальной учетной записи администратора. 3. Нажмите Сохранить. Настройка цифровых сертификатовВы можете использовать аутентификацию администраторов по сертификатам, это обеспечит дополнительную защиту при подключении к UserGate NGFW. Для этого цифровые сертификаты должны быть настроены. ПримечаниеНиже приводится инструкция по настройке сертификатов в OpenSSL. Вы можете выполнять инструкцию в этой же утилите или в ее аналогах.

Чтобы настроить цифровые сертификаты: 1. Создайте сертификат удостоверяющего центра для доступа к веб-интерфейсу, последовательно выполнив команды:

Будут созданы файл закрытого ключа ca-key.pem и файл открытого ключа ca.pem. Импортируйте открытый ключ на сервер UserGate NGFW. 2. Создайте сертификат администратора для каждой учетной записи, выполнив команду:

3. Подпишите сертификат администратора каждой учетной записи сертификатом удостоверяющего центра, последовательно выполнив команды: openssl x509 -req -days 9999 -CA ca.pem -CAkey ca-key.pem -set_serial 1 -in admin.csr -out admin.pemopenssl pkcs12 -export -in admin.pem -inkey admin-key.pem -out admin.p12 -name '<логин администратора> client certificate'Подписанные сертификаты администраторов будут сохранены в файл admin.p12. Вам необходимо добавить этот файл в операционную систему и в браузер, которые будут использовать администраторы для подключения к устройству. UserGate NGFW использует защищенный протокол HTTPS для управления устройством, может перехватывать и расшифровать транзитный трафик пользователей, передаваемый по протоколу SSL (HTTPS, SMTPS, POP3S), а также производить авторизацию администраторов в веб-консоли на основе их сертификатов. Для выполнения этих функций NGFW использует различные типы сертификатов.

Сертификатов для SSL веб-консоли, SSL captive-портала и SSL-инспектирования может быть несколько, но только один сертификат каждого типа может быть активным и использоваться для выполнения задач. Сертификатов типа УЦ для авторизации в веб-консоли может быть несколько, и каждый из них может быть использован для проверки подлинности сертификатов администраторов. Создание сертификатаЧтобы создать новый сертификат:

ПримечаниеВ поле Common name указывается имя сертификата. Рекомендуется использовать только символы латинского алфавита для обеспечения совместимости с большинством браузеров.

Экспорт и импорт сертификатовUserGate NGFW позволяет экспортировать созданные сертификаты и импортировать сертификаты, созданные на других системах, например сертификаты, выписанные доверенным удостоверяющим центром вашей организации. Чтобы экспортировать сертификат:

ПримечаниеРекомендуется сохранять сертификат, чтобы впоследствии иметь возможность его восстановить.

ПримечаниеВ целях безопасности UserGate не разрешает экспорт закрытых ключей сертификатов.

ПримечаниеВы можете скачать для установки сертификат SSL-инспектирования по ссылке http://usergate_ip:8002/cps/ca, где usergate_ip — IP-адрес вашего UserGate NGFW.

Чтобы импортировать сертификат:

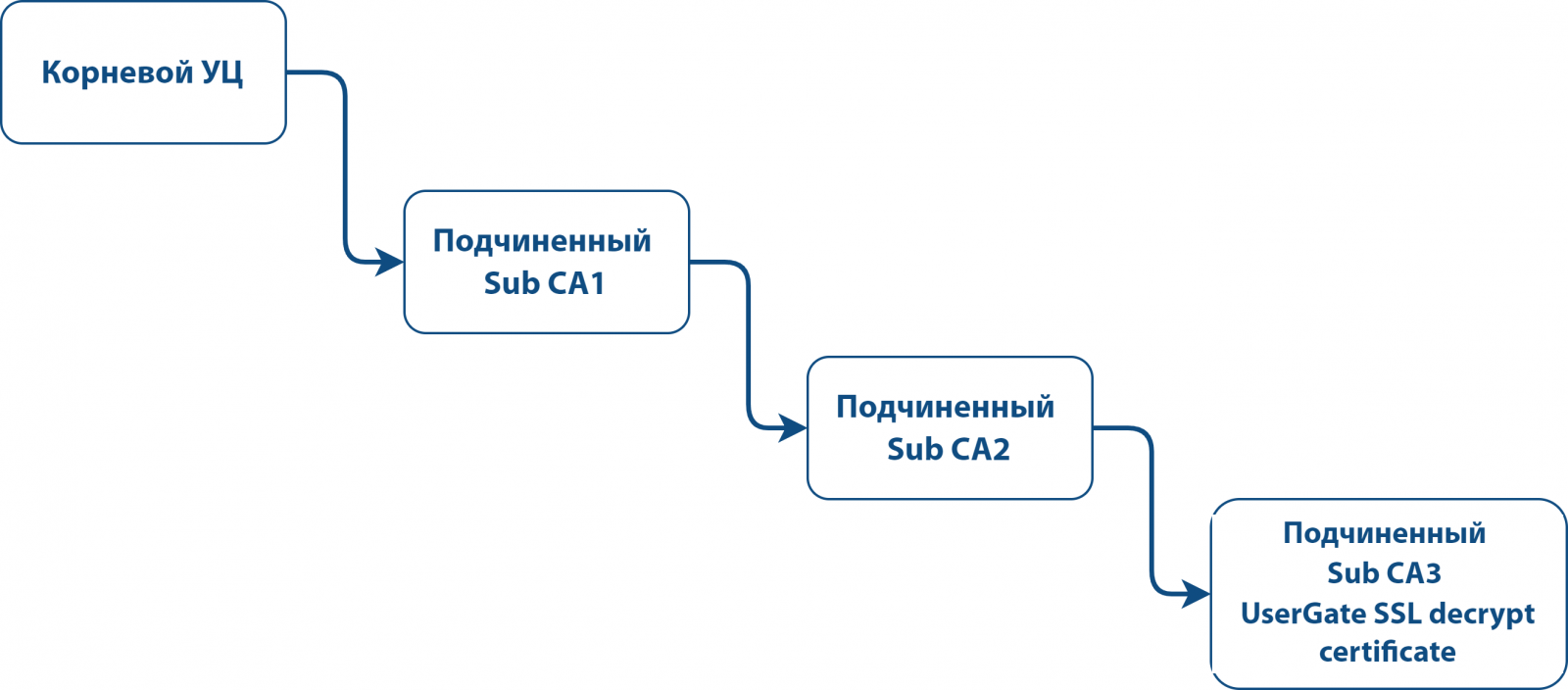

Использование корпоративного УЦ для создания сертификата SSL-инспектированияЕсли в компании уже существует внутренний УЦ или цепочка удостоверяющих центров, в качестве сертификата для SSL-инспектирования можно указать сертификат, созданный внутренним УЦ. В случае если внутренний УЦ является доверенным для всех пользователей компании, перехват SSL будет происходить незаметно, пользователи не будут получать предупреждения о подмене сертификата. Рассмотрим более подробно процедуру настройки UserGate NGFW. Допустим, что в организации используется внутренний УЦ на базе Microsoft Enterprise CA, интегрированный в Active Directory. Структура УЦ следующая.

Необходимо выписать с помощью Sub CA2 сертификат для UserGate NGFW и настроить его в качестве сертификата для SSL-инспектирования. Также необходимо выписать сертификат UserGate SSL decrypt в качестве удостоверяющего центра. В качестве сертификата для SSL-инспектирования могут быть использованы только те импортированные сертификаты, которые соответствуют требованиям ниже:

Внимание!UserGate не поддерживает алгоритм подписи rsassaPss. Необходимо, чтобы в цепочке сертификатов, используемой для выписывания сертификата для SSL-инспектирования, не содержался этот алгоритм подписи.

Для выполнения этой задачи:

Дополнительно вы также можете с помощью кнопки Импорт загрузить корневой сертификат организации в UserGate NGFW. После загрузки выберите сертификат, нажмите Редактировать, в поле Используется укажите SSL-инспектирование (корневой) Профиль клиентского сертификата предназначен для проверки сертификатов, которые предоставляет клиент для аутентификации и получения доступа к приложению, сегменту сети или ресурсу. Проверка состоит из трех действий: получения имени пользователя из соответствующего атрибута в сертификате клиента, проверки иерархии доверия и подлинности сертификата. В профиле указываются сертификаты УЦ, методы проверки актуальности пользовательских сертификатов, методы выбора имени пользователя для аутентификации. При выборе режима аутентификации по сертификатам (PKI) указывается сконфигурированный ранее профиль клиентского сертификата, который в дальнейшем можно будет использовать в различных подсистемах UserGate NGFW, например на captive-портале, веб-портале, в VPN, reverse proxy. Чтобы создать профиль клиентского сертификата: В разделе Настройки ➜ UserGate ➜ Профили клиентских сертификатов нажмите Добавить и укажите значения следующих параметров.

Системные утилиты доступны администратору во время загрузки UserGate NGFW через меню загрузки (boot menu). Для получения доступа к этому меню необходимо подключить монитор к разъему VGA(HDMI), клавиатуру — к разъему USB (при наличии соответствующих разъемов на устройстве). Вы также можете подключить свой компьютер к NGFW, используя специальный кабель для последовательного порта или переходник USB-Serial. Далее необходимо запустить терминал, позволяющий подключиться через последовательный порт (например, через PuTTY для Windows) и установить подключение через последовательный порт, указав параметры подключения 115200 8n1. Администратор может выбрать один из нескольких способов загрузки в boot-меню.

Раздел системных утилит (Support menu) позволяет выполнить следующие действия:

Для расширения системного раздела с сохранением конфигурации и данных узла UserGate: 1. С помощью гипервизора добавьте новый диск необходимого размера в свойствах виртуальной машины UserGate. 2. В меню загрузки узла UserGate войдите в раздел Support menu. 3. В открывшемся разделе выберите Expand data partition и запустите процесс расширения системного раздела. 4. После завершения процесса расширения загрузите узел и в разделе Дашборды в виджете Диски проверьте размер системного раздела. ПримечаниеРасширение системного раздела путем увеличения размера имеющегося диска виртуальной машины возможно только при сбросе узла до заводских параметров, то есть при выполнении операции factory reset.

UserGate NGFW позволяет создавать каскадную иерархию прокси-серверов. В этой иерархии межсетевой экран выступает в роли явного прокси-сервера и перенаправляет входящий веб-трафик на другой (вышестоящий) прокси-сервер, создавая тем самым цепочку прокси-серверов. С помощью каскадной иерархии вы можете управлять доступом пользователей к веб-ресурсам. Например, используя вышестоящий прокси-сервер, можно обойти региональные ограничения или получить доступ к веб-ресурсам, обращение к которым возможно только через определенные сети. Также вы можете использовать вышестоящий прокси-сервер для получения лицензий и обновлений продукта. Это может понадобиться, например, если UserGate NGFW установлен в изолированной сети (без доступа в интернет). Опционально на вышестоящем прокси-сервере вы можете настроить аутентификацию по логину и паролю. Кроме того, начиная с версии 7.4.0 и выше вы можете управлять доступом к отдельным веб-ресурсам с помощью правил вышестоящих прокси-серверов. Использование вышестоящего прокси-сервераДля перенаправления трафика. Входящий веб-трафик, отфильтрованный правилами UserGate NGFW, перенаправляется на вышестоящий прокси-сервер. В этом случае вышестоящим может быть прокси-сервер HTTP, HTTPS или SOCKS5. Процесс перенаправления трафика представлен на рисунке ниже. При запросе клиентом внешнего ресурса устанавливаются две TCP-сессии: первая — между клиентом и UserGate NGFW, вторая — между UserGate NGFW и вышестоящим прокси-сервером. Адрес назначения трафика — это IP-адрес вышестоящего прокси-сервера, для межсетевого экрана трафик является транзитным. Если ранее на UserGate NGFW было настроено запрещающее правило по IP-адресам назначения, то оно не будет срабатывать. Для получения лицензий и обновлений продукта. Вы можете настроить получение лицензий и обновлений продукта через вышестоящий прокси-сервер. В этом случае вышестоящим может быть прокси-сервер HTTP или HTTPS. Процесс получения лицензий и обновлений представлен на рисунке ниже. При активации лицензии или установке обновлений UserGate NGFW обращается к серверу лицензирования или серверу обновления UserGate не напрямую, а через вышестоящий прокси-сервер. Для каждого обращения в журнале событий межсетевого экрана отображается IP-адрес и порт вышестоящего прокси-сервера, например proxy: https://192.0.2.1:1080. Настройка прокси-сервера для перенаправления трафикаПримечаниеВы можете настраивать вышестоящий прокси-сервер для перенаправления трафика как в веб-интерфейсе, так и в интерфейсе командной строки UserGate NGFW. Ниже приведены инструкции для веб-интерфейса продукта.

Чтобы настроить вышестоящий прокси-сервер для перенаправления трафика, необходимо:

ПримечаниеЕсли в UserGate NGFW версий 7.1–7.3.2 был настроен вышестоящий прокси-сервер, то при обновлении продукта до версии 7.4.0 и выше автоматически будут добавлены один прокси-сервер, один профиль, одно правило.

Чтобы подключить прокси-сервер к UserGate NGFW: 1. В разделе Настройки ➜ Вышестоящие прокси ➜ Серверы нажмите Добавить. 2. Укажите параметры подключения прокси-сервера. ПримечаниеЕсли в качестве прокси-сервера вы подключаете UserGate NGFW, то вы можете выбрать только режим HTTP(S).

3. Нажмите Сохранить. Подключенный прокси-сервер отобразится в списке серверов раздела. Напротив прокси-сервера отображается статус его подключения к UserGate NGFW. Доступные серверы помечаются значком зеленого цвета. Проверка подключения прокси-сервера выполняется автоматически каждые 30 секунд. Чтобы создать профиль вышестоящего прокси-сервера: 1. В разделе Настройки ➜ Вышестоящие прокси ➜ Профили нажмите Добавить. 2. На вкладке Общие укажите название и описание профиля. 3. На вкладке Серверы вышестоящего прокси выберите прокси-серверы. ПримечаниеЕсли выбрано несколько прокси-серверов, то в качестве вышестоящего прокси-сервера будет использоваться первый доступный сервер из списка.

4. На вкладке Проверка состояния укажите параметры проверки состояния вышестоящего прокси-сервера:

5. Нажмите Сохранить. Созданный профиль отобразится в списке профилей раздела. Чтобы создать правило вышестоящего прокси-сервера: 1. В разделе Настройки ➜ Вышестоящие прокси ➜ Правила нажмите Добавить. 2. На вкладке Общие укажите параметры правила:

При выборе действия Через прокси укажите дополнительные параметры правила:

3. На вкладках Источник, Пользователи, Категории URL и URL укажите объекты, для которых будет срабатывать правило. Вы можете выбирать объекты из списков или создавать новые по кнопке Создать и добавить новый объект. При установке флажка Инвертировать (соответствует логическому отрицанию) указанные объекты будут исключены из условий срабатывания правила. 4. На вкладке Время укажите расписание работы правила. Вы можете выбирать календари из списка или создавать новые по кнопке Создать и добавить новый объект. 5. Нажмите Сохранить. Созданное правило отобразится в списке правил раздела. Правила применяются поочередно в том порядке, в котором они указаны в списке. Срабатывает первое правило среди тех, в которых совпали все указанные условия. Для изменения порядка применения правил используйте кнопки Выше, Ниже, Наверх, Вниз или перетащите правила курсором. Настройка прокси-сервера для получения лицензий и обновленийЧтобы настроить получение лицензий и обновлений продукта через вышестоящий прокси-сервер: 1. В разделе Дашборды в виджете Лицензия нажмите Нет лицензии (при активации лицензии) или Зарегистрированная версия (при обновлении лицензии). 2. В окне активации продукта установите флажок Использовать прокси-сервер для активации и апдейтов и укажите параметры вышестоящего прокси-сервера. 3. Выполните активацию или обновление лицензии. UserGate NGFW поддерживает следующие типы кластеров:

Кластер конфигурацииРяд параметров уникален для каждого из узлов кластера. К уникальным относятся параметры:

Чтобы создать кластер конфигурации: 1. Выполните первоначальную настройку на первом узле кластера. 2. Настройте на первом узле кластера зону, через интерфейсы которой будет выполняться репликация кластера: в разделе Настройки ➜ Сеть ➜ Зоны создайте выделенную зону для репликации кластера или используйте существующую (Cluster). В параметрах зоны в блоке Контроль доступа разрешите сервисы Консоль администрирования и Кластер. Внимание!Не используйте для репликации зоны, интерфейсы которых подключены к недоверенным сетям, например к интернету.

3. Укажите IP-адрес, который будет использоваться для связи с другими узлами кластера: в разделе Настройки ➜ UserGate ➜ Управление устройством ➜ Кластер конфигурации выберите текущий узел кластера, нажмите Редактировать и укажите IP-адрес интерфейса, входящего в зону, настроенную на шаге 2. 4. В блоке Кластер конфигурации нажмите Еще ➜ Сгенерировать секретный код и скопируйте полученный код в буфер обмена. Код необходим для одноразовой авторизации второго узла при его добавлении в кластер. 5. Подключитесь к веб-консоли второго узла кластера, выберите язык установки. Укажите интерфейс, который будет использован для подключения к первому узлу кластера, и назначьте ему IP-адрес. Оба узла кластера должны находиться в одной подсети. Например, интерфейсам eth2 обоих узлов могут быть назначены IP-адреса 192.168.100.5/24 и 192.168.100.6/24. В противном случае необходимо указать IP-адрес шлюза, через который будет доступен первый узел кластера.

6. В веб-консоли второго узла кластера в разделе Настройки ➜ Сеть ➜ Интерфейсы назначьте каждому интерфейсу корректную зону. Зоны и их параметры получены в результате репликации данных с первого узла кластера. 7. Настройте шлюзы, маршруты, параметры OSPF, BGP, индивидуальные для каждого из узлов. ПримечаниеПри вводе дополнительного узла в кластер конфигурации в явном виде указываются параметры интерфейса и шлюза для подключения к первому узлу. Тип присвоения IP-адреса этого интерфейса будет статическим.

Кластер отказоустойчивости «активный — пассивный»До четырех узлов кластера конфигурации можно объединить в отказоустойчивый кластер. Самих кластеров отказоустойчивости может быть несколько, например в кластер конфигурации могут быть добавлены узлы A, B, C и D, на основе которых будет создано два кластера отказоустойчивости — A-B и C-D. Поддерживаются два режима кластера отказоустойчивости — «активный — активный» или «активный — пассивный». Состояние узлов кластера можно определить по цвету индикатора около названия узла NGFW в разделе Настройки ➜ UserGate ➜ Управление устройством ➜ Кластеры отказоустойчивости:

Отсутствие индикатора напротив названия узла говорит о доступности узла кластера. В режиме «активный — пассивный» один из межсетевых экранов выступает в роли мастер-узла, обрабатывающего транзитный трафик пользователей, а остальные — в качестве резервных, которые находятся в состоянии готовности начать обработку трафика. На каждом из узлов кластера выбираются сетевые интерфейсы, которым администратор назначает виртуальные IP-адреса. Между этими интерфейсами передаются VRRP-объявления (ADVERTISEMENT) — сообщения, с помощью которых узлы обмениваются информацией о своем состоянии. ПримечаниеРежим «активный — пассивный» поддерживает синхронизацию пользовательских сессий — это обеспечивает прозрачное для пользователей переключение трафика с одного узла на другой, за исключением сессий, использующих прокси-сервер, например трафик HTTP(S).

При переходе главной роли на резервный сервер на него переносятся все виртуальные IP-адреса всех кластерных интерфейсов. Безусловный переход роли происходит при следующих событиях:

Отключение одного или нескольких сетевых интерфейсов, на которые назначены виртуальные IP-адреса, понижает приоритет узла, но не обязательно приводит к изменению его роли. Переход на резервный узел произойдет, если приоритет резервного узла окажется выше, чем приоритет мастер-узла. По умолчанию приоритет узла, назначенный мастер-узлу, равен 250, приоритет резервного узла — 249. Приоритет узла уменьшается на 2 для каждого кластерного интерфейса, который физически не подключен к сети. Соответственно, если на кластере отказоустойчивости, состоящем из двух узлов, один из интерфейсов на мастер-узле будет физически отключен от сети, резервный узел станет мастером (при условии, что на резервном узле все кластерные интерфейсы подключены к сети). В таком случае приоритет мастер-узла будет равен 248, приоритет резервного — 249). При восстановлении физического подключения на первоначальном мастер-узле этот узел снова станет мастером, поскольку его приоритет вернется в значение 250 (справедливо для случая, когда виртуальные адреса сконфигурированы на двух и более интерфейсах; если на одном, то роль мастер-узла не возвращается). Отключение одного или нескольких кластерных сетевых интерфейсов на резервном узле понижает приоритет узла, тем не менее этот резервный узел может стать мастером при безусловном переходе роли или в случае, когда приоритет мастер-узла станет меньше, чем приоритет резервного узла. ПримечаниеЕсли кластерные IP-адреса назначены VLAN-интерфейсам, отсутствие подключения на физическом интерфейсе будет трактоваться кластером отказоустойчивости как потеря соединения на всех VLAN-интерфейсах, созданных на этом физическом интерфейсе.

ПримечаниеДля уменьшения времени, требуемого сетевому оборудованию для перевода трафика на резервный узел при переключении, UserGate NGFW посылается служебное оповещение GARP (Gratuitous ARP), извещающее сетевое оборудование о смене MAC-адресов для всех виртуальных IP-адресов. Пакет GARP отсылается UserGate NGFW каждую минуту и при переходе роли мастера на резервный узел.

Ниже представлена пример сетевой диаграммы отказоустойчивого кластера в режиме «активный — пассивный». Интерфейсы настроены следующим образом:

Оба кластерных IP-адреса находятся на узле UG1. Если узел UG1 становится недоступным, то оба кластерных IP-адреса перейдут на следующий узел, который станет мастером, например на UG2.

Кластер отказоустойчивости в режиме «активный — пассивный» Кластер отказоустойчивости «активный — активный»В режиме «активный — активный» один из межсетевых экранов выступает в роли мастер-узла, распределяющего трафик на все остальные узлы кластера. На каждом из узлов кластера выбираются сетевые интерфейсы, которым администратор назначает виртуальные IP-адреса. Между этими интерфейсами передаются VRRP-объявления (ADVERTISEMENT) — сообщения, с помощью которых узлы обмениваются информацией о своем состоянии. Виртуальные IP-адреса всегда находятся на интерфейсах мастер-узла, поэтому мастер-узел получает ARP-запросы клиентов и отвечает на них, последовательно отдавая MAC-адреса всех узлов отказоустойчивого кластера, обеспечивая равномерное распределение трафика на все узлы кластера, учитывая при этом необходимость неразрывности пользовательских сессий. ПримечаниеБалансировка трафика будет работать только в одном широковещательном домене. Например, если для клиентов VIP-адрес будет шлюзом по умолчанию, балансировка трафика будет работать, так как разным клиентам будут поочередно отдаваться разные MAC-адреса узлов. Но в случае если между UserGate NGFW и клиентами находится маршрутизатор, балансировка работать не будет, так как ARP-запрос на VIP-адрес отправит только сам маршрутизатор и ему вернется MAC-адрес только одного из узлов, через который он и отправит весь трафик.

ПримечаниеРежим «активный — активный» поддерживает синхронизацию пользовательских сессий, что обеспечивает прозрачное для пользователей переключение трафика с одного узла на другой, за исключением сессий, использующих прокси-сервер, например трафик HTTP(S).

При переходе мастер-роли на резервный узел на него переносятся все виртуальные IP-адреса всех кластерных интерфейсов. Безусловный переход роли происходит при следующих событиях:

Отключение одного или нескольких сетевых интерфейсов, на которые назначены виртуальные IP-адреса, понижает приоритет узла, но не обязательно приводит к изменению его роли. Переход на резервный узел произойдет, если приоритет резервного узла окажется выше, чем приоритет мастер-узла. По умолчанию приоритет узла, назначенный мастер-узлу, равен 250, приоритет резервного узла — 249. Приоритет узла уменьшается на 2 для каждого кластерного интерфейса, который физически не подключен к сети. Соответственно, если на кластере отказоустойчивости, состоящем из двух узлов, один из интерфейсов на мастер-узле будет физически отключен от сети, резервный узел станет мастером (при условии, что на резервном узле все кластерные интерфейсы подключены к сети). В таком случае приоритет мастер-узла будет равен 248, приоритет резервного — 249). При восстановлении физического подключения на первоначальном мастер-узле этот узел снова станет мастером, поскольку его приоритет вернется в значение 250 (справедливо для случая, когда виртуальные адреса сконфигурированы на двух и более интерфейсах; если на одном, то роль мастер-узла не возвращается). Отключение одного или нескольких кластерных сетевых интерфейсов на резервном узле, понижает приоритет узла, а также исключает этот узел из балансировки трафика. Тем не менее этот резервный узел может стать мастером при безусловном переходе роли или в случае, когда приоритет мастер-узла станет меньше, чем приоритет резервного узла. ПримечаниеЕсли кластерные IP-адреса назначены VLAN-интерфейсам, отсутствие подключения на физическом интерфейсе будет трактоваться кластером отказоустойчивости как потеря соединения на всех VLAN-интерфейсах, созданных на данном физическом интерфейсе.

ПримечаниеДля уменьшения времени, требуемого сетевому оборудованию для перевода трафика на резервный узел при переключении, UserGate NGFW посылается служебное оповещение GARP (Gratuitous ARP), извещающее сетевое оборудование о смене MAC-адресов для всех виртуальных IP-адресов. В режиме «активный — активный» пакет GARP отсылается UserGate NGFW только при переходе роли мастер-узла на резервный узел.

Ниже представлен пример сетевой диаграммы отказоустойчивого кластера в режиме «активный — активный». Интерфейсы настроены следующим образом:

Оба кластерных IP-адреса находятся на узле UG1. Если узел UG1 становится недоступным, то оба кластерных IP-адреса перейдут на следующий узел, который станет мастером, например на узел UG2.

Кластер отказоустойчивости в режиме «активный — активный» ПримечаниеДля корректной обработки трафика необходимо, чтобы обратный трафик от сервера к клиенту вернулся через тот же узел UserGate NGFW, через который он был инициирован от клиента, то есть чтобы сессия пользователя всегда проходила через один и тот же узел кластера. Самое простое решение этой задачи – использование NAT, ведущего из сети клиента в сеть сервера (NAT из зоны Trusted в зону Untrusted).

Чтобы создать кластер отказоустойчивости: 1. Создайте кластер конфигурации (см. инструкцию выше). 2. В разделе Настройки ➜ Сеть ➜ Зоны разрешите сервис VRRP для всех зон, где планируется добавлять кластерный виртуальный IP-адрес (зоны Trusted и Untrusted на диаграммах выше). 3. Создайте кластер отказоустойчивости: в разделе Настройки ➜ UserGate ➜ Управление устройством ➜ Кластер отказоустойчивости нажмите Добавить и укажите параметры кластера отказоустойчивости. 4. Укажите виртуальный IP-адрес для узлов auth.captive, logout.captive, block.captive, ftpclient.captive. Если вы хотите использовать авторизацию с помощью captive-портала, необходимо, чтобы системные имена узлов auth.captive и logout.captive, которые используются процедурами авторизации в Captive, преобразовывались (resolve) в IP-адрес, назначенный в качестве кластерного виртуального адреса. Более детально эти параметры описаны в разделе «Общие настройки». Ниже описаны параметры отказоустойчивого кластера:

|

.png)

.png)