|

ID статьи: 708

Последнее обновление: 18 дек, 2024

Product: NGFW Version: 7.x

ПримечаниеЭкспорт и импорт правил с использованием CLI доступен с версии 7.0.0.

Импорт доступен в следующих разделах:

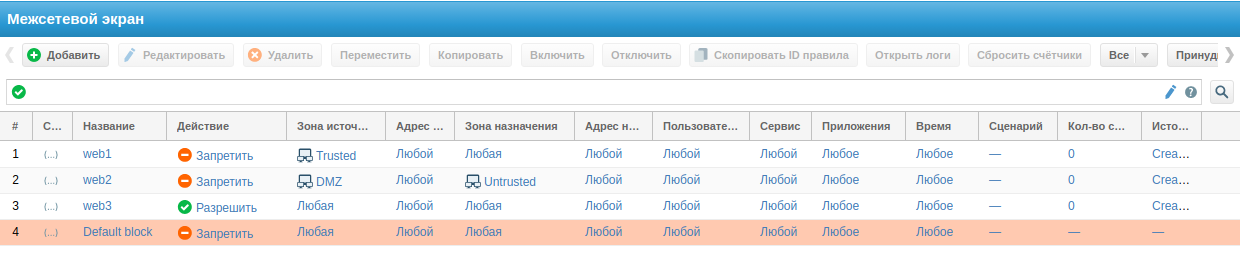

Указанные выше правила настраиваются с использованием UserGate Policy Language (UPL), подробную информацию о котором вы можете найти в соответствующем разделе руководства администратора. Рассмотрим экспорт и импорт правил на примере правил межсетевого экрана. На NGFW созданы следующие правила:

ПримечаниеПравила созданы для демонстрации примера.

ПримечаниеПосле выполнения импорта все существующие правила раздела будут заменены на импортированные.

1. Для редактирования правила могут быть сохранены в файл конфигурации или скопированы из интерфейса командной строки. В обоих вариантах используется подключение к интерфейсу командной строки по SSH. Для сохранения правил в файл, например, fw_config.cfg, выполните следующую команду:

где Admin - имя администратора; IP_ADDRESS - адрес интерфейса UserGate. Введите пароль учетной записи администратора, файл со списком правил будет сохранён на вашем устройстве. Для копирования правил из интерфейса командной строки подключитесь к CLI по SSH:

где Admin - имя администратора; IP_ADDRESS - адрес интерфейса UserGate. Подключение по SSH необходимо для возможности копирования правил. ПримечаниеКоманды выполняются в режиме конфигурации.

Для перехода в режим конфигурации используйте следующую команду:

Отобразите в CLI правила раздела, которые необходимо выгрузить:

ПримечаниеИспользуйте Tab или ? для просмотра текущих возможных значений или автодополнения.

Также действия над правилами могут быть выполнены после перехода на уровень раздела, в таком случае не нужно указывать уровень для каждой команды:

Результат выполнения команды:

2. Скопируйте правила для редактирования; используйте, например, текстовый редактор. ПримечаниеНе копируйте строку с позицией первого правила.

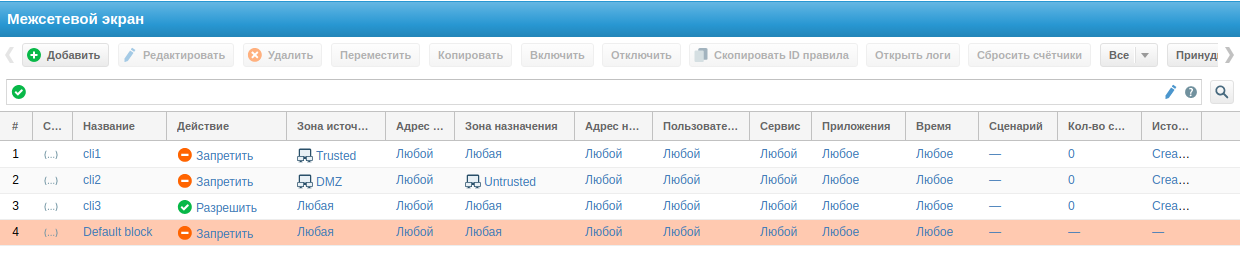

Отредактируйте необходимые параметры правила. Для примера изменим названия правил на cli1, cli2 и cli3, соответственно:

3. Импортируйте правила. Выделите и скопируйте правила в редакторе. Перейдите в CLI, введите команду import upl-rule и вставьте скопированные правила:

4. Проверьте изменения в CLI:

или веб-интерфейсе:

Эта статья была:

Полезна |

Не полезна

ID статьи: 708

Последнее обновление: 18 дек, 2024

Ревизия: 13

Просмотры: 14245

Комментарии: 0

Теги

Также опубликовано в

|