|

Часто задаваемые вопросы

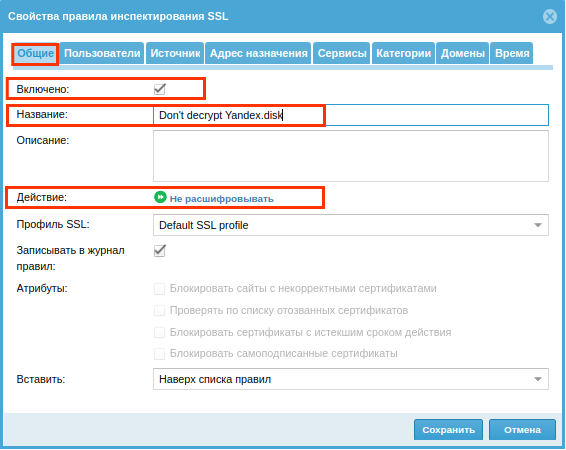

ЗадачаНеобходимо разрешить работу клиента Yandex.Disk РешениеДля организации работы клиента Яндекс.Диск необходимо создать новое правило дешифрования. Для этого перейдите в раздел Политики безопасности ➜ Инспектирование SSL. Создайте правило инспектирования SSL и задайте параметры. Во вкладке Общие укажите:

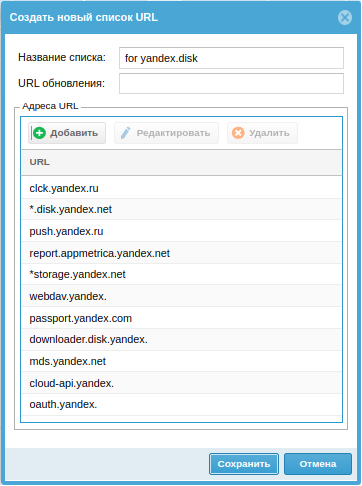

В разделе Библиотеки ➜ Списки URL создайте новый список и добавьте следующие сайты:

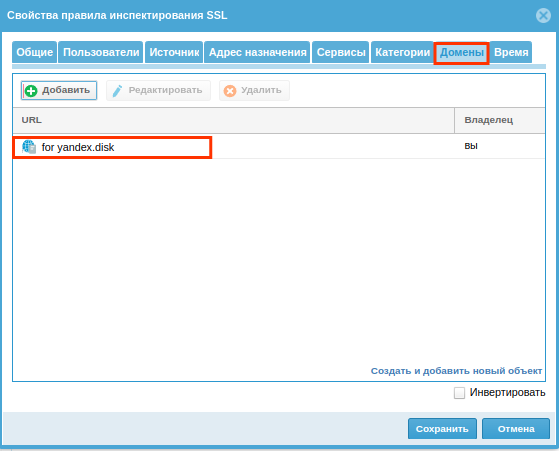

Список URL также можно создать при настройке правила во вкладке Домены (кнопка Создать и добавить новый объект).

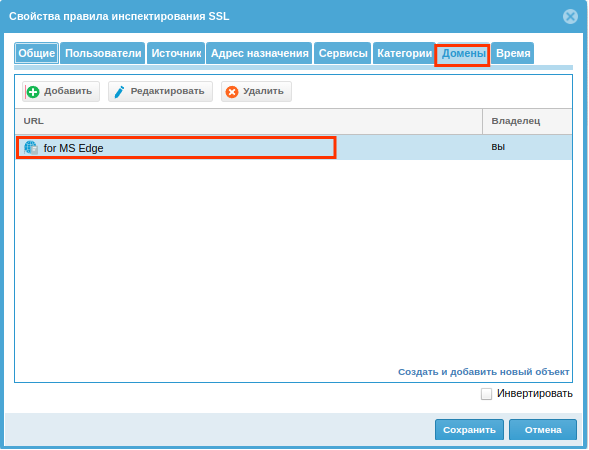

Далее во вкладке Домены свойств правил инспектирования укажите созданный ранее список URL.

Примечание Данное правило необходимо расположить в начале списка правил инспектирования SSL.

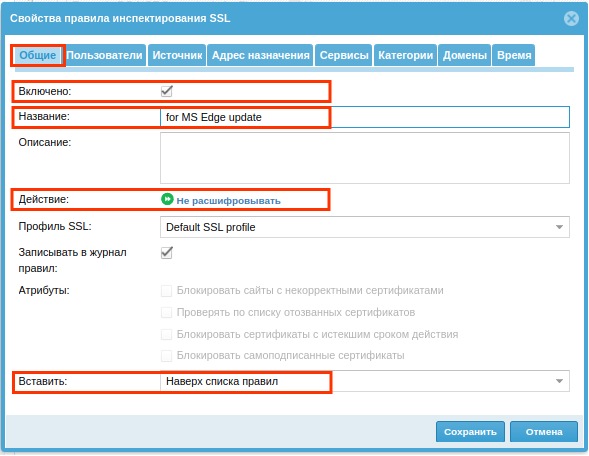

ЗадачаНеобходимо разрешить получение обновления для Microsoft Edge (на базе Chromium) РешениеДля того, чтобы браузер Mocrosoft Edge (версия на базе Chromium) мог получать обновления при доступе в Интернет через UserGate, необходимо создать дополнительное правило дешифрования. Для этого перейдите в раздел Политики безопасности ➜ Инспектирование SSL и добавьте правило инспектирования. Укажите необходимые данные. Во вкладке Общие укажите:

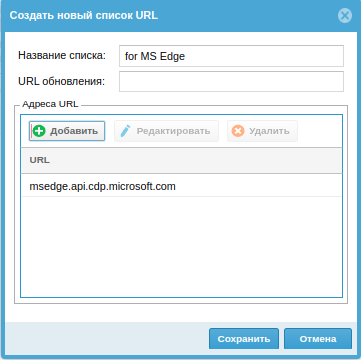

В разделе Библиотеки ➜ Списки URL создайте новый список и укажите сайт:

Список URL также можно создать при настройки правила во вкладке Домены (кнопка Создать и добавить новый объект).

Далее во вкладке Домены свойств правила инспектирования укажите созданный ранее список URL.

ПримечаниеПравило следует поместить в начало списка правил

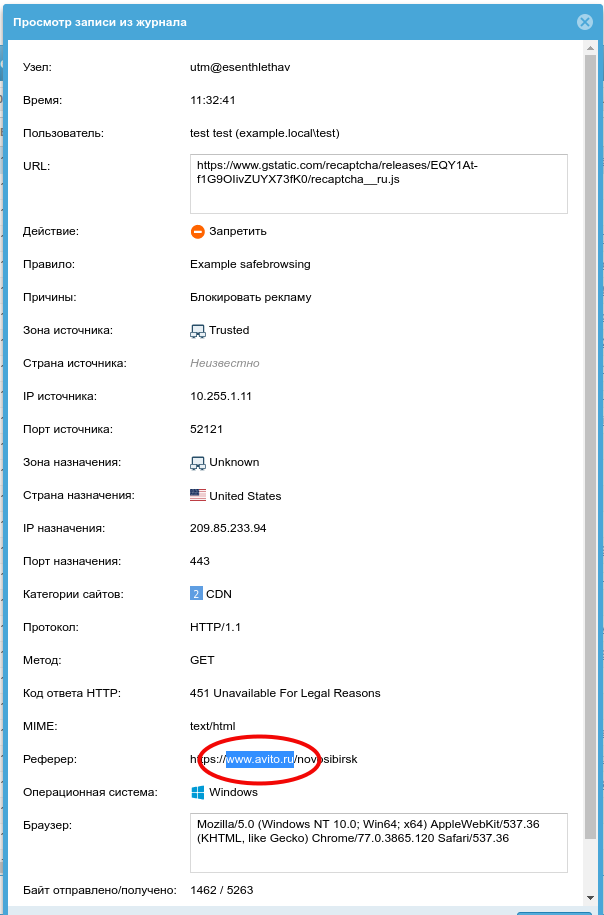

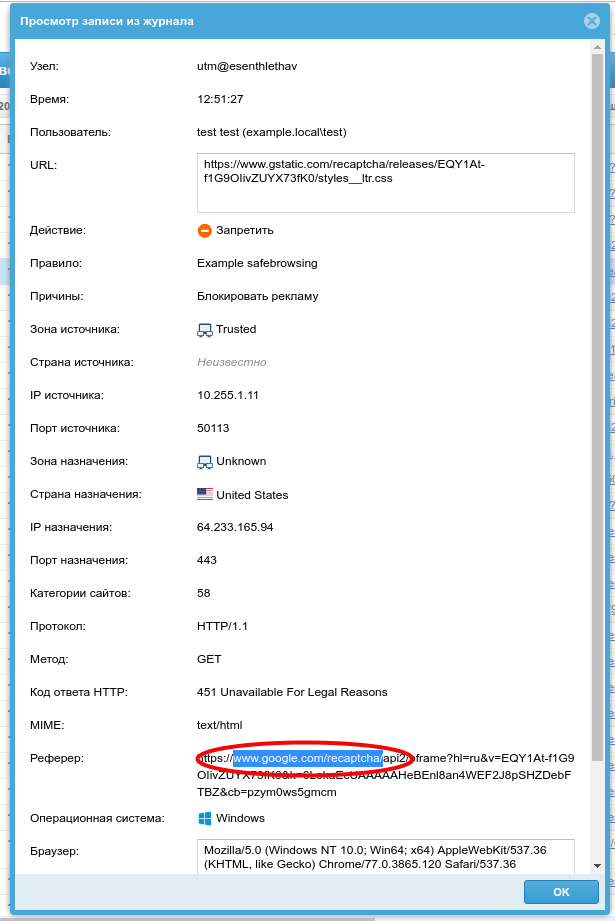

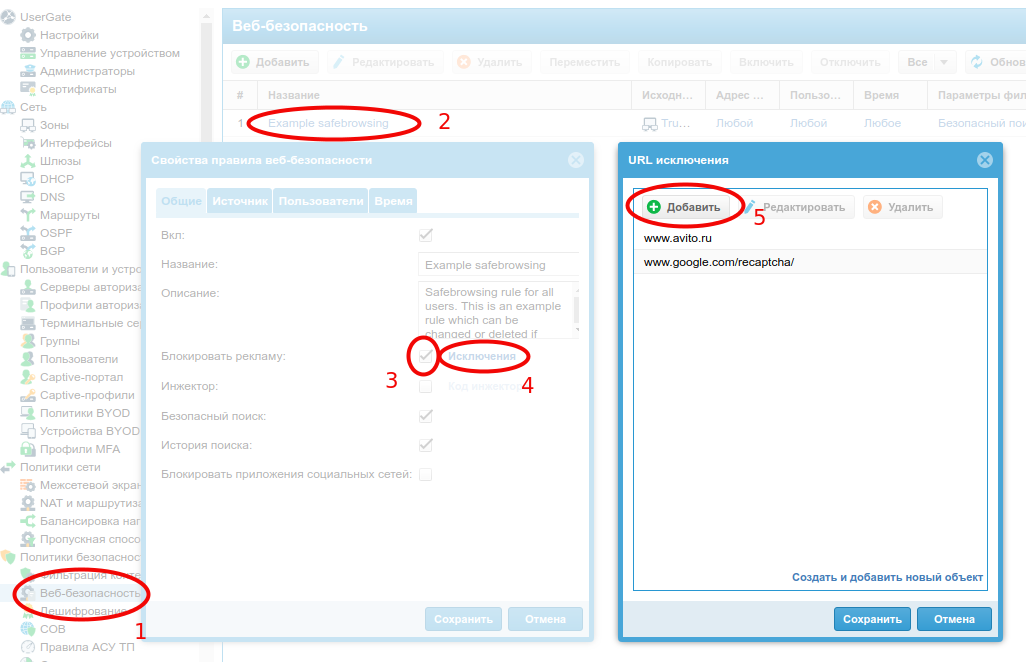

ЗадачаОшибка при входе на сайт avito.ru Решение

После добавления этих исключений в правила, проблема исчезает. Исключение из правила блокировки рекламы делается в самом правиле, пример на присоединённом скриншоте, названия листов соответствуют содержимому:

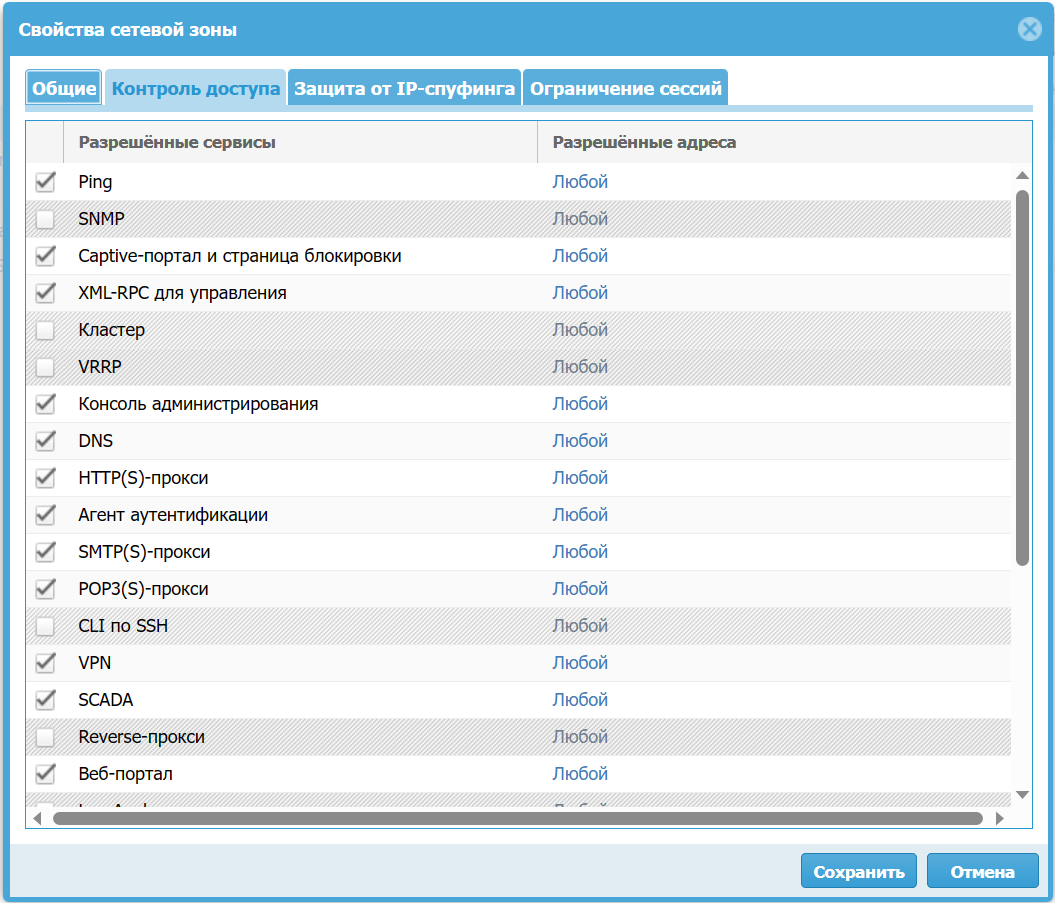

ЗадачаНедоступен мониторинг устройств, находящихся за UserGate, по SNMP. РешениеВозможно, в свойствах зоны, на которую приходят пакеты, был включен SNMP-прокси. При разрешении данного сервиса опрос устройств, находящихся за UserGate, будет происходить с использованием адреса самого UserGate. Таким образом, нужно либо выключить SNMP-прокси, либо разрешить опрос устройств с адреса UserGate. Примечание Опрос по SNMP самого UserGate должен производиться с использованием адреса интерфейса, на который поступает пакет, в противном случае (пакет поступил на один интерфейс, а затем, в результате внутренней маршрутизации, был перенаправлен на IP-адрес другого интерфейса UserGate) сервис SNMP доступен не будет. Это сделано для корректной отработки сервисов при наличии VRF (подробнее читайте Особенности реализации доступа к сервисам зон).

ЗадачаПри настройке интерфейса возникает ошибка: Адрес из этого диапазона уже используется на другом интерфейсе РешениеДва разных интерфейса в UserGate не могут иметь адреса из одной подсети. Если бы это было возможно, маршрутизация была бы непредсказуемой. ЗадачаYandex Browser не использует импортированный сертификат UserGate (проблема характерна, в основном, для Linux систем). РешениеДля доверия сертификату UserGate со стороны Yandex Browser необходимо сделать следующее:

Примечание Если сертификат уже импортирован, то настройка доверия сертификату производится во вкладке Центры сертификации: найдите в списке сертификат UserGate и нажмите Изменить.

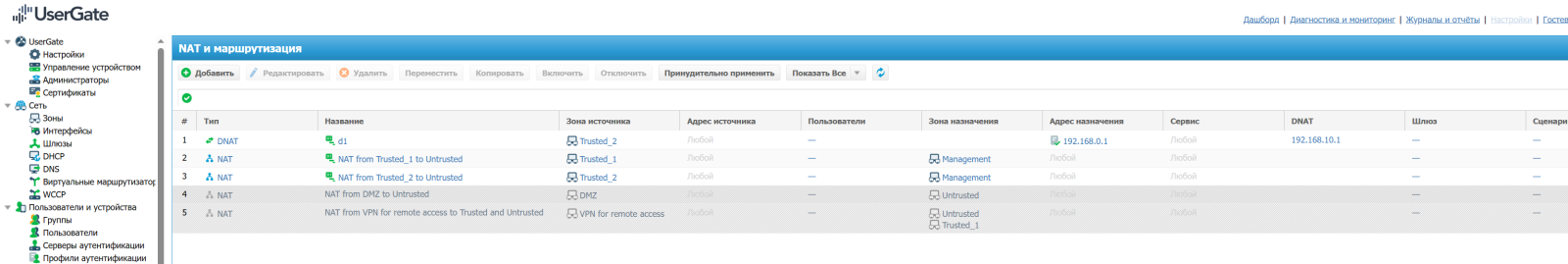

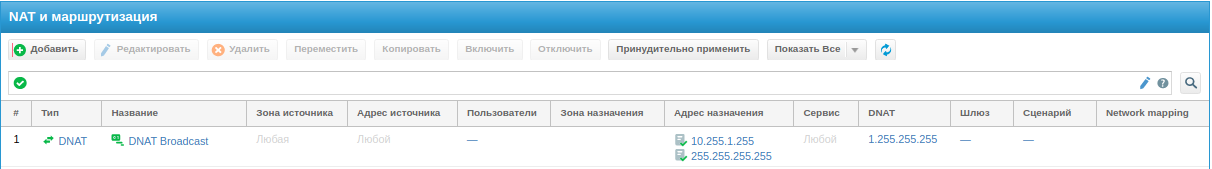

ЗадачаЗаписи о блокировке широковещательных UDP-пакетов заполняют журнал трафика, что затрудняет его чтение. РешениеСоздать правило DNAT для перенаправления таких пакетов на широковещательный адрес несуществующей сети. Это предотвратит срабатывание блокирующего правила, созданного по умолчанию, и заполнение журналов лишними записями. Пример правила DNAT представлен на рисунке ниже:

ЗадачаПостоянное переключение шлюзов. РешениеЭто поведение является результатом работы проверки сети – указанный в настройках адрес периодически не проходит проверку. Проверка сети настраивается в разделе Сеть➜ Шлюзы вкладки Настройки веб-интерфейса управления (подробнее читайте в соответствующей главе руководства администратора). ЗадачаНе работают правила, содержащие ограничения по пользователям, полученным с внешних серверов (например, LDAP-коннектора). РешениеВозможны несколько причин возникновения данной проблемы. Возможная причина №1Для того чтобы пользователей можно было использовать в правилах любого модуля, пользователи должны пройти аутентификацию одним из поддерживаемых методов (подробнее читайте в соответствующем разделе руководства администратора). Примечание Для использования пользователей в правилах межсетевого экрана в соответствующем captive-профиле, если используется не агент аутентификации, в качестве метода идентификации необходимо указать Запоминать IP-адрес.

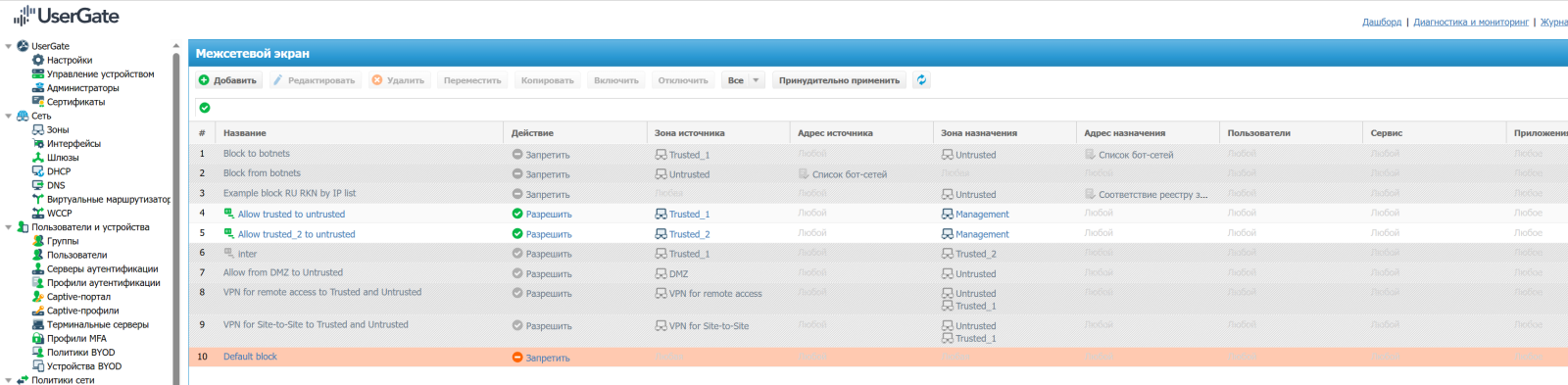

Возможная причина №2Случай ассиметричного трафика: пакет от клиента к серверу передаётся через UserGate, а обратный - напрямую к клиенту (без обработки на UserGate). В этом случае межсетевой экран с контролем состояния обратный пакет не привязывает к пользователю. В такой ситуации необходимо правильно настроить маршрутизацию трафика, чтобы все пакеты шли через UserGate либо настроить правило SNAT для отправки такого трафика от имени UserGate. ЗадачаНеобходимо оперативно заблокировать пользователю доступ через VPN. РешениеНеобходимо создать для пользователя запрещающее правило межсетевого экрана. В результате создания правила, пользователь будет подключаться по VPN, но не будет иметь доступа к ресурсам. Примечание Если сбросить сессию пользователя, то клиент автоматически переподключится, поэтому данный вариант не работает.

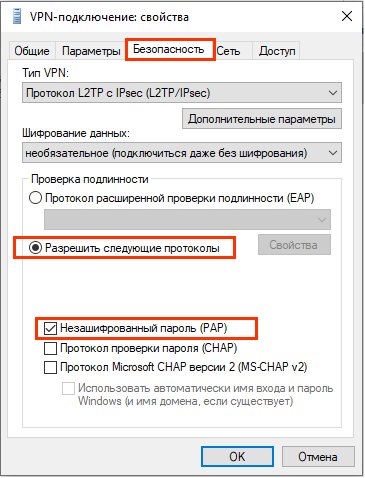

ЗадачаПри использовании инспектирования SSL в журнале веб-доступа появляются ошибки TLS Server Alert: Fatal - Bad Record Mac, TLS Server Alert: Fatal - Protocol Version, TLS Client Alert: Fatal - Unknown Ca и т.п. РешениеОшибки TLS Server Alert: Fatal - Bad Record Mac и TLS Server Alert: Fatal - Protocol Version возвращают браузеры пользователей вследствие наличия ошибок конфигурации. Для обеспечения максимальной совместимости UserGate поставляется с созданными по умолчанию профилями SSL (подробнее читайте в главе Профили SSL). Ошибка TLS Client Alert: Fatal - Unknown Ca возникает, если в браузеры пользователей не установлен сертификат для дешифрования SSL-трафика. Подробнее об установке сертификата читайте соответствующей главе руководства администратора. ЗадачаПри настройке VPN на клиентском компьютере необходимо указать протокол PAP для авторизации пользователя. РешениеНа устройствах с операционной системой MacOS запретите использование протоколов авторизации, отличных от PAP. Для этого выполните в терминале следующие команды:

Результатом выполнения команд является создание файла ~/ppprc cо следующим содержимым:

ЗадачаВ журнале веб-доступа присутствуют избыточные записи о срабатываниях правил контентной фильтрации (переход по ссылке может сформировать 20-30 записей). РешениеТакое поведение обусловлено особенностями работы веб-сервиса - невозможно отличить, когда переход совершен браузером, а когда пользователем.

Таким образом будет легче разобраться в механизме веб-фильтров и изучить работу созданных правил. Примечание Представленные выше действия не уменьшат количество срабатываний, приходящееся на одного пользователя, а лишь упростят процесс изучения работы веб-фильтра, т.к. будут журналироваться действия только одного пользователя.

ЗадачаНеобходимо проверить что правила антиспам модуля находятся в рабочем состоянии и выполняют свою задачу. РешениеПроверить работу антиспам фильтра можно с помощью шаблона GTUBE (Generic Test for Unsolicited Bulk Email). Для этого нужно создать почтовое сообщение, содержащее следующую строку(без пробелов и переносов) и отправить его на Ваш почтовый адрес:

Работу антиспам фильтра можно посмотреть с помощью виджетов Графики защиты почты и Сводные показатели защиты почты в разделе Дашборд. Примечание Данные виджеты можно добавить с помощью кнопки Добавить виджет.

Также возможно отслеживать результаты работы антиспам фильтров UserGate по логам самих почтовых серверов, которые находятся за периметром UserGate, если в вашем правиле стоит функция Маркировать - тогда письма будут приходить с дополнительным тегом [SPAM]. Примечание Нужно учитывать, что блокировка писем будет срабатывать только при выбранном действии Блокировать в правиле фильтрации SMTP и POP3 трафика. Примечание При выбранном действии Блокировать с ошибкой UserGate будет отсылать ошибку о недоступности сервера отправителю.

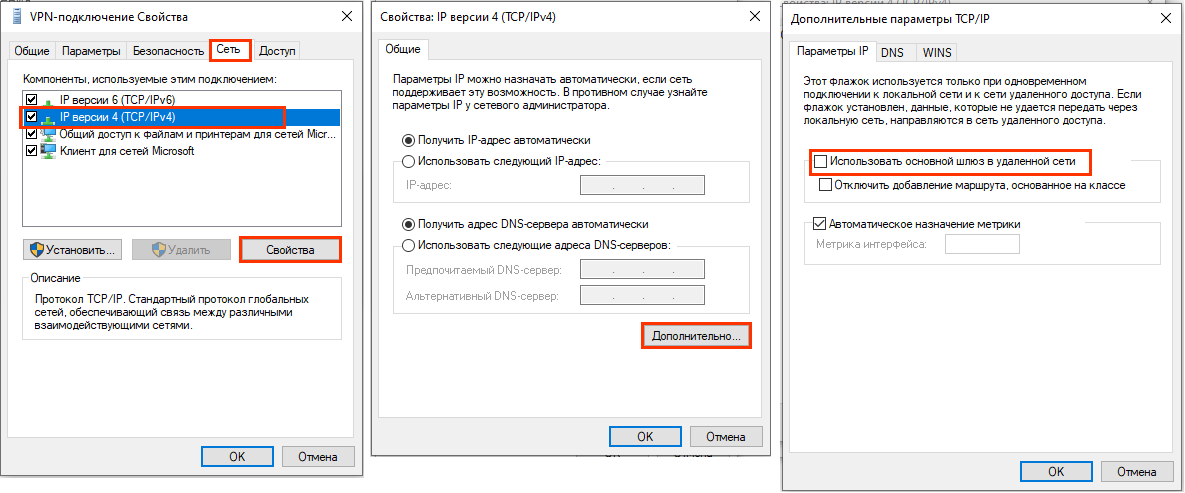

Сертификат ФСТЭК относится к решению в целом, а не к его конкретной версии. UserGate в должном порядке вносит изменения в свое сертифицированное средство защиты информации, как это предусмотрено Приказом ФСТЭК №55 от 03 апреля 2018 года (см. п. 71, 73, 74). ЗадачаПри подключении по VPN устройства c ОС Windows разрывают соединение. РешениеРазрыв соединения происходит после получения системой отрицательного результата проверки доступности сети Интернет (для проверки доступности выполняется запрос на ресурс www.msftconnecttest.com). Для решения проблемы добавьте разрешающее правило контентной фильтрации, указав зону источника, с которой происходит подключение пользователей по VPN. Также можно на компьютере в свойствах VPN-подключения отключить использование основного шлюза в удалённой сети, тогда ОС Windows не будет выполнять разрыв соединения при отсутствии на NGFW разрешающего правила контентной фильтрации. В этом случае при VPN-подключении шлюз по умолчанию не изменится, а нужные маршруты будут получены компьютером от NGFW в соответствии с настройками VPN-сети. ЗадачаИз локальной сети нет доступа к ресурсам, опубликованным с использованием правил reverse-прокси, по внешнему URL. РешениеДля обеспечения доступа пользователей локальной сети к ресурсам, опубликованным с помощью reverse-прокси, через адрес внешнего интерфейса необходимо:

ПримечаниеВ связи с изменениями данная инструкция неактуальна для версии 6.1.9.

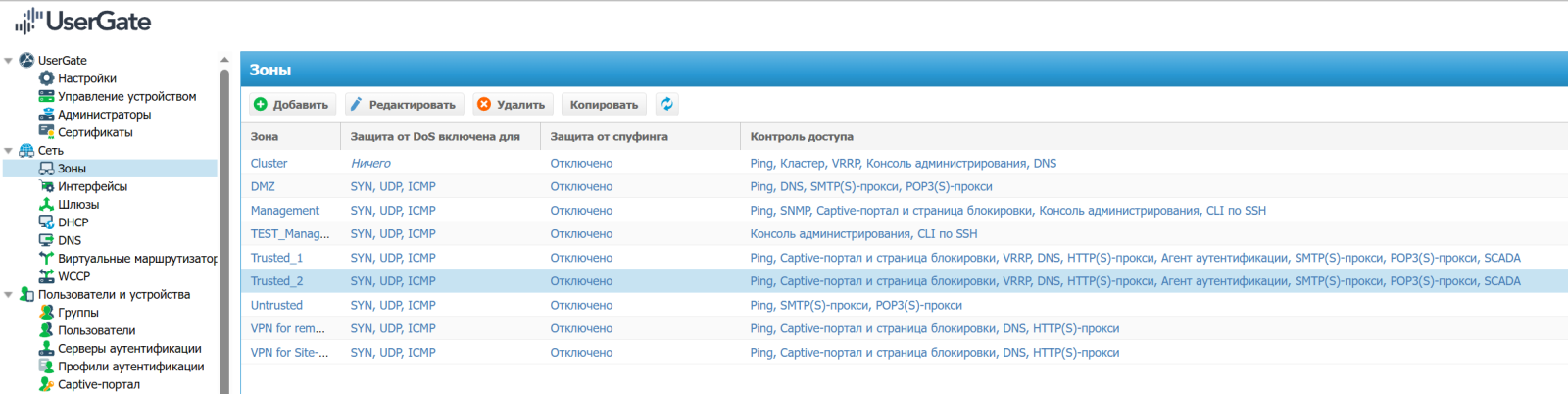

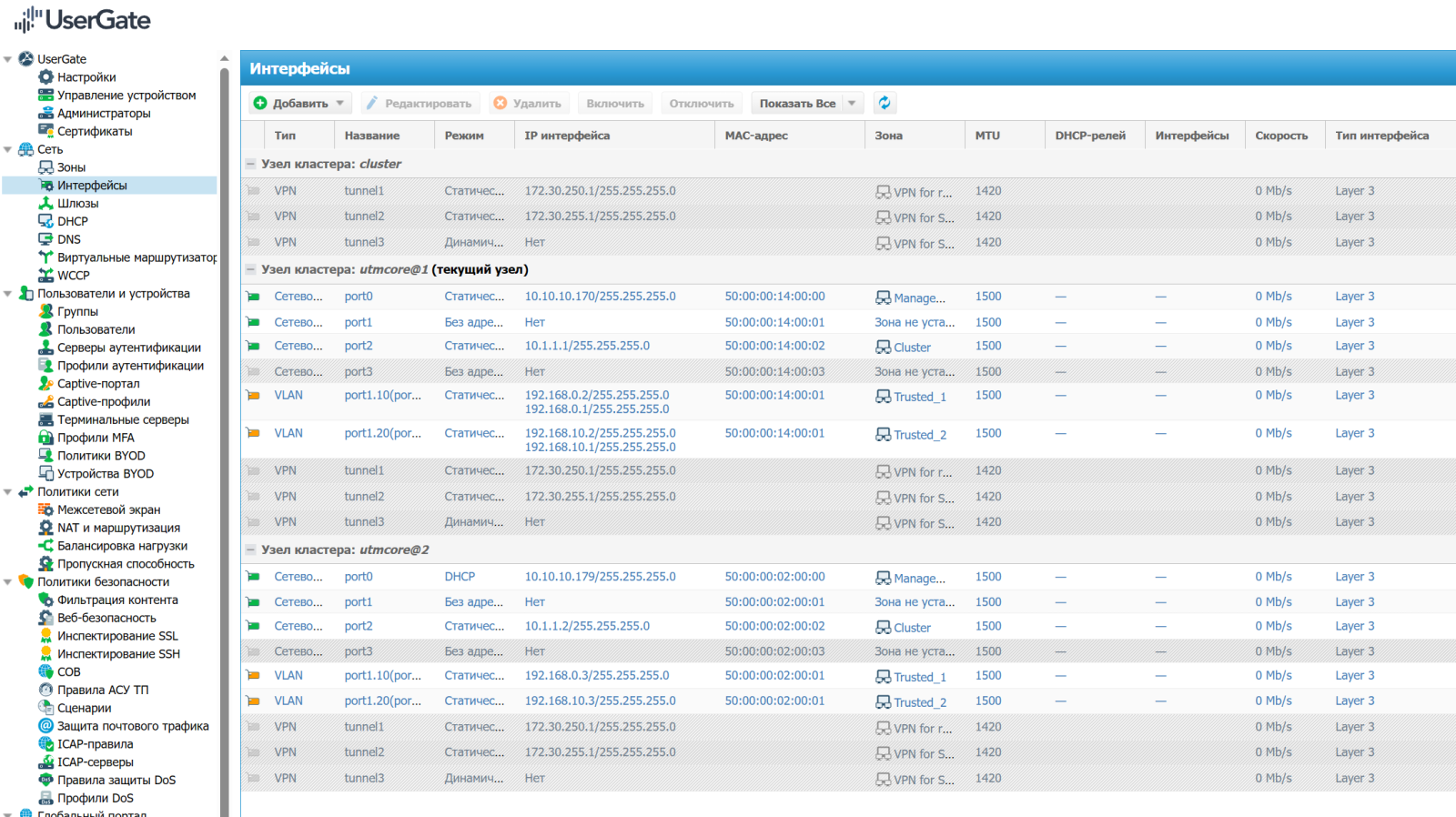

Для обеспечения доступа к опубликованным ресурсам из локальной сети по внешнему URL для версии 6.1.9 необходимо на внутреннем DNS-сервере создать запись типа А, которая будет разрешать FQDN ресурса во внутренний IP-адрес сервера. ЗадачаНастроен Site-to-Site VPN между двумя UserGate, маршруты до внутренних сетей прописаны. После подключения наблюдается низкая скорость передачи. РешениеНеобходимо сделать исключения защиты от DoS для адресов интерфейсов, которые используются для построения VPN-туннеля. Исключения добавляются в свойствах зоны, которой принадлежит интерфейс, в разделе Сеть ➜ Зоны. ВопросМожно ли развернуть VPN за UserGate, если на нём уже настроен VPN? ОтветДа, можно, если сервер за UserGate использует UDP-порты отличные от 500 и 4500 или на внешнем интерфейсе UserGate есть второй адрес. На UserGate произведите следующие настройки:

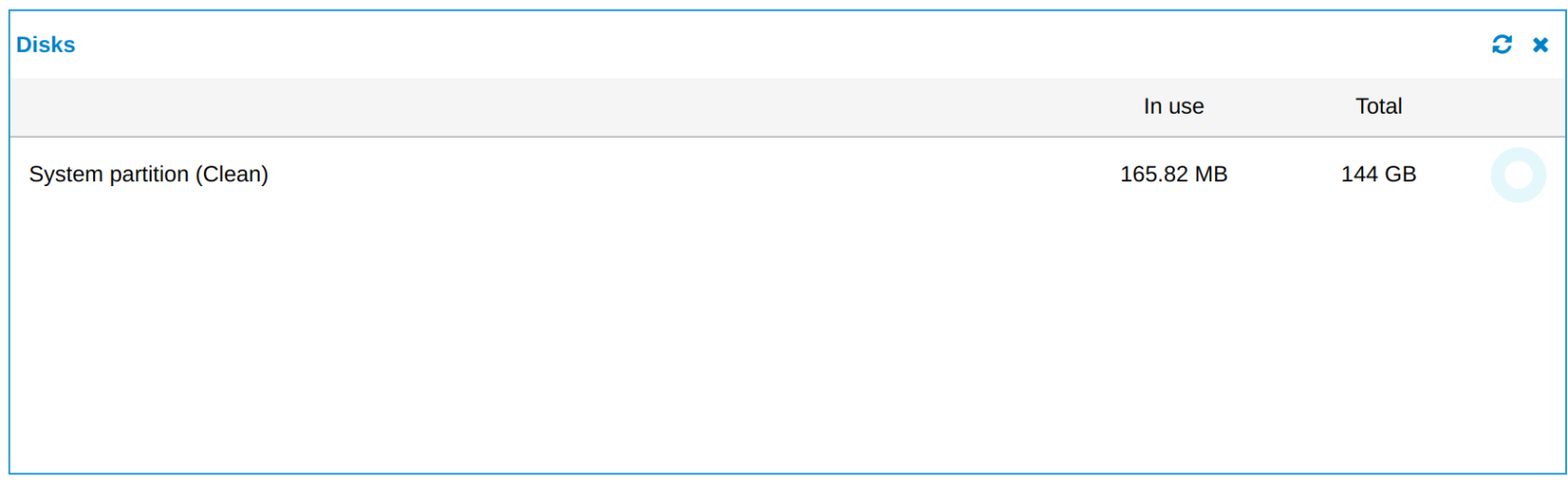

ЗадачаВозникает ошибка Мало места на разделе для журналов. РешениеДанное сообщение информирует о превышении 95% занимаемого места от размера диска. Ротация журналов происходит автоматически при заполнении раздела на 99%, т.е. старые данные удаляются, освобождая место для записи новых. Место на диске освобождается небольшими блоками, поэтому данное сообщение будет периодически появляться. Записи о ротации базы данных будут отображены в журнале событий. В случае, если подключен LogAn, то запись будет отображена в журнале событий Log Analyzer. ПримечаниеЗаписи журнала событий никогда не ротируются.

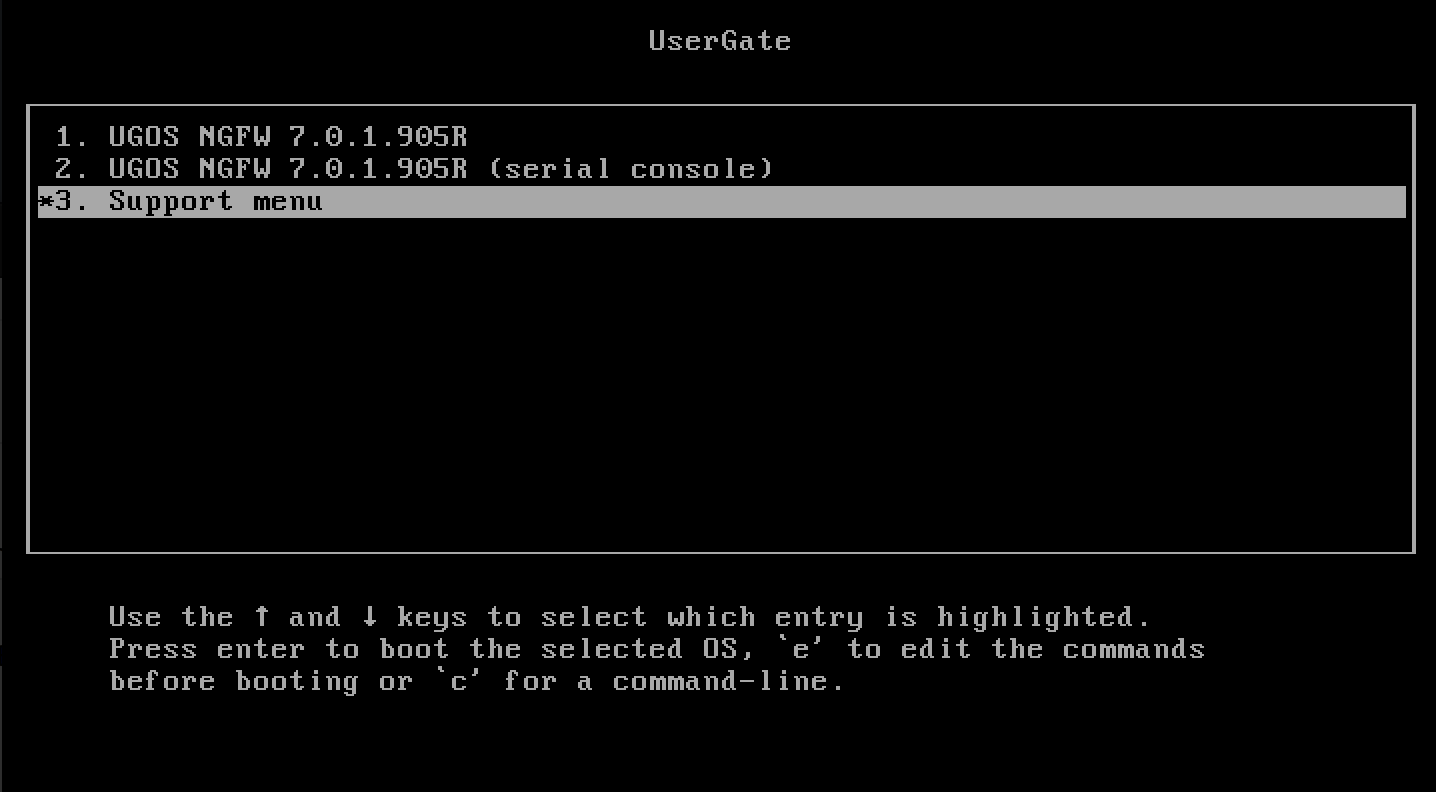

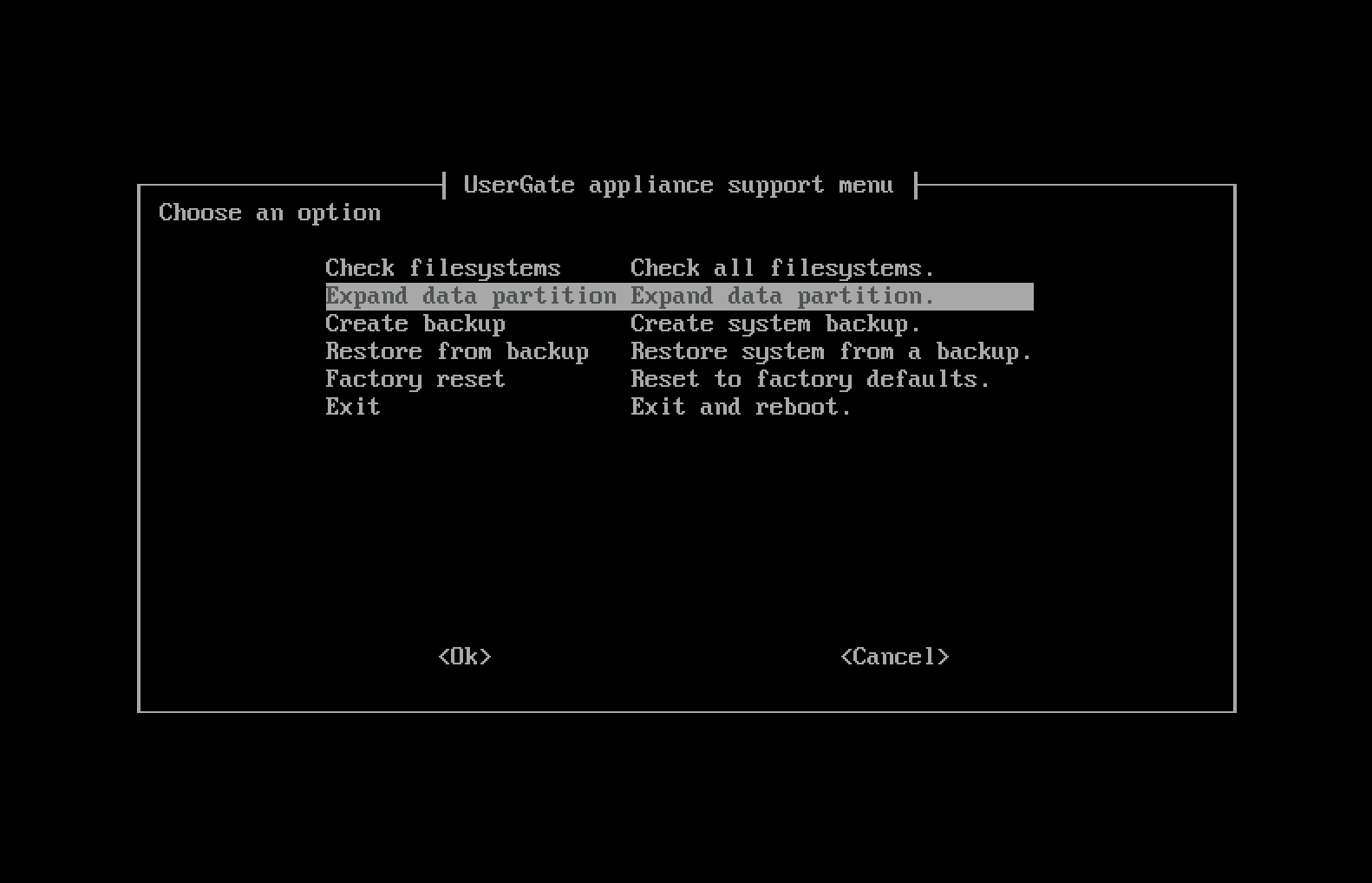

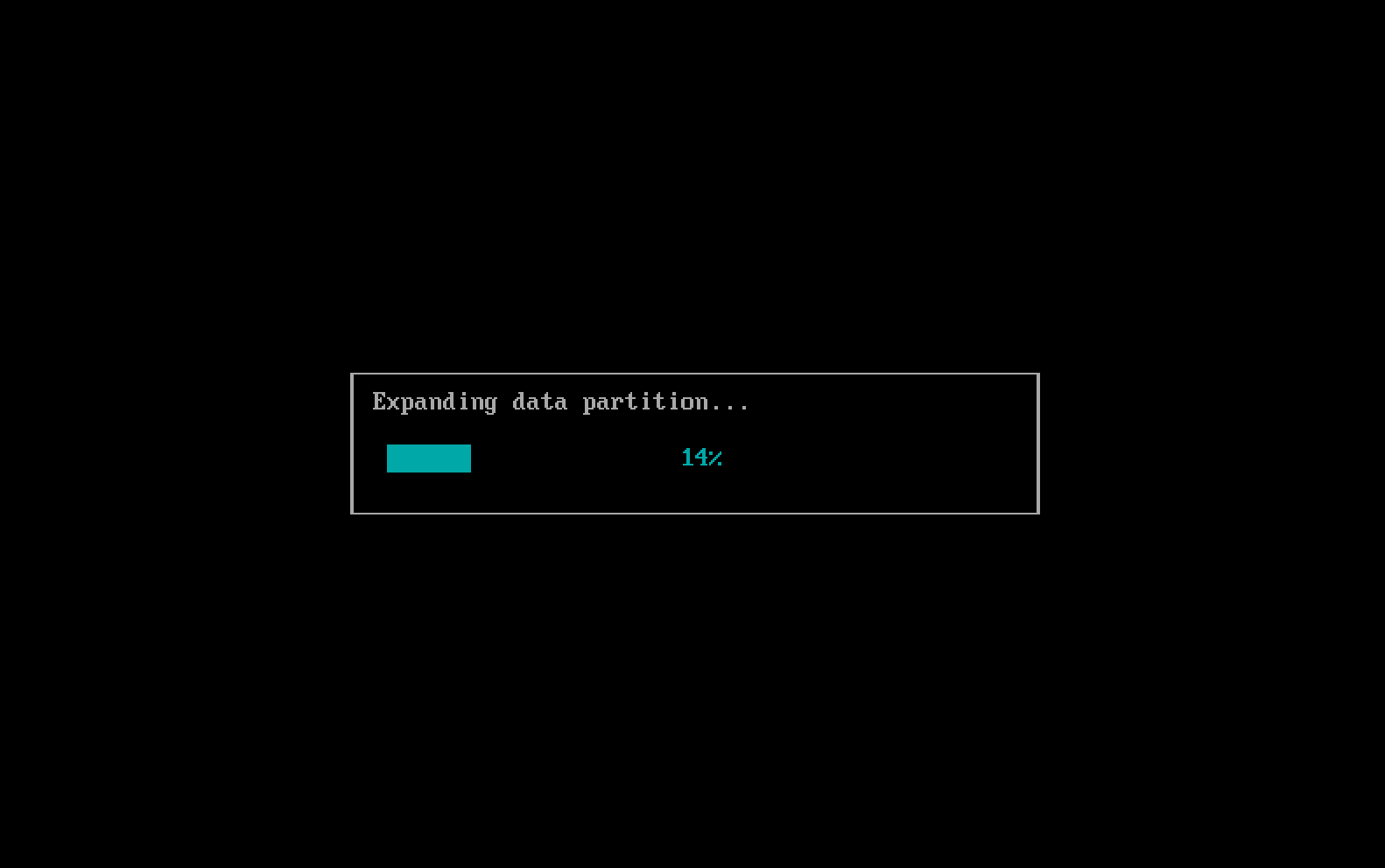

Если требуется хранить журналы за больший период времени, то можно добавить дополнительный диск или увеличить размер существующего диска на виртуальной машине. Далее необходимо выполнить перезагрузку UserGate; при загрузке в Support Menu необходимо выполнить увеличение раздела для журналов на весь выделенный диск (Expand log partition); данный метод доступен в ПО версий 6.1.x. В ПО версий 7.x возможно увеличить размер системного раздела. Подробнее читайте в статье: Расширение системного раздела. ПримечаниеЕсли NGFW подключён к Log Analyzer, то добавление дополнительного диска или увеличение размера существующего диска производится на LogAn.

ЗадачаУ пользователя на терминальном сервере в браузере периодически появляется ошибка "Нет подключения к прокси серверу". С чем это может быть связано? РешениеТерминальный сервер перехватывает запросы от каждого пользователя и назначает свой диапазон портов. По диапазону портов NGFW идентифицирует пользователей терминального сервера. Терминальный сервер использует следующий диапазон портов: 5000 - 49000 (всего 44000 портов). Агент, по умолчанию, настроен на работу 50 пользователей, на каждого из которых выделяется 880 портов; если портов не хватает, то соединения не будут установлены. Проверьте журнал работы агента (файл entsagent в папке %ALLUSERSPROFILE%\Entensys\Terminal Server Agent\). Если есть сообщение not enought ports, то подключение не устанавливается из-за нехватки портов. В настройках агента терминального сервера можно изменить количество пользователей, которые будут использовать агент терминального сервера. Если уменьшить количество пользователей, то на каждого пользователя будет выделено больше портов, и наоборот. Диапазон портов назначается пользователю после его регистрации на терминальном сервере, данная информация передаётся на NGFW. Освобождение диапазона происходит после прекращения сеанса работы в качестве зарегистрированного пользователя терминального сервера. ПримечаниеВесь доступный диапазон портов делится на указанное число пользователей и, соответственно, каждому пользователю выделяется ограниченное количество портов.

Файл конфигурации tsagent.cfg находится в той же папке, что и журнал работы агента. Для указания количества пользователей измените параметр Maximum user count. ПримечаниеЕсли выделяются порты для системной учетной записи, то в журнале формируется запись вида: user 'NT AUTHORITY\SYSTEM' port range 5000-5879.

ПримечаниеПосмотреть порты, используемые пользователем, можно в журнале веб-доступа, сделав соответствующую выборку.

Если терминальных подключений много, то можно добавить на интерфейс сервера еще адрес (или несколько); при добавлении адреса количество доступных портов увеличивается в 2 раза. ЗадачаПри попытке подключения к VPN отображается ошибка: Попытка L2TP-подключения не удалась из-за ошибки, произошедшей на уровне безопасности, во время согласований с удаленным компьютером. РешениеНа клиентском ПК проверьте:

ПримечаниеВ случае внесения изменений в реестр, компьютер необходимо перезагрузить.

ВопросКак правильно использовать пул IP адресов для NAT трансляции? ОтветВ настройках правила типа NAT укажите пул IP-адресов в виде диапазона адресов, которые будут использоваться для замены адреса источника при подмене адресов пакетов (поле SNAT IP). Например, 10.10.0.2-10.10.0.10. ВопросКак настроить запись трафика на NGFW? ОтветЗапись трафика осуществляется на вкладке Диагностика и мониторинг в разделе Сеть ➜ Захват пакетов. Например, для записи трафика TCP с адреса 10.0.0.1, подключённого к port1, произведите следующие действия:

При настройке фильтра также можно указать порт источника/назначения.

ПримечаниеЕсли в настройках фильтра указан только адрес источника или только назначения, то будет записываться трафик в одну сторону.

ВопросКак выполнить очистку журналов (событий, веб-доступа и т.д.)? ОтветЖурналы удалить невозможно, так как это требования информационной безопасности. Возможность удаления журналов с устройства за определенный промежуток времени (или все сразу) позволяет скрыть нарушения безопасности. Управление журналами автоматизировано и не требует участия администратора, журналы циклически перезаписываются, обеспечивая необходимое для работы свободное дисковое пространство. ПримечаниеЗаписи журнала событий никогда не ротируются.

Ротация записей журналов (всех, кроме журнала событий) происходит автоматически по критерию свободного пространства на данном разделе. При работе с большими дисками(более 100GB) критерий очистки установлен в 99% занятого места: удаляется раздел журналов с самыми старыми данными, освобождая место для записи новых. Записи о ротации базы данных будут отображены в журнале событий. В случае, если подключен LogAn, то запись будет отображена в журнале событий Log Analyzer. ВопросЧто предполагают Backup full и Backup system only в Support Menu? ОтветBackup full предполагает создание полной копии диска UserGate. Для определения размера съёмного носителя можно посмотреть информацию в Дашборд, виджет Диски (сложить значения колонки "Занято"). Для сжатия данных используется gzip. Backup system only создаёт полную копию только системного раздела UserGate с абсолютно всеми настройками, состоянием кластера и лицензией; раздел журналов не копируется. ПримечаниеС версии 7.x.x доступно создание только полной копии диска UserGate: Create backup.

ЗадачаНекорректно отображаются пользователи в журнале веб доступа. РешениеДанный эффект может наблюдаться в случае если доменный адрес в настройках сервера авторизации прописан некорректно. В этом случае ответ от LDAP-сервера содержит недопустимый по настройкам домен, что и приводит к описанному эффекту. Для устранения проблемы необходимо в настройках серверов авторизации на вкладке домены-LDAP добавить все допустимые в вашем контексте домены.

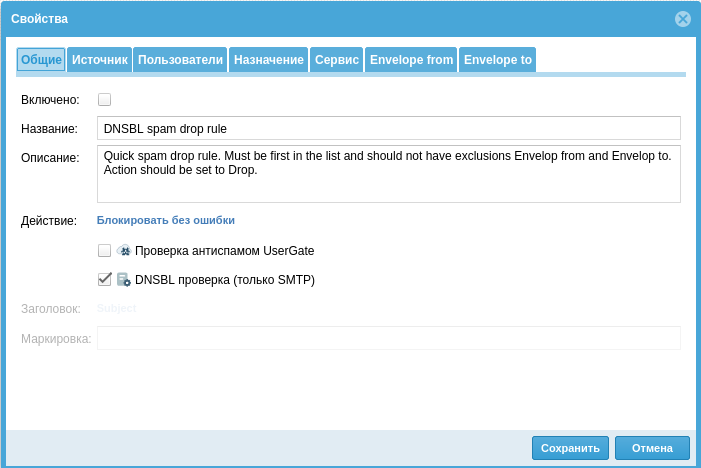

ВопросМожно ли отключить список DNSBL не удаляя его? ОтветМожно убрать галочку DNSBL проверка это не повлияет на список адресов в DNSBL, в дальнейшем ее можно включить обратно.

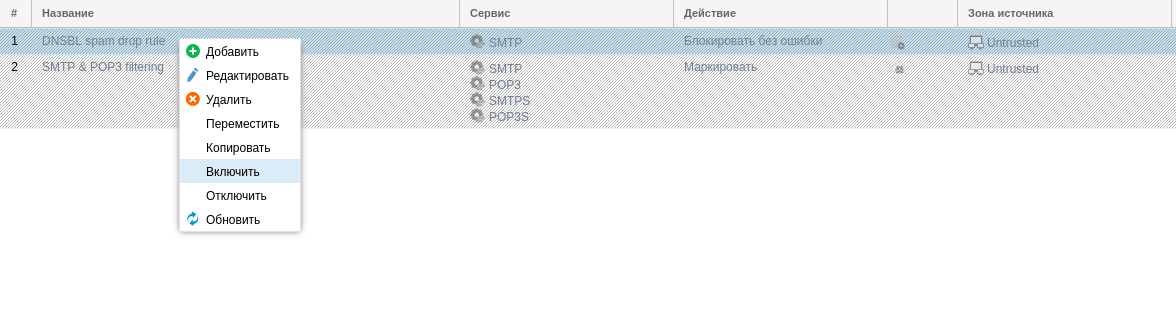

Также можно создать отдельное правило, с этой установленной галочкой. Правила можно отключать не удаляя их, через правую кнопку мыши

ВопросГде хранятся системные журналы после подключения NGFW к LogAn? ОтветПосле подключения LogAn, все сообщения отправляются на него. На NGFW в этом случае ничего не хранится.

ЗадачаНе открываются сайты во всех браузерах кроме Yandex browser при включенном SSL-инспектировании. Необходимо сделать сайты доступными со всех браузеров. РешениеЭто ошибка, возможно, связана с применением браузерами механизма HSTS (в Yandex browser этот механизм по умолчанию отключен). Для решения проблемы необходимо почистить кэш браузера, в случае переносного оборудования. Либо, как вариант, заблокировать применение протокола QUIC браузерами. Для Mozilla Firefox:

Для Google Chrome/Opera:

ЗадачаКак сконфигурировать UserGate NGFW для использования нескольких контроллеров домена? РешениеСоздайте один коннектор контроллера домена и укажите в нем вместо FQDN контроллера домена сам домен. В этом случае обращение будет происходить по очереди к каждому контроллеру, указанному в зоне DNS, т.е. при недоступности первого контроллера произойдет обращение к следующему, пока не будет установлено соединение. В случае недоступности части контроллеров домена с площадки, где работает NGFW, следует добавить статическую запись в настройки DNS, где были бы указаны адреса доступных контроллеров, и использовать имя этой записи в коннекторе. ЗадачаНеобходимо разрешить работу офисной SIP АТС через VPN UserGate. РешениеДля решения нужно разрешить загрузку модуля SIP в командной строке UserGate NGFW при помощи следующей команды:

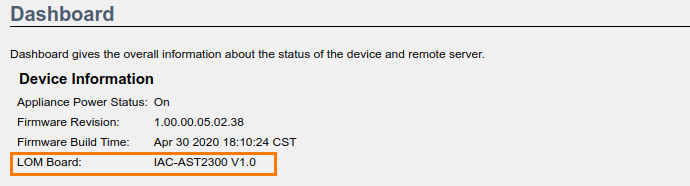

ЗадачаНа программно-аппаратных комплексах (ПАК) UserGate возникает ошибка System is booting... LOM card present; устройство зависает на этапе загрузки. РешениеВ случае возникновения ошибки выполните следующие действия: 1. Отключите питание на 5-10 минут. После включения ПАК должен загрузиться в штатном режиме, в противном случае, обратитесь в службу технической поддержки UserGate. 2. После загрузки ПАК, можно проверить версию IPMI, подключившись к DashBoard

Если версия отличается от представленной на рисунке, необходимо обновить версию IPMI. ЗадачаНеобходимо настроить работу AnyDesk, используется инспектирование SSL. РешениеСоздайте список URL, содержащий запись (дословно, без кавычек): "AnyNetRelay", и добавьте этот список в исключения инспектирования SSL. Примечание AnyDesk при запросе не отправляет SNI, а при TLS-соединении отправляет CN=AnyNetRelay.

ЗадачаПерестало работать правило с расписанием типа Повторящиеся события; отмечен чекбокс Весь день. РешениеДля расписаний с типом повторения Повторяющиеся события присутствует ошибка в веб-интерфейсе управления UserGate. В настройках данного типа повторения наличие чекбокса Весь день является ошибочным, т.к. при его активации событие закончится в 00:00 и больше не повториться. Для данного типа повторения пользователю необходимо указать интервал времени, в которое правило будет активно, и диапазон дат, т.е., чтобы правило работало весь день, можно указать период с 00:00 по 23:59, тогда правило не будет работать только 1 минуту в день. Чтобы правило работало весь день рекомендуется использовать интервал типа Диапазон времени.

ЗадачаНеобходимо добавить сетевые интерфейсы в виртуальную машину. РешениеПосле добавления сетевых интерфейсов на виртуальной машине необходимо перезагрузиться и при загрузке в Boot Menu выбрать пункт Support menu ➜ Refresh NIC names, подробнее об этой и других служебных утилитах читайте в cоответствующем разделе руководства администратора. Внимание!VMware присваивает MAC-адреса в определенном порядке, а в устройствах UserGate (Virtual Appliance) сортировка интерфейсов производится по возрастанию MAC-адресов. Поэтому после выполнения Refresh NIC names необходимо проверить соответствие MAC-адресов в настройках VMWare и на устройстве UserGate. В случае необходимости, измените в настройках виртуальной машины подключение сетевых адаптеров к виртуальным сетям.

ПримечаниеЭкспорт и импорт правил с использованием CLI доступен с версии 7.0.0.

Импорт доступен в следующих разделах:

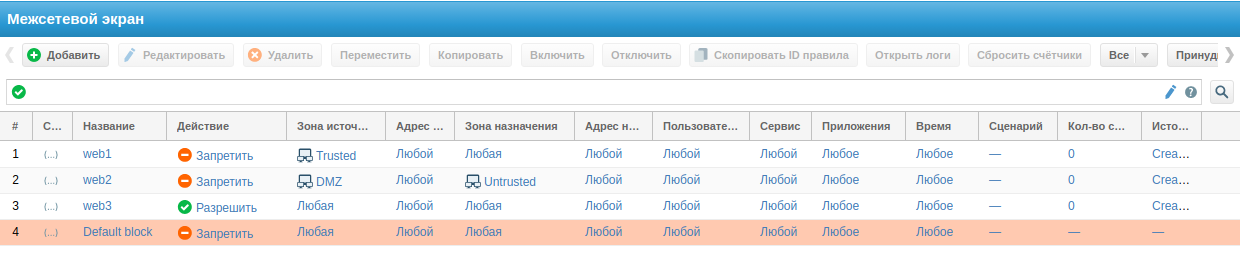

Указанные выше правила настраиваются с использованием UserGate Policy Language (UPL), подробную информацию о котором вы можете найти в соответствующем разделе руководства администратора. Рассмотрим экспорт и импорт правил на примере правил межсетевого экрана. На NGFW созданы следующие правила:

ПримечаниеПравила созданы для демонстрации примера.

ПримечаниеПосле выполнения импорта все существующие правила раздела будут заменены на импортированные.

1. Для редактирования правила могут быть сохранены в файл конфигурации или скопированы из интерфейса командной строки. В обоих вариантах используется подключение к интерфейсу командной строки по SSH. Для сохранения правил в файл, например, fw_config.cfg, выполните следующую команду:

где Admin - имя администратора; IP_ADDRESS - адрес интерфейса UserGate. Введите пароль учетной записи администратора, файл со списком правил будет сохранён на вашем устройстве. Для копирования правил из интерфейса командной строки подключитесь к CLI по SSH:

где Admin - имя администратора; IP_ADDRESS - адрес интерфейса UserGate. Подключение по SSH необходимо для возможности копирования правил. ПримечаниеКоманды выполняются в режиме конфигурации.

Для перехода в режим конфигурации используйте следующую команду:

Отобразите в CLI правила раздела, которые необходимо выгрузить:

ПримечаниеИспользуйте Tab или ? для просмотра текущих возможных значений или автодополнения.

Также действия над правилами могут быть выполнены после перехода на уровень раздела, в таком случае не нужно указывать уровень для каждой команды:

Результат выполнения команды:

2. Скопируйте правила для редактирования; используйте, например, текстовый редактор. ПримечаниеНе копируйте строку с позицией первого правила.

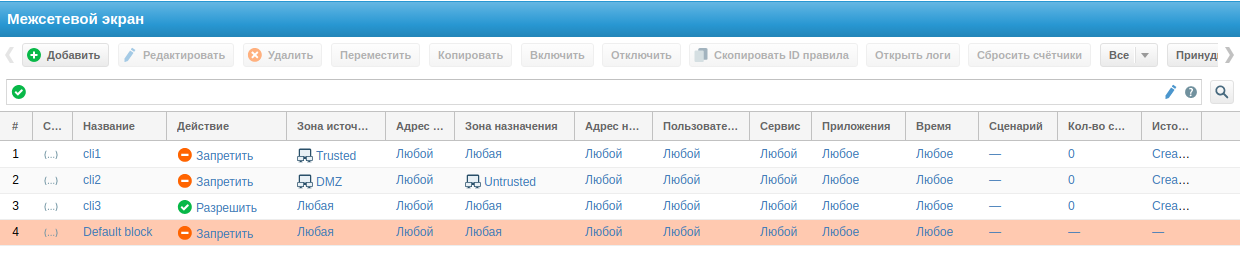

Отредактируйте необходимые параметры правила. Для примера изменим названия правил на cli1, cli2 и cli3, соответственно:

3. Импортируйте правила. Выделите и скопируйте правила в редакторе. Перейдите в CLI, введите команду import upl-rule и вставьте скопированные правила:

4. Проверьте изменения в CLI:

или веб-интерфейсе:

ЗадачаИнтеграция с центром мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере (ФинЦЕРТ). РешениеКомпания UserGate сотрудничает с ФинЦЕРТ: информация синхронизируется со списком IP-адресов бот-сетей и списком URL фишинговых сайтов.

ВопросПоддерживается ли технология VxLAN в UserGate NGFW? ОтветДа, UserGate NGFW может обрабатывать трафик, получаемый из удаленной сети и упакованный посредством технологии VxLAN.

ЗадачаДобавление групп/пользователей LDAP в настройках правил в шаблонах управляемых устройств. РешениеНачиная с версии Management Center 7.x.x для возможности использования групп и пользователей LDAP в политиках безопасности UserGate, настраиваемых в шаблонах управляемых устройств (шаблоны NGFW и конечных устройств), необходимо корректно настроить LDAP-коннектор в разделе Центр управления ➜ Каталоги пользователей консоли управления областью. Подробнее о настройке каталогов пользователей читайте в разделе Каталоги пользователей. ПримечаниеДля NGFW: серверы аутентификации, настраиваемые в шаблонах, не будут отображены в свойствах правил в списке LDAP-серверов и, следовательно, не могут быть использованы для указания пользователей.

ЗадачаЧасто возникают проблемы с открытием сайтов - Ошибка подключения: не удалось найти имя хоста или домен. РешениеОшибка такого типа может возникать в случае, когда UserGate не может разрешить доменное имя, на которое происходит обращение при явно указанном прокси. Это означает, что какие-то из DNS-серверов, указанных в настройках, работают неустойчиво. Серверы некоторых интернет-провайдеров могут отвечать ошибкой на запросы, поступающие с адресов другого провайдера. Проверку можно произвести в разделе Сеть ➜ Запрос DNS вкладки Диагностика и мониторинг (подробнее читайте в разделе Запрос DNS). Для использования таких серверов необходимо настроить правила типа Policy-based routing (PBR), которые будут перенаправлять трафик на эти серверы через шлюзы соответствующего провайдера. Чтобы эти правила были применены к запросам, генерируемым UserGate, не указывайте зону источника трафика, т.е. не должно быть отмечено ни одной зоны - зона Любая. Подробнее о настройке правил PBR читайте в разделе Policy-based routing. Также возможен вариант использования публичных DNS-серверов, отвечающих на запросы вне зависимости от используемого провайдера.

ЗадачаНеобходимо создать сервис без указания порта назначения. РешениеПри создании сервиса на UserGate 6.x.x указание порта назначения является обязательным. Указание всего диапазона портов (0-65535) никак не скажется на работе правил. ПримечаниеПри настройке сервисов на UserGate 7.x.x указание портов назначения не является обязательным.

ЗадачаНеобходимо расширить системный раздел узла UseGate v7.x. РешениеДля расширения системного раздела с сохранением конфигурации и данных узла UserGate необходимо выполнить следующие шаги:

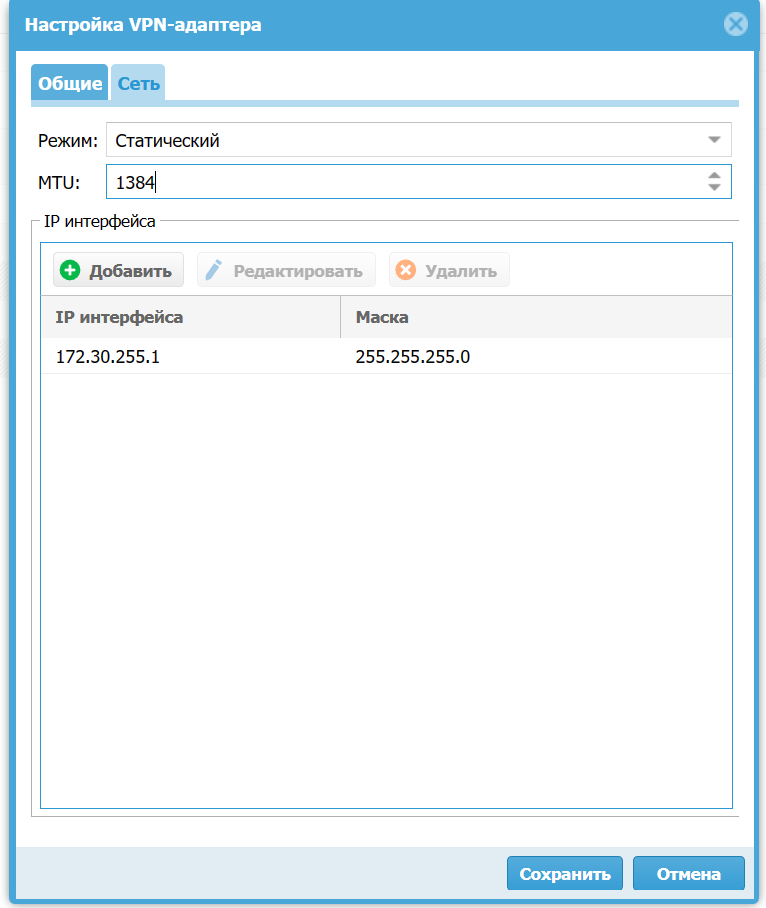

ЗадачаНастроен Site-to-Site VPN между двумя устройствами UserGate. При установке соединения в направлении КЛИЕНТ- СЕРВЕР наблюдается низкая скорость и нестабильная работа туннеля; при соединениях СЕРВЕР - КЛИЕНТ проблем не наблюдается. РешениеОдной из возможных причин такого поведения может быть фрагментация пакетов. Если пакеты, передаваемые через VPN-туннель, превышают максимальный размер MTU на любом из промежуточных устройств, они могут быть разделены на фрагменты. Это может привести к увеличению задержки и потере производительности. Путем установки оптимального значения MTU на туннельном интерфейсе можно избежать фрагментации и снизить задержку. ПримечаниеВажно отметить, что при изменении MTU на туннельных интерфейсах необходимо убедиться, что все устройства на пути передачи данных поддерживают выбранное значение MTU.

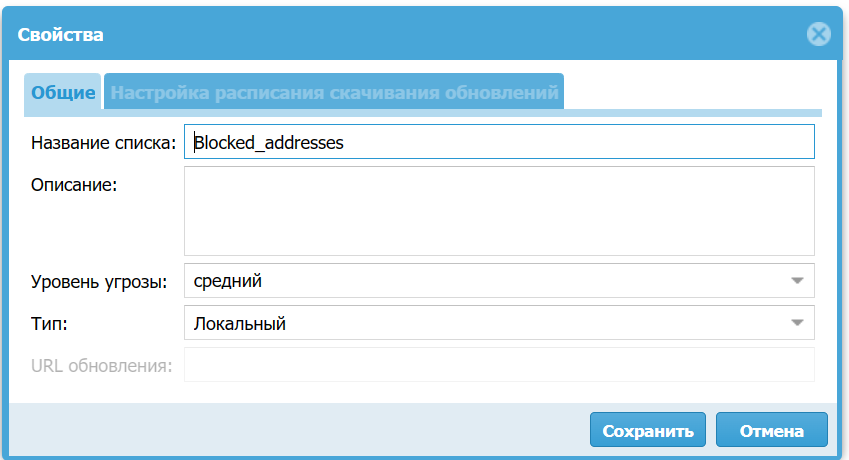

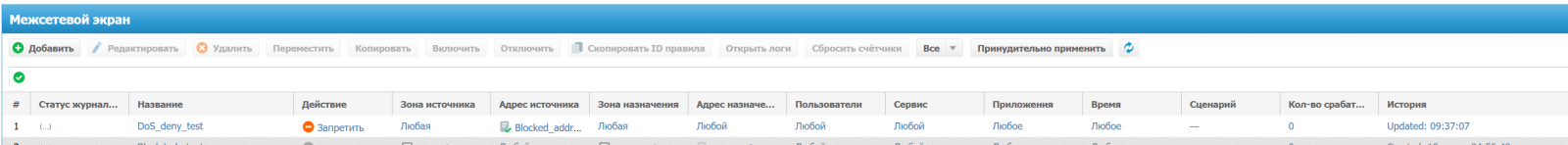

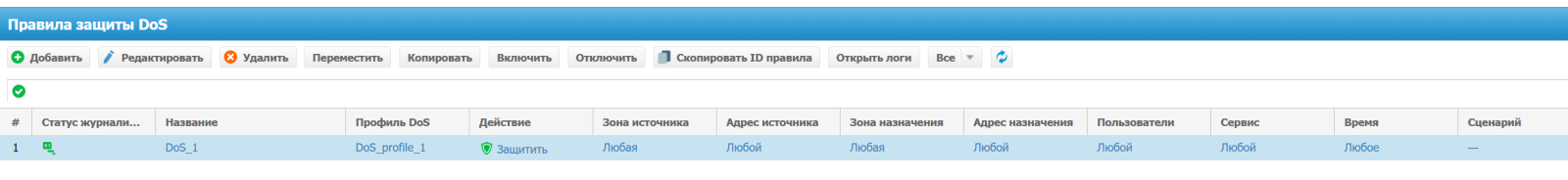

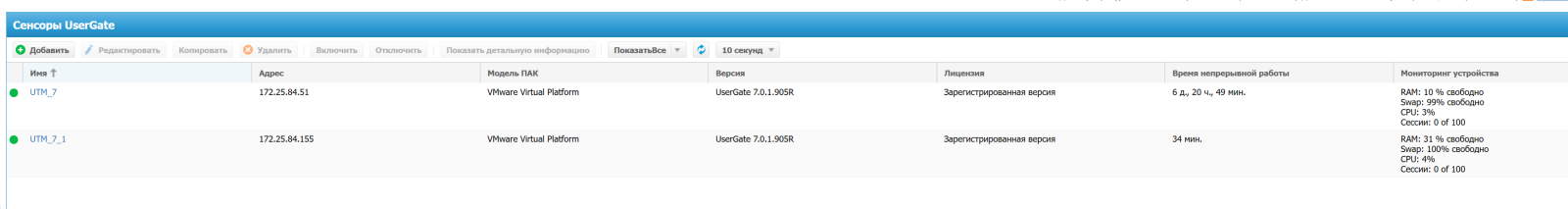

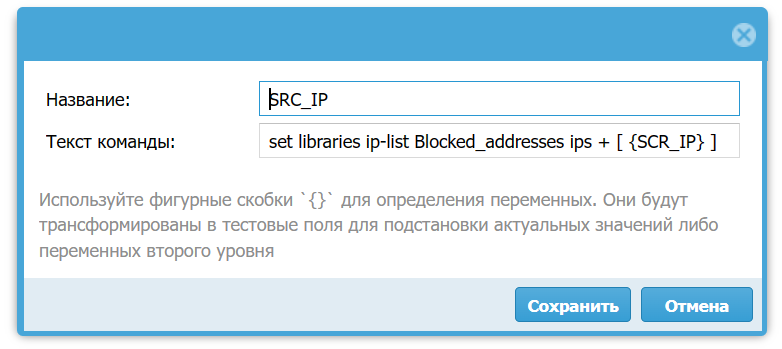

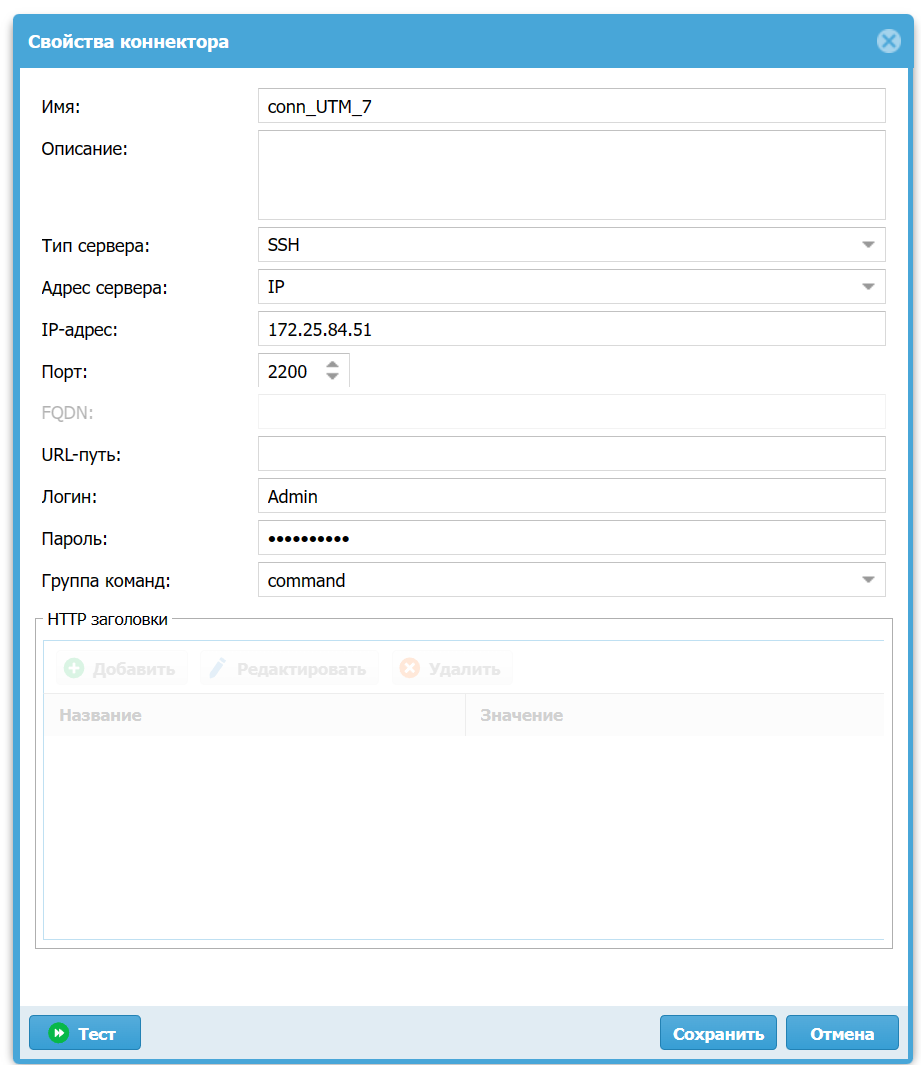

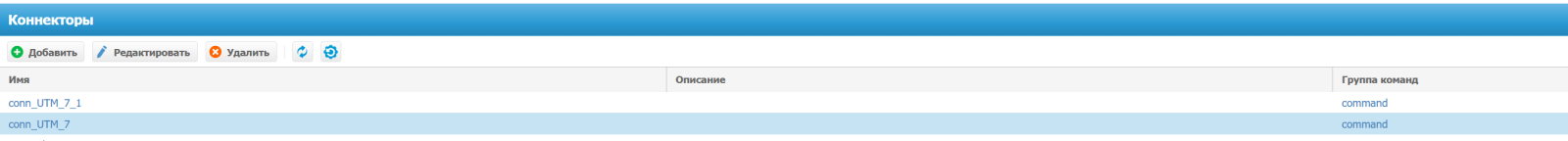

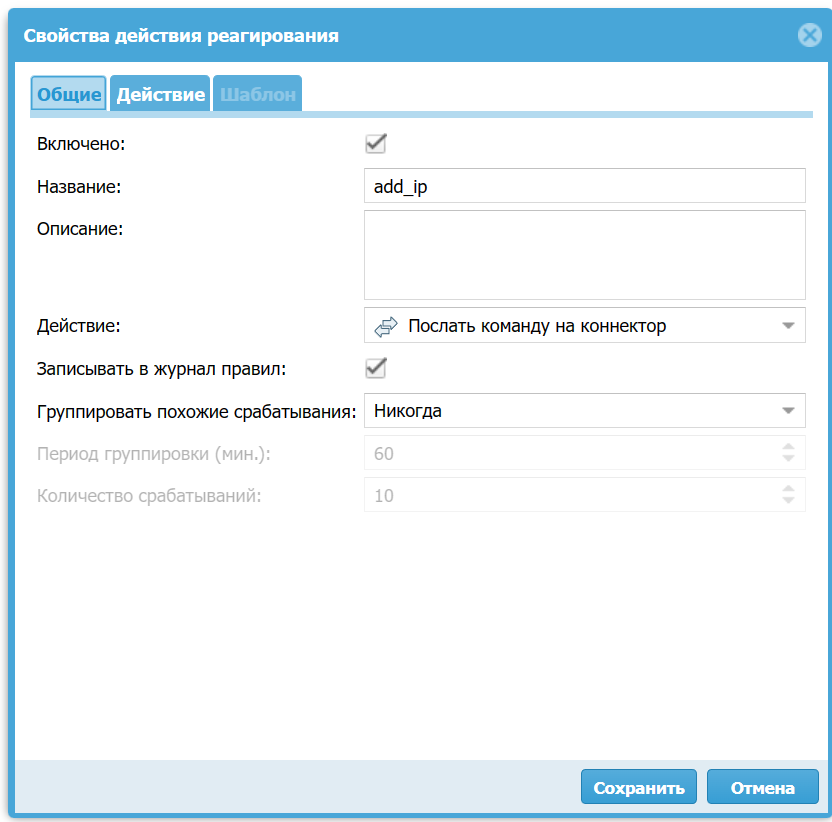

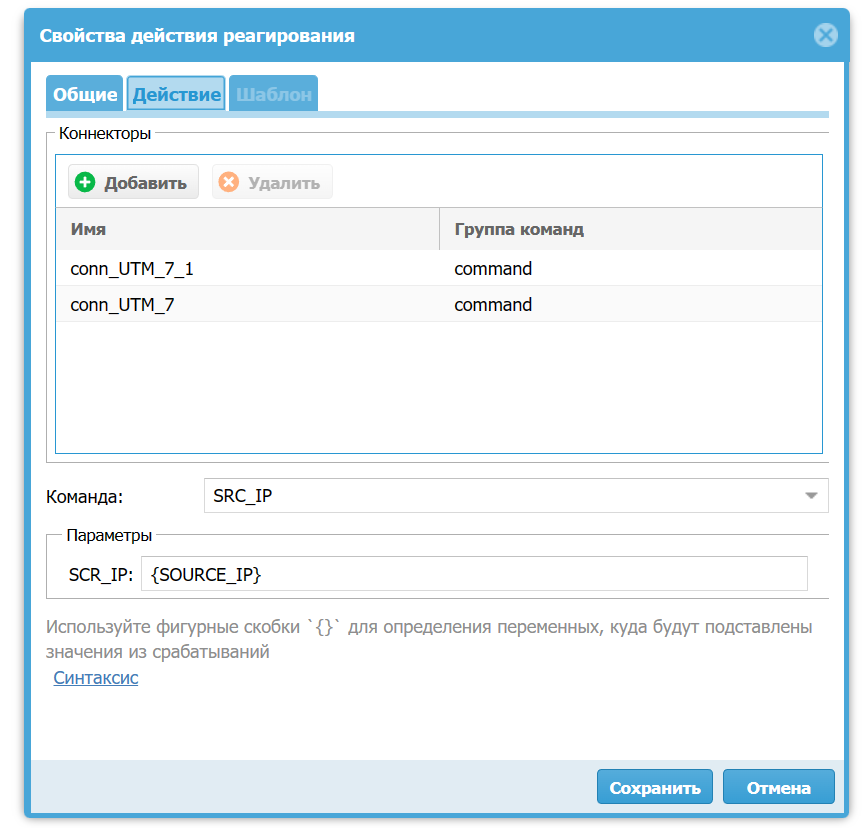

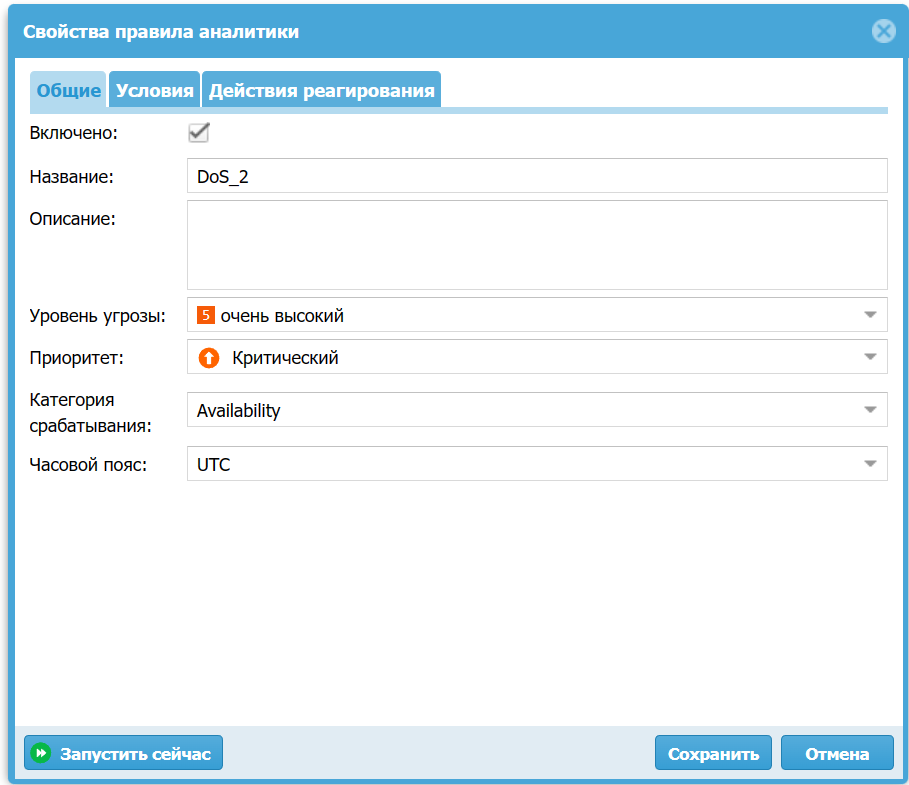

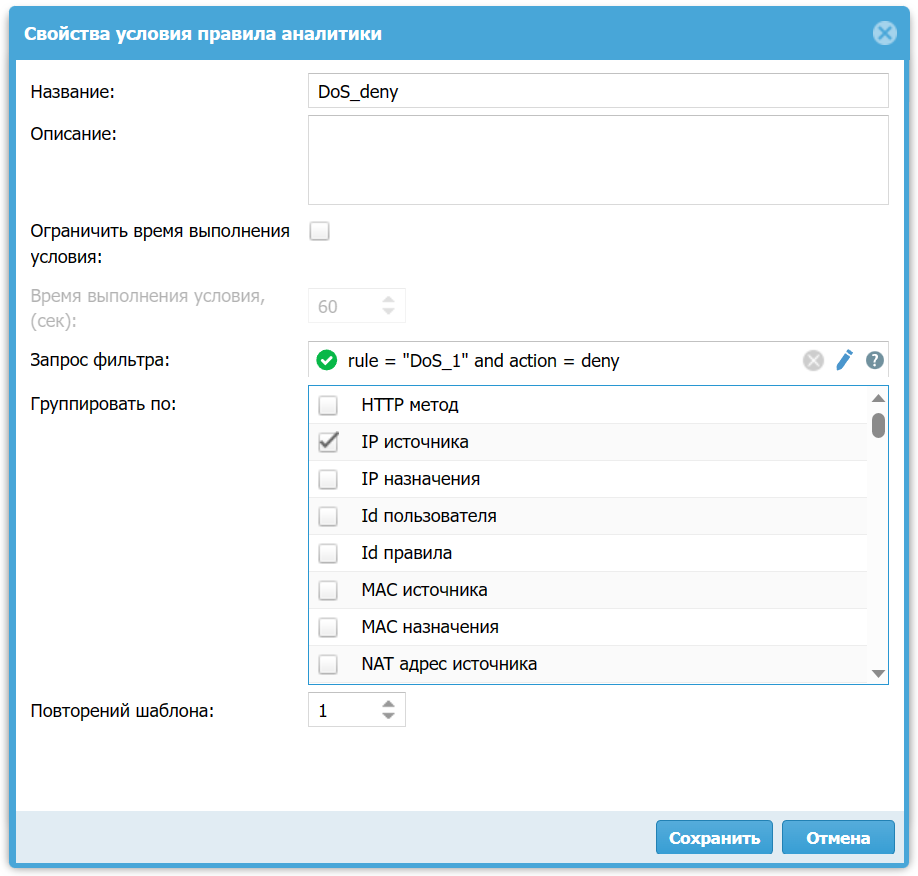

ЗадачаИспользуя UserGate SIEM, настроить правило аналитики для поиска срабатываний правил защиты от DoS-атак и автоматического добавления адреса источника атаки в список блокируемых адресов на группу NGFW. РешениеВ данном примере будет рассмотрена настройка правила аналитики для группы NGFW, которое срабатывает при получении события о срабатывании правила защиты DOS на одном NGFW и отсылает команду на добавление IP-адреса источника в предварительно созданный на всех NGFW список адресов, который уже используется в правилах межсетевого экрана (МЭ) для блокировки нежелательных соединений. Данная конфигурация работает в режиме превентивной защиты. Примечание Правило аналитики сработает после того, как условие, в нашем случае это нахождение в журнале срабатывания правила защиты от DoS, выполнится указанное количество раз. Опционально можно ограничить время выполнения условия, тогда правило аналитики сработает только в случае, если условие выполнится заданное количество раз за указанный отрезок времени.

За более детальной информацией по настройкам раздела Аналитика можно обратиться в руководство администратора SIEM.

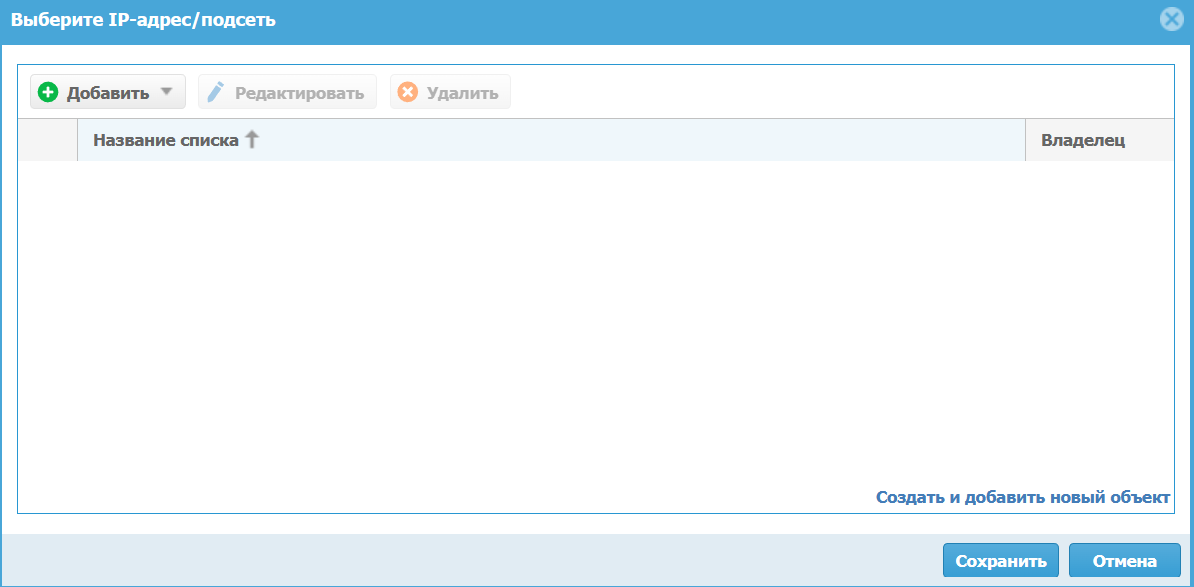

ЗадачаРазрешить сервис XML-RPC только с определенных IP-адресов, выполняющих запросы по API. РешениеДоступ к API разрешается в профиле администратора и может быть ограничен по адресу источника. Для обеспечения доступа с определенных IP-адресов в свойствах сетевой зоны необходимо настроить сервис XML-RPC. Примечание На MC и LogAn сервис XML-RPC по умолчанию отображается в свойствах сетевой зоны.

Для того, чтобы отображался сервис на зоне NGFW, необходимо:

ЗадачаНеобходимо настроить защиту от DoS-атак для веб-сервера, опубликованного через reverse-прокси. РешениеПримечаниеВ версиях 6.1.8, 6.1.9, 7.0.1 присутствуют проблемы в работе правил защиты DoS для трафика reverse-прокси.

ПримечаниеПравилами межсетевого экрана нельзя ограничить доступ к ресурсам, опубликованным через reverse-прокси.

Для версий NGFW, в которых есть проблемы с работой правил защиты от DoS, для защиты ресурсов, опубликованных через reverse-прокси, можно использовать следующий вариант: перенаправить нежелательный трафик на несуществующий адрес. Для этого необходимо произвести следующие настройки: 1. Создать два правила DNAT для нежелательного трафика (трафик от бот-сетей и адресов, не принадлежащих российскому пространству):

ПримечаниеВажно создавать 2 правила, т.к. при указании в одном условии списков IP-адресов и GeoIP применяется логика "И" - для срабатывания правила адрес источника должен находится в обоих списках.

2. Создать статический маршрут типа blackhole, в качестве адреса назначения указать 1.2.3.4/32. В соответствии с Packet Flow (подробнее читайте в UserGate NGFW 6 Packet Flow) правила DNAT сработают раньше правил reverse-прокси и перенаправят нежелательный трафик blackhole. ЗадачаОрганизовать соединение между агентами аутентификации, установленными в разных сегментах сети, и сервером UserGate в кластере отказоустойчивости Актив-Пассив, используя один адрес назначения.

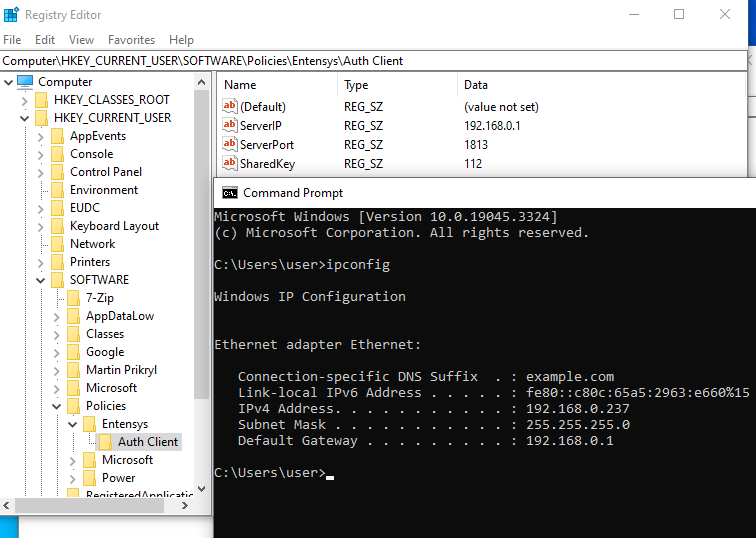

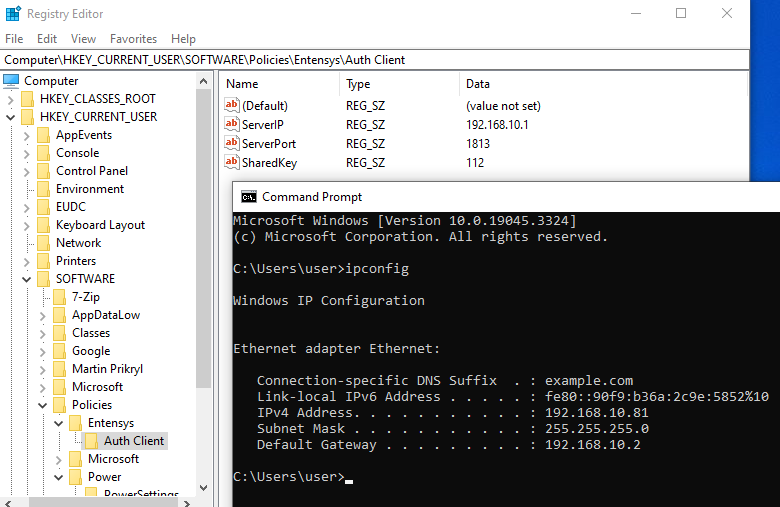

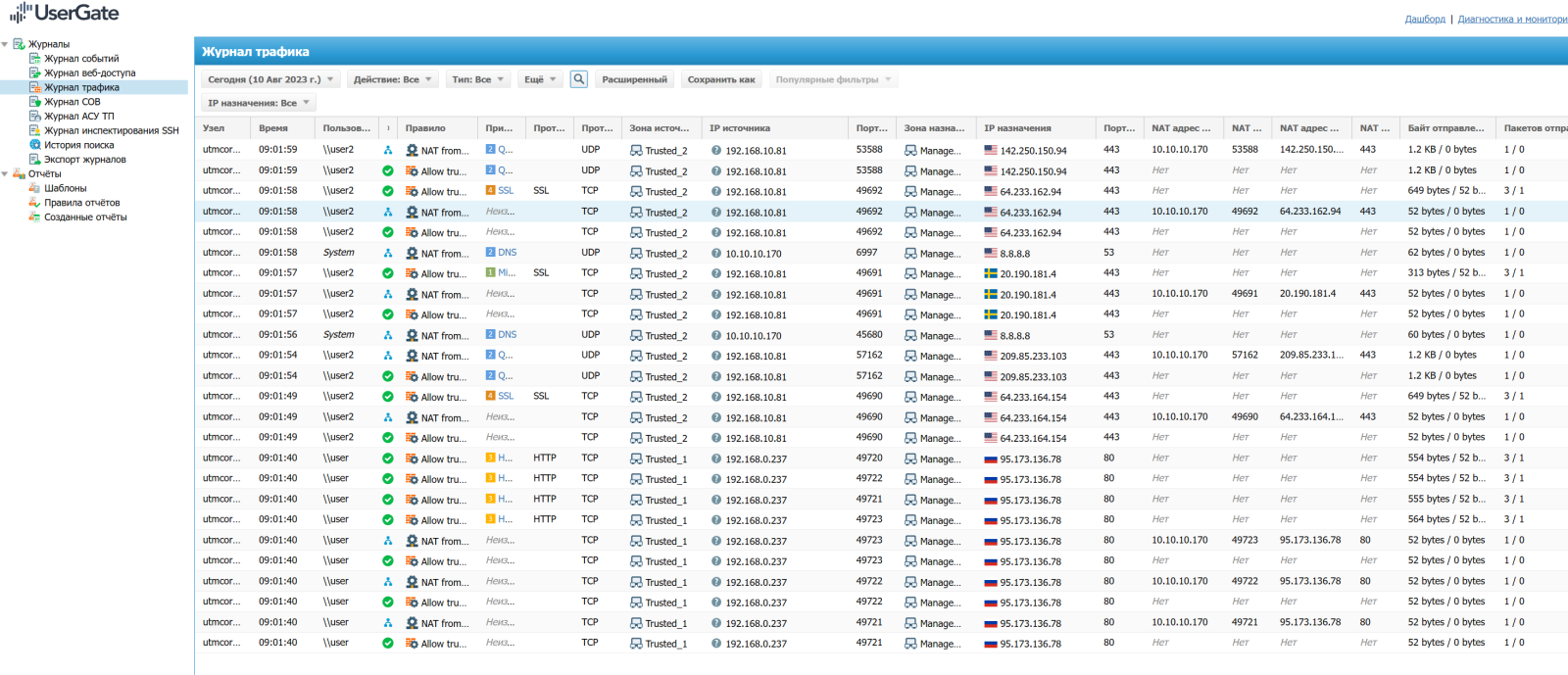

РешениеДля указания адреса интерфейса UserGate, на который приходят запросы агента аутентификации для Windows, используется параметр "ServerIP". NGFW принимает пакет только в том случае, если указанный в настройках агента адрес назначения ("ServerIP") совпадает с адресом интерфейса, куда пакет пришел; если IP-адрес принадлежит другому интерфейсу NGFW, то пакет будет отброшен. Для отправки пакетов со всех интерфейсов в один адрес назначения, принадлежащий одному интерфейсу NGFW, необходимо настроить правила DNAT. Адрес назначения меняется правилом DNAT по адресу источника (для каждой локальной подсети в адрес своего интерфейса). "ServerIP" должен быть виртуальный, поэтому интерфейсы узлов должны быть в разных зонах (узлы разные, на одном сегменте сети одна зона). Необходимо настроить по 2 правила DNAT для каждой сети, соответственно во всех других правилах нужно будет указать по две зоны. Для того чтобы использовать один адрес назначения для разных подсетей, необходимо произвести следующие настройки:

Создайте правило DNAT согласно инструкции, подробнее в разделе Политики сети.

В случае использования кластера отказоустойчивости Актив-Актив: адрес назначения меняется правилом DNAT по адресу источника (для каждой локальной подсети в адрес своего интерфейса), но адрес должен быть не виртуальный, а физический, поэтому интерфейсы узлов должны быть в разных зонах (у каждого интерфейса своя зона). Должно быть создано по два правила DNAT для каждой сети, соответственно во всех других правилах нужно будет указать по две зоны.

ЗадачаПериодические разрывы VPN соединений. РешениеНачиная с версии 6.1.9.12030R для устранения возможных разрывов подключения VPN клиента Windows к UserGate, необходимо в настройках профиля безопасности VPN на устройстве UserGate для первой фазы установить значение "Интервала проверки dead peer detection"(DPD) равным 0.

СимптомыОчень долго загружается устройство UserGate. РешениеДолгая загрузка устройства может быть связана с тем что в настройках сервера авторизации (и не только) адрес сервера указан как FQDN. Если при этом присутствуют проблемы с доступом к DNS серверу, UserGate будет пытаться разрешить FQDN имя и ожидать пока закончится timeout обращения к DNS серверу. Следует проверить доступность сервера DNS и возможность разрешения FQDN имени(и его корректность), также сам сервер авторизации, на который ссылается FQDN имя должен быть доступен.

ВопросПочему UserGate посылает DNS-запросы для разрешения URL-адреса из списка угроз?ОтветUserGate для обеспечения безопасности недостаточно знать URL-адреса потенциально опасных ресурсов, необходимо также знать актуальные IP-адреса этих ресурсов. Данные об актуальных адресах хранятся в DNS-кэше, и, когда истекает время жизни DNS-записи, UserGate делает запрос к системным DNS-серверам для обновления записи. ПримечаниеВ кластере отказоустойчивости сервисы DNS автономны, т. е. работают независимо на каждом узле кластера, поэтому DNS-кэш они обновляют независимо. Но при добавлении нового адреса в списки URL DNS-запись будет добавлена в кэш на каждом узле кластера.

ПроблемаВ случае использования динамической выдачи MAC-адресов сетевым интерфейсам UserGate в системах виртуализации, при выдаче системой новых MAC-адресов нарушается сетевое взаимодействие с UserGate, т. к. адреса на устройстве не обновляются. При этом на UserGate сбрасываются сетевые адреса и маршрут по умолчанию. РешениеВ UserGate не реализован механизм автоматического получения динамических MAC-адресов. Во избежание подобных проблем рекомендуется закрепить за сетевыми адаптерами виртуальной машины UserGate статические MAC-адреса.

ВопросКакие версии UserGate сертифицированы ФСТЭК? ОтветСертификат ФСТЭК относится к решению в целом, а не к его конкретной версии. UserGate в должном порядке вносит изменения в свое сертифицированное средство защиты информации, как это предусмотрено Приказом ФСТЭК №55 от 03 апреля 2018 года (см. п.п. 71, 73, 74 - https://minjust.consultant.ru/files/39437). Исходя из этого в любой период времени правильным является применение последней версии UserGate со всеми новейшими обновлениями. О выходе версии сообщено во ФСТЭК, и она передана в испытательную лабораторию для проведения испытаний. Обновления сертификатов, технических условий и формуляра происходит в установленным ФСТЭК порядке после окончания испытаний, информация об этом доводится до пользователей сертифицированного решения. |

.jpg)